El evento de hoy está dirigido por Rustam Farrakhov, director del departamento de desarrollo de productos de InfoWatch. Comenzó su presentación diciendo que está dispuesto a hablar sobre analítica predictiva, es decir, sobre la posibilidad de aplicar este enfoque al trabajar con amenazas. La opción en la que las infracciones intencionadas y no intencionadas se detectan y registran a posteriori puede considerarse obsoleta. Esto no es lo que se espera de los servicios de seguridad de la información. Se espera la detección oportuna de riesgos, su minimización y eliminación.

Si hablamos de prevención de fugas, la tarea de controlar y bloquear el canal pasa a primer plano, cuanto más canales podamos controlar y bloquear, más eficaz será en general.

Sin embargo, el control de canales es una cara de la moneda, pero el sistema DLP tiene limitaciones. En primer lugar, cada vez hay más canales. Si hablamos de acciones intencionadas por parte de un infractor, si es bastante ingenioso, encontrará la manera de eludir el sistema DLP y pasar desapercibido y cometer la infracción. Una persona que es un infractor puede no tener malas intenciones, puede cometer algunas acciones por descuido. Este sujeto tiene algunos motivos, intereses, acciones, tiene un cierto comportamiento. Intentamos identificar en su comportamiento signos de una infracción inminente o potencial. Esto puede dar una ventaja significativa, porque es una señal de advertencia oportuna y proporciona una base para analizar una futura fuga.

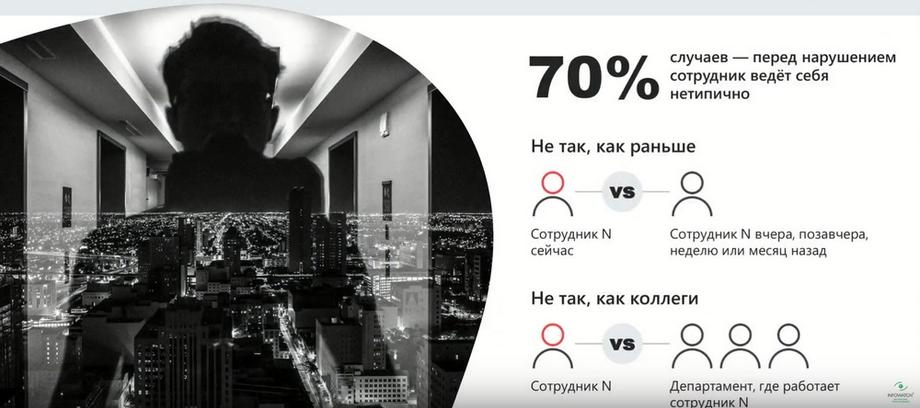

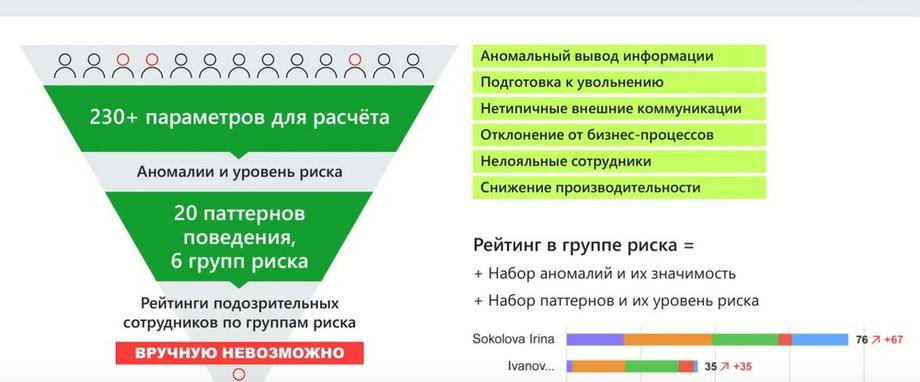

El infractor a menudo tiene alguna motivación y también se puede identificar en función del análisis de su comportamiento. En el 70% de los casos, antes de la infracción, el empleado se comporta de manera diferente, hay ciertos signos en su comportamiento, hay ciertas anomalías en relación con sus propias acciones en el pasado, o en relación con el grupo en el que se encuentra el empleado.

Este puede ser un grupo a escala de la empresa, o algún departamento, división. El análisis del comportamiento puede proporcionar serias ventajas en la lucha contra las fugas y los incidentes.

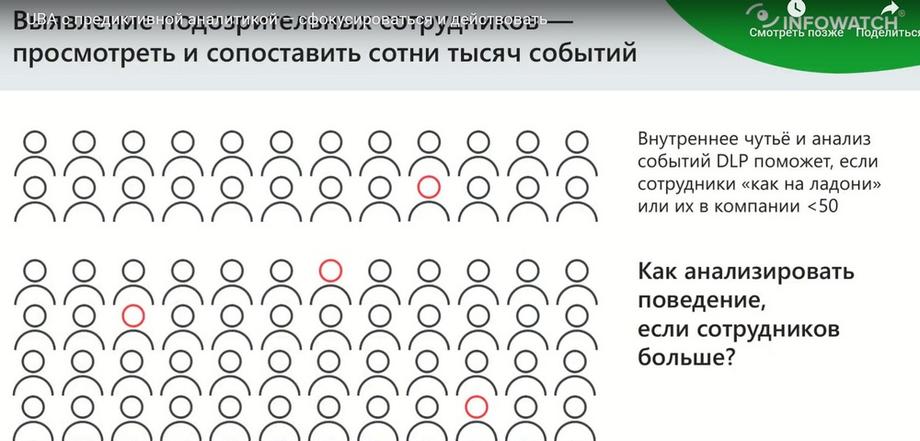

¿Por qué signos identificar un comportamiento sospechoso? Un experto en seguridad experimentado tiene una cierta experiencia, utiliza ciertos enfoques que le permiten encontrar correlaciones, patrones de acción, que le permitirán sacar ciertas conclusiones, en el flujo de eventos por uno u otro signo. Pero una lista muy pequeña de empleados tiene tal experiencia. Cuando el número de empleados que supervisa la unidad de seguridad de la información llega a cientos o miles, el número de especialistas en seguridad de la información no crece proporcionalmente al número de empleados en la empresa, por lo que se vuelve imposible analizar con los ojos.

Para ello, se necesitan soluciones especializadas de la clase UBA (User Behavior Analytics). Esta no es una abreviatura nueva para usted. Todos, de una forma u otra, han tocado este tema, porque, por regla general, los sistemas UBA son una extensión adicional, una característica adicional a los sistemas que proporcionan la recopilación de sistemas DLP, sistemas SIEM o alguna otra clase de soluciones que proporciona una cierta base, una cierta pic-data, sobre la base de la cual se puede construir la analítica. Y los sistemas UBA en general funcionan de manera similar. Utilizan principios comunes. Esta es la disponibilidad de Big Data, es decir, una gran cantidad de datos que se actualiza constantemente, la recopilación y el llenado de datos se realiza constantemente. Sobre estos datos se construyen, utilizando varios algoritmos, ciertos mecanismos, ya sea para identificar desviaciones de la norma, o para encontrar algunas correlaciones o patrones. Y, en consecuencia, se proporciona al oficial de seguridad una herramienta para trabajar con los resultados del análisis. Estos pueden ser paneles de control, informes, algunas herramientas de medios de notificación al usuario.

No todos los sistemas UBA son igualmente útiles. Y a menudo, al comunicarse con usuarios que han probado tales sistemas en la vida real, se pueden escuchar algunos comentarios. Si generalizamos, las desventajas son más o menos uniformes para los sistemas UBA.

En primer lugar, esta es la falta de objetividad, o más bien la inexactitud en la determinación de uno u otro signo. Esto se debe al hecho de que se utiliza una lista limitada de datos.

Por ejemplo, si utilizamos datos exclusivamente sobre comunicaciones, es decir, el contenido de la correspondencia, esto puede no dar una imagen completa de lo que está sucediendo con el empleado, cómo actúa, cómo cambia su comportamiento. En segundo lugar, a menudo el sistema UBA se basa en una lógica rígida. Y, si hablamos de que UBA permite, por ejemplo, encontrar una desviación de las normas, entonces las normas pueden establecerse mediante umbrales rígidos. El ejemplo más obvio. Intentemos encontrar empleados que trabajan en un día no laborable. Para entender que un empleado trabaja en un día no laborable, es necesario establecer valores umbral: 9:00 - hora de inicio del trabajo y 18:00 - hora de finalización del trabajo. Si la actividad del usuario se desvía de este intervalo de tiempo, se reconoce como una desviación de la norma. Dado que las empresas son bastante dinámicas, los procesos cambian, las acciones de los empleados cambian, los propios empleados cambian, mantener la relevancia de tales modelos en modo constante es una tarea prácticamente imposible. Y, por regla general, en tal variante el sistema simplemente muere, porque no puede adaptarse a los cambios. Y en tercer lugar, el sistema UBA no proporciona ese nivel de oportunidades para utilizar los resultados del análisis de tal manera que se resuelva la tarea primordial. La primera tarea es identificar a tiempo con el nivel de precisión necesario a un potencial o evidente infractor activo. El sistema UBA puede proporcionar algunos informes, cortes de datos, pero para sacar algunas conclusiones, se requieren esfuerzos adicionales. Y no siempre esta información recibida resuelve esta tarea para el usuario.

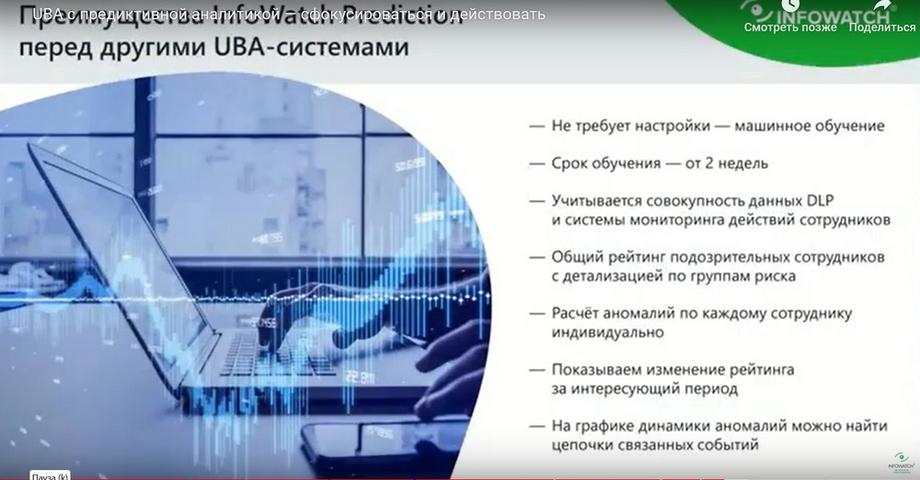

Y nuestro enfoque para construir UBA es un poco diferente. Dado que nuestro producto es bastante joven, hemos tenido en cuenta algunas desventajas. Hemos tenido en cuenta la opinión de los usuarios y clientes que ya han utilizado tales soluciones.

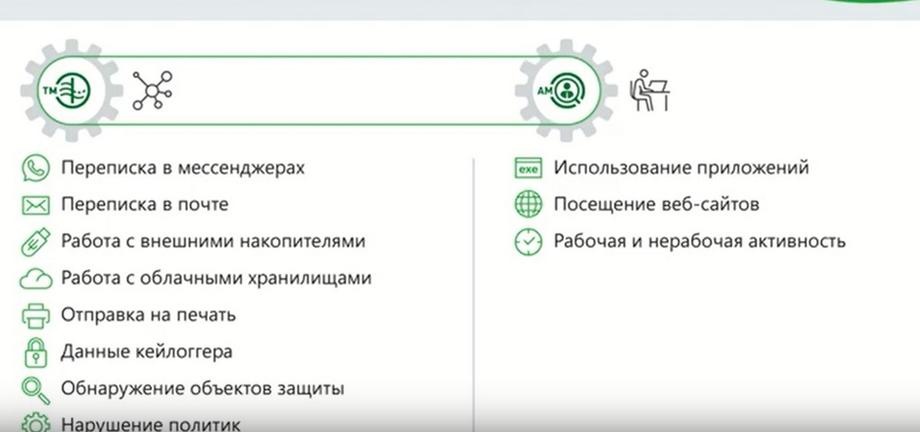

Nuestro sistema UBA está construido de tal manera que puede utilizar en la entrada cualquier dato que pueda ser digitalizado y al que se pueda aplicar un enfoque estadístico, es decir, obtener de ellos algunos indicadores medibles. Y ahora tenemos a nuestra disposición datos no solo sobre comunicaciones, es decir, datos DLP, sino también datos sobre las acciones de sus empleados, que el sistema recibe del sistema de monitoreo de acciones. Es decir, se amplía la cobertura de lo que está sucediendo con el empleado. Y cuanto más amplia sea la cobertura, mayor será la precisión en la identificación de signos de infracciones.

Anteriormente dije que para muchas personas el sistema tiene una desventaja significativa. Hemos tenido en cuenta este momento. Y la característica clave de nuestro sistema es que se basa en algoritmos de aprendizaje automático, y esto permite garantizar la flexibilidad y la adaptabilidad del sistema a los procesos cambiantes dentro de la empresa. El sistema está en proceso de aprendizaje constante. Los umbrales se establecen individualmente para los empleados, y son dinámicos. Con el tiempo, los umbrales pueden cambiar en una u otra dirección, cuando el sistema entiende que la norma ha cambiado. Ejemplo con el horario de trabajo. Puede suceder que por alguna razón los intervalos de tiempo se desplacen en una u otra dirección, es decir, se desplacen los umbrales de determinación de la norma. Pero esto no significa que todo sea tan complicado e impredecible. En principio, InfoWatch Prediction puede utilizar una combinación de umbrales definidos de forma imprecisa con umbrales definidos de forma precisa y establecer en esto la ponderación.

Y el tercer aspecto es que nos fijamos como objetivo que InfoWatch Prediction cierre la tarea principal, es decir, identificar a tiempo a los potenciales infractores, hacerlo con el nivel de calidad y precisión necesario. E InfoWatch Prediction proporciona tal posibilidad, gracias a una interfaz bien pensada y a las herramientas que permiten al usuario interactuar con el sistema.

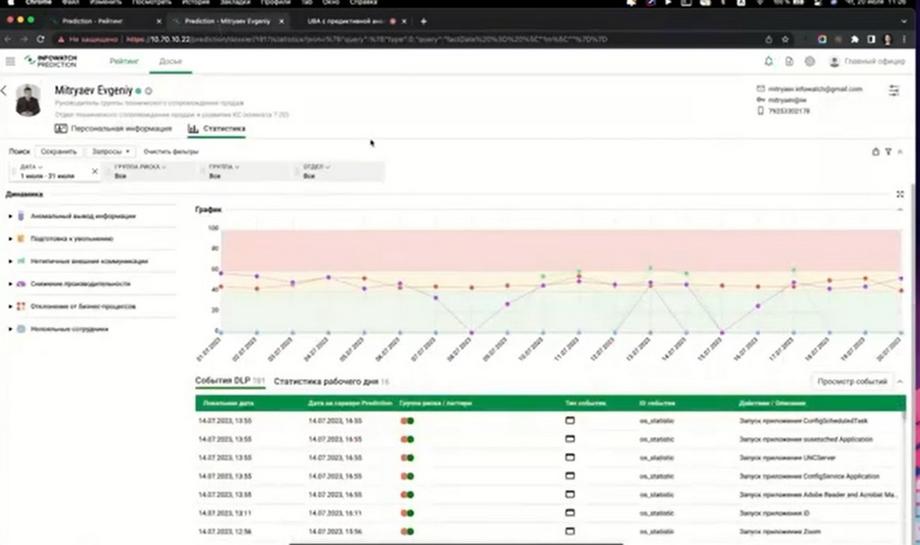

Pasemos a la Demo. Comencemos con el hecho de que InfoWatch Prediction es un sistema analítico. Del nombre UBA (User Behavior Analytics) es obvio que el sistema está diseñado para el análisis. Otra tarea que queremos resolver es minimizar los costos laborales del oficial de seguridad y proporcionarle tal modo de trabajo que no se requiera que supervise la consola en modo constante. Y una de esas características, que es simple y obvia, son las notificaciones. Sistema de notificaciones con la posibilidad de configurar reglas, informar a los especialistas en seguridad. Ahora en la pantalla hay un ejemplo de tal notificación.

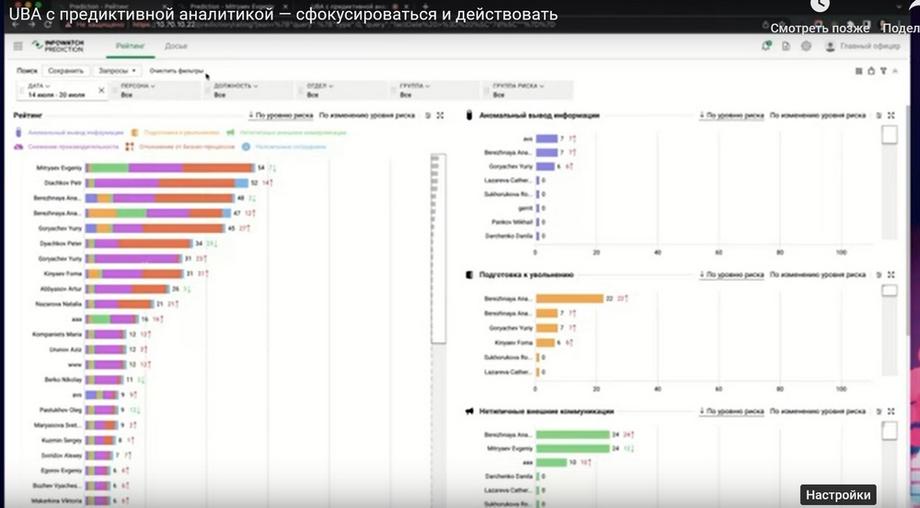

Es extremadamente minimalista. Contiene información sobre qué empleados han experimentado un aumento en el nivel de riesgo, un aumento en la calificación. Vemos que solo hay tres. Estos son los empleados a los que el oficial de seguridad debe prestar atención. Y, al recibir tal notificación, el oficial de seguridad pasa a la consola InfoWatch Prediction y allí puede obtener una imagen completa a escala de la empresa de cómo se distribuyen los niveles de riesgo, es decir, tales puntos se digitalizan por empleados.

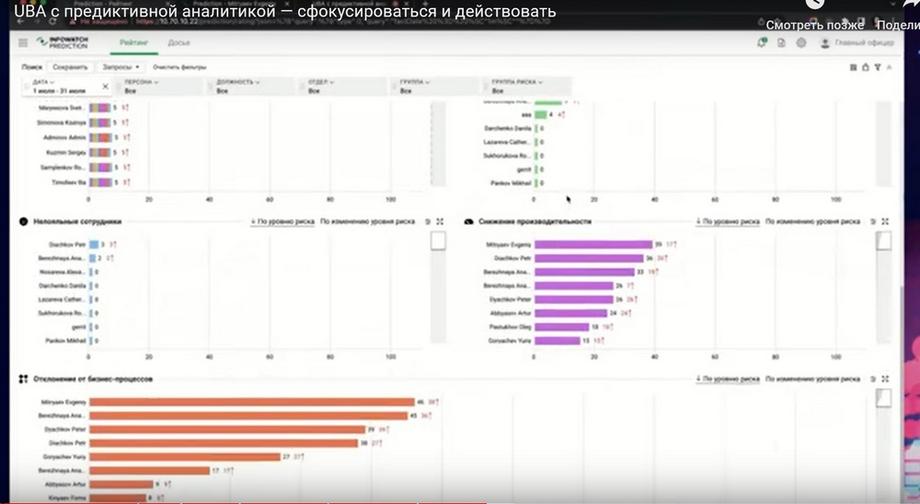

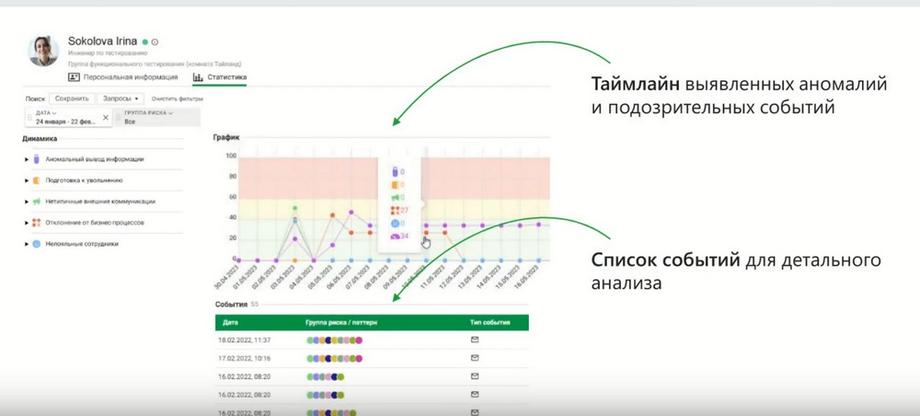

Vemos la confirmación de que realmente tenemos tres empleados que entran en el top por cambios en el nivel de riesgo y en los indicadores de riesgo en general. Estos son Evgeny, Anastasia y Petr. Además, para entender de qué se compone tal indicador de riesgo, podemos ver la descomposición por el círculo del disco seis, que llamé. Por Anastasia vemos un aumento en el riesgo de información anómala y la preparación para el despido, por Evgeny vemos una comunicación atípica, una desviación de los procesos de negocio y una disminución del rendimiento.

Este es un factor menos obvio, pero también podemos pasar al expediente de Evgeny para obtener información más detallada sobre por qué aumentó su calificación en estos grupos de riesgo. Podemos aplicar un filtro para comunicaciones externas atípicas y ver más detalladamente qué son estas comunicaciones. Podemos pasar al contenido del mensaje, es decir, realizar una investigación detallada.

La desviación de los procesos de negocio es, por regla general, el uso de aplicaciones atípicas. Y aquí podemos ver qué son estas aplicaciones, y a qué hora se abrieron. Y basándonos en esto, podemos sacar conclusiones, el propio InfoWatch Prediction incluso sin el módulo de monitoreo de actividad, ya da una imagen bastante completa para sacar conclusiones sobre un empleado concreto.

Ahora, para entrenar el sistema, se necesita una cierta cantidad de datos, recopilados durante un período de tiempo. Ahora tenemos establecido 28 días o 4 semanas. Este es un ciclo con un número invariable de días libres. Este período se toma como algo suficiente para entrenar el modelo en algunas acciones repetidas de los empleados, y esto es suficiente para establecer y determinar las normas de comportamiento y luego identificar las desviaciones de las normas.

El panel de control ahora es minimalista. Aquí hay una posibilidad de aplicar filtros por empleados, por período, por grupos de riesgo para reducir el volumen de información. No hacemos intencionadamente algunas herramientas adicionales para ver el panel de control en diferentes cortes de información. Simplificamos el trabajo del usuario.

InfoWatch Prediction no solo utiliza datos sobre comunicaciones. Los algoritmos están construidos para asegurar la posibilidad de utilizar cualquier dato. Además, se utilizan datos sobre la actividad del usuario, su tiempo de trabajo, tiempo de actividad, uso de aplicaciones, visita de sitios web, todo esto se tiene en cuenta, y en conjunto. Todos estos aspectos relacionados con las acciones del usuario se recopilan en ciertas combinaciones que representan patrones.

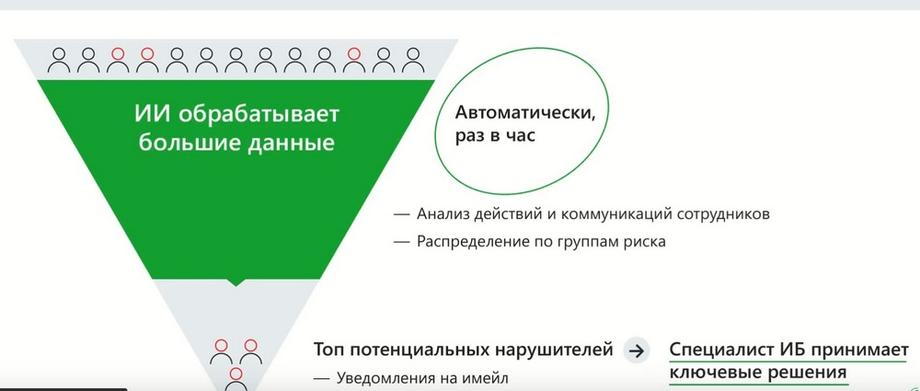

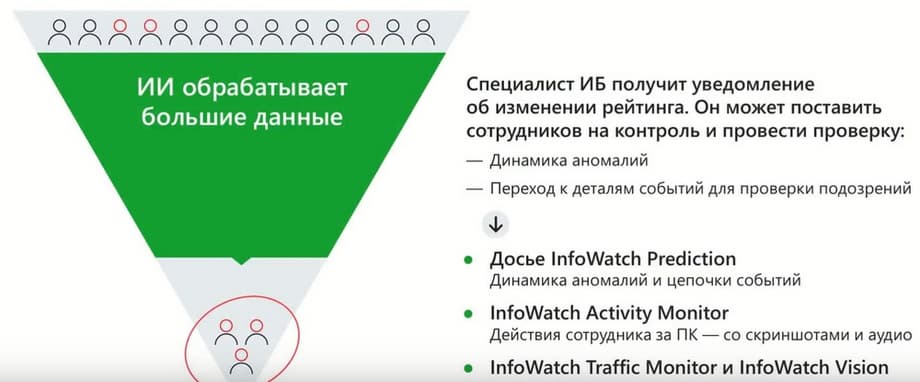

Tenemos un número determinado de empleados que generan eventos. A partir de estos eventos se forman los datos. InfoWatch Prediction actualiza los resultados del análisis cada hora. Cada hora se produce el aprendizaje de InfoWatch Prediction, el análisis y la actualización de las clasificaciones. Distribución y redistribución de empleados por grupos de riesgo. Al final, obtenemos un documento de empleados que están clasificados según el nivel de riesgo, y el oficial de seguridad recibe esta información ya sea entrando en la consola o en una notificación por correo electrónico.

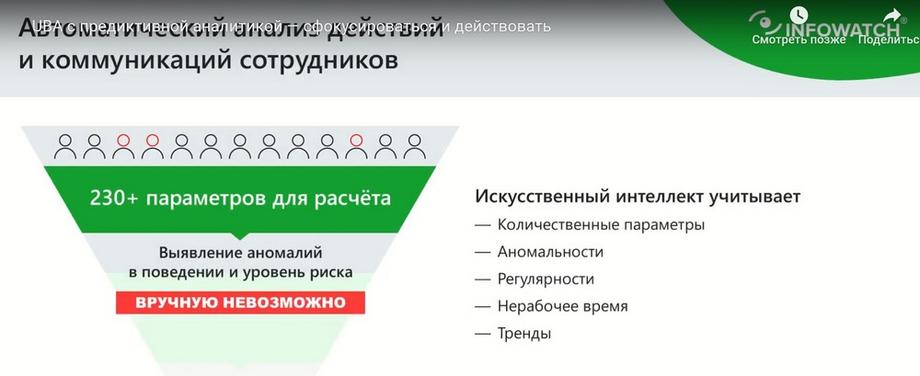

Los datos que se analizan se digitalizan. De ellos se extraen parámetros o estadísticas, es decir, ciertos indicadores medibles. Y lo que es importante, son los más diversos aspectos, no solo indicadores cuantitativos, como la cantidad de correos electrónicos enviados o el volumen de datos transferidos a algún lugar, sino también otras variantes. Aquí se puede tener en cuenta la frecuencia, la regularidad, los indicadores temporales y, lo más importante, las tendencias, que nos permiten predecir qué acciones pueden ocurrir en el futuro. Qué acciones considerar normales y cuáles podrían volverse anormales en el futuro.

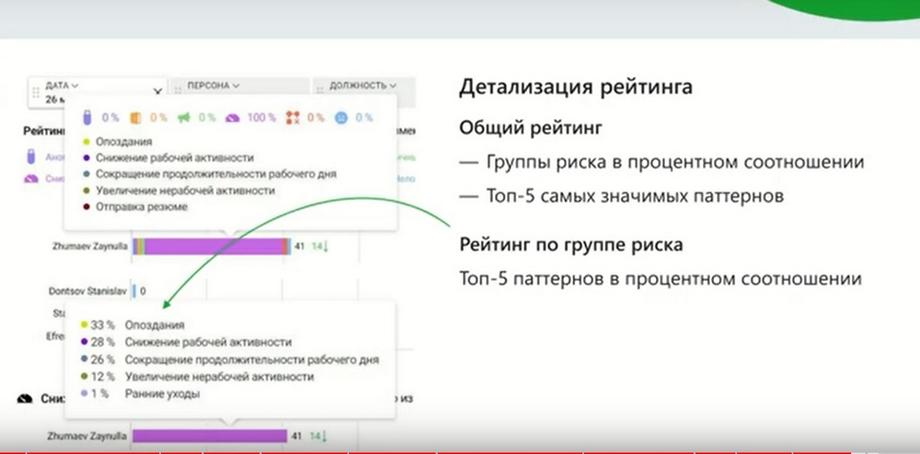

A partir de esos más de 230 parámetros, se crean ciertas combinaciones que forman patrones, y a partir de ellos se forman grupos de riesgo. Hemos visto estos grupos, ahora hay 6. Y en los planes está ampliar tanto el número de patrones como el número de grupos de riesgo. Y luego los usuarios reciben en forma simple una visualización de cómo se distribuyen los patrones y los grupos de riesgo entre los empleados.

En resumen, InfoWatch Prediction resuelve la tarea principal mencionada anteriormente. Esto da disparadores para que el oficial de seguridad se involucre a tiempo, y a tiempo pueda entender a qué debe prestar atención. Y luego tenga la posibilidad de realizar una investigación más detallada. Si los datos que presentó InfoWatch Prediction en su interfaz no son suficientes, y proporciona una visualización del evento en forma de línea de tiempo, es decir, en una serie temporal vemos todos los eventos en una escala que indica el nivel de criticidad o el nivel de riesgo de este evento, y, en consecuencia, visualmente podemos entender de inmediato en qué eventos vale la pena profundizar y mirar con más detalle.

Si estos datos no son suficientes, tenemos a nuestra disposición un sistema de monitoreo de la actividad del empleado. Este sistema permite una inmersión más profunda en lo que el empleado estaba haciendo. Es decir, además de los indicadores estadísticos sobre el tiempo de trabajo, sobre qué aplicaciones se abrieron, qué recursos se visitaron, también existe la posibilidad de echar un vistazo a lo que estaba sucediendo en la estación de trabajo, porque hay capturas de pantalla, hay grabaciones del micrófono, hay registros de operaciones con archivos.

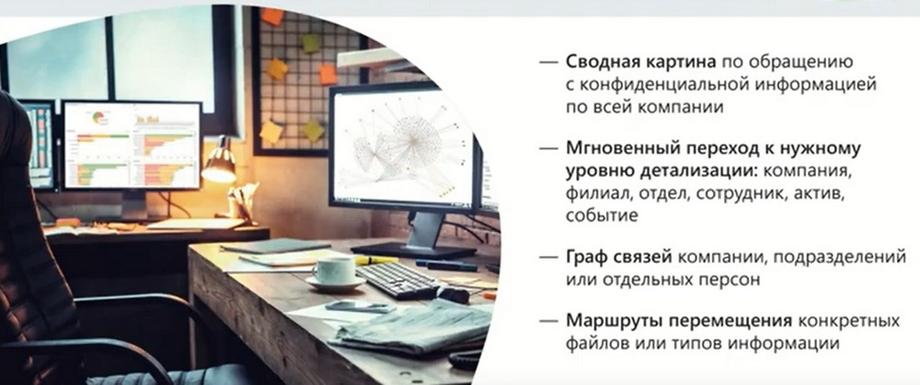

Y se puede entender con un alto nivel de concreción lo que estaba sucediendo durante el día laboral del empleado. Si es necesario ampliar el contexto y ver, por ejemplo, qué estaba sucediendo con alguna información confidencial o con quién interactuó el empleado, entonces el oficial de seguridad tiene a su disposición un modo que proporciona todas las herramientas.

Hay un gráfico de conexión que permite rastrear todas las comunicaciones, existe la posibilidad de rastrear, con la ayuda de diferentes filtros y diferentes métodos de visualización, cómo y por qué ruta se movió tal o cual archivo, etc. Hay más variantes de uso ... hay bastantes formas de análisis.

El valor clave de InfoWatch Prediction radica en que reduce drásticamente el tiempo y la atención del oficial de seguridad necesarios para su trabajo. En esencia, le basta con activar la configuración de notificaciones, entender el sistema, y luego InfoWatch Prediction realiza sistemáticamente la tarea de monitorear lo que está sucediendo con los empleados, cómo cambia su comportamiento, y a tiempo señala al oficial de seguridad sobre tales o cuales cambios. Esto sirve como punto de partida para que el oficial de seguridad analice la situación en detalle y tome la decisión correspondiente.

InfoWatch Prediction está construido sobre la base de algoritmos de aprendizaje automático, esto significa que se requieren configuraciones mínimas y acompañamiento metodológico mínimo. Su período de aprendizaje por defecto es de 4 semanas, pero puede ser de 2 semanas. Este es un parámetro regulable. Pero recomendamos 4 semanas para garantizar los datos más fiables posibles. Esto permite, sin complejas cargas objetivas para el usuario, analizar la situación y tomar las medidas necesarias.

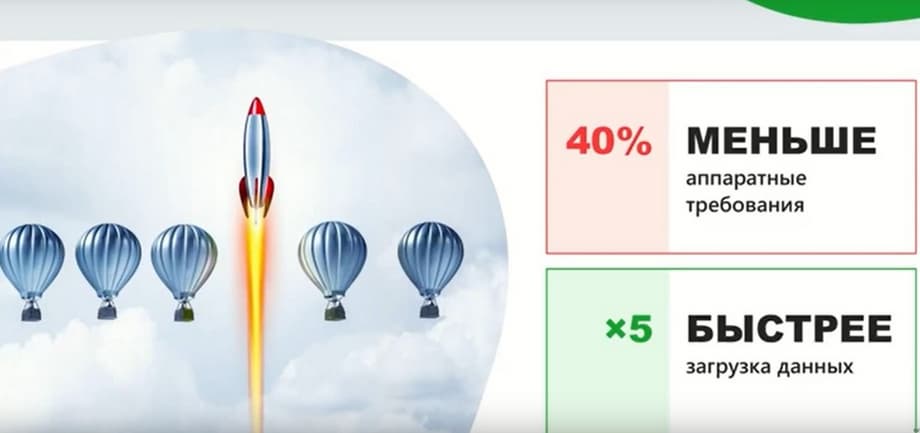

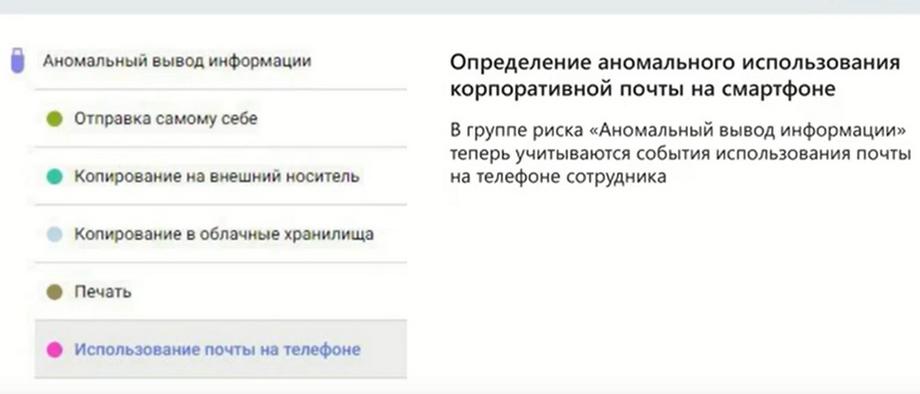

Ahora sobre lo que tenemos de nuevo en la última versión de InfoWatch Prediction 2.3. Y los principales cambios que aparecieron en esta versión son el aumento de rendimiento y la reducción de los requisitos de recursos de hardware. InfoWatch Prediction se ha vuelto menos exigente y más rápido. Los datos se procesan más rápido, se calculan las estadísticas y se requiere menos hardware para que InfoWatch Prediction funcione. Han aparecido nuevas funciones. Ha aparecido un nuevo patrón en el grupo de riesgo información anómala, patrón de uso del correo en el teléfono.

Contaré un poco más sobre lo que es esto. Existe un canal de posibles fugas, al que no se presta tanta atención, que es la posibilidad de sincronizar el correo corporativo con un dispositivo móvil. A menudo, en las empresas, este método está permitido, es legítimo. Y el empleado, en caso de que esté trabajando legítimamente con el correo, revisando diariamente, digamos 10 correos, y en algún momento comienza a descargar el correo de un año con todos los archivos adjuntos. Esto significa una anomalía en cómo trabaja habitualmente. InfoWatch Prediction detecta tal anomalía y la resalta en el grupo de riesgo extracción anómala de información. Es decir, potencialmente el empleado puede estar haciendo esto para sacar esta información fuera de la empresa. Y esto puede considerarse un riesgo de fuga.

Hemos agregado información al panel principal de clasificaciones. Ahora, para cada indicador del grupo de riesgo, se puede ver en forma de tooltip información sobre qué patrones componen el riesgo y qué indicadores para cada uno de los patrones. Es decir, vemos cifras concretas, y para nosotros esto aumenta la transparencia y la comprensión de cómo se calculó la clasificación. También hemos agregado niveles visuales en la línea de tiempo, que permiten orientarse rápidamente sobre a qué evento en esta serie temporal vale la pena prestar atención en primer lugar. Es decir, el rojo son aquellos eventos que son críticos.

Tenemos en los planes la implementación de un panel de eventos. Su significado radica en que los patrones, es decir, los signos de los grupos de riesgo, que tenemos a nuestra disposición, los dividimos en etapas. Seguimos la suposición de que una violación es precedida por una serie de signos que se pueden descomponer en secuencia. Un empleado que se está preparando para sacar información, tiene una motivación, o, si un empleado se distingue por negligencia, tiene signos de un manejo incorrecto de la información, y luego puede haber acciones de preparación para la violación, etc. Es decir, hay una cierta secuencia. Y, mostrando los signos en tal secuencia, resaltando en rojo el alto nivel de riesgo, en amarillo el medio y en verde el bajo, podemos analizar con mayor calidad lo que está sucediendo, por qué signos podemos juzgar que existe un riesgo real de fuga o de alguna otra violación.

Además, existe otra herramienta de análisis visual, se puede llamar estrella, o se puede llamar radar. Esta es una forma de visualización que permite comparar los indicadores de los patrones de un empleado concreto con sus colegas. Es decir, superponer en tal distribución una imagen sobre otra para entender cuánto se diferencia el empleado de sus colegas, lo que también puede proporcionar información adicional para las conclusiones sobre un empleado concreto.

Y, resumiendo, quiero decir una vez más que nos esforzamos por resolver la tarea real de los oficiales de seguridad, darles una herramienta que les indique a qué empleados deben prestar atención, proporcionar datos concretos, pruebas concretas, reduciendo así la carga sobre el oficial de seguridad y, en general, sobre el servicio de seguridad. Naturalmente, todo el poder de la tecnología, puede sentirlo, aplicándolo en sus organizaciones, en sus empleados. Por lo tanto, dejen solicitudes de pilotos, según los resultados de los pilotos podrán comprender y evaluar mejor cuánto puede ser útil esta «cosa» en el trabajo.

Ahora en la página principal