Сегодняшнее мероприятие ведет Рустам Фаррахов, директор департамента развития продуктов, компания InfoWatch. Он начал свое выступление с того, что готов говорить о предиктивной аналитике, т.е. о возможности применимости такого подхода при работе с угрозами. Вариант, когда преднамеренные нарушения и не намеренные детектируются по факту и фиксируются, такой подход можно считать устаревшим. Это не то, что ожидают от ИБ-служб. Ожидается своевременное выявление рисков, их минимизация и устранении.

Если говорить о предотвращении утечек, то на первый план выходит задача контроля и блокировки канала, чем больше каналов мы может контролировать и блокировать, тем получается в целом эффективнее.

Однако контроль каналов – это одна сторона вопроса, но у DLP-системы есть ограничения. Во-первых, каналов становится все больше. Если говорить о намеренных действиях со стороны нарушителя, то если он довольно смекалистый, то найдет способ как обойти DLP-систему и остаться незамеченным и совершить нарушение. Персона, которая является нарушителем, может и не иметь злых намерений, она может по неосторожности совершить какие-то действия. У этого субъекта есть какие-то мотивы, интересы, действия, есть определенное поведение. Мы пытаемся определить в его поведении признаки готовящегося или потенциального нарушения. Это может дать существенный плюс, потому что это вовремя просигнализировать и дать почву для анализа будущей утечки.

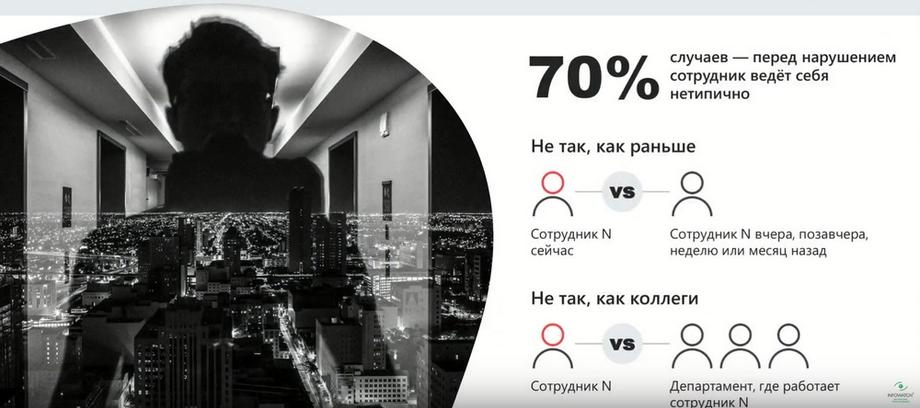

У нарушителя часто есть какая-то мотивация и ее тоже можно выявить исходя из анализа его поведения. В 70% случаев перед нарушением сотрудник ведет себя как-то иначе, есть определенные признаки в его поведении, есть определенные аномалии относительно своих же действий в прошлом, либо относительно группы, в которой сотрудник находится.

Это может быть группа в масштабах компании, или какой-то департамент, отдел. Анализ поведения может дать серьезные преимущества в борьбе с утечками и инцидентами.

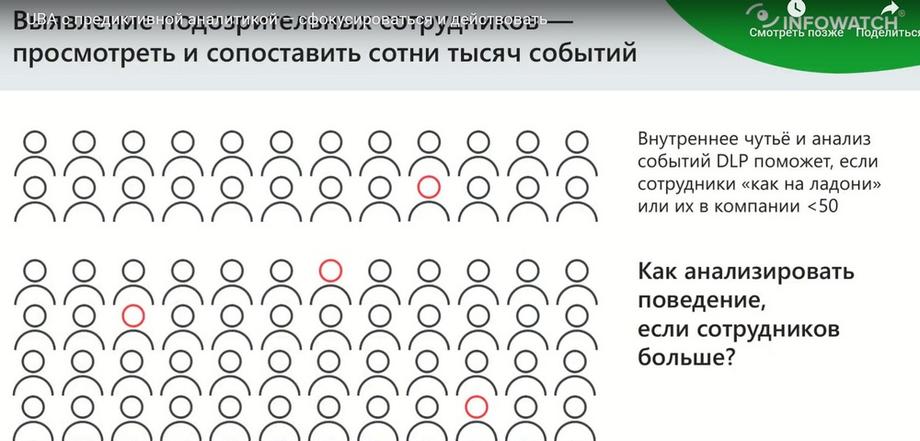

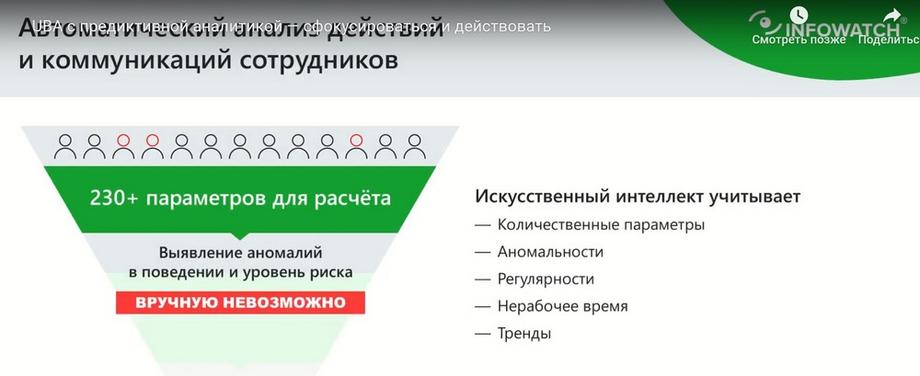

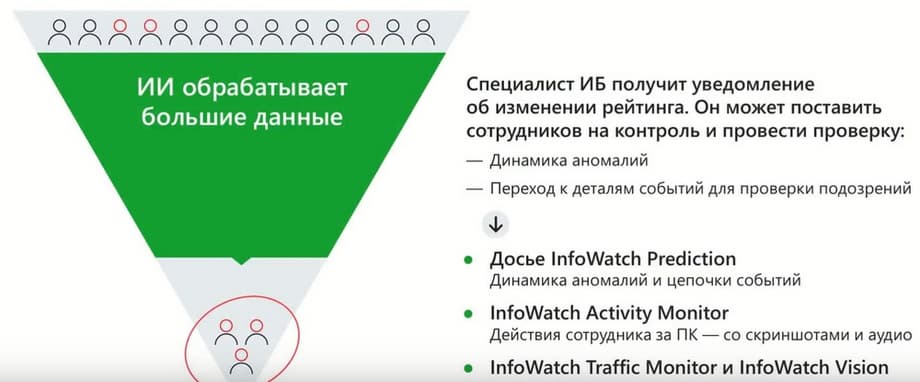

По каким признакам выявить подозрительное поведение? У опытного безопасника есть определенный опыт, он использует определенные подходы, которые позволяют по тем или иным признакам в потоке событий находить корреляции, шаблоны действия, которые позволят ему сделать определенные выводы. Но очень небольшой перечень сотрудников имеет такой опыт. Когда сотрудников, за которыми следит ИБ-подразделение становится сотня или тысяча, то количество ИБ-специалистов не растет пропорционально числу сотрудников в компании, поэтому анализировать глазами становится невозможно.

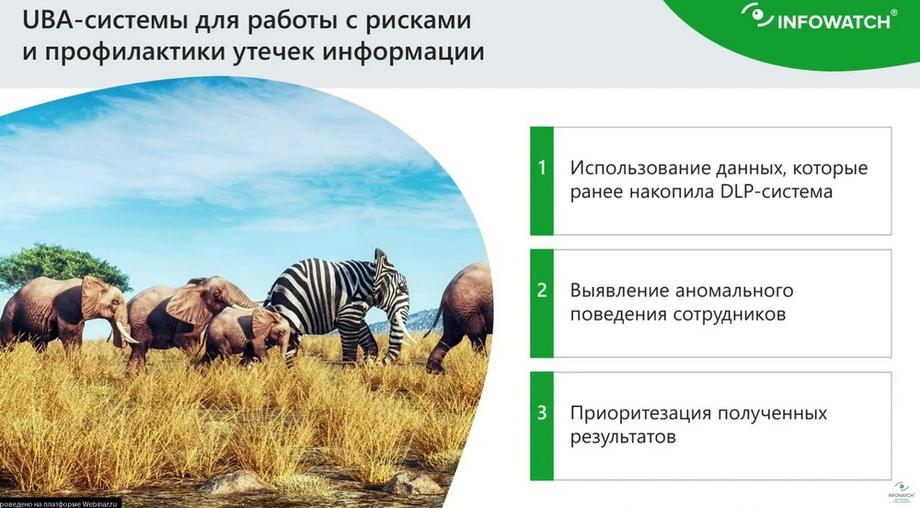

Для этого нужны специализированные решения класса UBA (User Behavior Analytics). Это не новая аббревиатура для вас. Все так или иначе касались этой темы, потому что, как правило, UBA-системы идут дополнительным расширением, дополнительной фичей к системам, которые обеспечивают сбор DLP-систем, SIEM-систем или какой-то другой класс решений, который дает некую базу, некую пик-дату, на основе которой можно строить аналитику. И UBA-системы в общем случае работают схожим образом. Они общие используют принципы. Это наличие Big Data, т.е. большого массива данных, который актуализируется в постоянном режиме, постоянно происходит сбор и наполнение данных. На этих данных строятся с использованием различных алгоритмов некие механики, выявления либо отклонений от нормы, либо нахождение каких-то корреляций или шаблонов. И, соответственно, офицеру безопасности предоставляется инструмент для работы с результатами анализа. Это могут быть дашборды, отчеты, какие-то инструменты средств нотификации пользователя.

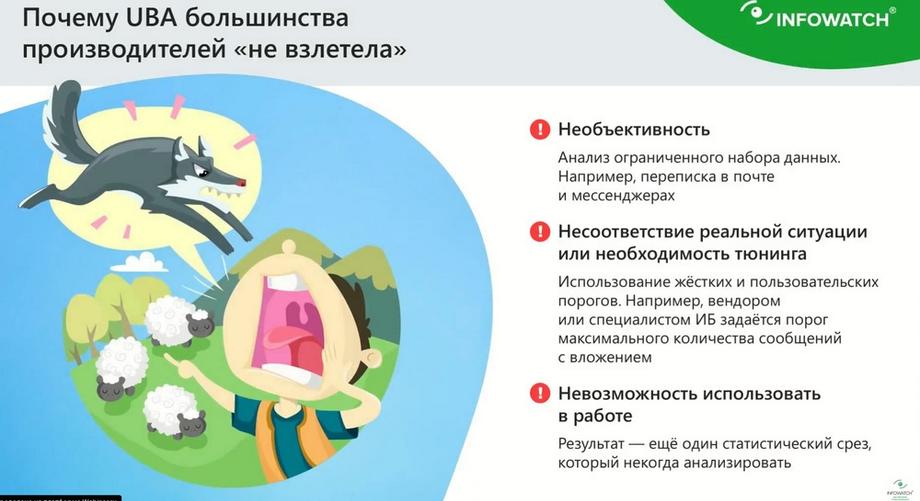

Не все UBA-системы одинаково полезны. И зачастую при общении с пользователями, которые в реальной жизни попробовали такие системы, можно услышать некоторые замечания. Если обобщить, то минусы более или менее однообразны для UBA-систем.

Во-первых, это необъективность, точнее неточность в определении тех или иных признаков. Это связано с тем, что используется ограниченный перечень данных.

Например, если мы используем данные исключительно о коммуникациях, т.е. это содержимое переписки, то это может не давать полную картину того, что происходит с сотрудником, как он действует, как меняется его поведение. Во-вторых, зачастую UBA-система построена на жесткой логике. И, если мы говорим о том, что UBA позволяет, например, находить отклонение от норм, то нормы могут задаваться жесткими порогами. Самый очевидный пример. Попробуем находить сотрудников, которые работают в нерабочий день. Чтобы понять, что работник работает в нерабочий день, нужно задать пороговые значения: 9:00 - начало рабочего времени и 18:00 - конец рабочего дня. При отклонении активности пользователя от этого временного интервала, это признается отклонением от нормы. Учитывая, что компании достаточно динамичны, процессы меняются, действия сотрудников меняются, сами сотрудники меняются, в постоянном режиме поддерживать актуальность таких моделей - задача практически невыполнимая. И, как правило, в таком варианте система просто умирает, потому что не может адаптироваться к изменениям. И в-третьих, UBA-система не дает того уровня возможностей использовать результаты анализа так, чтобы решать первостепенную задачу. Первая задача - это вовремя с нужным уровнем точности определить некоего потенциального или явного активного нарушителя. UBA-система может предоставлять какие-то отчеты, разрезы данных, но для того, чтобы сделать какие-то выводы, требуются дополнительные усилия. И не всегда эта полученная информация для пользователя решает эту задачу.

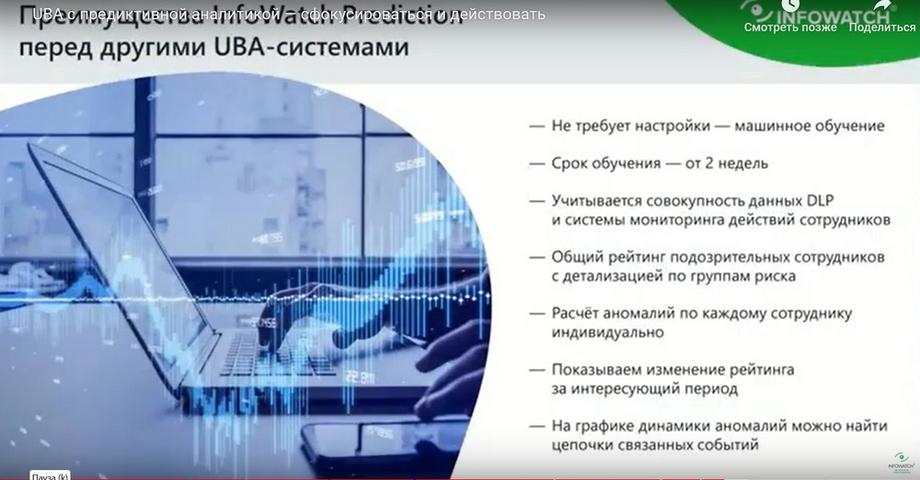

А наш подход к построению UBA немного отличается. Т.к. наш продукт достаточно молодой, мы учли некоторые минусы. Мы учли мнение пользователей и заказчиков, которые уже использовали такие решения.

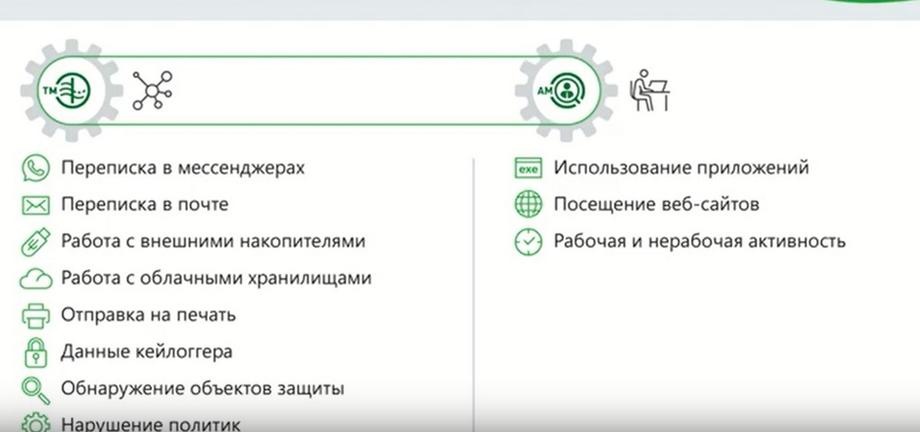

Наша UBA-система построена таким образом, что может использовать на входе любые данные, которые могут быть оцифрованы и к которым можно применить статистический подход, т.е. получить из них какие-то измеримые показатели. А сейчас у нас в распоряжении данные не только о коммуникациях, т.е. данные DLP, но и данные о действиях своих сотрудников, которые система получает из системы мониторинга действий. Т.о. расширяется охват по тому, что происходит у сотрудника. И чем шире охват, тем выше точность выявления признаков нарушений.

Ранее я говорил о том, что для многих людей система имеет значительный минус. Мы этот момент учли. И ключевая особенность нашей системы в том, что в основе лежат алгоритмы машинного обучения, и это позволяет обеспечить гибкость и адаптируемость системы к изменяющимся процессам внутри компании. Система находится в процессе постоянного обучения. Пороги устанавливаются индивидуальные для сотрудников, и они динамичны. Со временем пороги могут изменяться в ту или иную сторону, когда система понимает, что норма изменилась. Пример с рабочим временем. Может происходить так, что по каким-то причинам временные интервалы смещаются в ту или иную сторону, т.е. смещаются пороги определения нормы. Но это не значит, что все так сложно и не прогнозируемо. В принципе, InfoWatch Prediction может использовать комбинацию нечетко заданных порогов с четко заданными порогами и выставлять в этом развесовку.

И третий аспект заключается в том, что мы ставим своей целью то, чтобы InfoWatch Prediction закрывала основную задачу, т.е. своевременно выявлять потенциальных нарушителей, делать это в необходимым уровнем качества и точности. И InfoWatch Prediction предоставляет такую возможность, благодаря хорошо продуманному интерфейсу и тем инструментам, которые позволяют пользователю взаимодействовать с системой.

Перейдем к Demo. Начнем с того, что InfoWatch Prediction аналитическая система. Из названия UBA (User Behavior Analytics) очевидно, что система предназначена для анализа. Очередная задача, которую мы хотим решить, это минимизировать трудозатраты офицера безопасности и обеспечить ему такой режим работы, чтобы от него не требовалось в постоянном режиме мониторить консоль. И одна из таких фичей, которая проста и очевидна, это уведомления. Система уведомлений с возможностью настройки правил, информирования специалистов безопасности. Сейчас на экране пример такого уведомления.

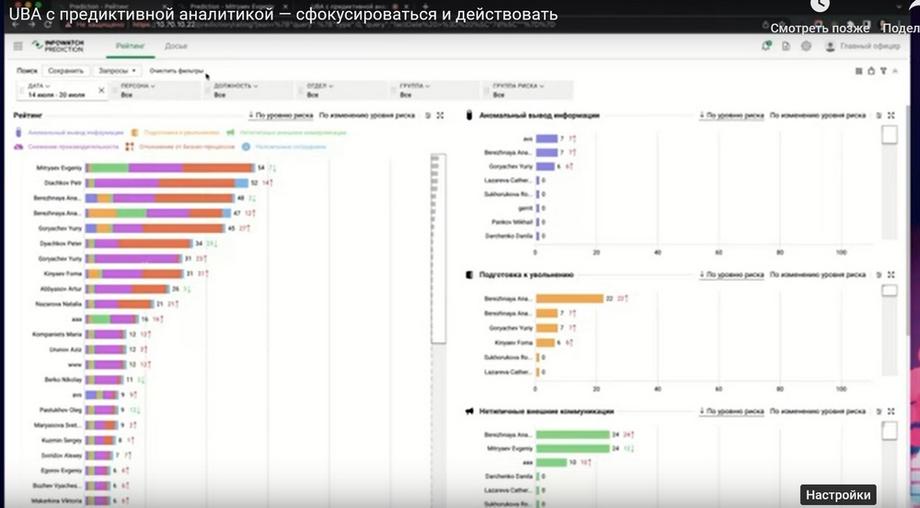

Он крайне минималистичен. Он содержит информацию о том, по каким сотрудникам произошел скачок уровня риска, скачок рейтинга. Мы видим, что их всего трое. Это те сотрудники, на которых офицер безопасности должен обратить внимание. И, получив такое уведомление, офицер безопасности переходит в консоль InfoWatch Prediction и там он может получить уже полную картину в масштабах компании о том, как распределены уровни риска, т.е. такие баллы оцифрованы по сотрудникам.

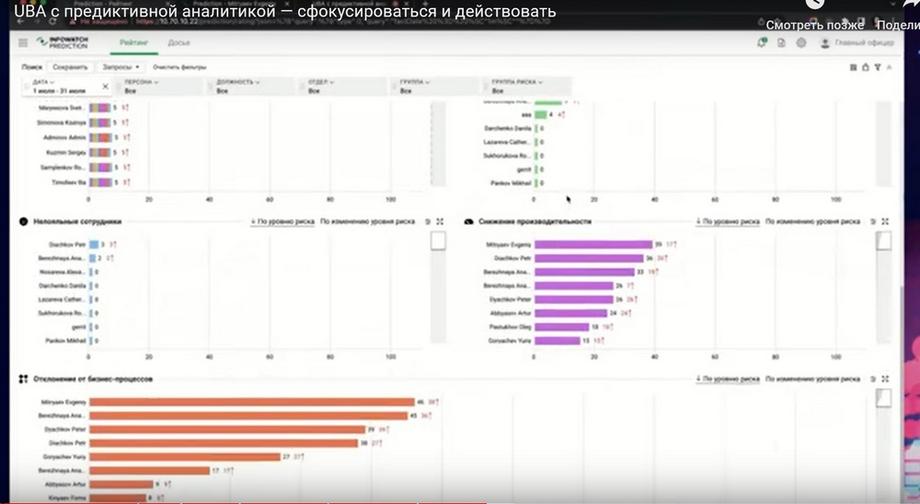

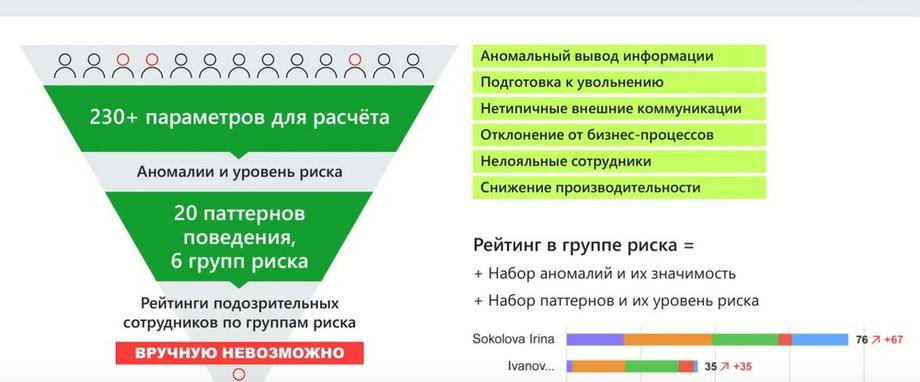

Мы видим подтверждение того, что действительно у нас есть три сотрудника, которые попадают в топ по изменениям уровня риска и по в целом показателям риска. Это Евгений, Анастасия и Петр. Далее для того, чтобы понять, из чего сложился такой показатель риска, мы можем посмотреть декомпозицию по кругу диска шесть, которую я назвал. По Анастасии мы видим скачок по риску аномальной информации и подготовку к увольнению, по Евгению мы видим нетипичную коммуникацию, отклонение от бизнес-процессов и снижение производительности.

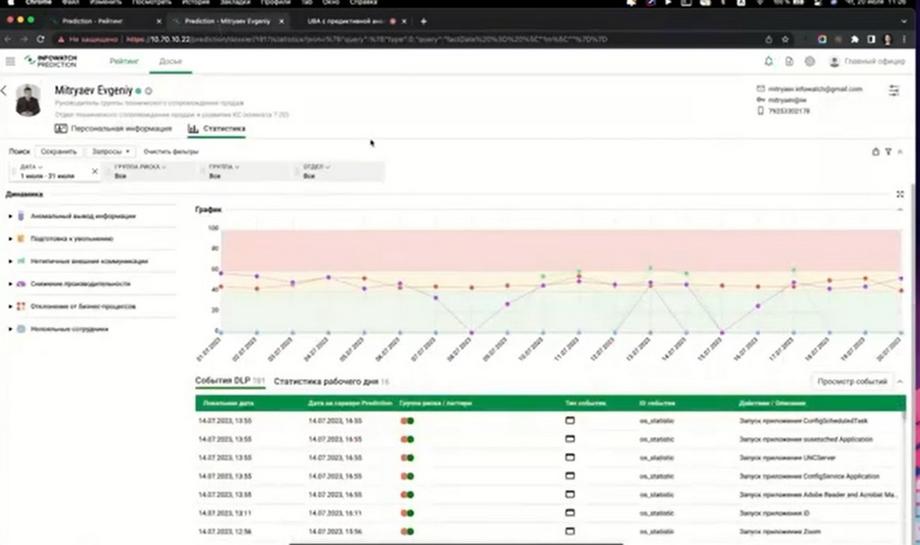

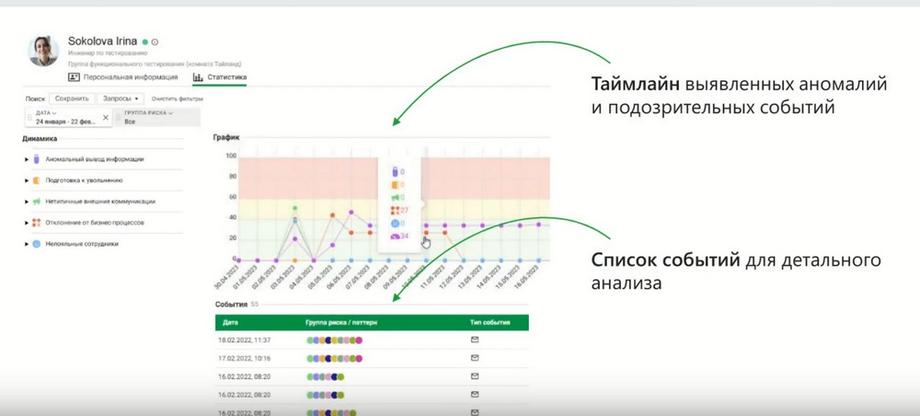

Это менее очевидный фактор, но и мы можем перейти в досье Евгения для того, чтобы получить более детальную информацию, почему у него возрос рейтинг по этим группам риска. Мы можем для нетипичных внешних коммуникаций применить фильтр и посмотреть более детально, что это за коммуникации. Можем перейти к содержимому сообщения, т.е. провести детальное расследование.

Отклонение от бизнес-процессов – это, как правило, использование нетипичных приложений. И тут мы можем посмотреть, что это за приложения, и в какое время они открывались. И исходя из этого, мы можем сделать выводы, сам InfoWatch Prediction даже без модуля мониторинга активности, дает уже довольно полную картину для того, чтобы делать выводы по конкретному сотруднику.

Сейчас для того, чтобы обучить систему, нужен некий массив данных, собранный за период времени. Сейчас у нас заложено 28 дней или 4 недели. Это цикл с неизменяемым количеством выходных дней. Этот период берется как некий достаточный для того, чтобы обучить модель на неких повторяющихся действиях сотрудников, и этого достаточно для того, чтобы установить и определить нормы поведения и далее выявлять отклонения от норм.

Дашборд сейчас минималистичен. Здесь есть возможность применить фильтры по сотрудникам, по периоду, по группам риска для того, чтобы сузить объем информации. Каких-то дополнительных инструментов для того, чтобы посмотреть дашборд в разных разрезах информацию, мы намеренно не делаем. Мы упрощаем работу пользователя.

InfoWatch Prediction использует не только данные о коммуникациях. Алгоритмы построены так, чтобы обеспечить возможность использования любых данных. Плюс к этому используются данные об активности пользователя, время его работы, время активности, использование приложений, посещение web-сайтов, все это учитывается, причем в совокупности. Все эти аспекты, связанные с действиями пользователя, собраны в некие комбинации, которые представляют собой паттерны.

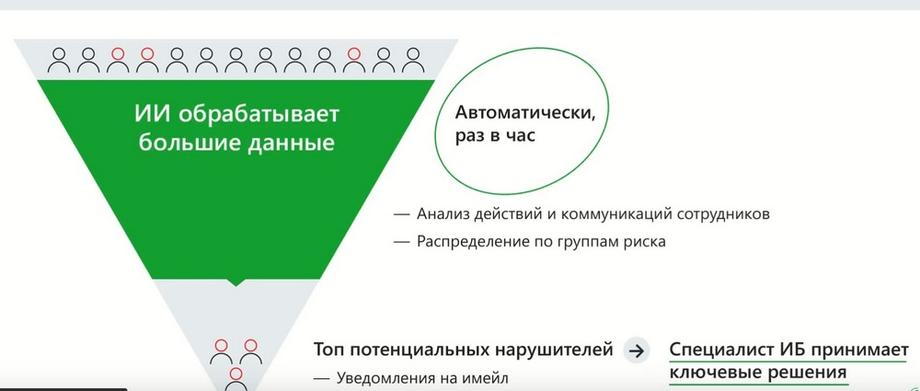

У нас есть определенное число сотрудников, которые генерируют события. Из этих событий формируются данные. InfoWatch Prediction каждый час обновляет результаты анализа. Каждый час происходит обучение InfoWatch Prediction, анализ и обновление рейтингов. Распределение и перераспределение сотрудников по группам риска. На выходе мы получаем некий док сотрудников, которые проранжированы исходя из уровня риска, и офицер безопасности получает эту информацию либо зайдя в консоль, либо в почтовом уведомлении.

Те данные, которые анализируются, оцифровываются. Из них выделяются параметры или статистики, т.е. некие измеримые показатели. Причем, что важно, это самые разные аспекты, не только количественные показатели, такие, как количество отправленных писем или объем куда-то переданных данных, но и другие варианты. Тут может учитываться частота, регулярность, временные показатели и самое главное, тренды, которые позволяют нам прогнозировать, какие действия могут произойти в будущем. Какие действия считать нормой, а какие в будущем могут стать не нормальными.

По тем более чем 230 параметрам создаются некие комбинации, которые образуют собой паттерны, и из них уже складываются группы риска. Мы видели эти группы, их сейчас 6 штук. А в планах расширять как число паттернов, так и число групп риска. И далее пользователи получают в простой форме визуализацию того, как по сотрудникам распределены паттерны и группы риска.

В итоге InfoWatch Prediction решает основную задачу, о которой говорилось выше. Это дает триггеры для того, чтобы офицер безопасности вовремя включился, и вовремя мог понять, на что стоит обратить внимание. И дальше имел бы возможность провести более детальное расследование. Если тех данных, которые представил InfoWatch Prediction в своем интерфейсе, недостаточно, а предоставляет он отображение события в виде таймлайна, т.е. во временном ряду мы видим все события по шкале обозначен уровень критичности или уровень риска по этому событию, и, соответственно, визуально мы можем сразу понять в каких событиях стоит покопаться и детальнее посмотреть.

Если этих данных недостаточно, у нас в распоряжении есть система мониторинга активности сотрудника. Эта система дает более глубокое погружение в то, чем сотрудник занимался. Т.е. кроме статистических показателей о времени работы, о том, какие приложения открывались, какие ресурсы посещались, есть еще возможность заглянуть в то, что происходило на рабочей станции, потому что есть скриншоты, есть записи с микрофона, есть записи о файловых операциях.

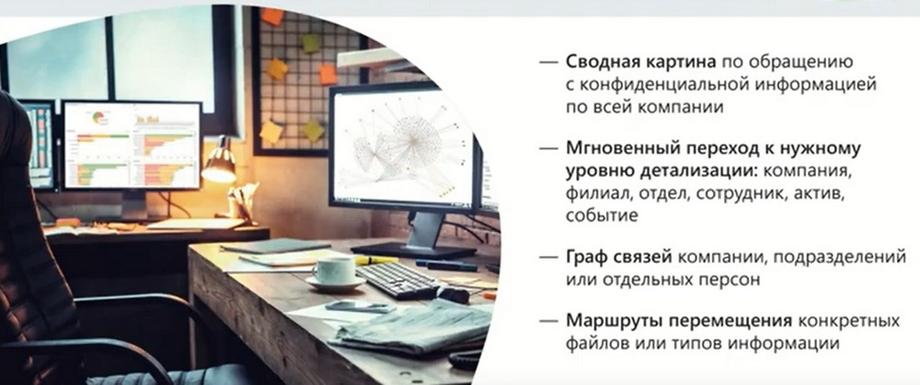

И можно с высоким уровнем конкретизации понять, что происходило в течение рабочего дня сотрудника. Если нужно расширить контекст и посмотреть, например, что происходило с какой-то конфиденциальной информацией или с кем взаимодействовал сотрудник, то в распоряжении офицера безопасности есть режим, который предоставляет все инструменты.

Есть граф связи, который позволяет отследить все коммуникации, есть возможность с помощью разных фильтров и разных способов визуализации отследить, как и по какому маршруту перемещался тот или иной файл и т.д. Вариантов использования более ... способов анализа довольно много.

Ключевая ценность InfoWatch Prediction заключается в том, что он резко сокращает время и внимание офицера безопасности, необходимые для его работы. По сути ему достаточно включить настройку уведомлений, разобраться в системе, а дальше InfoWatch Prediction системно выполняет задачу мониторинга того, что происходит с сотрудниками, того, как меняется их поведение, и вовремя сигнализирует офицеру безопасности о тех или иных изменениях. Это служит отправной точкой для того, чтобы офицеру безопасности детально разобраться с ситуацией, и принять соответствующее решение.

InfoWatch Prediction построен на основе алгоритмов машинного обучения, это означает, что требуются минимальные настройки и минимальное методологическое сопровождение. Срок его обучения по умолчанию - 4 недели, но он может быть и от 2-х недель. Это регулируемый параметр. Но мы рекомендуем 4 недели для того, чтобы обеспечить максимально достоверные данные. Это позволяет без сложных объективных нагрузок на пользователя разбираться в ситуации и предпринимать необходимые действия.

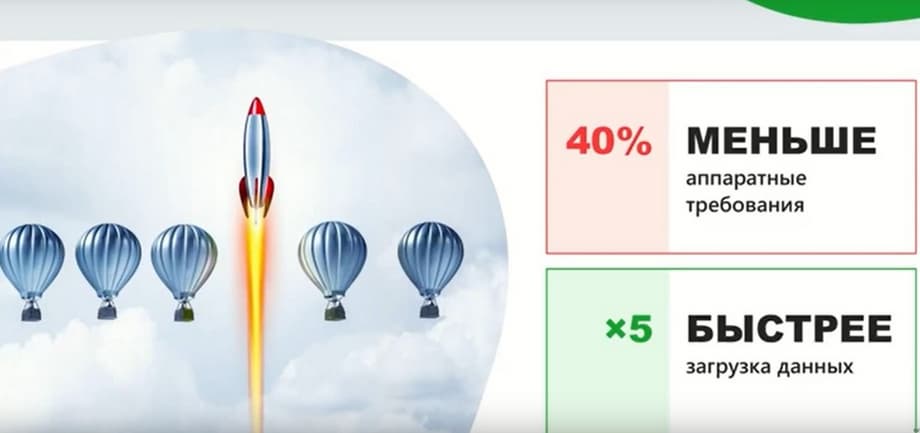

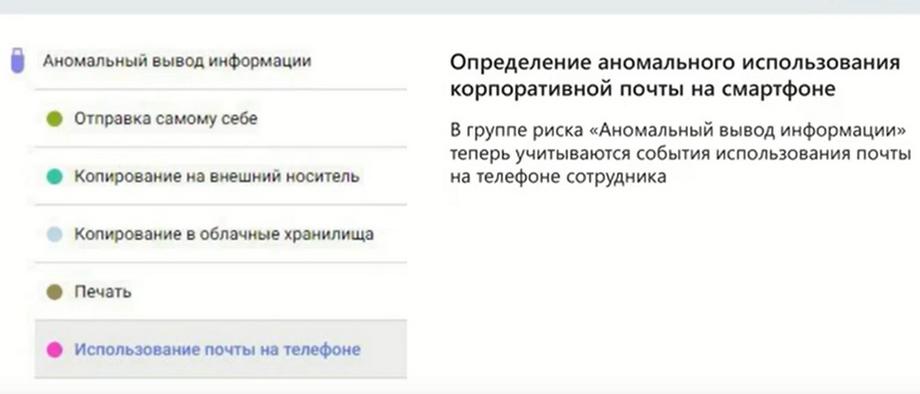

Теперь о том, что у нас нового в последней версии InfoWatch Prediction 2.3. И самые главные изменения, которые появились в этом релизе, это повышение производительности и снижение требований к аппаратным ресурсам. InfoWatch Prediction стал менее требователен и стал быстрее. Быстрее обрабатываются данные, рассчитываются статистики и меньше железа требуется на то, чтобы InfoWatch Prediction работал. Появились новые функции. Появился новый паттерн в группе риска аномальная информация, паттерн использования почты на телефоне.

Чуть подробнее расскажу о том, что это такое. Есть такой канал потенциальных утечек, на который не так часто обращают внимание, это возможность синхронизации корпоративной почты с мобильного устройства. Часто в компаниях такой способ разрешен, он является легитимным. И сотрудник, в случае, когда он легитимно работая с почтой, просматривая ежедневно, скажем 10 писем, а в какой-то момент начинает скачивать почту за год со всеми вложениями. Это означает аномалию в том, как он обычно работает. InfoWatch Prediction такую аномалию выявляет и подсвечивает ее в группе риска аномальный вывод информации. Т.е. потенциально сотрудник может это делать для того, чтобы унести эту информацию за пределы предприятия. И это можно считать риском утечки.

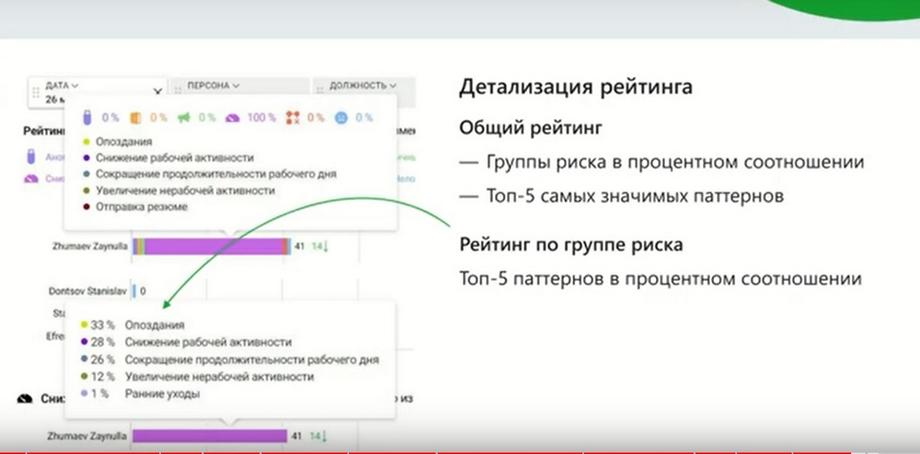

Мы добавили информативности в тот дашборд основной по рейтингам. Теперь по каждому показателю группы риска можно в форме тултипа посмотреть информацию о том, из каких паттернов сложился риск, и какие показатели по каждому из паттернов. Т.е. мы видим конкретные цифры, и для нас это повышает прозрачность и понимание того, как был рассчитан рейтинг. Еще мы добавили визуальные уровне на таймлайне, которые позволяют быстро сориентироваться, на какое событие в этом временном ряду стоит в первую очередь обратить внимание. Т.е. красное - это те события, которые являются критичными.

У нас в планах есть реализация такого дашборда событий. Смысл его заключается в том, что те паттерны, т.е. признаки групп риска, которые есть в нашем распоряжении, мы раскладываем на этапы. Мы следуем такому предположению, что нарушению предшествует некий ряд признаков, которые можно разложить в последовательности. Сотрудник, который готовится к тому, чтобы увести информацию, у него есть мотивация, либо, если сотрудник отличается халатностью, у него есть признаки неправильной работы с информацией, а дальше могут быть действия подготовки к нарушению и т.д. Т.е. имеется некоторая последовательность. И, отображая признаки в такой последовательности, подсвечивая красным высокий уровень риска, желтым - средний и зеленым - низкий, мы можем более качественно разобраться с тем, что происходит, по каким признакам мы можем судить о том, что есть действительный риск утечки или какого-то другого нарушения.

Кроме того, есть еще один инструмент визуальной аналитики, его можно назвать звездой, а можно - радаром. Это способ визуализации, который позволяет сравнить показатели по паттернам конкретного сотрудника с его коллегами. Т.е. наложить в таком вот распределении одну картинку на другую для того, чтобы понять, насколько сотрудник отличается от своих коллег, что тоже может дать дополнительную информацию для выводов по конкретному сотруднику.

И, резюмируя, хочется еще раз сказать о том, что мы стремимся решить реальную задачу офицеров безопасности, дать им инструмент, который подскажет на каких сотрудников нужно обратить внимание, предоставит конкретные данные, конкретные доказательства, тем самым снизит нагрузку на офицера безопасности и в целом на службу безопасности. Естественно, всю мощь технологии, вы можете почувствовать, применив его в своих организациях, на своих сотрудниках. Поэтому оставляйте заявки на пилоты, по результатам пилотов вы сможете лучше понять и оценить, насколько эта «штука» может быть полезна в работе.

Сейчас на главной