Abrimos una serie de eventos dedicados a las metodologías y prácticas de trabajo de los servicios de seguridad de la información en la interfaz del Centro de Investigaciones InfoWatch. En la primera reunión, profundizaremos directamente en las posibilidades de investigación a través de dos casos prácticos con análisis de incidentes de seguridad de la información.

En el Centro de investigaciones InfoWatch están disponibles los eventos DLP, el grafo visual de conexiones del infractor, la cronología de sus acciones, su presencia en grupos de riesgo, la auditoría de datos en el PC y en las carpetas de red, para llevar a cabo investigaciones integrales con la aplicación de un filtro único 3 veces más rápido desde las primeras sospechas hasta la toma de decisiones.

Ahora bien, nos detendremos con más detalle en la práctica de uso y en las particularidades de la selección de herramientas DLP para llevar a cabo una u otra investigación. Consideraremos el proceso de verificación de sospechas con la recopilación de todas las circunstancias significativas y la base de pruebas en un documento de investigación visual.

- Resumen de las herramientas para investigaciones integrales de incidentes de seguridad de la información en el Centro de Investigaciones InfoWatch.

- Metodologías de investigación y selección de herramientas que se complementan entre sí al utilizar un filtro único, a través de dos casos prácticos.

- Demostración de investigaciones integrales en una interfaz única: 3 veces más rápido desde la sospecha hasta la toma de decisiones.

El evento de hoy está dirigido por Serguéi Kuzmín, jefe del departamento de InfoWatch Employee Monitoring. Nuestra reunión está dedicada al Centro de Investigación InfoWatch. Hoy hablaremos de la especificidad y las ventajas de esta herramienta y, por supuesto, analizaremos en la práctica los escenarios de investigación más interesantes y las mejores prácticas.

Existe un dato interesante: la cantidad de datos se duplica cada vez más rápido. Antes eran 10 años, luego 5 años, luego un año. Pero en nuestro ámbito de la ciberseguridad esto naturalmente conlleva amenazas adicionales, porque la cantidad de fugas aumenta, el volumen medio de fugas crece, el sistema DLP contrarresta las fugas intencionales y entendemos que funciona en la dirección más importante. La protección de datos es también la lucha contra las fugas intencionales.

Por lo tanto, la importancia de la protección de datos contra las fugas internas no solo no disminuye, sino que aumenta proporcionalmente cada año.

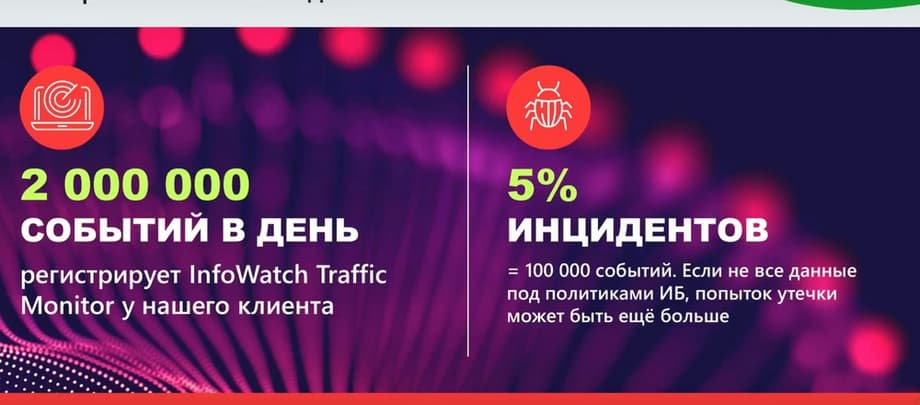

Pero es importante señalar que las fugas no son el único desafío. Simplemente, la cantidad de datos que genera el sistema DLP, que están presentes en la organización, también aumenta. Sabemos que InfoWatch Traffic Monitor registra varios millones de eventos al día en varios de nuestros clientes más grandes.

Mi pronóstico es que pronto los sistemas de seguridad de la información generarán aún más eventos, no solo DLP, sino también otros datos que existen en el sistema de protección de la información. Por otro lado, la cantidad de incidentes es bastante pequeña, alrededor del 5%, lo que sigue siendo 100.000 eventos y, naturalmente, cubrir tal volumen con políticas no es posible. Es decir, los intentos de fuga pueden provenir de las zonas más interesantes. Es imposible procesarlo manualmente. Aquí recurrimos a la ayuda de sistemas de análisis avanzado con el uso de inteligencia artificial y con el uso de una amplia gama de herramientas DLP, no solo el sistema TM, sino también todo el entorno que existe en el sistema DLP.

Proteger los datos se está volviendo más caro. ¿A qué se debe esto? Debido a la gran cantidad de datos, debido a la necesidad de utilizar cada vez más medios de seguridad de la información para simplemente cubrir todo el flujo de datos y cumplir con los desafíos del tiempo. Y, naturalmente, para todo esto se necesitan especialistas, y especialistas cualificados que sepan trabajar con esta herramienta y que puedan integrarse fácilmente en los procesos.

Y para ello, nuestra tarea como proveedor es proporcionar una solución que ayude a proteger los datos literalmente desde el primer día de la llegada de una nueva persona a la organización. Y, al mismo tiempo, incluso para los especialistas que llevan mucho tiempo trabajando con nuestro sistema, que han visto toda la evolución de nuestros módulos, en realidad existe la tarea de la eficiencia y el uso correcto de esta herramienta. ¿Cómo sacar rápidamente la conclusión de que es un incidente o no lo es, cómo comparar los datos, cómo crear una imagen que esté presente en la organización, para separar de inmediato el incidente del candidato o del incidente no intencional y, en consecuencia, trabajar con todo esto de manera eficiente.

¿Qué problemas existen para proporcionar una herramienta que responda a todos estos desafíos? Entre los sistemas DLP que existen en el mercado, algunos no tienen todas las posibilidades. Es decir, no tienen las posibilidades que se necesitan ahora para resolver la tarea de seguridad de la información.

Otros sistemas tienen posibilidades, pero no hay una consola única, una herramienta única, donde se pueda operar con todo esto y guardar el contexto en cualquier momento. Por ejemplo, muchos no tienen un filtro único tan avanzado como el nuestro, que permite no formar informes estáticos para resolver la tarea, sino simplemente estar siempre en formato de informe simplemente a través de diferentes prismas. El conjunto de paneles de trabajo y herramientas que permitirían reaccionar rápidamente a los incidentes, obtener información, también es limitado, al igual que especialmente las posibilidades de su personalización. Y también los resultados de las investigaciones y el resultado de todo el análisis que realiza un oficial de seguridad de la información cualificado, utilizando herramientas de terceros, naturalmente, dispersa su atención.

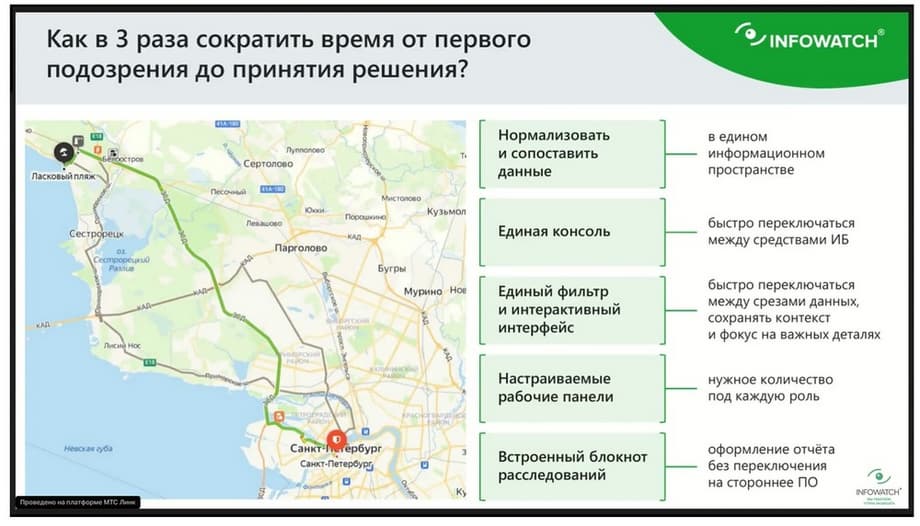

¿Cómo respondió InfoWatch a estos desafíos? Precisamente el enfoque integral y la solución de todas estas tareas en nuestra herramienta permite, como resultado, reducir el tiempo desde la primera sospecha de un incidente, desde el primer hecho que nos impulsó a iniciar una investigación, hasta la toma de decisiones: incidente o no incidente, y transferirlo a algún servicio o al jefe, o tomar una decisión sobre el incidente y llevar a cabo la prevención.

En general, puede haber muchas soluciones, pero lo más importante es alcanzar la eficiencia. Y pasamos todo el año pasado creando esta herramienta y, como resultado, la suministramos a nuestros clientes en la línea de productos InfoWatch. Permite comparar datos, es decir, trabajar en una consola única, en un espacio de información único con el uso precisamente de un filtro único y la máxima interactividad. Es decir, cambiar rápidamente las muestras de datos y cambiar rápidamente el contexto de lo que queremos trabajar ahora, así como personalizar al máximo e incluso diseñar las soluciones indicadas en el bloc de notas, sin utilizar software de terceros, lo que en realidad conlleva un plus de seguridad adicional.

El Centro de Investigación InfoWatch es una interfaz que une la línea de productos protegidos, es nuestra base InfoWatch Traffic Monitor, son las transacciones, los eventos, es el análisis de contenido cualitativo, la velocidad de trabajo y la máxima cobertura de datos. Es el módulo de bioanálisis Vision, que permite ver los datos en el contexto de las comunicaciones, ver cómo se mueven los documentos y también iniciar o enriquecer la investigación y comprender cómo se produce el flujo de documentos en la organización, o con qué trabaja una persona, si la investigación ha llevado a algún incidente o persona. Los datos se presentan en forma del módulo InfoWatch Data Discovery. Es un producto que permite saber dónde están los archivos, quién tiene acceso a ellos, qué violaciones de los derechos de acceso existen. El módulo InfoWatch Activity Monitor se encarga de supervisar las acciones de los empleados y permite ver con los ojos del usuario con qué trabaja el empleado, con la ayuda de capturas de pantalla, con la ayuda de una enorme cantidad de información recopilada en la estación de trabajo y a su alrededor, y en consecuencia, enriquecer el contexto del incidente de seguridad de la información. Y en defensa de la protección de datos también está el módulo InfoWatch Prediction, que permite determinar de forma predictiva las personas que pertenecen al grupo de riesgo, realizar análisis de incidentes que posiblemente no se hayan producido o que solo se estén produciendo, y para los que existen requisitos previos, teniendo en cuenta las personas que el sistema analítico con el uso de inteligencia artificial ha determinado como potencialmente arriesgadas.

Verificación del empleado que se va

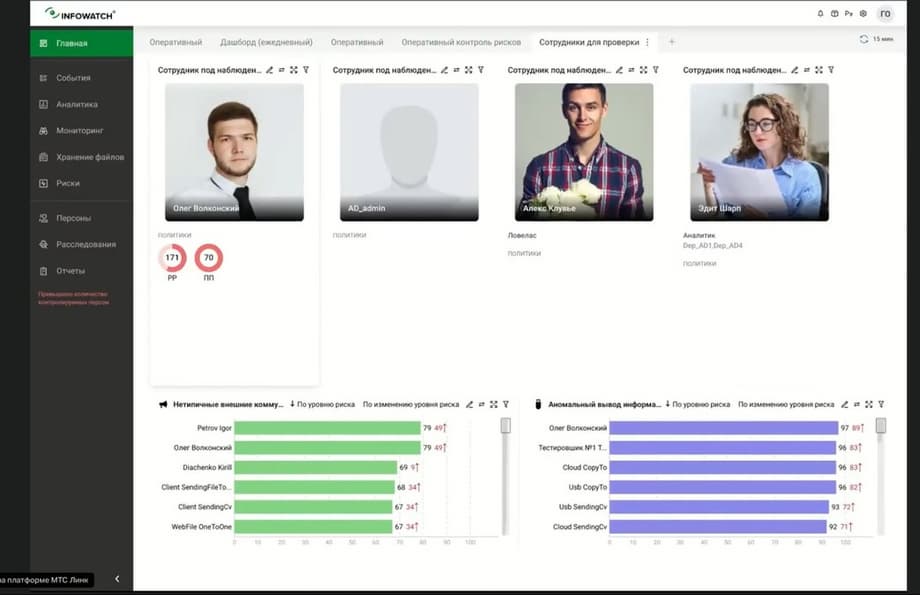

Veamos dos ejemplos de cómo trabajar con esto. Veamos el ejemplo de un empleado que se va. Una situación bastante típica. Mantenemos a las personas bajo un control especial. Sabemos que el empleado ha presentado una solicitud o sabemos con certeza por el jefe o por el empleado que va a renunciar, o lo suponemos con una alta probabilidad. En cualquier caso, hemos puesto a la persona bajo control. Esta es una historia bastante rutinaria. Estoy mostrando la pantalla de la interfaz del centro de investigación. Vemos que tenemos bajo control especial a 4 empleados, un panel especial, esta es la página principal.

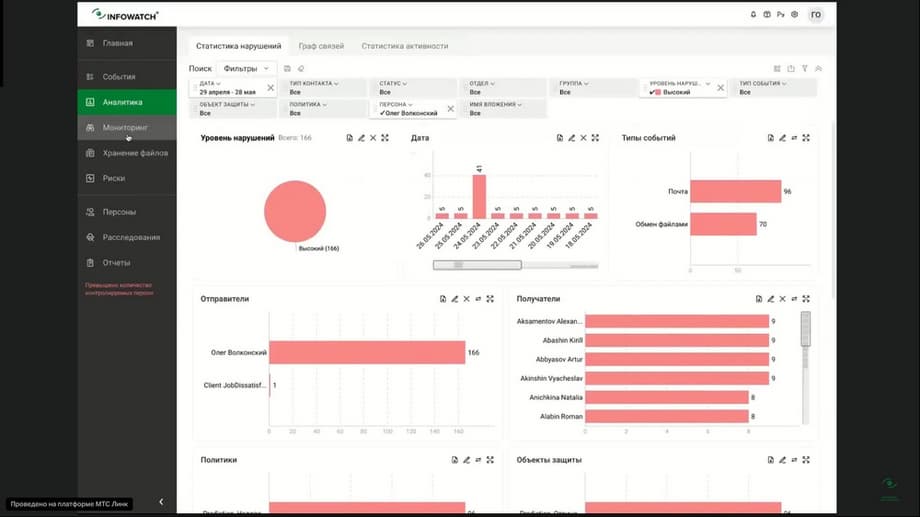

Vemos que no hay problemas con los demás empleados, no se han activado políticas, sin embargo, con un empleado, Oleg Volkonski, que ya es conocido por nuestros atentos espectadores, hay «activaciones». Tenemos una abreviatura PP, que es el plan de ventas, y en consecuencia entendemos que sería bueno vigilar esto. Teniendo en cuenta que el empleado está bajo observación, teniendo en cuenta que el empleado se va, incluso podemos, por ejemplo, editar el nombre del widget, se va en junio. Es el primero en importancia, en visualización. También echaremos un vistazo al hecho de que Oleg Volkonski está en grupos de riesgo, que determina el módulo InfoWatch Prediction, por comunicaciones externas atípicas, por la salida anómala de información, también tienen la máxima calificación entre los empleados, pero esto grita «Alarma» sobre el hecho de que necesitamos entender la situación, qué le está pasando a Oleg Volkonski.

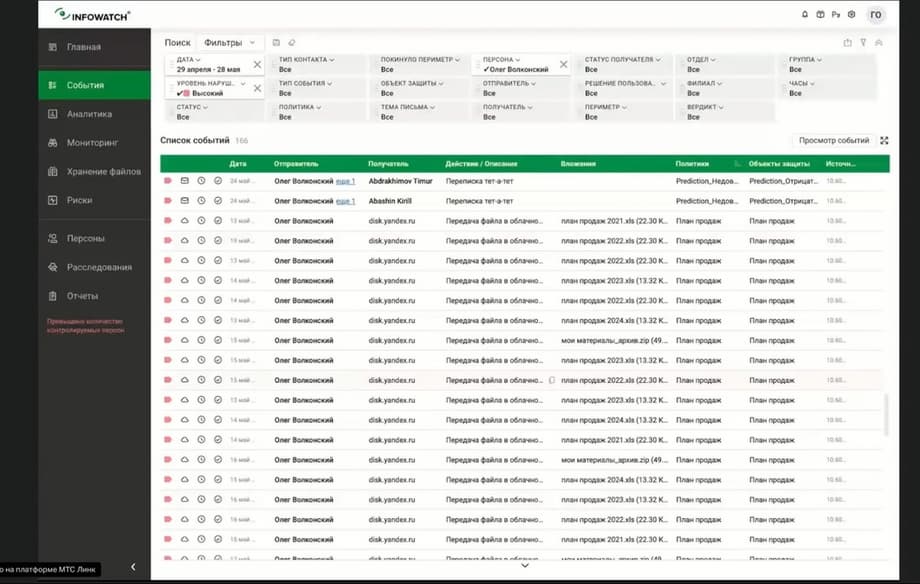

Y pasamos a los eventos DLP y vemos que tiene mucha correspondencia individual, en el correo, por ahora esto no nos atrae mucho, veamos algo más interesante. Y vemos que, de hecho, la señal que tuvimos un poco antes, a saber, la salida anómala de información, es que transmite el plan de ventas a Yandex.Disk en el almacenamiento en la nube.

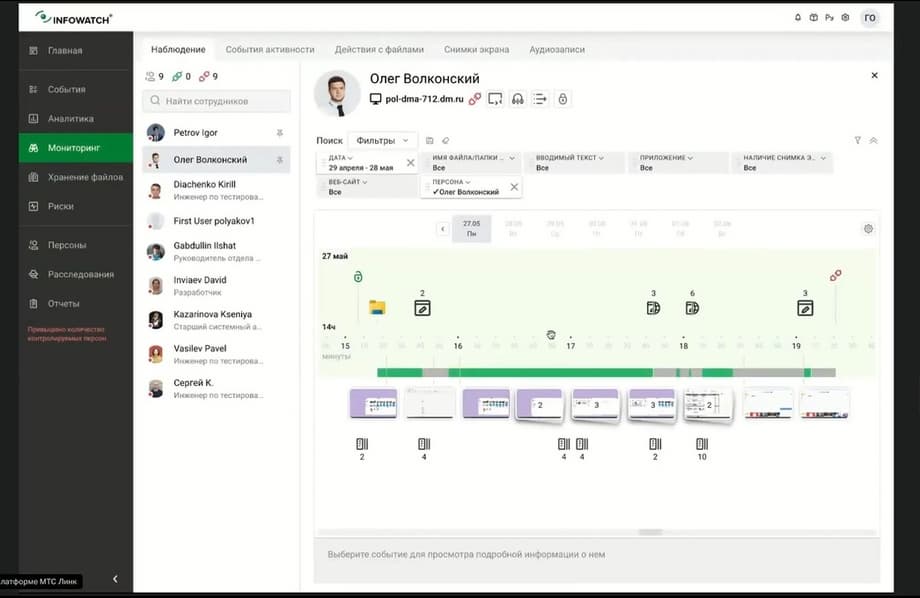

Un empleado que se va, el sistema ha actuado sobre él, en el archivo hay planes de ventas de diferentes años. Vamos a echar un vistazo. Esto ya es, en realidad, el inicio de un incidente. Creo que podemos usar estos eventos como apertura de una investigación. Y veamos en qué consistía la actividad de Oleg Volkonски. Tenemos la herramienta Time Line de nuestro producto Activity Monitor. Esta herramienta permite reconstruir cronológicamente la actividad del empleado en la estación de trabajo. Por ahora, excluiremos de la muestra los sitios web y veremos con qué aplicaciones trabajaba el empleado.

Aquí vemos Outlook, el explorador y Google. Es decir, la persona está haciendo algo en Chrome y trabajando con algunos documentos, con algunos datos. Y veamos en qué sitios web estuvo en el día investigado. El sitio de Yandex. Aquí hay una clara alusión a que estaba preparando algunos documentos y enviándolos a Yandex, de lo cual nos informó el sistema DLP. Veamos más detalladamente. Vemos que estaba poniendo en orden algunos documentos. El empleado que se va traslada todas las contraseñas, todos los planes de ventas y todos sus documentos cuidadosamente a una carpeta separada. Y luego veamos los eventos que rodean a Yandex. Así que aquí también está comprobando qué planes de ventas había para 2023. Lo está comprobando conscientemente.

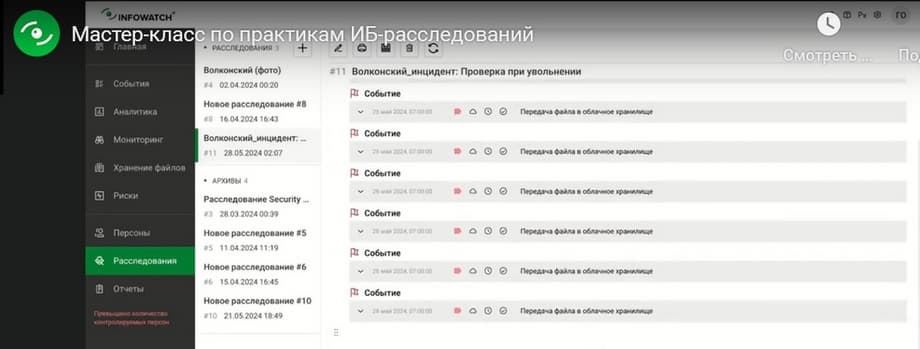

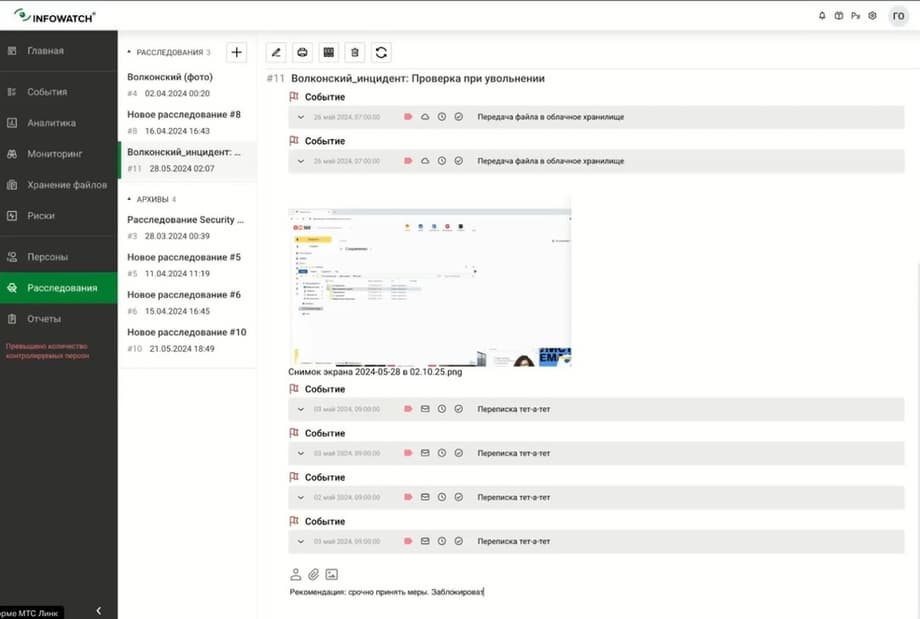

Y vemos cómo envía los materiales que acaba de preparar en su estación de trabajo. Esto suena como el inicio de un incidente, porque vemos la intención, que la carga se ha completado y veamos si ya deberíamos empezar a formar este caso en la investigación. Creo que incluso podemos escribir: Volkonски - incidente.

La verificación al renunciar muestra que tiene un evento donde envía datos a un almacenamiento en la nube. Existe un hecho que confirma la intención de que el empleado realmente, al irse, se lleva consigo información que puede ser útil en su nuevo lugar de trabajo.

Y decidimos realizar una investigación adicional sobre qué más podría haberse llevado Oleg Volkonски. Aquí vemos que, en este momento, ya ha enviado a un medio externo los materiales con los que estaba trabajando. Esto ya es un incidente.

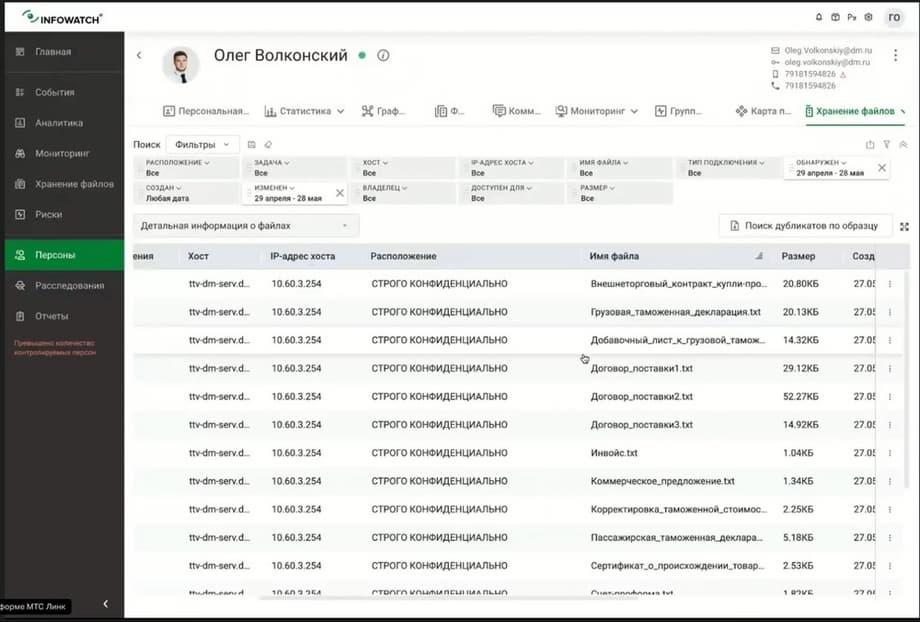

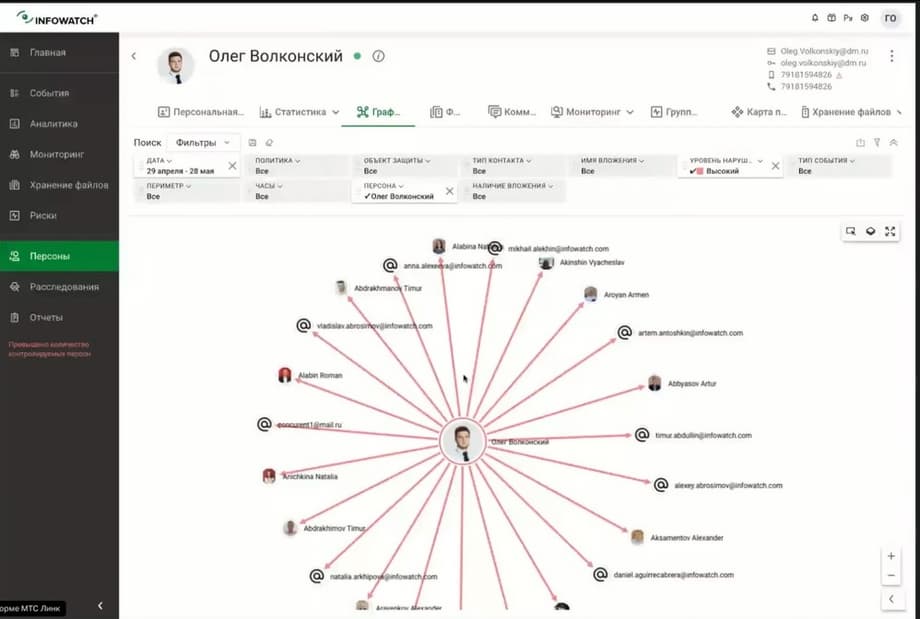

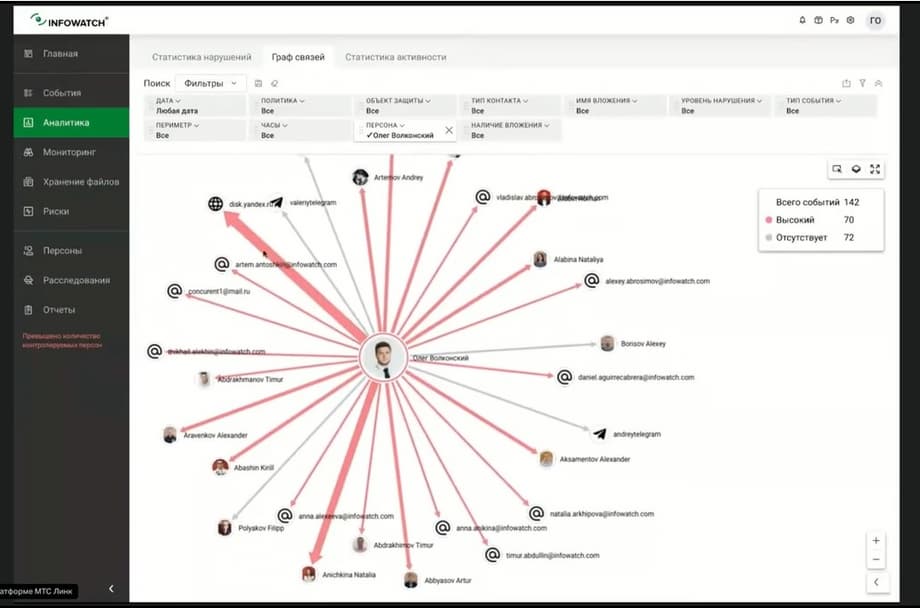

Y vemos que Oleg tiene acceso a la carpeta donde se guardan documentos estrictamente confidenciales, y aquí ya hay una lista completa de documentos que no podemos permitir que salgan a ningún lado. Nuestra investigación se ha enriquecido con el hecho de que los riesgos pueden aumentar muchas veces si no tomamos alguna medida. Para terminar, veamos las comunicaciones de Oleg Volkonски, están en el gráfico de conexiones.

Y vemos que Oleg se comunica con sus colegas, aquí también hay infracciones. Veamos en qué consiste. En la correspondencia TTT, Oleg muestra algunos signos de influencia negativa en el equipo. Es decir, insatisfacción con el trabajo: la política ha funcionado, está afectando negativamente al equipo. Seguramente le está ofreciendo algo a alguien. Dice que los colegas le impiden trabajar, aparentemente cuenta las razones de su decisión de renunciar, intentando así que no solo se filtren datos con su ayuda, sino que también se filtre un buen ambiente de trabajo en el equipo. Agreguemos también estos eventos a la investigación. Volkonски - incidente, verificación al renunciar. También los agregaremos como ejemplos. Y al concluir la investigación, podemos volver a escribir nuestra conclusión o recomendación.

Recomendación: tomar medidas urgentes para bloquear. Emitimos y podemos enviar un informe al gerente de que hemos analizado el incidente A, la fuga B, la fuga potencialmente en preparación.

Entendemos que una persona puede llevarse no solo sus datos personales, sino también datos mucho más importantes. En esto, este caso de verificación, que comenzó con la operación rutinaria habitual de un empleado para observar a Oleg Volkonски, que está renunciando, y entendemos que, de hecho, las políticas que se activaron y el grupo de riesgo adicional se convirtieron en un importante punto de partida para nuestra investigación.

Volvamos a la presentación. Comenzamos con las infracciones en el panel de control de los empleados que estaban bajo control. Realizamos un análisis de eventos, evaluamos rápidamente el contexto, es decir, confirmamos la intención del empleado, la enriquecimos con detalles de lo que había preparado antes y recopiló conscientemente información en una carpeta. Vimos el expediente, a qué más tiene acceso el empleado. Vimos los mapas de comunicación y los eventos relacionados, DLP también nos mostró una influencia negativa en el equipo. Lo formalizamos rápidamente en forma de resultados.

¿Por qué lo hicimos rápido? Porque no buscábamos cada vez, no creábamos un nuevo informe. No reaplicamos los filtros. Simplemente tomamos y, permaneciendo en el contexto de los eventos de Oleg Volkonски, entramos en su expediente, vimos qué información había allí, qué accesos había. Vimos sus acciones en la estación de trabajo. De este modo, todo el análisis del incidente, que podría haberse prolongado durante todo un día, tomó literalmente minutos, bueno, tal vez decenas de minutos, si lo consideramos bajo un microscopio.

Si falta alguno de los módulos, en este caso se hablará de Model Vision. En realidad, tendrá disponibles los eventos, es decir, puede trabajar con la integridad de los eventos DLP, tendrá disponibles personas, investigaciones, informes. Pero el módulo Vision enriquecerá sus widgets típicos. Es decir, también tendrá disponibles varios widgets, por ejemplo, el nivel de infracciones, la fecha y el tipo de eventos. Pero para un análisis más profundo, por ejemplo, por objetos de protección, por tipos de archivos adjuntos, por grupos de personas, se puede realizar un análisis, para ello es necesario el módulo Vision, para que pueda utilizar estos widgets tanto en el panel de control principal como en el análisis rápido y el trabajo con filtros. Es decir, podrá formar cortes de datos mucho más rápido, porque simplemente tendrá más datos, más información estadística.

Lo principal es que Vision como herramienta le dará la posibilidad de ver el evento DLP, los datos que interceptó el sistema DLP, que sabe todo sobre cómo se mueve la información dentro de la organización, permitirá mostrarlo en el contexto de la comunicación.

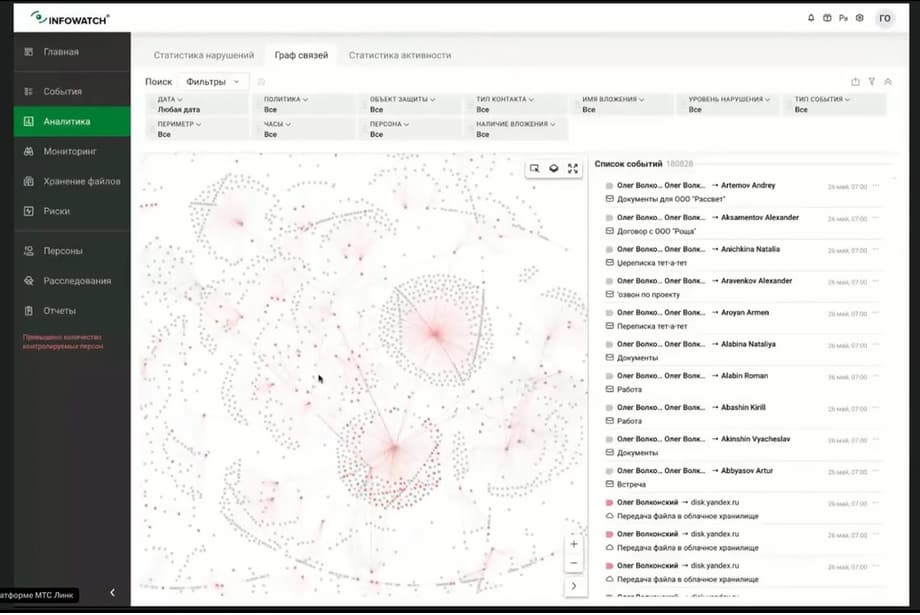

Vemos que estos círculos, puntos de atracción, muestran cómo se mueve la información a través de ciertos cortes. Ahora hemos eliminado todos los filtros y vemos que los datos convergen en la persona. Pero si, por ejemplo, aplicamos un filtro por persona, por el mismo Oleg Volkonски, el gráfico de conexiones se detalla al máximo y vemos inmediatamente las fugas que provienen de Oleg, con quién se comunica, por qué tipos, por ejemplo, vemos que envía en Telegram, vemos que está en Yandex.Disk, este es el borde más grueso.

Es decir, resumiendo, Model Vision permitirá llegar de forma más eficaz y rápida a los datos que existen. Al mismo tiempo, los eventos DLP y el conjunto básico de widgets permanecerán. Exactamente la misma mecánica y exactamente el mismo principio se aplican a los demás módulos de Prediction. Puede trabajar sin análisis predictivo, pero si tiene instalado el módulo Prediction, entonces tiene un sistema que le permite considerar los incidentes de forma relevante. Los módulos Data Discovery y Chat Monitor, respectivamente, funcionan según el mismo principio, complementan tanto la funcionalidad como los datos con los que puede trabajar. Podemos ver cómo se comunican entre sí los nodos, es decir, las grandes unidades estructurales, o, por ejemplo, la misma persona.

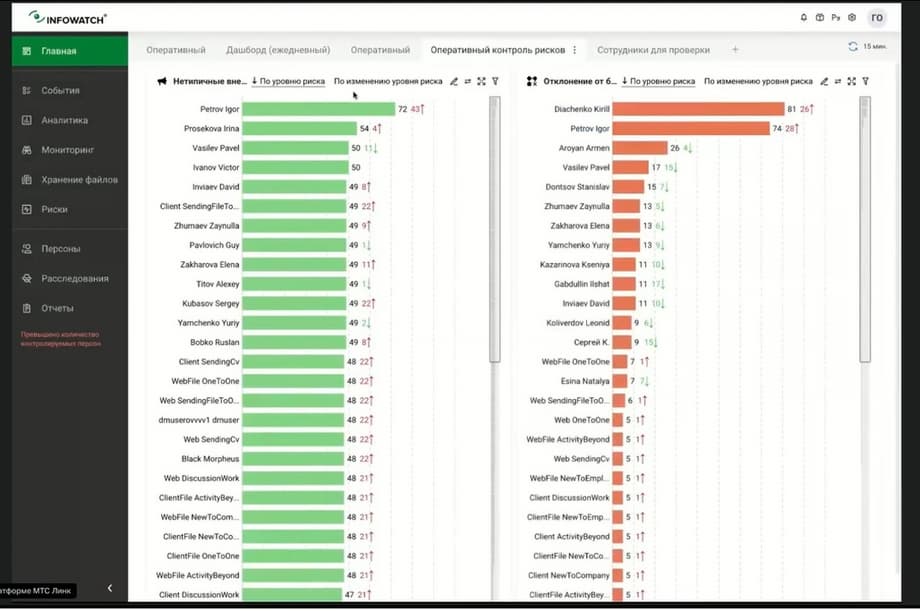

La segunda situación, también una investigación compleja. Un empleado se comunica con la competencia y acumula información. Y de nuevo tenemos un panel de control especial que muestra el control operativo del riesgo. Y entendemos que si alguien destaca, y aquí vemos que los empleados están en la cima y con una calificación creciente por grupos de riesgo, comunicación externa atípica, desviaciones de los procesos de negocio.

Por ejemplo, basándonos en nuestra propia experiencia trabajando con la correspondencia comercial y sus módulos de análisis predictivo, entendemos que es necesario observar precisamente tal combinación, que sería bueno que una persona se comunicara de forma atípica con alguien y al mismo tiempo se desviara en algunas acciones no estándar en las operaciones rutinarias estándar. Y vemos que Igor Petrov llama la atención. Es el primero aquí y el segundo aquí con una calificación creciente. Bueno, veamos las razones. Nuevo destinatario para la empresa y para el empleado, es decir, las comunicaciones atípicas consisten en que se envían muchos datos a nuevos empleados, a nuevas personas para la empresa y para el empleado. Y la desviación de los procesos de negocio consiste en un 100% en que una persona que nunca, aparentemente, trabajó y no trabajó horas extras, siempre se iba a las 6 horas, comenzó a trabajar activamente fuera del horario laboral. Y su calificación se disparó. Pero veamos qué nos ha preparado Igor Petrov hoy, qué tiene de interesante. Bueno, en este momento sabemos que Igor ha comenzado a comunicarse mucho con nuevos destinatarios, por lo que aplicamos un filtro simple del remitente Igor Petrov y el perímetro de la empresa. Y vemos que realmente hay mucha correspondencia individual, y aquí hemos dado un ejemplo, digamos, en la vida real. Este sería un dominio con la competencia, que una persona comienza a cartearse allí. ¿De qué comienza a cartearse?

«Artem, estoy preparando los materiales para el proyecto Cuadrado, esto llevará tiempo». Es decir, alguna preparación de ciertos documentos para el proyecto. Y además, el nombre es muy específico, proyecto Alfa, proyecto Cuadrado. Aparentemente, aquí también hay algo alegórico, y escribe que llevará tiempo. Bueno, aparentemente, vale la pena usar esto como el inicio de una nueva investigación, sería bueno que lo resolviéramos. Investigación número 12, luego la renombraremos, creada por el evento de que Igor está preparando alguna información para el proyecto Alfa y para una persona externa con el nombre de la competencia.

Pasemos al gráfico de conexiones. Como puede ver, no aplico ningún filtro, miro realmente con quién se comunica esta persona. Y, cambiando un poco el contexto, por ejemplo, tomando solo la empresa, nos interesa con quién más se comunica la persona dentro de la empresa. Bueno, veamos en qué consiste su comunicación y en qué consiste generalmente la actividad de Igor Petrov. Volvemos a buscar detalles en nuestra línea de tiempo. Y aquí vemos que la letra T significa que el empleado, nuestro Igor, introdujo mucho texto. Es decir, tuvo eventos en el día investigado con texto introducido. Veamos qué miró exactamente nuestro Igor. Posiblemente, esto enriquezca la comprensión de qué documento está preparando o cuál es la situación en general. Así, vemos que aquí utiliza el sitio BMW.ru, precios, muy interesante. Igor está eligiendo, al parecer, un coche. Bueno, digamos, una actividad ya interesante. Veamos. Contra, al parecer, Lexus. Probablemente, está comparando precios. ¿Qué modelo de Lexus es mejor? ¿Qué es mejor BMW contra Lexus? Bueno, obviamente, pronto podremos felicitar a Igor por una nueva compra, concretamente por un coche nuevo.

Así que este incidente no resultó ser un incidente en absoluto.

Ahora en la página principal