Открываем серию мероприятий, посвященных методикам и практикам работы служб ИБ в интерфейсе Центра расследований InfoWatch. На первой встрече глубоко погрузимся непосредственно в возможности расследований на примере двух кейсов с разбором инцидентов ИБ.

В Центре расследований InfoWatch доступны события DLP, визуальный граф связей нарушителя, хронология его действий, присутствие в группах риска, аудит данных на ПК и сетевых папках — чтобы проводить сквозные расследования с применением единого фильтра в 3 раза быстрее от первых подозрений до принятия решения.

Теперь же детальнее остановимся на практике использования и особенностях выбора инструментов DLP для проведения того или иного расследования. Рассмотрим процесс проверки подозрений со сбором всех значимых обстоятельств и доказательной базы в наглядный документ расследования.

- Обзор инструментов для сквозных расследований инцидентов ИБ в Центре расследований InfoWatch.

- Методики расследований и выбора инструментов, дополняющих друг друга при использовании единого фильтра, на примере двух практических кейсов.

- Демонстрация сквозных расследований в едином интерфейсе — в 3 раза быстрее от подозрения до принятия решения.

Сегодняшнее мероприятие ведет Сергей Кузьмин, руководитель направления InfoWatch Employee Monitoring. Наша встреча посвящена Центру расследования InfoWatch. Мы сегодня поговорим о том, в чем специфика, в чем достоинства данного инструмента, ну и, конечно, на практике разберем самые интересные сценарии расследования, лучшие практики.

Есть такой интересный факт, что удваивается количество данных все быстрее и быстрее. Раньше это было 10 лет, потом 5 лет, потом год. Но в нашей сфере кибербезопасности это естественно несет в себе дополнительные угрозы, потому что количество утечек становится больше, средний объем утечек растет, DLP-система противодействует умышленным утечкам, и мы понимаем, что она работает на самом важном направлении. Защита данных это и противодействие умышленным утечкам.

Поэтому актуальность защиты данных от внутренних утечек не только не спадает, она пропорционально нарастает каждый год.

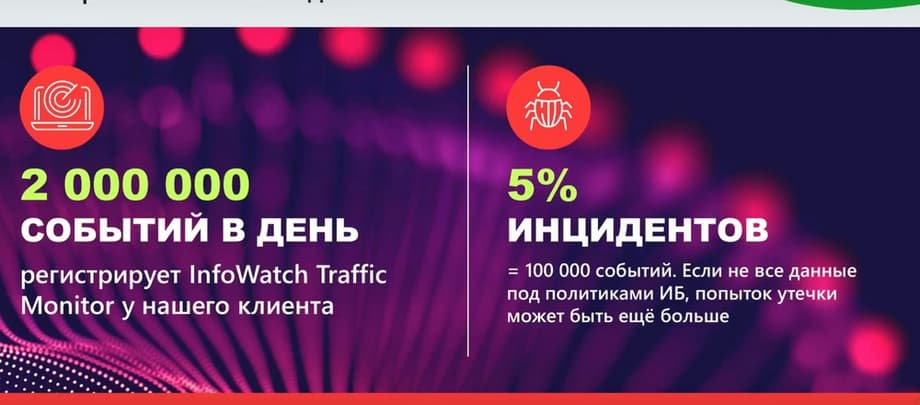

Но важно отметить, что утечки - это не единственный вызов. Просто количество данных, которые генерит DLP-система, которые присутствуют в организации, оно тоже растет. Мы знаем, что несколько миллионов событий в день регистрирует InfoWatch Traffic Monitor у нескольких наших наиболее крупных клиентов.

Мой прогноз в том, что скоро ИБ-системы будут генерировать еще больше событий, не только DLP, но и других данных, которые есть в системе по защите информации. С другой стороны, количество инцидентов достаточно мало, их порядка 5%, это все равно 100 тысяч событий и, естественно, покрыть такой объем политиками, не представляется возможным. То есть попытки утечек могут прийти из самых интересных областей. Вручную это обработать невозможно. Здесь мы призываем на помощь системы продвинутой аналитики с использованием искусственного интеллекта и с использованием широкого инструментария DLP, не только системы ТМ, но и всего окружения, которое есть в DLP-системе.

Защищать данные становится дороже. За счет чего это происходит? За счет большого количества данных, за счет того, что необходимо использовать все больше ИБ-средств для того, чтобы просто покрыть весь поток данных и соответствовать вызовам времени. И естественно для всего этого нужны специалисты, причем специалисты квалифицированные, которые умеют работать с данным инструментом и которые могут легко внедриться в процессы.

И для этого наша задача как вендора предоставить такое решение, которое помогло бы защищать данные буквально с первого дня нахождения нового человека в организации. И при этом даже для специалистов, которые давно работают с нашей системой, которые видели всю эволюцию наших модулей, на самом деле стоит задача эффективности и правильного использования данного инструментария. Как быстро сделать вывод - инцидент это или не инцидент, как сопоставить данные, как составить такую картину, которая присутствует в организации, для того, чтобы сходу отделять инцидент от кандидата или неумышленного инцидента и, соответственно, со всем этим работать эффективно.

Какие проблемы стоят для того, чтобы предоставить инструмент, который бы вот этим всем вызовом отвечал? Среди DLP-систем, которые есть на рынке, некоторые не обладают всей полнотой возможностей. То есть у них нет возможностей, которые сейчас нужны для решения ИБ-задачи.

У других систем возможности есть, но нет единой консоли, единого инструмента, где можно всем этим оперировать и в любой момент сохранять контекст. Например, у многих нет такого продвинутого единого фильтра, как у нас, который позволяет не формировать какие-то статичные отчеты для решения задачи, а просто всегда находиться в формате отчета просто через разные призмы. Набор рабочих панелей и инструментария, который бы позволял быстро реагировать на инциденты, получать информацию, тоже ограничен, как и особенно возможности их кастомизации. А также результаты расследований и результат вообще всей аналитики, которую проводит квалифицированный ИБ-офицер, используя стороннии инструменты, естественно, расфокусирует его внимание.

Как на эти вызовы ответил InfoWatch? Именно комплексный подход и решение всех этих задач в нашем инструменте позволяет в результате сократить время от первого подозрения об инциденте, от первого факта, который нас подвиг на то, чтобы начать расследование, до принятия решения – инцидент – не инцидент, и передать в какую-то службу либо руководителю, либо принимать решение по инциденту и проводить профилактику.

В общем, решений может быть много, но самое главное дойти до эффективности. И мы провели весь прошлый год, создавая этот инструмент, и в итоге его нашим заказчикам поставляем в линейке продуктов InfoWatch. Он позволяет сопоставить данные, то есть работать в единой консоли, в едином информационном пространстве с использованием как раз единого фильтра и максимального интерактива. То есть быстро менять выборки данных и быстро менять контекст того, с чем мы сейчас хотим работать, а также максимально кастомизировать и в том числе и оформлять указанные решения в блокноте, не используя стороннее ПО, что на самом деле еще несет плюс дополнительной защищенности.

Центр расследования InfoWatch – это интерфейс, который объединяет линейку подзащитных продуктов, это наша основа InfoWatch Traffic Monitor, это сделки, события, это качественный контентный анализ, скорость работы и максимальное покрытие данных. Это модуль биоаналитики Vision, который позволяет посмотреть на данные в разрезе коммуникаций, посмотреть, как движутся документы, и тоже либо начать, либо обогатить расследование и понять, как в организации происходит документооборот, либо с чем человек работает, если это расследование привело к какому-то инциденту, либо персоне. Данные представлены в виде модуля InfoWatch Data Discovery. Это продукт, который позволяет знать, где какие файлы лежат, кто к ним имеет доступ, какие есть нарушения прав доступа. Модуль InfoWatch Activity Monitor отвечает за мониторинг действий сотрудников и позволяет глазами пользователя взглянуть на то, с чем сотрудник работает, с помощью снимков экрана, с помощью огромного количества собираемой информации на рабочей станции и вокруг нее, и соответственно обогатить контекст инцидента информационной безопасности. И на страже защиты данных также стоит модуль InfoWatch Prediction, который позволяет предиктивно определять персоны, входящие в группу риска, осуществлять аналитику инцидентов, которые, возможно, не совершились или только совершаются, и к которым есть предпосылки, учитывая персоны, которых аналитическая система с использованием искусства интеллекта определила, как потенциально рискованные.

Проверка увольняющего сотрудника

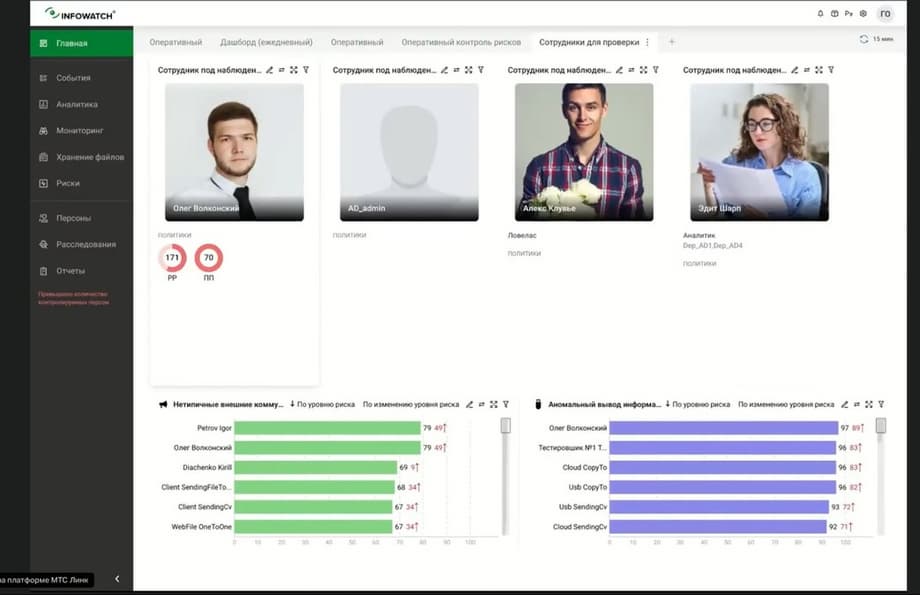

Давайте посмотрим на двух примерах, как работать с этим. Давайте посмотрим на примере увольняющего сотрудника. Достаточно типичная ситуация. Мы держим персоны на особом контроле. Мы знаем, что сотрудник либо написал заявление, либо мы точно знаем от руководителя или от сотрудника, что он собирается увольняться, или предполагаем это с высокой долей вероятности. В любом случае, мы поставили человека на контроль. Это достаточно рутинная история. Я демонстрирую экран интерфейса центра расследования. Мы видим, что у нас под особым контролем находится 4 сотрудника, специальный дашборд, это главная страница.

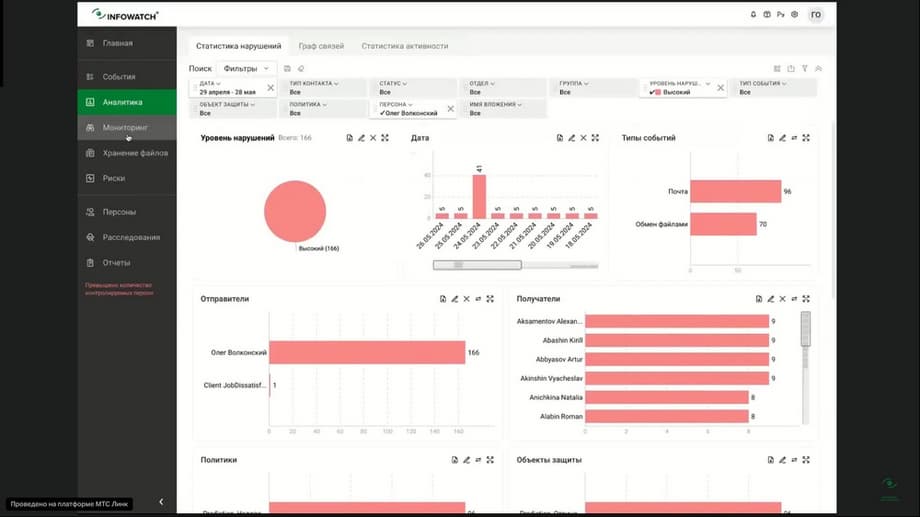

Мы видим, что нет проблем по остальным сотрудникам, никакие политики не срабатывали, однако по одному сотруднику, Олегу Волконскому, который нашим внимательным зрителям он уже знаком, есть «сработки». У нас есть такая аббревиатура ПП - это план продаж, и соответственно мы понимаем, что вот за этим хорошо бы последить. Учитывая, что сотрудник под наблюдением, учитывая, что сотрудник увольняется, мы даже можем, например, отредактировать название виджета, увольняется он в июне. Он у нас первый по важности, по просмотру. Взгляд также бросим на то, что Олег Волконский находится в группах риска, которые определяет модуль InfoWatch Prediction, по нетипичным внешним коммуникациям, по аномальному выводу информации, у них тоже максимальный рейтинг среди сотрудников, но это прям кричит «Аларм» о том, что нам необходимо разобраться в ситуации, что же у Олега Волконского происходит.

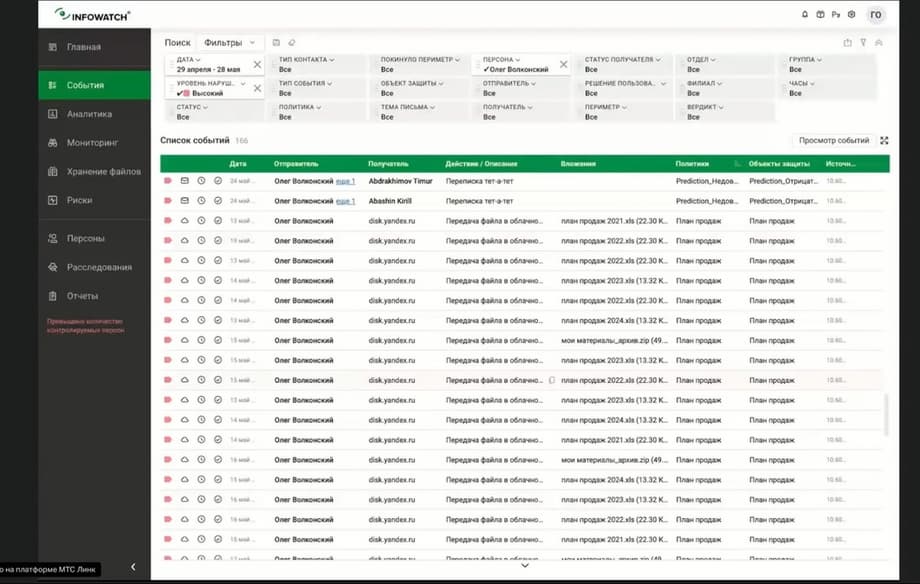

И мы переходим к событиям DLP и смотрим, что у него много переписки тет-а-тет, в почте, пока это нас мало привлекает, давайте посмотрим что-то более интересное. И мы видим, что на самом деле тем сигналом, который у нас был чуть раньше, а именно аномальный вывод информации, является то, что план продаж он передает на Яндекс.Диск в облачное хранилище.

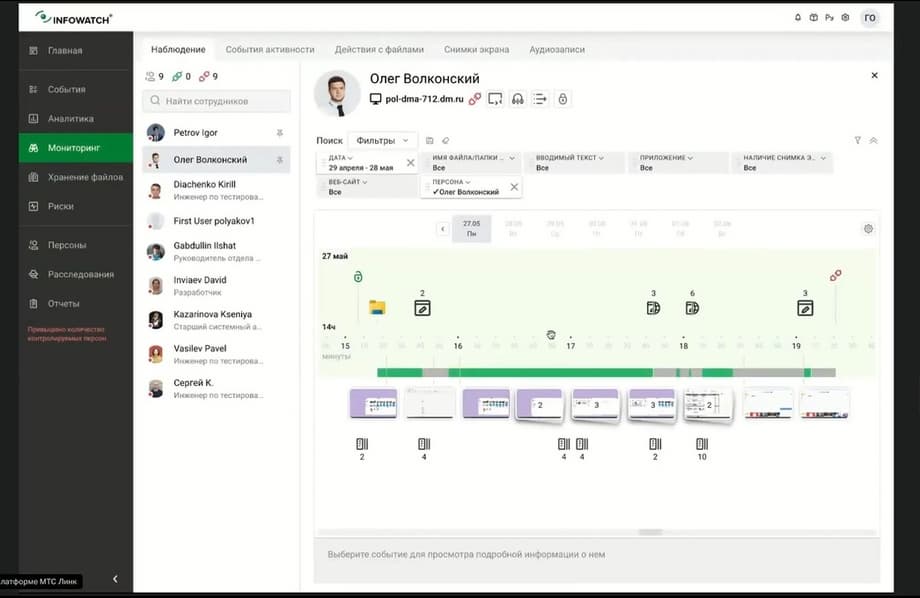

Сотрудник, который увольняется, по нему сработала система, в архиве есть планы продаж за разные годы. Давайте посмотрим. Это уже, на самом деле, начало инцидента. Я думаю, мы можем эти события использовать как открытие расследования. И давайте посмотрим в чем состояла деятельность Олега Волконского. У нас есть инструмент Time Line нашего продукта Activity Monitor. Это инструмент позволяет восстановить хронологически деятельность сотрудника за рабочей станцией. Мы пока исключим из выборки веб-сайты и посмотрим, с какими приложениями сотрудник работал.

Вот мы видим это Outlook, проводник и Google. То есть человек что-то делает в Chrome и работает с какими-то документами, с какими-то данными. И посмотрим, на каких веб-сайтах он был за исследованный день. Сайт Яндекс. Здесь явный намек на то, что он готовил какие-то документы и отправлял их в Яндекс, о чем нас ДЛП система информировала. Посмотрим более подробно. Мы видим, что он наводил какой-то порядок с документами. Увольняющийся сотрудник перекидывает все пароли, все планы продаж, и все свои документы аккуратненько складывают в отдельную папочку. А дальше давайте посмотрим события, которые вокруг Яндекса находятся. Так вот здесь он еще проверяет именно какие планы продаж были за 2023 год. Он проверяет это осознанно.

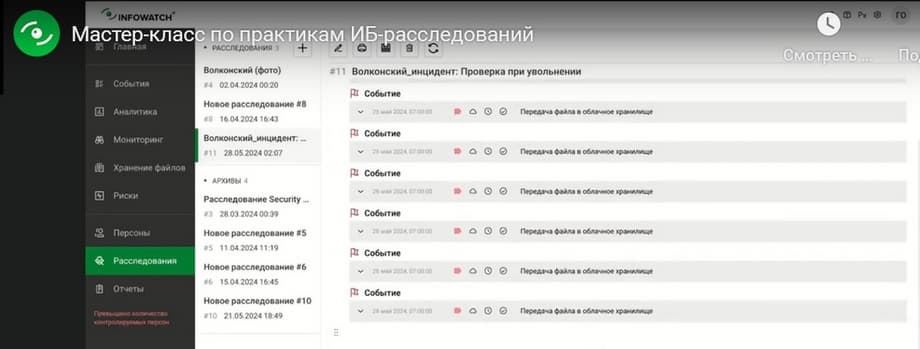

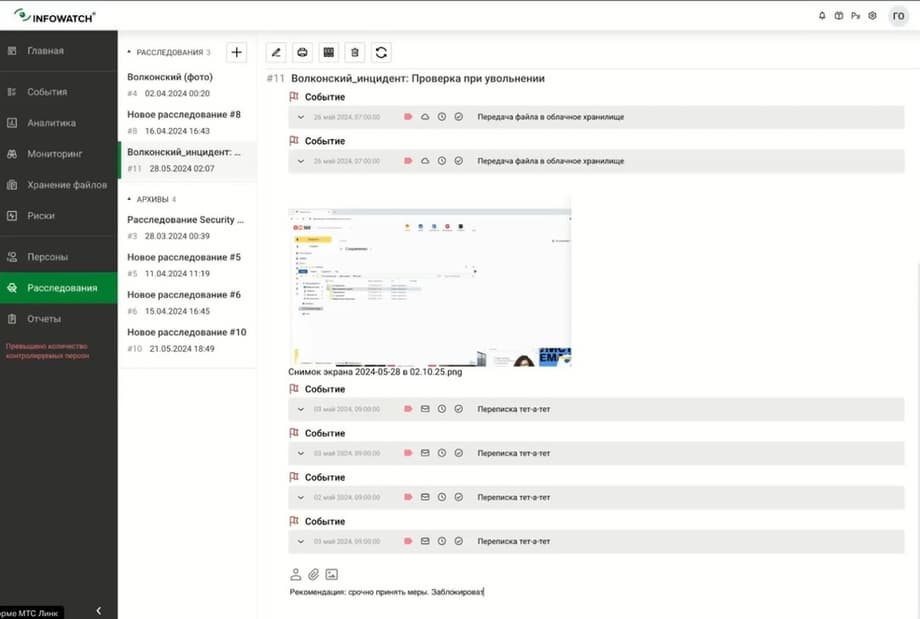

И мы видим, как он отправляет материалы, которые только что подготовил за своей рабочей станцией. Это звучит как начало инцидента, потому что видим умысел, что загрузка у него завершена и давайте посмотрим, не стоит ли нам уже на текущий момент начать формировать этот кейс в расследовании. Я думаю, что мы можем даже написать: Волконский - инцидент.

Проверка при увольнении показывает, что у него есть событие, где он отправляет данные в облачное хранилище. Есть факт подтверждения умысла того, что сотрудник действительно, уходя с собой берет информацию, которая может быть полезна ему на новом месте работы.

И мы решили провести дополнительное исследование того, а что же Олег Волконский еще мог унести. Вот мы видим, что на текущий момент он свои материалы, с которыми он работал, он уже отправил на внешний носитель. Это уже инцидент.

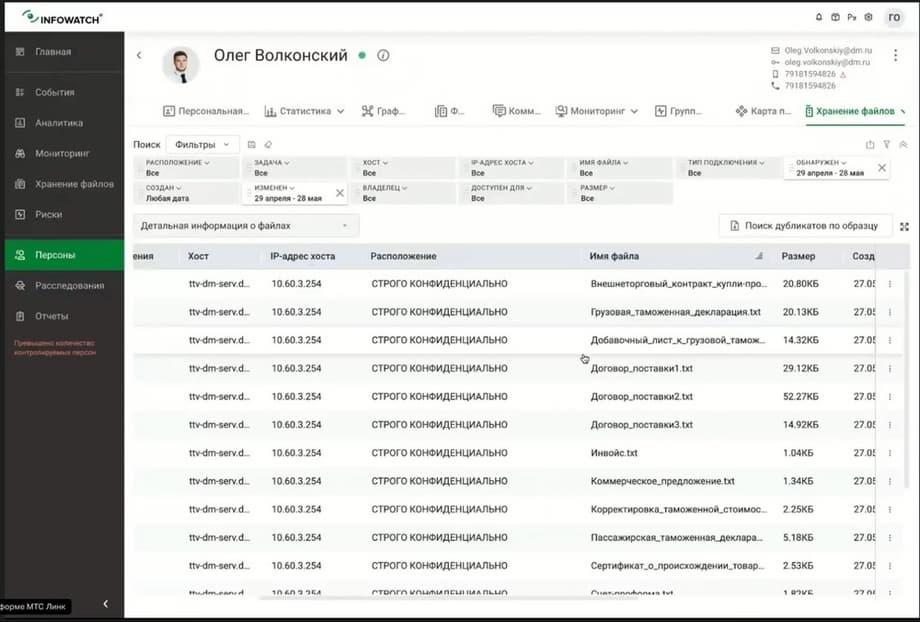

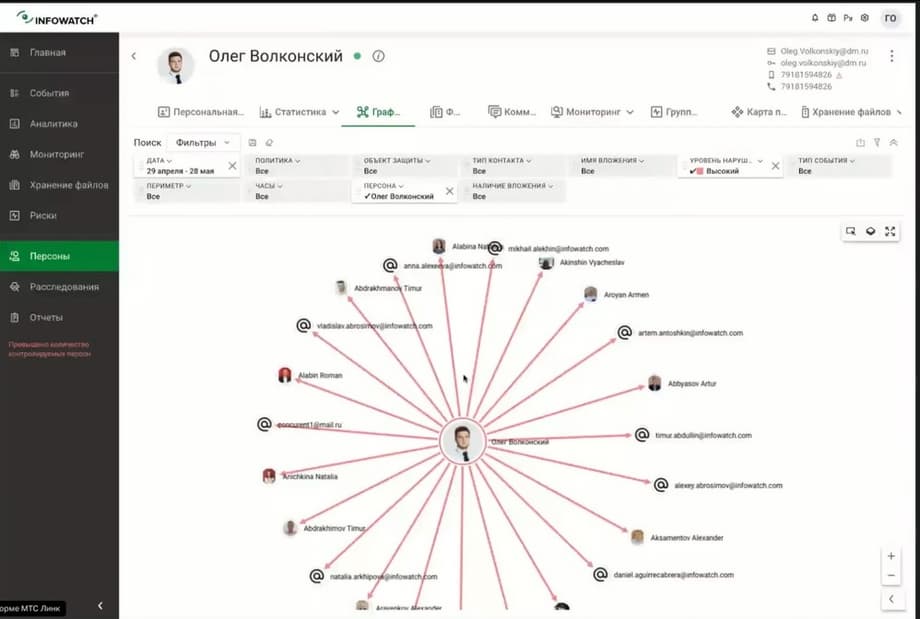

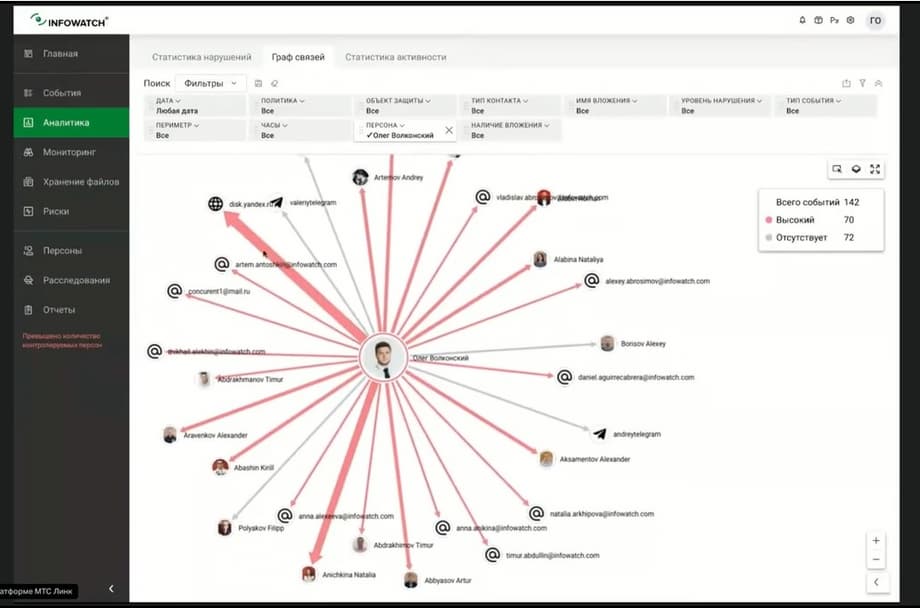

И мы видим, что Олег имеет доступ к папке, где строго конфиденциально хранятся документы, и тут уже есть полный перечень документов, которые мы совсем не можем, чтобы ушли куда-то на сторону. Обогатилось наше расследование тем, что риски могут многократно возрасти, если мы не предпримем каких-то мер. Давайте в завершение посмотрим коммуникации Олега Волконского, они в графе связей.

И мы видим, что Олег общается с коллегами, тут тоже есть нарушения. Давайте посмотрим, в чем же оно заключается. В переписке ТТТ Олег проявляет какие-то признаки негативного влияния на коллектив. То есть недовольство работой: сработала политика, он отрицательно воздействует на коллектив. Наверняка что-то кому-то предлагает. Вот говорит, что коллеги мешают работать, видимо рассказывает про причины своего решения об увольнении, тем самым пытаясь не только чтобы данные утекли с его помощью, но и утекла хорошая рабочая атмосфера в коллективе. Давайте эти события тоже добавим к расследованию. Волконский - инцидент, проверка при увольнении. Тоже добавим их как примеры. И в заключение расследования мы можем еще раз вернуться и написать наш вывод или рекомендацию.

Рекомендация: срочно принять меры к заблокированию. Выдаем и можем отправлять отчет руководителю, что мы разобрали инцидент А, утечки Б, потенциально готовящейся утечки.

Мы понимаем, что человек может увести не только свои личные данные, но и гораздо более важные данные. На этом этот кейс проверки, который начался с обычной рутинной операции сотрудника по наблюдению за Олегом Волконским, который увольняется, и мы понимаем, что на самом деле сработавшие политики и дополнительная группа риска на самом деле стали важной отправной точкой нашего расследования.

Давайте вернемся к презентации. Мы начали с нарушений на дашборде сотрудников, которые были на контроле. Мы провели анализ событий, быстро оценили контекст, то есть мы подтвердили умысел сотрудника, его обогатили деталями, что он до этого готовил, и осознанно в папку собирал информацию. Мы посмотрели досье, к чему еще имеет доступ сотрудник. Мы посмотрели карты коммуникации и связанные события DLP нам еще показали негативное влияние на коллектив. Мы это быстро оформили в виде результатов.

Мы это сделали быстро почему? Потому что мы не искали каждый раз, не создавали новый отчет. Мы не переприменяли фильтры. Мы просто взяли и, оставаясь в контексте событий Олега Волконского, зашли в его досье, посмотрели какая там информация, какие там доступы. Мы посмотрели его действия за рабочей станцией. Тем самым у нас весь разбор инцидента, который мог затянуться на целый день, занял буквально минуты, ну может быть десятки минут, если мы это рассматриваем под микроскопом.

Вот если нет какого-то из модулей, в данном случае речь пойдет про Model Vision. На самом деле у вас будут доступны события, то есть вы можете работать с полнотой событий DLP, у вас будут доступны персоны, расследования, отчеты. Но модуль Vision обогатит ваши типовые виджеты. То есть несколько виджетов у вас будут также доступны, например, уровень нарушений, дата и тип событий. Но для более глубокого анализа, например, по объектам защиты, по типам вложений, по группам персон аналитику можно провести, для этого необходим модуль Vision, чтобы вы могли использовать эти виджеты как на главном дашборде, так и в быстрой аналитике и работе с фильтрами. То есть срезы данных вы сможете формировать гораздо быстрее, потому что у вас просто будет больше данных, больше информации статистической.

Главное, что Vision как инструмент, он даст вам возможности посмотреть на событие DLP, на те данные, которые перехватила DLP-система, которая знает все о том, как движется информация внутри организации, позволит это показать в разрезе коммуникации.

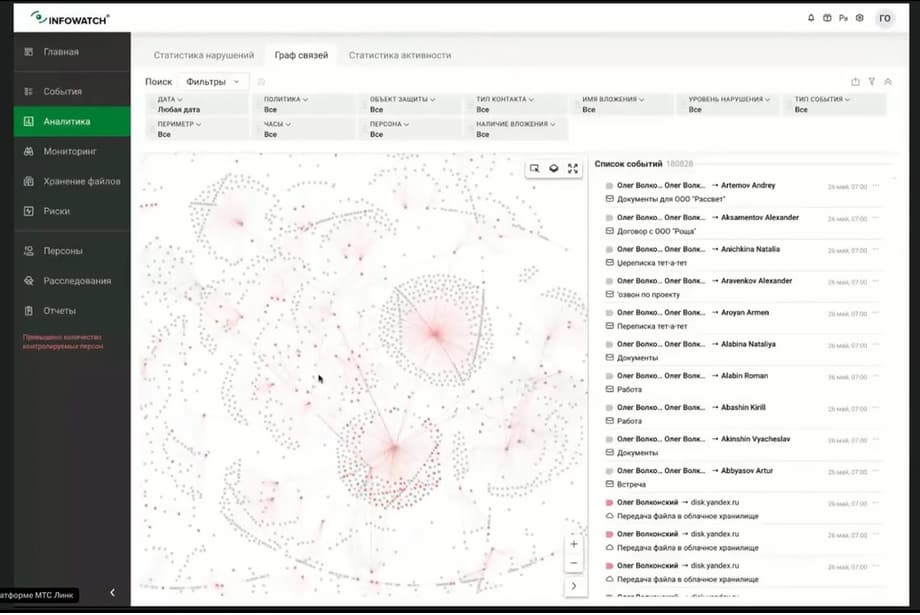

Мы видим, что вот эти круги, точки притяжения, они показывают, как движется информация по определенным срезам. Сейчас мы вообще сняли все фильтры, и мы видим, что к персоне стекаются данные. Но стоит нам, например, применить фильтр по персоне, по тому же Олегу Волконскому, как максимально детализируется граф связей, и мы видим сразу утечки, которые исходят от Олега, с кем он общается, по каким типам, например, вот мы видим, что он в Телеграм отправляет, мы видим, что он на Яндекс.Диск, вот самое толстое ребро.

То есть, резюмируя, Model Vision позволит эффективнее и быстрее добираться до тех данных, которые есть. При этом события DLP и базовый набор виджетов у вас останутся. Точно такая же механика и точно такой же принцип применен к остальным модулям Prediction. Вы можете работать без предиктивной аналитики, но если у вас установлен модуль Prediction, то у вас появляется система, которая позволяет релевантно рассматривать инциденты. Модуль Data Discovery и Chat Monitor, соответственно, по такому же принципу работают, они дополняют и функциональность, и данные, с которыми вы можете работать. Мы можем видеть, как между собой общаются узлы, то есть крупные структурные подразделения, или, например, как та же персона.

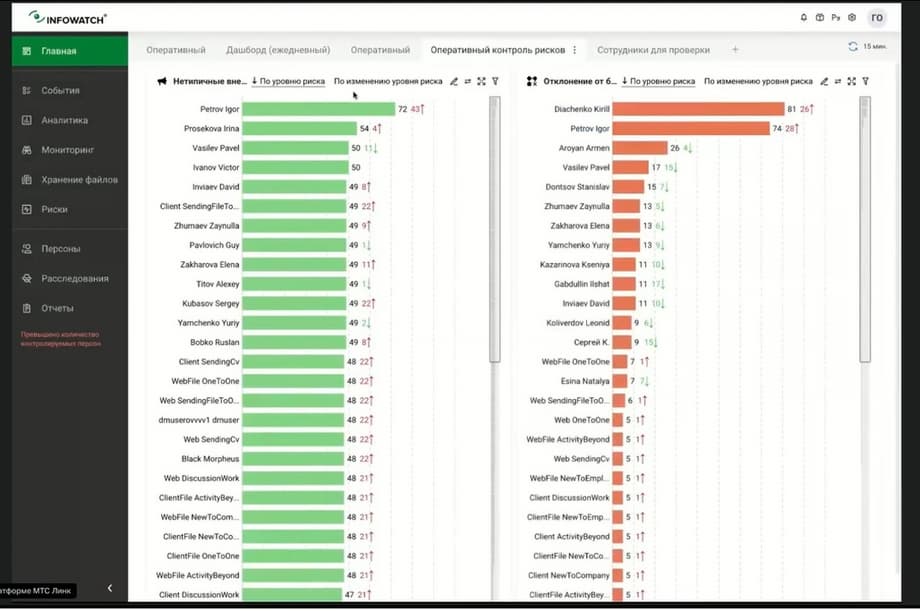

Вторая ситуация, тоже комплексное расследование. Сотрудник общается с конкурентами и накапливает информацию. И опять же у нас есть специальный дашборд, который показывает оперативный контроль риска. И мы понимаем, что если кто-то выбивается в топ, а здесь мы видим, что сотрудники находятся в топ и с растущим рейтингом по группам риска, нетипичной внешней коммуникации, отклонениями от бизнес-процессов.

Например, мы, исходя из собственного опыта работы с деловой перепиской и ее модулями предиктивной аналитики, понимаем, что необходимо посмотреть именно такое сочетание, что хорошо бы, чтобы человек одновременно нетипично коммуницировал с кем-то и при этом в стандартных рутинных операциях отклонялся в какие-то нестандартные действия. И мы видим, что Игорь Петров привлекает внимание. Он первый здесь и второй здесь с растущим рейтингом. Ну давайте посмотрим причины. Новый для компании и для сотрудника адресат, то есть нетипичные коммуникации заключается в том, что пересылается много данных для новых сотрудников, для новых персон для компании и для сотрудника. А отклонение бизнес-процессов заключается на 100% в том, что человек, который никогда, видимо, не работал и не перерабатывал, всегда уходил 6 часов, стал активно работать в нерабочее время. И у него взлетел этот рейтинг. Но давайте посмотрим, что Игорь Петров нам сегодня приготовил, что с ним интересного. Ну, на текущий момент мы знаем, что Игорь стал много общаться с новыми адресатами, поэтому мы применили простой фильтр отправителя Игоря Петрова и периметр компании. И мы видим, что действительно есть много переписки тет-а-тет, и вот мы привели пример, допустим, в реальной жизни. Это был бы домен с конкурентами, что человек начинает там переписываться. О чем он начинает переписываться?

«Артём, материалы для проекта Квадра я готовлю, это займёт время». То есть какая-то подготовка каких-то определённых документов по проекту. И причём название очень специфичное, проект Альфа, проект Квадра. Видимо, здесь и иносказательное что-то присутствует, и он пишет, что займёт время. Ну, видимо, стоит использовать это как старт нового расследования, хорошо бы нам разобраться. Расследование номер 12, мы его потом переименуем, создано событием, что Игорь готовит для проекта Альфа и для сторонней персоны с именем конкурента какую-то информацию.

Перейдем к графу связи. Как вы видите, я фильтры никакие не применяю, смотрю действительно, с кем коммуницирует данный человек. И, изменив немножко контекст, например, взяв только компанию, нас интересует, а с кем еще человек общается внутри компании. Ну давайте посмотрим, в чем заключается их общение и в чем вообще деятельность Игоря Петрова. Мы снова идем за детализацией в наш таймлайн. И здесь мы видим, что буква T обозначает, что сотрудник, наш Игорь, вводил много текста. То есть у него были события за исследованный день с введенным текстом. Давайте посмотрим, что именно наш Игорь смотрел. Возможно, это как-то обогатит понимание, что за документ он готовит, или что вообще за ситуация. Так, мы видим, что он здесь использует сайт BMW.ru, цены, очень интересно. Игорь выбирает, судя по всему, автомобиль. Ну, допустим, уже интересное занятие. Давайте посмотрим. Против, судя по всему, Lexus. Вероятно, он сравнивает цены. Какая модель Lexus лучше? Что лучше BMW против Lexus? Ну, очевидно, мы скоро сможем Игорю поздравить с новой покупкой, а именно с новым автомобилем.

Так что этот инцидент оказался вовсе не инцидентом.

Сейчас на главной