El evento conjunto de las empresas OCS, "Grupo Astra" y "Tecnologías Digitales" está dedicado al tema de garantizar la seguridad del circuito con los medios del SO Astra Linux. Los ponentes hablan sobre la configuración de un lugar de trabajo para la firma electrónica y el intercambio seguro de documentos utilizando el ejemplo del software Crypto ARM GOST y CryptoPro CSP. Temas de las presentaciones de los ponentes: "Garantizar el circuito de seguridad con los medios del SO Astra Linux" y "Características de la instalación, configuración y operación de herramientas criptográficas en el SO Astra Linux Special Edition".

Ponentes de hoy: Maxim Kurtin, subdirector del departamento de seguridad de la información, "Grupo Astra" y Andrey Seledkin, gerente de productos, "Tecnologías Digitales".

Maxim Kurtin comenzó su relato sobre los mecanismos de protección de "Astra Linux", cómo protege de las amenazas a la seguridad de la información de forma independiente y junto con otros medios externos de protección de la información. Comenzó con los reguladores: el FSTEC de Rusia, el FSB de Rusia, el Ministerio de Defensa de Rusia y Roskomnadzor. Este último se dedica principalmente a los datos personales. También está el Banco de Rusia, que opera en el sector financiero, y el Ministerio de Desarrollo Digital.

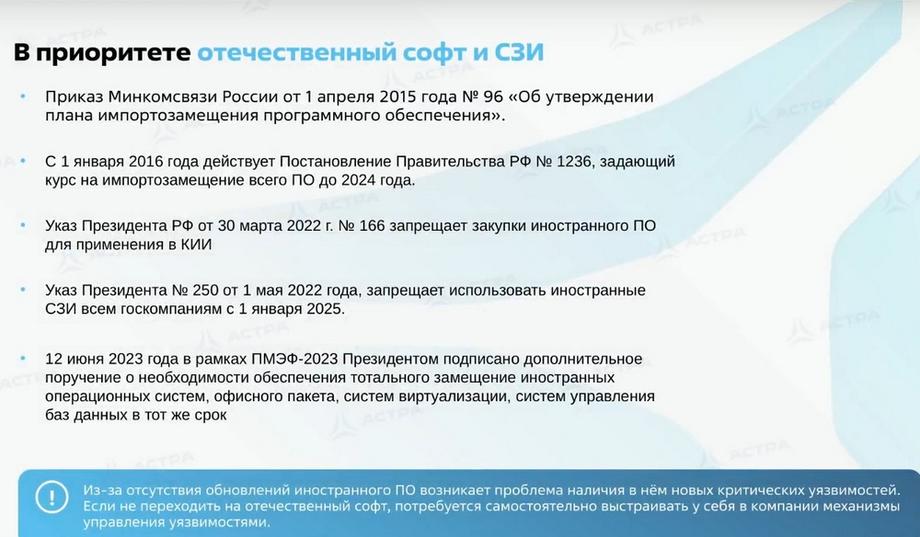

Y las principales direcciones actuales en términos de requisitos normativos son la transición a medios de protección nacionales. Tanto de hardware como de software.

El principal énfasis, por supuesto, está en los sistemas de infraestructura crítica (CII). En esta área, el grupo "Astra" ha estado trabajando activamente durante muchos años, comenzando con el lanzamiento del sistema operativo y el resto de los productos que forman parte de su ecosistema.

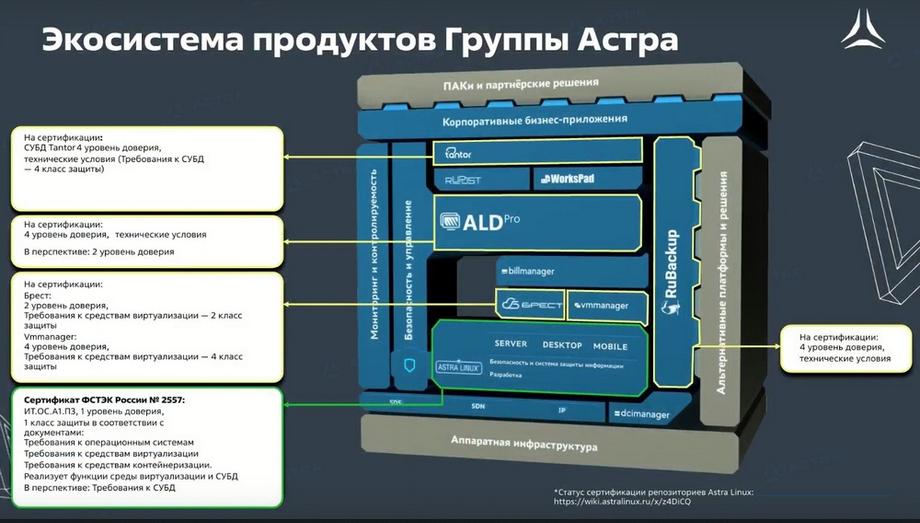

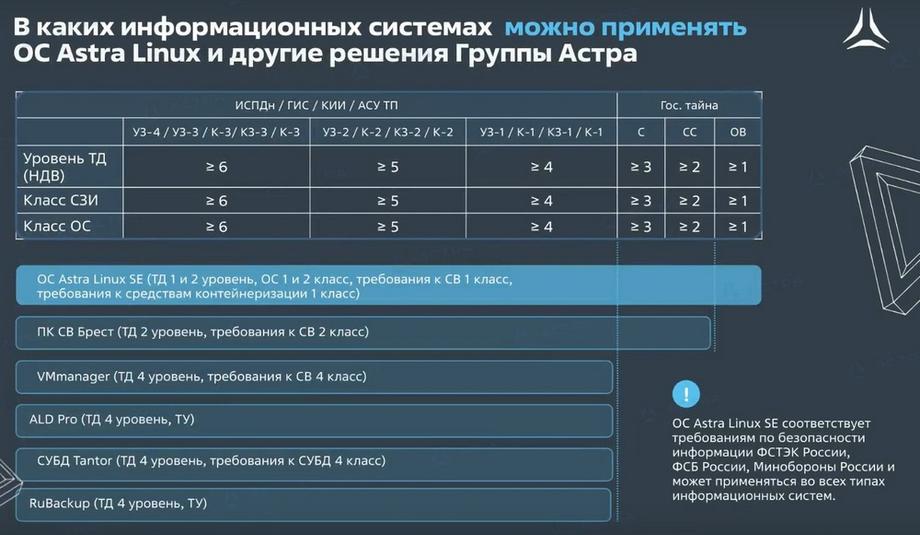

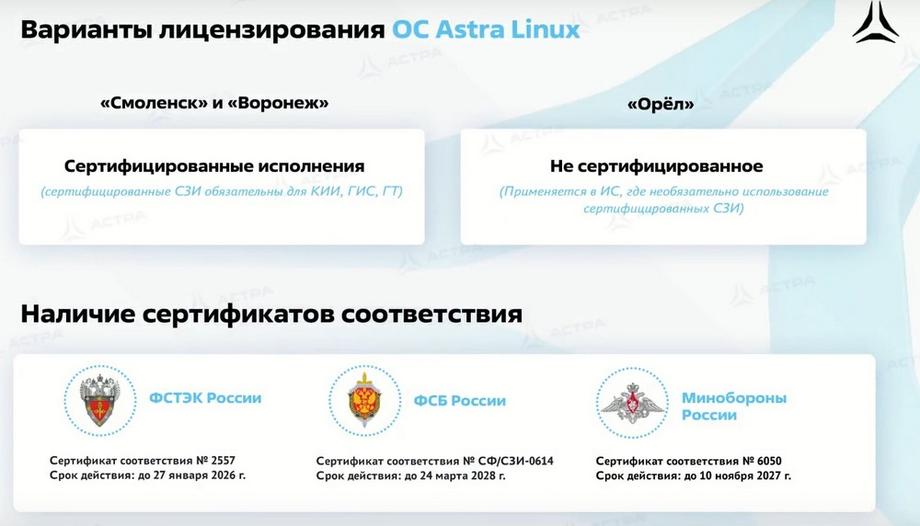

El grupo "Astra" ahora quiere proporcionar activamente a sus clientes software de sistema y de aplicación que no solo funcione por sí solo y ayude a resolver algunos problemas, sino que también se integre con otros sistemas tanto en términos de funcionalidad como de mecanismos de protección. Ahora estamos certificando activamente nuestros productos. El sistema operativo Astra Linux está certificado por el FSTEC de Rusia, el FSB de Rusia y el Ministerio de Defensa de Rusia, hasta el nivel 1. Es decir, Astra Linux se puede aplicar en todos los niveles de protección, se puede utilizar en cualquier sistema de información y automatización. Estamos avanzando activamente en la certificación de productos como ALD Pro, la base de datos Tantor, los sistemas de copia de seguridad y recuperación RuBackUp y los sistemas de virtualización "Brest" y VMmanager.

En su mayor parte, se trata de certificaciones de cuarto nivel de confianza y la aplicación de estos productos en sistemas de procesamiento de información confidencial. Pero estos son solo los primeros pasos. Más adelante, "Brest", aquí vamos al segundo nivel.

Astra Linux : esta aplicación llega hasta el secreto de estado, hasta el OIV, y el resto de nuestros productos hasta las primeras clases y niveles de protección para sistemas confidenciales. El sistema operativo Astra Linux tiene varias versiones. La versión no certificada es la versión "Orel". Solo se puede utilizar donde no sea necesario proteger la información. En aquellos sistemas de información donde los reguladores no imponen ningún requisito. Las versiones "Smolensk" y "Voronezh" están certificadas para diferentes clases. "Voronezh" es una versión del sistema operativo para sistemas de procesamiento de información confidencial. "Smolensk" es una versión clásica antigua del sistema operativo que es adecuada para su uso, incluso para secretos de estado. ¿En qué se diferencian?

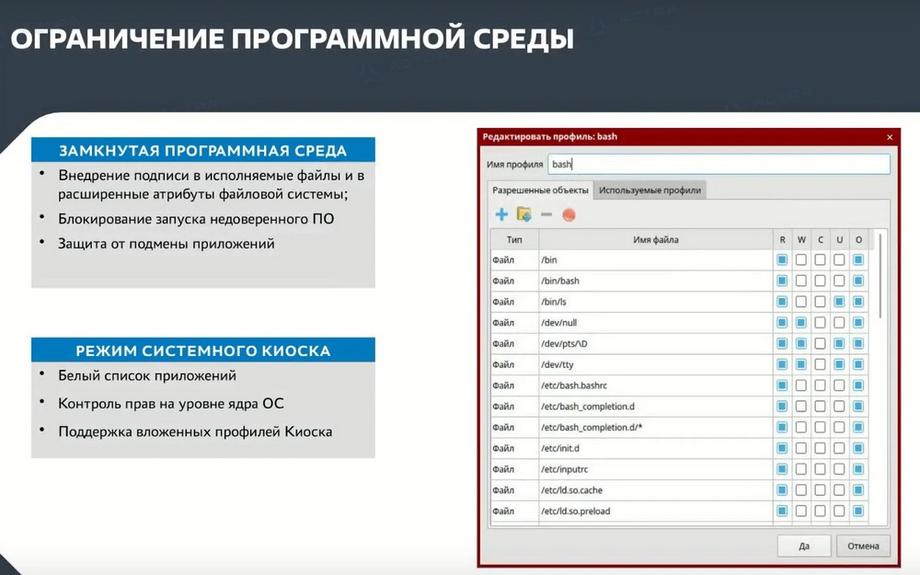

La versión "Orel" es el llamado modo básico. Contiene un conjunto clásico de mecanismos de protección, como el control de acceso discrecional y la auditoría extendida. Subiendo de nivel, al modo mejorado en "Voronezh", ya comienza a incluir mecanismos como el "Control de integridad obligatorio" (MCI) y el "Entorno de software cerrado", "KIOSCO". En el modo máximo "Smolensk" ya se añade la "Gestión de acceso obligatoria" (GAO). Los mecanismos de protección incluyen funciones como un entorno de software cerrado.

Esto corresponde a la firma de todos los archivos ejecutables y lanzados con una firma digital electrónica emitida por nuestra empresa, todos los archivos ejecutables que forman parte de Astra Linux, así como todo el software propietario lanzado por nuestros socios u otros fabricantes de software. Si se inicia el mecanismo de entorno de software, ningún archivo se ejecutará sin verificar la EDS. El modo quiosco es un modo clásico de lista blanca de aplicaciones. Solo ejecutamos lo que está permitido a un usuario específico, un grupo específico, etc.

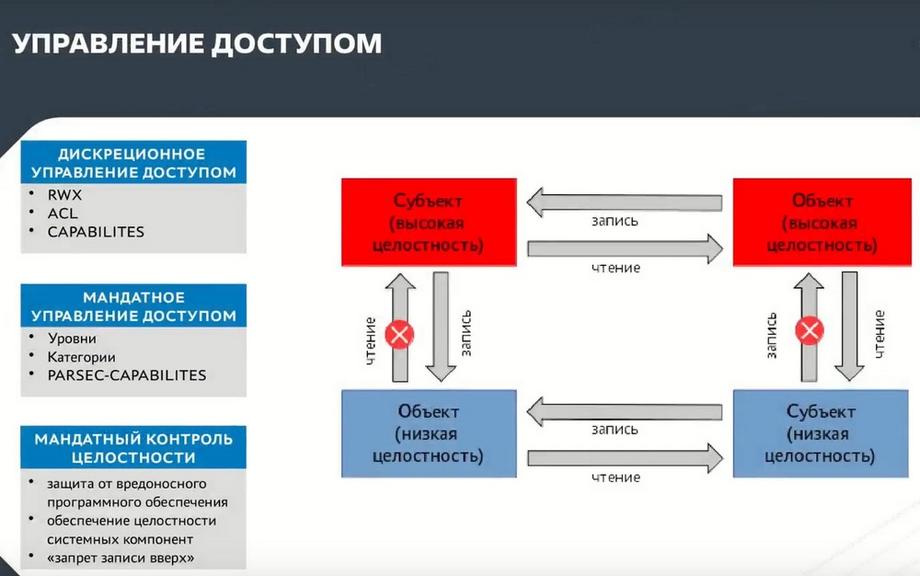

Mecanismo de gestión de acceso. Ya es más profundo, funciona en el control de acceso de lectura y escritura. La gestión de acceso discrecional clásica estándar es RVX estándar: lectura, escritura, ejecución por listas de acceso, es decir, por asignación de archivos. Esto es lo que hay en todos los sistemas operativos, aplicaciones, etc.

Gestión de acceso obligatoria. Este es un esquema más clásico, es cuando tenemos niveles de confidencialidad: DSP, secreto, etc. Es cuando podemos leer desde arriba lo que está debajo, pero no escribir allí. Desde abajo podemos escribir, pero no leer lo que está arriba. Pero al mismo tiempo, nuestro mecanismo MRD se complementa con categorías. Es decir, no solo dividimos la información verticalmente, sino que también la dividimos horizontalmente. En pocas palabras, dividimos la información del departamento de personal, la información del departamento de contabilidad, etc. Es decir, los usuarios, si sus categorías son iguales, tienen acceso a esta categoría de información.

Control de integridad obligatorio. Este es un mecanismo para dividir todas las entidades dentro del sistema operativo en niveles. En pocas palabras, los usuarios trabajan en el nivel cero y el administrador en el nivel superior 63. Esto proporciona control de escritura. La imagen ahora muestra el control de integridad obligatorio. Los sujetos con el mismo nivel pueden trabajar entre sí, y los sujetos con un nivel inferior no podrán acceder a uno superior. Este es precisamente el control de protección contra software malicioso, es garantizar la integridad de los componentes del sistema. Es decir, dividimos todo el sistema en 63 niveles condicionales y controlamos el acceso dentro del sistema entre sí.

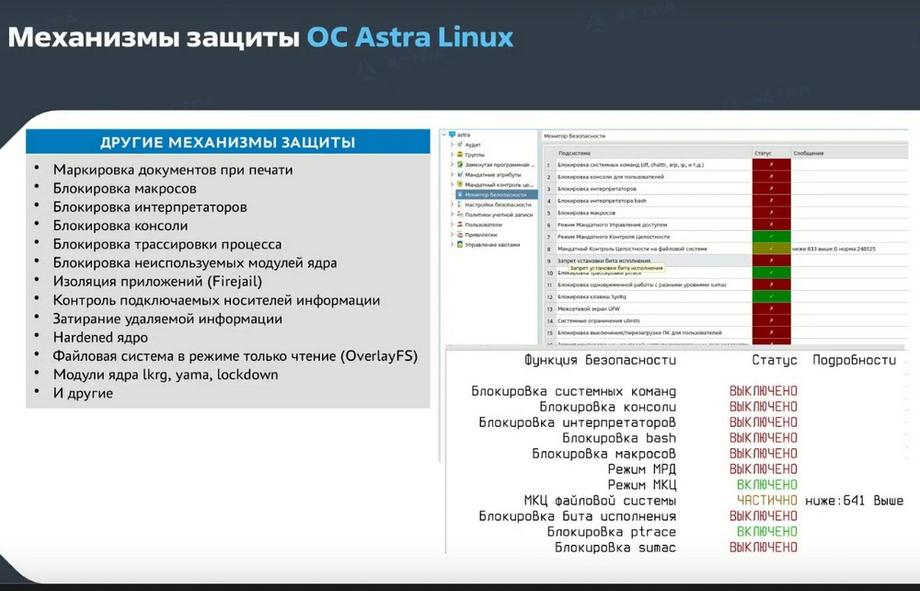

Pero estos no son todos los mecanismos de protección que están presentes en Astra Linux. También tenemos mecanismos integrados. Como el marcado de documentos al imprimir, el marcado de macros, intérpretes, el marcado de la consola. Tienen interfaces gráficas, se pueden activar y desactivar. Todo, de nuevo, está determinado por el administrador de seguridad y depende del grado de amenazas al sistema de información, de los requisitos impuestos a este sistema de información.

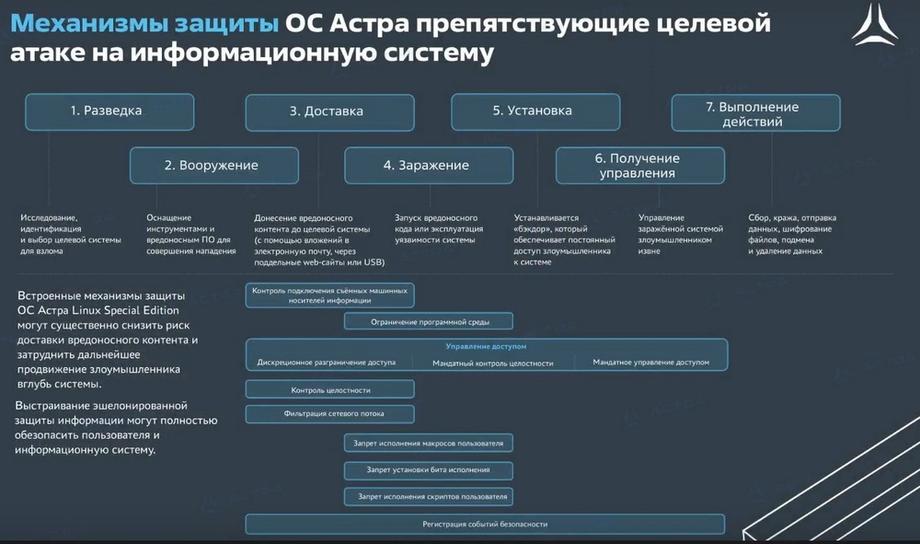

Si consideramos todo el conjunto de mecanismos de protección de Astra Linux en una determinada etapa de un ataque al sistema, podemos decir que Astra Linux permite detener el ataque, detenerlo, comenzando precisamente desde el momento en que el atacante accede al sistema de información, al propio sistema operativo. Y en cada etapa posterior, el mecanismo de protección impide que el atacante intente instalar software malicioso u obtener acceso. Pero, desafortunadamente, el propio SO Astra Linux no puede proteger de todas las amenazas que existen, cumplir con todos los requisitos que los reguladores imponen a los sistemas de información.

Naturalmente, necesitamos integrarnos y trabajar conjuntamente con medios de protección externos que proporcionen un sistema de protección integral.

No tenemos un antivirus en el SO y es necesario para proteger contra la introducción de software malicioso, es un medio de firewall para controlar el tráfico, para filtrar el tráfico, un medio de carga confiable para garantizar la carga confiable del sistema operativo desde el medio necesario y el control de la inmutabilidad de los archivos en el disco duro y el propio sistema operativo en la etapa de carga. Para implementar todo esto, trabajamos con nuestros socios en términos de pruebas, integración de mecanismos y algunas soluciones de desarrollo conjuntas.

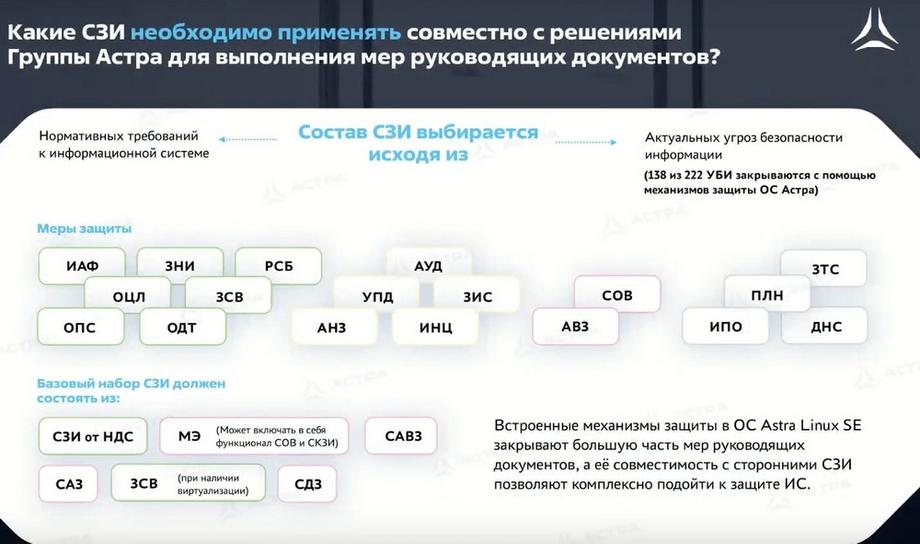

Si consideramos precisamente un sistema de protección integral y cómo el propio Astra Linux puede ayudar a proteger, utilizando el ejemplo de la misma orden del FSTEC de Rusia No. 17, vemos que Astra Linux no puede proporcionar de forma independiente todas las medidas de protección. En uno u otro grupo de medidas de protección, necesitamos un medio de protección adicional, como la "Gestión de acceso" (GDA). Hay algunos niveles que no están bajo nuestro control en absoluto. Esta es la protección antivirus y los medios de detección de intrusiones. Pero al garantizar la compatibilidad con los productos de los proveedores que producen medios de protección externos, le permitiremos proteger su sistema de todas las amenazas posibles.

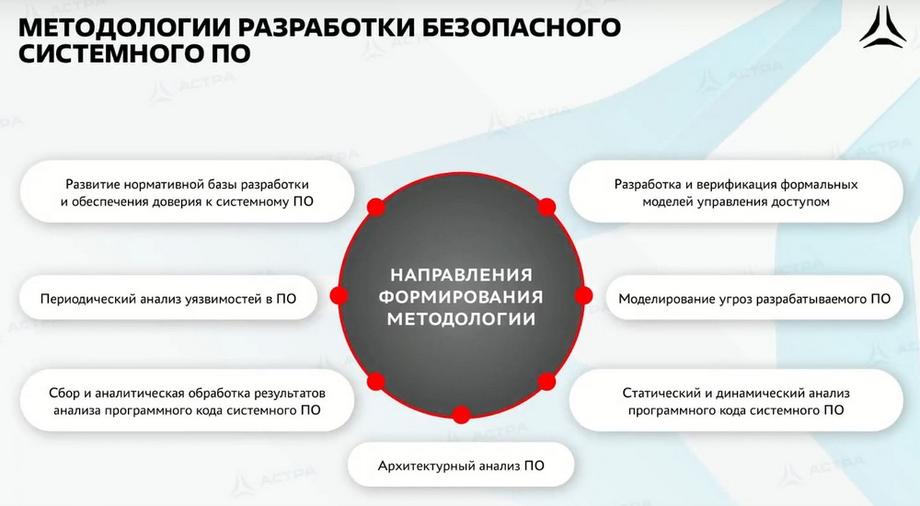

Pero los mecanismos de protección por sí solos, la integración con otros medios de protección, tampoco podrán garantizar la máxima protección. Por lo tanto, en nuestra empresa hemos implementado una metodología de desarrollo de software de seguridad de sistemas al desarrollar productos. Nos permite realizar un control en todas las etapas del desarrollo, tanto del código fuente como de las funciones del sistema operativo. También se realizan pruebas, incluido el control de la entrega, el control de la disponibilidad de la búsqueda de vulnerabilidades y la posterior actualización del sistema operativo. La implementación de mecanismos de protección, el soporte de medios de protección externos, el sistema de desarrollo de software seguro, todo esto en conjunto proporciona el máximo nivel de protección del propio sistema operativo. Esto es GOST 56939, es abierto, pero actualmente se está revisando. Pero el GOST que se ha publicado está vigente y se puede trabajar con él.

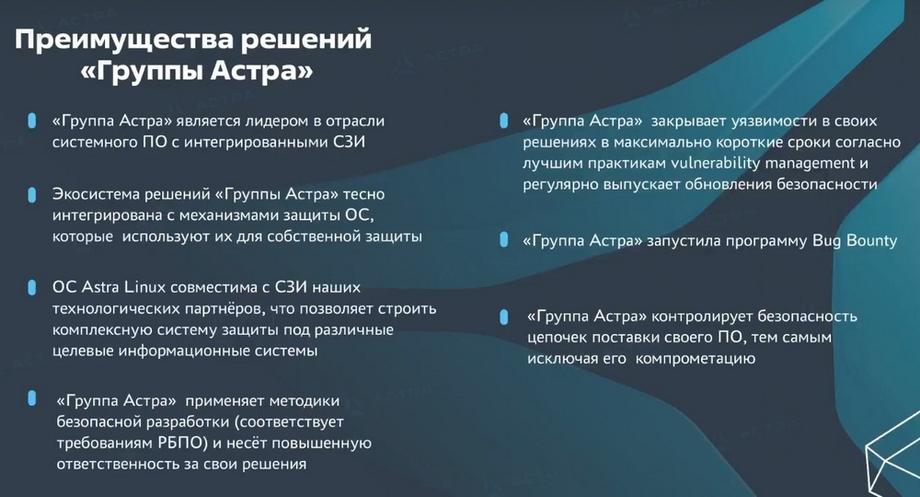

También tenemos una parte de servicio. Utilizamos una estrategia de producto-servicio, brindamos servicios como Ready for Astra, que es un servicio que realiza pruebas de compatibilidad de medios de protección, software y hardware. Llevamos mucho tiempo trabajando activa y arduamente en esta dirección. Brindamos soporte técnico a los socios, asistencia en la implementación, también brindamos asistencia en el desarrollo de arquitectura, sistemas de protección e integración.

Nuestras ventajas se muestran en la siguiente diapositiva.

Hemos lanzado un programa Bug Bounty junto con la empresa «Bizon», donde brindamos a todos la oportunidad de verificar nuestro sistema operativo en busca de vulnerabilidades, en busca de agujeros, en busca del desarrollo de todos los mecanismos de protección. Cualquiera puede entrar, puede participar, puede intentar hackear el sistema operativo. Y, de hecho, si es un hackeo probado, habrá una recompensa financiera.

Luego tomó la palabra Andrey Seledkin, gerente de productos, empresa «Digital Technologies».

Somos desarrolladores de soluciones en el campo del intercambio electrónico de documentos protegido, trabajamos en el mercado desde 1999. Nuestro principal producto es CryptoARM.

También tenemos una solución para proteger los canales para servidores web, Thrusted JS. Existe Thrusted Java, que es un conjunto de algoritmos criptográficos implementados de acuerdo con los requisitos de las arquitecturas JSSE y JCE. Para CryptoARM, ya hemos vendido más de un millón de licencias.

CryptoARM es un programa que permite firmar cualquier documento en cualquier lugar de trabajo, firmarlo, cifrarlo y transmitirlo al destinatario final. Esta es la dirección de la presentación de informes electrónicos para la interacción con las agencias gubernamentales. En primer lugar, se trata del Banco de Rusia y la Regulación del Alcohol de Rusia, también Rosobrnadzor.

El archivo de informes se genera en el lugar de trabajo del remitente. Por lo general, estos archivos con informes están certificados con una firma electrónica calificada y cifrados con un certificado del departamento para transmitirlos de forma segura, por ejemplo, a través de una cuenta personal. CryptoARM también se utiliza para la interacción con los portales gubernamentales en términos de obtener ciertos servicios gubernamentales. Por ejemplo, en Rosreestr puede obtener una serie de servicios, desde el registro de la propiedad de bienes inmuebles, el registro catastral o la impugnación del valor catastral de los bienes inmuebles. CryptoARM en este caso se utiliza para poder firmar documentos adicionales a las solicitudes y aplicaciones. Se trata de varios tipos de certificados, escaneos de documentos. Otra opción para interactuar con el estado donde se utiliza CryptoARM es el procedimiento judicial electrónico, es decir, la posibilidad de presentar demandas a través de GAS «Justicia». CryptoARM también se utiliza para adjuntar materiales a solicitudes de diversos tipos de documentos. Todos están certificados con una firma electrónica calificada. También se proporciona la organización del flujo de documentos electrónicos, tanto interno como externo. El flujo de documentos externo es el flujo de documentos directo entre empresas o el intercambio de documentos con empleados, empleados remotos, empleados remotos o autónomos.

Intercambio seguro de documentos. Aquí, por supuesto, no se utiliza una firma electrónica, sino que se utiliza el cifrado. CryptoARM se puede utilizar como una herramienta para verificar una firma electrónica.

Puede usarlo como una herramienta personal para verificar localmente una firma electrónica en su dispositivo. Al mismo tiempo, para verificar una firma electrónica, CryptoARM no requiere licencias. CryptoARM no es un programa completamente independiente, sino más bien una interfaz web para interactuar con proveedores externos. Los proveedores pueden ser tanto de software como de hardware. Para las llamadas a operaciones criptográficas, se hace referencia precisamente a los proveedores de criptografía.

La tercera versión de CryptoARM difiere de la versión anterior de nuestro producto en que se le ha agregado un cliente de correo electrónico integrado que envía documentos al destinatario de forma segura. Aquí se utiliza la tecnología de cifrado de extremo a extremo, mientras que todo el contenido y los documentos adjuntos se cifran en el dispositivo con la clave pública del destinatario y luego, en el dispositivo receptor, puede descifrar tanto el contenido del correo electrónico como acceder a los documentos.

Existe la posibilidad de enviar documentos de forma confidencial y la posibilidad de enviar documentos con conocimiento de importancia jurídica.

Admitimos diferentes tipos de estándares de firma electrónica. Existe la firma tradicional CMS. Existe una firma electrónica avanzada. Se admiten firmas con marcas de tiempo, firmas con atributos adicionales. Existen firmas que permiten verificar la validez de una firma electrónica después de la expiración del certificado. Una firma de archivo que permite organizar el almacenamiento a largo plazo de documentos por un período de 30 años o más, sujeto a su nueva firma. También en las últimas versiones hemos admitido una firma avanzada para documentos PDF. También admitimos CryptoPro CSP 5.0.

Ahora en la página principal