Совместное мероприятие компаний OCS, «Группы Астра» и «Цифровые технологии» посвящено теме обеспечения безопасности контура средствами ОС Astra Linux. Спикеры говорят о настройке рабочего места для электронной подписи и безопасного обмена документами на примере программного средства Крипто АРМ ГОСТ и КриптоПро CSP. Темы выступлений спикеров: «Обеспечение контура безопасности средствами ОС Astra Linux» и «Особенности установки, настройки и эксплуатации криптографических средств на ОС Astra Linux Special Edition».

Сегодняшние спикеры: Максим Куртин, заместитель директора департамента информационной безопасности, «Группа Астра» и Андрей Селедкин, менеджер по продуктам, «Цифровые технологии».

Максим Куртин начал свой рассказ про механизмы защиты «Astra Linux», как она защищает от угроз информационной безопасности самостоятельно и совместно с другими внешними средствами защиты информации. Начал он с регуляторов - это ФСТЭК России, ФСБ России, Минобороны России и Роскомнадзор. У последнего основное – заниматься персональными данными. Есть также Банк России он работает в финансовой сфере и Минцифры.

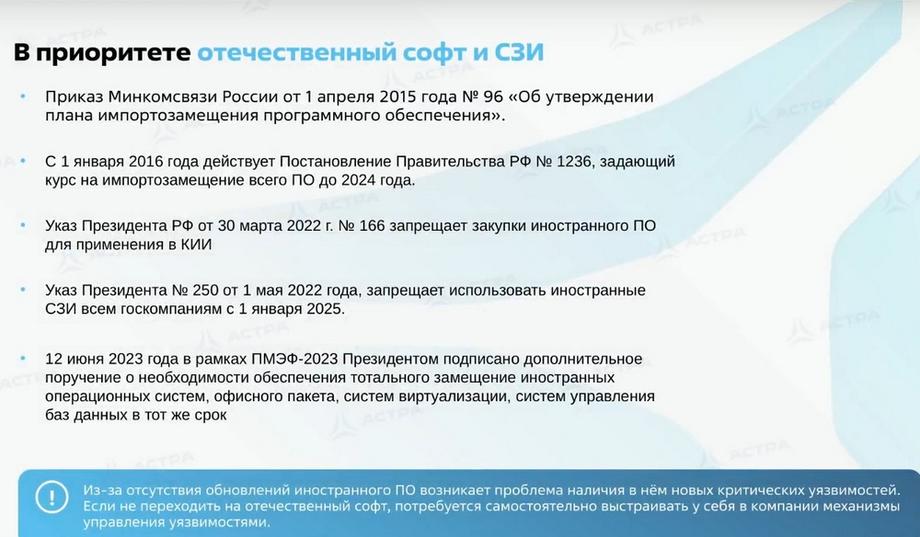

И основные сейчас направления в части нормативных требований, это переход на отечественные средства защиты. Как аппаратные, так и программные.

Основной упор, конечно, делается на системы критической инфраструктуры (КИИ). В этой области группа «Астра» активно работает уже много лет, начиная с выпуска операционной системы и остальных продуктов, которые входят в ее экосистему.

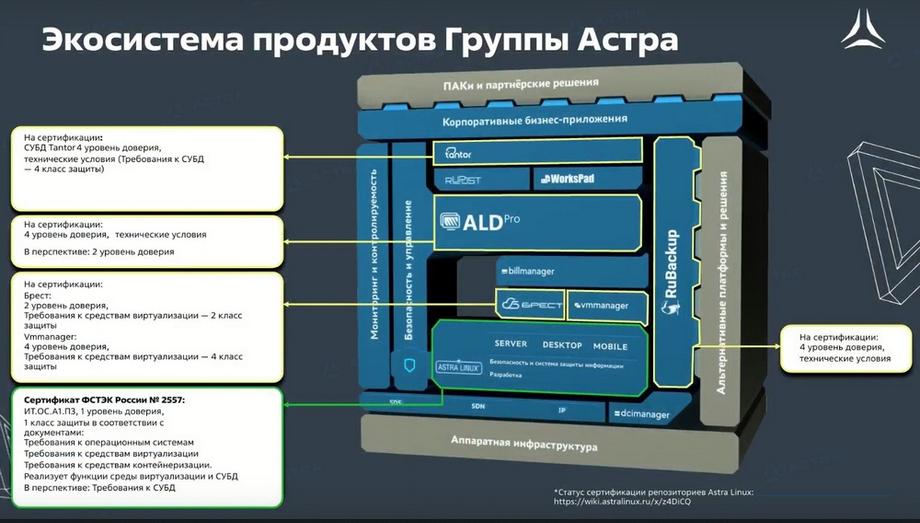

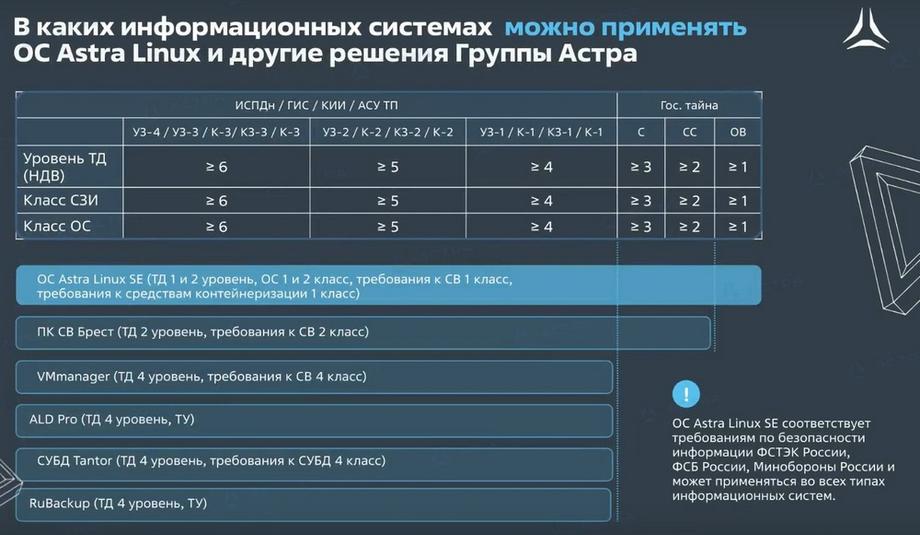

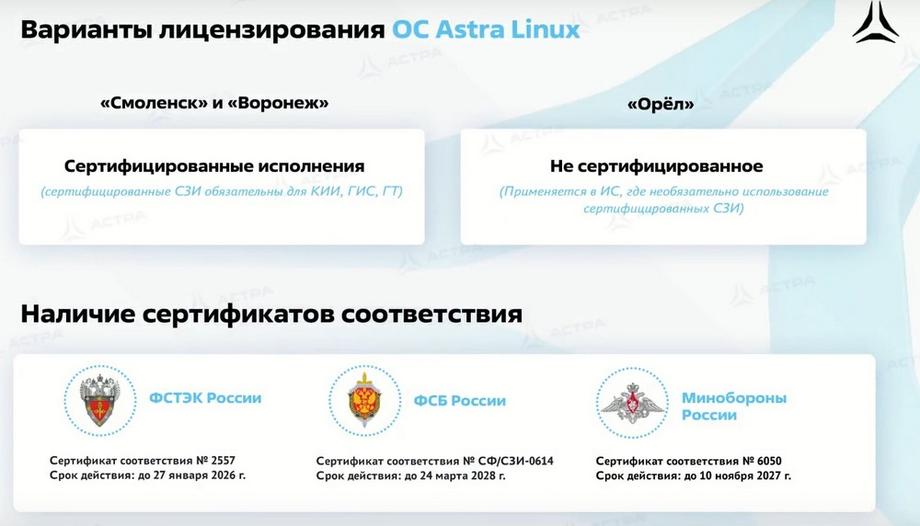

Группа «Астра» сейчас активно хочет обеспечить своих заказчиков как системным так и прикладным программным обеспечением, которое не только само по себе функционирует и помогает решать какие-то задачи, но также интегрируется с другими системами как в части функциональной, так и плане механизмов защиты. Мы сейчас активно сертифицируем наши продукты. Операционная система Astra Linux сертифицирована ФСТЭК России, ФСБ России, и Минобороны России, вплоть до уровня 1. То есть можно на всех уровнях защиты применять Astra Linux, можно использовать в любых информационных и автоматизированных системах. Мы активно идем по направлению сертификации продуктов, таких как ALD Pro, СУБД Tantor, системы резервного копирования и восстановления RuBackUp, и системы виртуализации «Брест» и VMmanager.

По большей части это сертификации по четвертому уровню доверия и применение этих продуктов в системах обработки конфиденциальной информации. Но это опять же только первые шаги. Дальше «Брест», здесь мы идем ко второму уровень.

Astra Linux - это применение вплоть до гостайны, до ОВ и остальные продукты у нас до первых классов и уровней защищенности для конфиденциальных систем. Операционная система Astra Linux имеет несколько вариантов исполнения. Не сертифицированный вариант – это версия «Орёл». Она может применяться только там, где нет необходимости защищать информацию. В тех информационных системах, где регуляторы не предъявляются никаких требований. Исполнения «Смоленск» и «Воронеж» сертифицированы под разные классы. «Воронеж» – это исполнение операционной системы для конфиденциальных систем обработки информации. «Смоленск» – это классическая старая версия операционной системы, которая пригодна для применения, в том числе для гостайны. Чем же они отличаются?

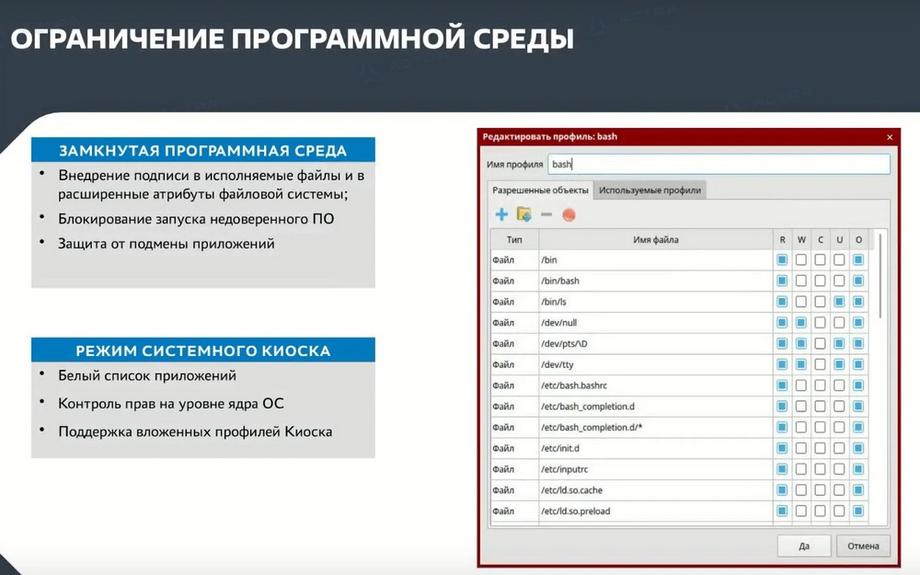

Исполнение «Орёл» – это так называемый базовый режим. Он имеет в своем составе классический набор механизмов защиты, такие как дискреционное управление доступом и расширенный аудит. Поднимаясь вверх по уровню, по режиму усиленный в «Воронеже», он уже начинает включать в себя такие механизмы, как «Мандатный контроль целостности» (МКЦ) и «Замкнуто-программная среда», «КИОСК». В режиме максимальный «Смоленск» уже добавляется «Мандатное управление доступом» (МРД). Механизмы защиты включают в себя такие функции, как замкнутая программная среда.

Это соответствует подписи всех исполняемых и запускаемых файлов электронной цифровой подписью, выпущенной нашей компанией, всех исполняемых файл, входящий в состав Astra Linux, а также всего проприетарного ПО, которое выпускают наши партнеры, либо другие производители программного обеспечения. Если запущен механизм программной среды, то ни один файл не запустится без проверки ЭЦП. Режим киоска - это классический режим белого списка приложений. Запускаем только то, что разрешено конкретному пользователю, конкретной группе или так далее.

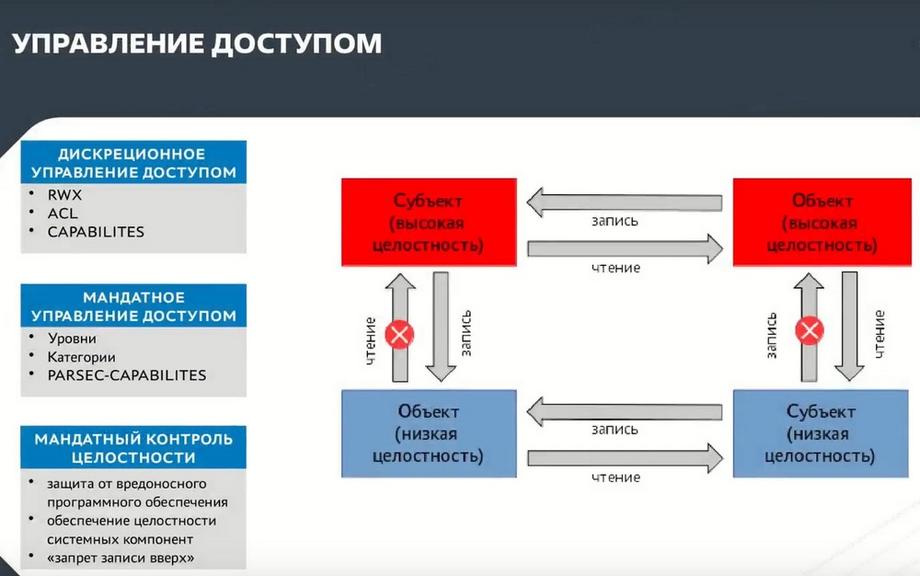

Механизм управления доступом. Он уже более глубокий, он работает на контроле доступа на чтение и запись. Стандартное классическое дискреционное управление доступа – это стандартное RVX – чтение, запись, исполнение по аксесс-листам, то есть по назначению файлов. Это то, что есть во всех операционных системах, приложениях и так далее.

Мандатное управление доступом. Это уже более классическая схема, это когда у нас есть уровни конфиденциальности: ДСП, секретные и так далее. Это когда мы можем сверху читать, то что ниже, но не писать туда. Снизу можем писать, но не читать, что сверху. Но при этом наш механизм МРД дополнен категориями. То есть мы не только по вертикали разделяем информацию, но также ее делим по горизонтали. Проще говоря, мы делим информацию от кадрового отдела, информацию от бухгалтерии и так далее. То есть пользователи, если их категории равны, они имеют доступ к этой категории информации.

Мандатный контроль целостности. Это механизм разделения всех сущностей внутри операционной системы на уровни. Грубо говоря, пользователи работают на нулевом уровне, а администратор - на высшем на 63-м уровне. Это дает контроль записи. Сейчас на картинке показан мандатный контроль целостности. Субъекты с одинаковым уровнем могут работать друг с другом, а субъекты с более низким уровнем на более высокий не смогут достучаться. Это именно контроль защиты от вредоносного программного обеспечения, это обеспечение целостности системных компонентов. То есть мы разделили всю систему на условные 63 уровня и контролируем обращение внутри системы между собой.

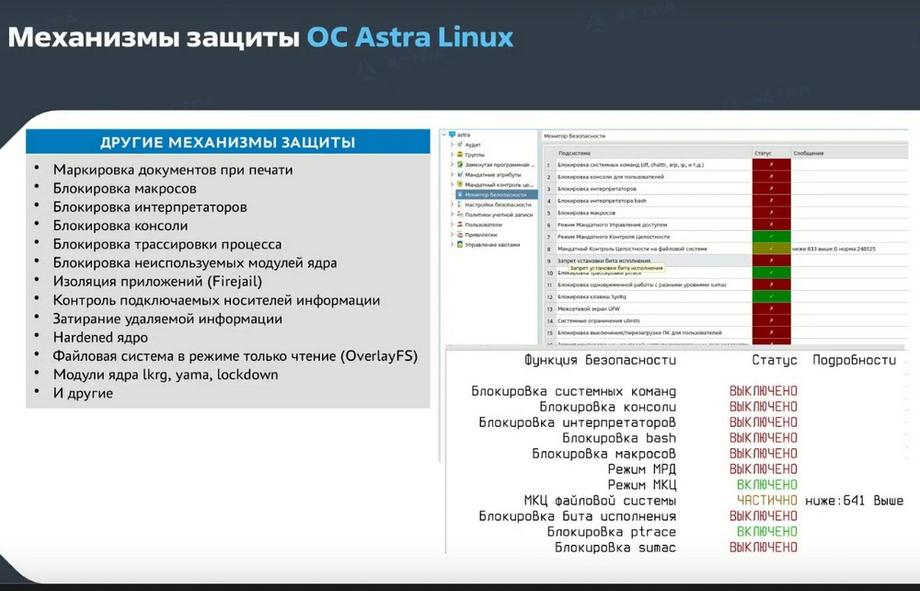

Но это не все механизмы защиты, которые присутствуют в Astra Linux. У нас есть так же встроенные механизмы. Как маркировка документов при печати, маркировка макросов, интерпретаторов, маркировка консоли. Они имеют графические интерфейсы, их можно включать и выключать. Всё опять же определяется администратором безопасности и зависит от степени угроз информационной системе, от предъявленных требований к этой информационной системе.

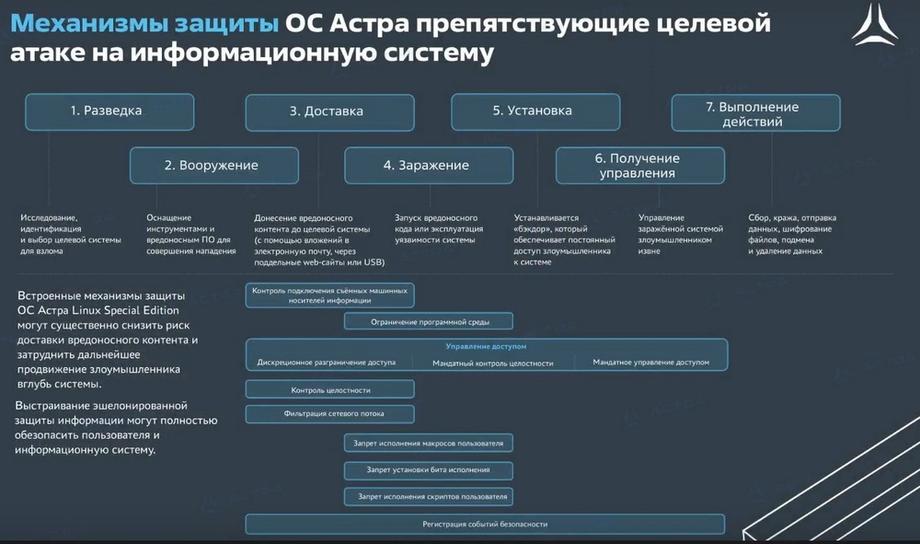

Если рассмотреть весь набор механизмов защиты Astra Linux на некоем этапе атаки на систему, то можно сказать, что Astra Linux позволяет прекратить атаку, остановить её, начиная именно с момента доступа нарушителя к информационной системе, к самой операционной системе. И на каждом последующем этапе механизм защиты препятствует нарушителю в попытке установки вредоносного ПО либо получения доступа. Но, к сожалению, сама по себе ОС Astra Linux не может защитить от всех угроз, которые существуют, выполнить все требования, которые предъявляют к информационным системам регуляторы.

Естественно, нам необходимо интегрироваться и совместно работать с внешними средствами защиты, которые обеспечат комплексную систему защиты.

У нас нет в составе ОС антивируса и он необходим для защиты от внедрения вредоносного ПО, это средство межсетевого экранирования для контроля трафика, для фильтрации трафика, средство доверенной загрузки для того, чтобы обеспечить доверенную загрузку операционной системы с нужного носителя и контроль неизменности файлов на жестком диске и самой операционной системы на этапе загрузки. Для реализации всего этого мы и работаем с нашими партнерами в плане тестирования, интеграции механизмов и неких совместных решений разработки.

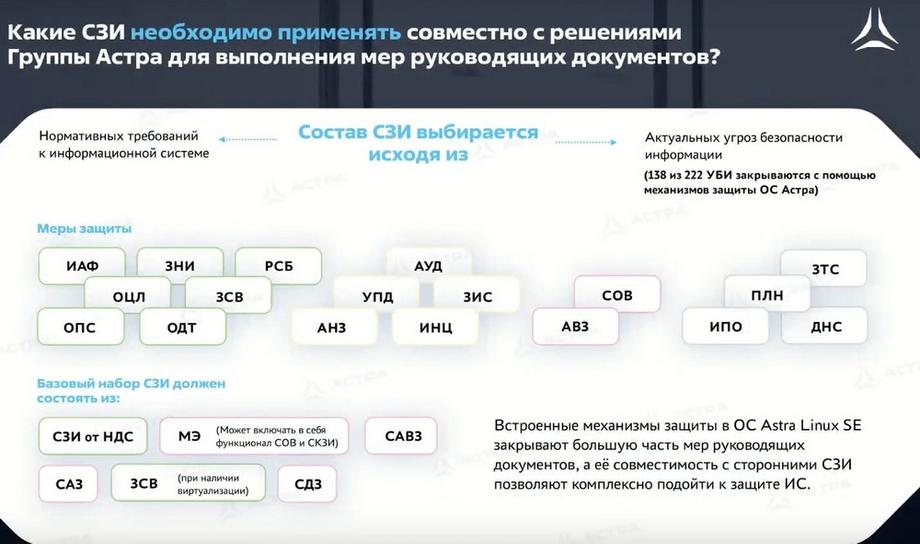

Если рассмотреть именно комплексную систему защиты и как Astra Linux сама может помочь защитить, на примере того же приказа ФСТЭК Россия №17, то мы видим, что Astra Linux не может самостоятельно обеспечить все меры защиты. На тех или иных группах мер защиты нам требуется дополнительное средство защиты, такие как «Управление доступом» (УПД). Есть какие-то уровни, которые вообще нам не подвластны. Это антивирусная защита и средства обнаружения вторжения. Но обеспечив совместимость с продуктами вендоров, производящих внешние средства защиты, мы позволим вам защитить свою систему от всех возможных угроз.

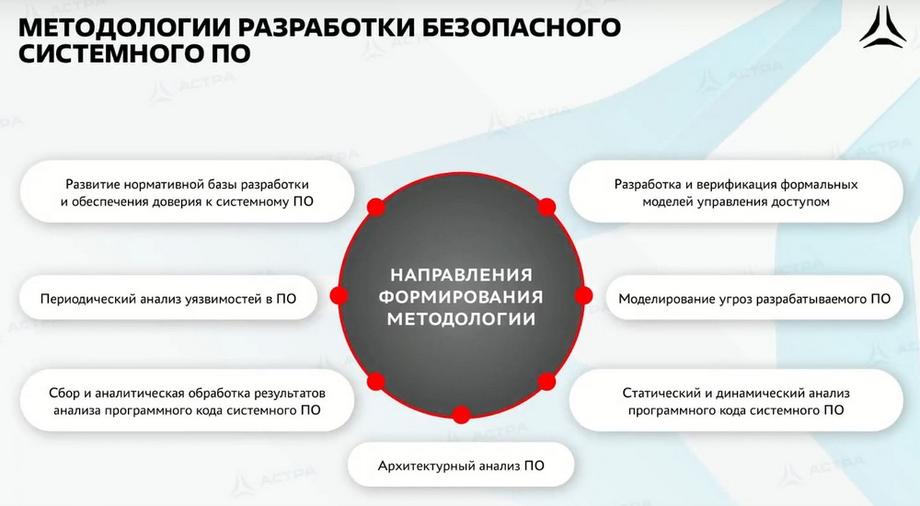

Но сами по себе механизмы защиты, интеграция с другими средствами защиты тоже не сможет обеспечить максимальную защищенность. Поэтому у нас внедрена в компании при разработке продуктов методология разработки безопасности системного ПО. Она позволяет нам проводить на всех этапах разработки контроль как исходного кода, так и функций операционной системы. Также производится тестирование, в том числе и контроль доставки, контроль наличия поиска уязвимостей и последующего обновления операционной системы. Внедрение механизмов защиты, поддержка внешних средств защиты, система безопасного разработки ПО – это все в комплексе обеспечивает максимальный уровень защищенности самой операционной системы. Это ГОСТ 56939, он открытый, но сейчас идет его доработка. Но тот ГОСТ, который выложен, он действующий и по нему можно работать.

У нас также есть сервисная часть. У нас используется продуктово-сервисная стратегия, мы оказываем такие сервисы, как Ready for Astra – это сервис, который проводит тестирование на совместимость средств защиты, программного обеспечения, оборудования. В этом направлении мы давно и активно работаем. Мы осуществляем техподдержку партнеров, помощь при внедрении, мы также оказываем помощь в разработке архитектуры, систем защиты и интеграции.

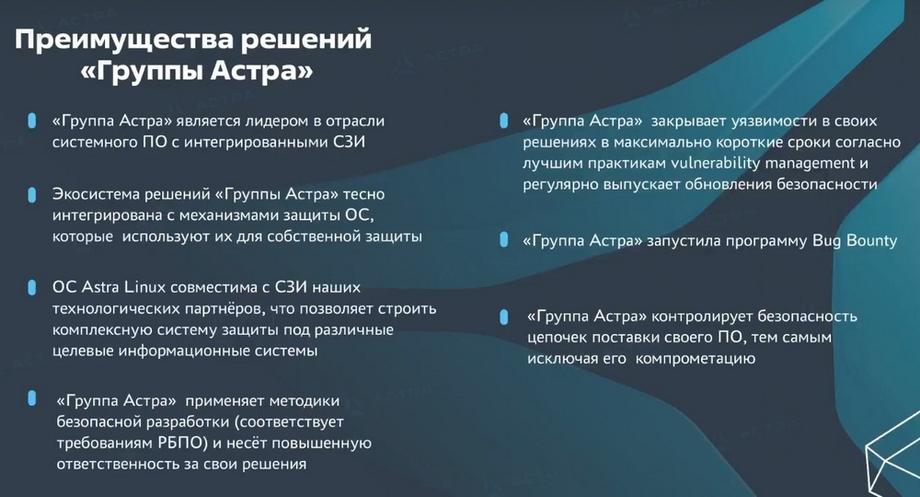

Наши преимущества отображены на следующем слайде.

У нас запущена программа Bug Bounty совместно с компанией «Бизон», где мы предоставили возможность всем желающим проверить нашу операционную систему на наличие уязвимостей, на наличие каких-то дыр, на наличие отработки всех механизмов защиты. Любой может зайти, может поучаствовать, может попытаться взломать операционную систему. Ну и действительно, если это будет доказанный взлом, то будет и финансовое вознаграждение.

Затем слово взял Андрей Селедкин, менеджер по продуктам, компания «Цифровые технологии».

Мы разработчики решений в сфере защищенного электронного документооборота на рынке работаем с 1999 года. Основной наш — КриптоАРМ.

У нас также есть решение для защиты каналов для веб-серверов Thrusted JS. Есть Thrusted Java — это набор криптоалгоритмов, реализованных в соответствии с требованиями архитектур JSSE и JCE. По КриптоАРМ у нас проданных лицензий уже более миллиона.

КриптоАРМ – это программа, которая позволяет на любом рабочем месте подписать любой документ, подписать, зашифровать и его передать конечному получателю. Это направление сдачи электронной отчетности для взаимодействия с государственными органами. В первую очередь это Банк России и Росалкоголь-регулирование, также Рособрнадзор.

Файл отчетности формируется на рабочем месте отправителя. Обычно эти файлы с отчетами заверяются квалифицированной электронной подписью и шифруются сертификатом ведомства, чтобы безопасно передать, например, через личный кабинет. Также КриптоАРМ применяется для взаимодействия с госпорталами в части получения определённых государственных услуг. Например, в Росреестре можно получить целый ряд услуг от оформления право собственности на объекты недвижимости, постановки на кадастровый учёт, либо оспаривании кадастровой стоимости объектов недвижимости. КриптоАРМ в данном случае применяется для того, чтобы можно было подписать дополнительные документы к заявлениям и заявкам. Это различного вида справки, сканы документов. Еще один из вариантов взаимодействия с государством, где используется КриптоАРМ - это электронное судопроизводство, то есть возможность подать иски через ГАС «Правосудие». Также КриптоАРМ применяется для прикрепления материалов к заявлениям различного рода документов. Все они заверяются квалифицированной электронной подписью. Также обеспечивается организация электронного документооборота, как внутреннего, так и внешнего. Внешний документооборот – это прямой документооборот между компаниями, либо обмен документами с сотрудниками, дистанционными сотрудники, удаленными дистанционными сотрудниками, фрилансерами или самозанятыми.

Защищенный обмена документами. Здесь, конечно же, используется не электронная подпись, а применяется шифрование. КриптоАРМ может использоваться как инструмент для проверки электронной подписи.

Можно его использовать и как персональный инструмент для того чтобы локально проверить электронную подпись на своем устройстве. При этом для проверки электронной подписи КриптоАРМ не требует лицензий. КриптоАРМ – это не полностью самостоятельная программа, это все-таки некоторый веб-интерфейс для взаимодействия с внешними провайдерами. Провайдеры могут быть как программные, так и аппаратные. Для вызовов криптоопераций идет обращение именно к криптопровайтерам.

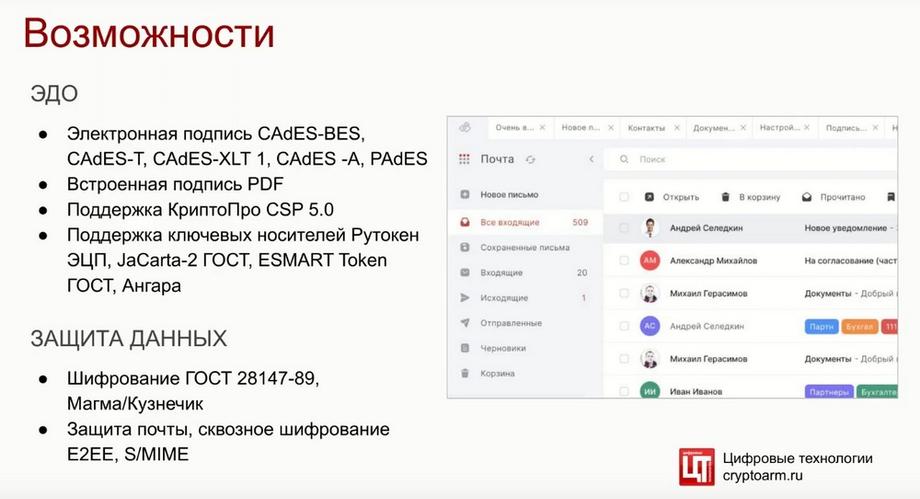

КриптоАРМ третьей версии отличается от предыдущей версии нашего продукта тем, что в него добавлен встроенный почтовый клиент, который отправляет документы получателю в защищенном виде. Тут используется технология сквозного шифрования, при этом весь контент и прикрепленные документы шифруются на устройстве с открытым ключом получателя и дальше на принимающем устройстве он может расшифровать как содержимые письма, так и получить доступ к документам.

Есть возможность конфиденциальной отправки документов и возможность отправки документов со знанием юридической значимости.

Мы поддерживаем разные виды стандартов электронной подписи. Есть традиционная подпись ЦМС. Есть усовершенствованная электронная подпись. Поддерживаются подписи со штампами времени, подписи с дополнительными атрибутами. Есть подписи, которые позволяют проверить валидность электронной подписи после стечения срока действия самого сертификата. Подпись архивная, которая позволяет организовать долговременное хранение документов на срок 30 и более лет, при условии их переподписания. Также в последних версиях мы поддержали усовершенствованную подпись для pdf-документов. Также у нас поддерживаться КриптоПро CSP 5.0.

Сейчас на главной