Evento de la serie "PROdemo: Laboratorio de soluciones de software", un proyecto especial del equipo de OCS Soft. En la reunión, Dmitry Shcherbatyuk, experto preventa en seguridad de la información de OCS, habló sobre el sistema de análisis de comportamiento del tráfico de red para detectar ciberataques ocultos PT NAD y el entorno de pruebas experto para protegerse contra software malicioso complejo y amenazas de día cero PT Sandbox.

En el programa:

- Descripción de las capacidades de los productos.

- Descripción del escenario de robo de datos de la infraestructura.

- Descripción paso a paso de las acciones del atacante.

Dmitry Shchebatyuk: hoy hablaremos de PT NAD y PT Sandbox, también conocido como Anti-APT.

Hablaremos brevemente de ambos productos, veremos sus capacidades y las tareas que resuelven. Y, en general, analizaremos un poco qué es Anti-APT.

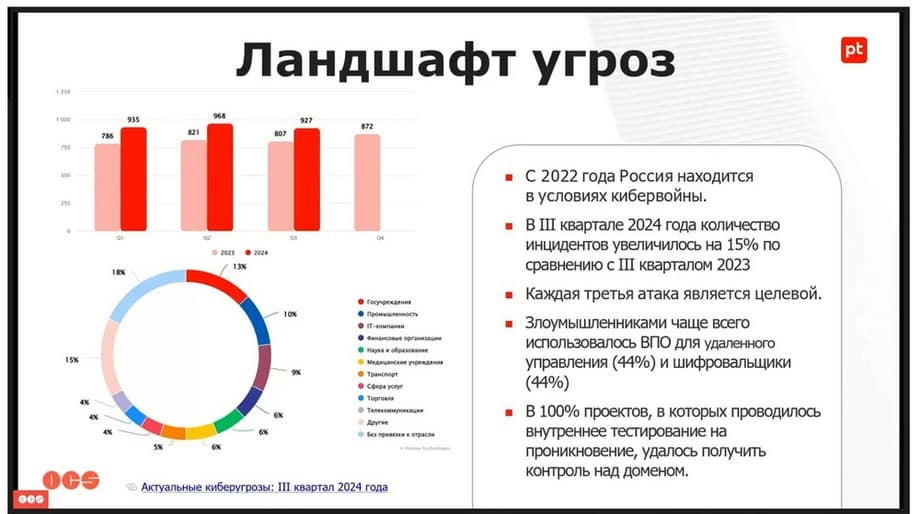

Cualquier conversación sobre ciberseguridad debe comenzar con el panorama de amenazas.

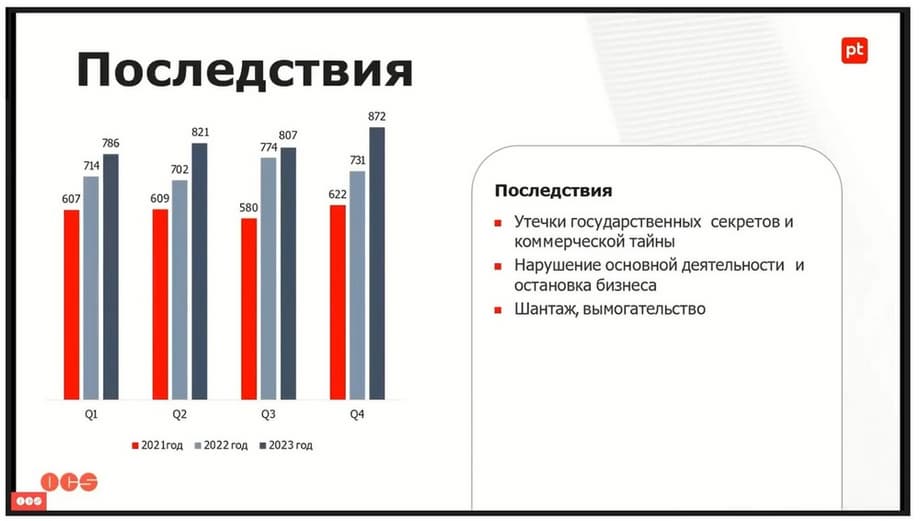

La dinámica de las amenazas aumenta año tras año. En este momento, los ataques se registran en casi todas las esferas de actividad. Esto incluye la industria, el comercio, las instituciones médicas, la ciencia y la educación. Desde 2022, estamos en una guerra cibernética.

Creo que todos ya lo han sentido en mayor o menor medida. Según los resultados del tercer trimestre, en comparación con el mismo período del año pasado, el número de ciberataques aumentó un 15%. Ahora los atacantes han comenzado a usar no solo ransomware, como era la corriente principal el año pasado. Ahora también se utiliza software para la administración remota. Y, según los resultados de las pruebas, en el 100% de los casos, en el 100% de los proyectos en los que se realizaron pruebas internas de penetración, se logró obtener el dominio de control.

¿Cómo entra un atacante en la red?

Con mayor frecuencia, el atacante penetra a través del servidor de correo o a través de la aplicación web. Los casos más comunes de vulnerabilidad ocurren a través de aplicaciones web, sitios web corporativos, el mismo Bitrix. Por ejemplo, el phishing es un intento de penetración. Llega una carta, algún gerente, muy ocupado, hace clic en la carta, la abre y listo, el atacante ha entrado en la red. Aquí tienes un ejemplo muy simple de cómo un atacante penetra a través de los perímetros.

A continuación, las contraseñas. Los atacantes ahora no solo atacan masivamente, sino que ahora, en su mayoría, estudian a la víctima durante mucho tiempo, realizan investigaciones, estudian a personas específicas, a especialistas específicos de la empresa, adivinan contraseñas. Incluso ahora, con nuestra experiencia de pilotos de este año, la política de contraseñas se aplica en muy pocos lugares. De tales organizaciones donde se aplica una política de contraseñas estricta, solo me he encontrado con dos o tres este año. Principalmente, los empleados usan contraseñas simples, con mayor frecuencia contraseñas de diccionario. Cuando llegamos a un proyecto con el mismo PT NAD, vemos todas estas contraseñas simples de diccionario a la vista. Y todo esto es fácilmente accesible. Y prácticamente en todas partes no hay autenticación de factores. Es decir, esto es algo que ya debería haberse introducido hace mucho tiempo, pero actualmente casi no existe en ninguna parte.

Además, excepto por la política de contraseñas, en su mayoría no controlamos ni las conexiones remotas, ni la recopilación de información en la red, ni las solicitudes a dominios de los usuarios, ni en absoluto de quién, ni las cargas de archivos de sistemas externos. Todo esto generalmente no está controlado. Esta es una imagen generalizada. Y esto les da a los atacantes un campo muy grande para la actividad en términos de penetración.

Una vez que un atacante penetra en la red, todo se vuelve bastante malo. En general, si hablamos de regulaciones internas y la estructura de seguridad interna, entonces prácticamente en ninguna parte vemos una red segmentada. Y esto le da al atacante la oportunidad de llevar a cabo no solo algún ataque puntual, sino que puede actuar inmediatamente en varias direcciones.

Por un lado, puede simplemente moverse a través de la infraestructura, tomar allí las credenciales de la cuenta de administrador, que no es tan difícil de obtener una vez que ha entrado en la infraestructura. De nuevo, muchos lo tienen simplemente en acceso abierto. Además, para la explotación de una u otra vulnerabilidad, para llevar a cabo un evento inaceptable, no es necesario en absoluto obtener derechos de administrador. Por otro lado, un atacante puede simplemente atrincherarse en la infraestructura y tener acceso constante a los nodos que le interesan, donde hay información secreta interna. Puede obtenerla fácilmente.

Entonces, según los últimos estudios, la obtención más rápida de privilegios máximos en un dominio es de 6,5 horas. ¿Entiendes? 6,5 horas desde el momento de la penetración hasta obtener el control total. En promedio, este indicador, por supuesto, varía de 1 a 7 días. Pero prefiero, al hablar de ciberseguridad, seguir basándome en los indicadores mínimos. Entonces, ¿qué tenemos como resultado?

Las consecuencias suelen ser extremadamente tristes. Y no son solo pérdidas financieras, aunque pueden ser simplemente catastróficas. (Recordemos CDEK). Esto incluye la interrupción de la actividad principal de la empresa, la detección del negocio y las fugas de secretos comerciales, secretos de estado, etc. Los atacantes a veces también refuerzan una infraestructura completamente cifrada y luego exigen grandes sumas por desbloquearla. Pero nunca obtendrá la garantía de que, al pagar esta suma, realmente obtendrá el desbloqueo. En el gráfico se puede ver que, desafortunadamente, el número de incidentes aumenta cada año.

La problemática es clara. Para solucionar estos problemas, ofrecemos nuestros productos. Para monitorear la red, tenemos una solución de clase NTA PT Network Attack Discovery.

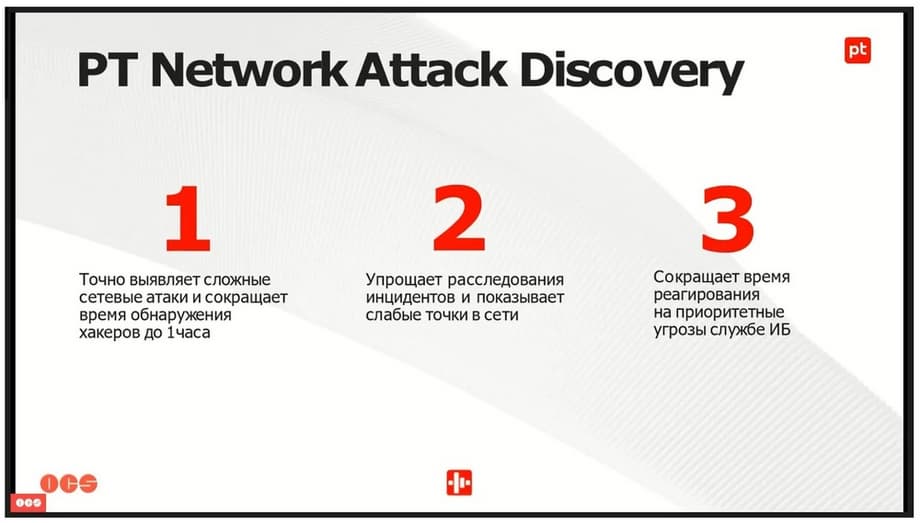

Permite identificar con precisión ataques de red complejos y, lo que es más importante, reduce el tiempo de detección de un atacante condicionalmente a una hora.

PT NAD permite simplificar la investigación de incidentes y mostrar todos los puntos vulnerables de la red. Y reduce el tiempo de respuesta a las amenazas prioritarias para el servicio de seguridad de la información. Entonces, ¿cómo funciona PT NAD?

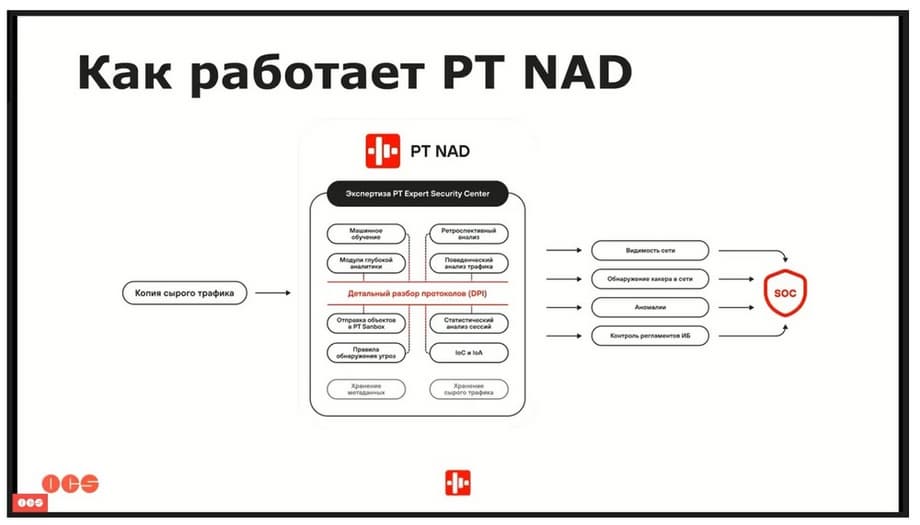

En la plataforma suministramos una copia del tráfico sin procesar. Este punto es muy importante, porque cuanto más tráfico de calidad suministremos en términos de volumen, más completa será la imagen que veremos. Reglas de detección de amenazas e IoC, reglas y demás, demás, experiencia DPI, es decir, análisis detallado de protocolos, si hay archivos en las sesiones, se enviarán a PT Sandbox para su verificación. En la salida obtenemos una visibilidad completa de la red, es decir, vemos todo lo que sucede en la red prácticamente en vivo, el retraso es de 3 a 5 minutos. Anormalidades de red de todo tipo, herramientas de atacantes, sus movimientos, toda su actividad se hace evidente. Y también, lo que es importante, PT NAD permite cumplir con el control de las regulaciones de seguridad de la información. Es decir, podemos observar el cumplimiento de la política de contraseñas a través de PT NAD.

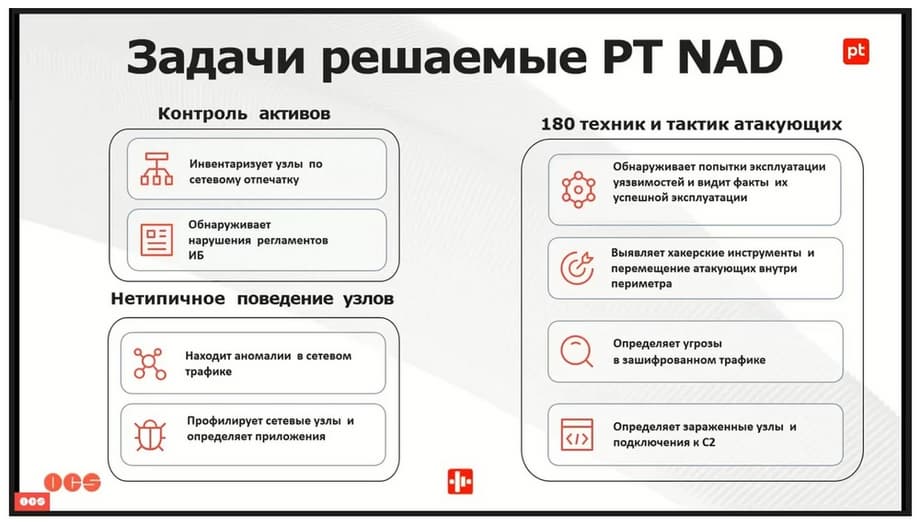

Entonces, las principales tareas que resuelve PT NAD son la detección de violaciones de regulaciones y el inventario de nodos por huella de red (es decir, incluso si un nodo de red cambia su dirección IP, PT NAD seguirá siendo el mismo.), la búsqueda de anomalías en el tráfico de red, la creación de perfiles de nodos de red y la determinación de aplicaciones. Esta función apareció no hace mucho tiempo. Muy útil, muy conveniente. Y también, la detección de intentos de explotación de vulnerabilidades y, además, lo que es muy importante, el hecho de la explotación exitosa; la identificación de herramientas de hackers de todo tipo, el movimiento de atacantes, la conexión de software con servidores de comando, etc. Es decir, la determinación de amenazas en el tráfico cifrado. Parecería que es tráfico cifrado. Pero, de hecho, PT NAD tiene una serie de mecanismos que pueden determinar el impacto malicioso por signos indirectos. Y la determinación de la conexión a los servidores de comando y la determinación de los nodos infectados. Estas son las tareas que resuelve PT NAD.

Los escenarios de uso también son bastante amplios aquí.

Esto incluye la investigación de ataques y la detección de infraestructura en la sombra. Tuve un caso en un proyecto piloto en el que un empleado trajo una computadora de casa. En ese entonces, capturamos muchas "activaciones" de ella. Y tuvimos suerte de que la infraestructura no se cifrara, no pasó nada y nadie entró. Pero hubo un momento en que los oficiales de seguridad no podían entender qué había pasado, por qué había escaneos constantes de la red, de dónde se propagaban los mineros constantes y demás. Resulta que encontraron una laptop doméstica en la infraestructura con la ayuda de PT NAD.

La verificación de nodos de red, la detección de herramientas de administración remota de varios tipos, también lo vemos muy bien a través de PT NAD. La detección de sistemas operativos no corporativos, la detección del mismo software no corporativo, la identificación de anomalías y el control del cumplimiento de las regulaciones. También sobre la búsqueda activa de amenazas.

Pasemos al segundo componente de nuestro evento de hoy. Esto es PT Sandbox. Es un sandbox bastante bueno, conveniente, muy comprensible y eficaz.

Detecta malware a nivel de hipervisor, sistema operativo y máquina virtual. Se integra fácilmente en cualquier infraestructura y controla los principales canales de transferencia de archivos y enlaces. PT Sandbox es muy fácil de instalar, simplemente conecte las fuentes y configúrelas, no necesita tener ninguna súper calificación para configurar y conectar todo esto. Se adapta a las características del negocio y brinda protección contra ataques dirigidos. Es decir, podemos configurar máquinas virtuales en PT Sandbox para un cliente específico, se personalizan. Puede cargar sus propias imágenes. Cuanto más se parezcan las trampas a las máquinas de trabajo en la infraestructura, más exitoso será el funcionamiento de PT Sandbox.

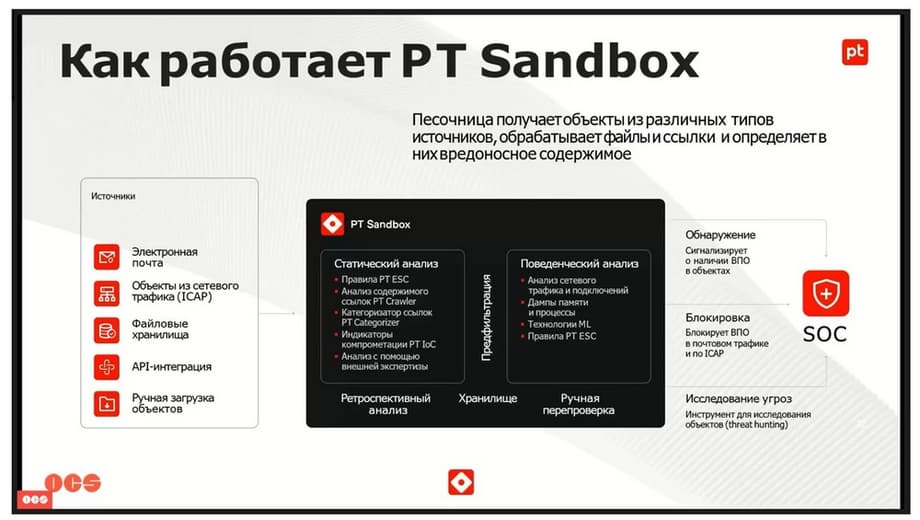

¿Cómo funciona PT Sandbox?

En general, la mecánica del sandbox es bastante simple. El sandbox recibe archivos de varios tipos de fuentes. A la izquierda tenemos el correo electrónico, el principal canal de transferencia. Luego, objetos del tráfico de red (ICAP). El mismo PT NAD, allí se crean fuentes separadas para él. Almacenamiento de uso frecuente. Muy a menudo en los pilotos miramos los nombres de almacenamiento en PT Sandbox. Cualquier integración de API, y también puede simplemente cargar un archivo manualmente. Al ingresar a PT Sandbox, el archivo se somete tanto a análisis estático como a análisis de comportamiento, si es necesario. Por ejemplo, un archivo txt normal no irá al análisis de comportamiento, porque no tiene nada que hacer allí, en realidad.

Luego, todo esto pasa por la prefiltración del tráfico. Esto también se puede configurar para aumentar el rendimiento de PT Sandbox, o más bien, para reducir la carga sobre él, sin eliminar nada de la fuente en la salida. Recibimos señales sobre la presencia de malware en los objetos, el bloqueo de malware tanto en el tráfico de correo como en ICAP. Sí, ahora podemos bloquear a través de ICAP. Bueno, y la investigación de amenazas. El mismo threat hurting. En general, todo esto es muy útil para todo el SOC, para todo el Security Operations Center, para todos sus objetos.

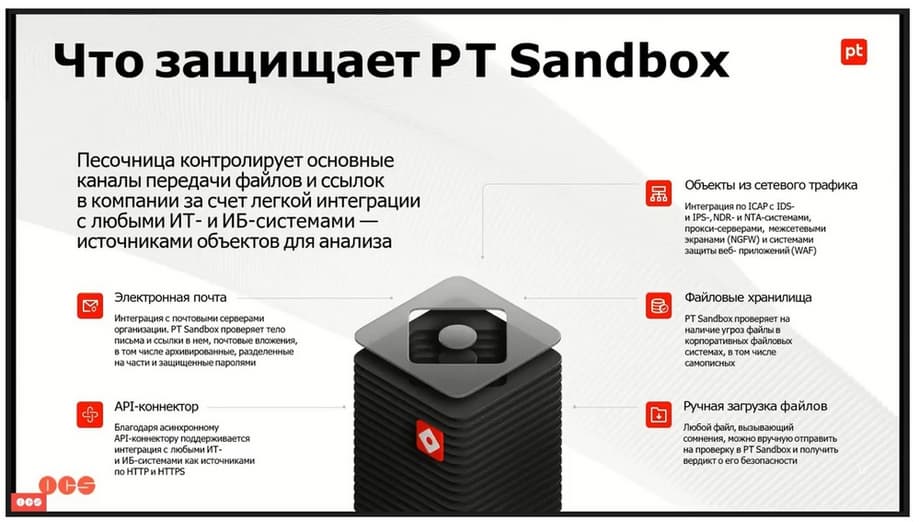

Entonces, ¿qué protege PT Sandbox? Básicamente, el sandbox controla los principales canales de transferencia de archivos y enlaces.

Principalmente es correo. Podemos trabajar tanto en modo de copia simple, que no es muy efectivo, pero se puede ver, como en modo de filtrado. Es decir, estos son objetos de tráfico de red, prácticamente de cualquier sistema que funcione con tráfico de red, podemos recibir datos. Almacenamiento de archivos y conectores API. Estos son nuestros principales canales. La carga manual de archivos es útil principalmente para los operadores de seguridad directamente. Los usuarios no lo usan con frecuencia, pero también sucede.

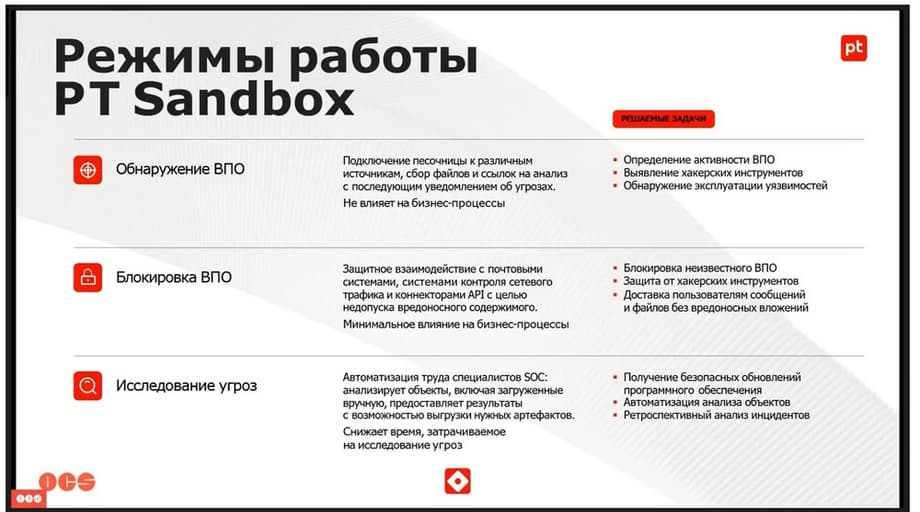

Entonces, modos de operación de PT Sandbox

PT Sandbox puede simplemente detectar malware, es decir, conectamos varias fuentes y obtenemos resultados. En realidad, identificamos conexiones de software malicioso, herramientas de hackers y algún tipo de VPO.

Modo de bloqueo. Esto es principalmente correo ICAP, también funciona con conectores API. Esto tiene un pequeño impacto en los procesos de negocio. Por ejemplo, si tomamos el correo, entonces, al conectarlo en modo de filtrado, lo más probable es que obtengamos un retraso de 3-5 minutos en la recepción de correos electrónicos. Esto no afectará mucho los procesos de negocio, pero aumentará significativamente el nivel de seguridad. Porque tenemos el bloqueo de todo el malware desconocido, incluido Zero Day, el bloqueo de herramientas de hackers, la entrega a los usuarios de mensajes de archivos sin adjuntos. Es decir, por ejemplo, puede configurarlo de tal manera que si el adjunto en el correo electrónico era malicioso, el usuario simplemente recibirá un correo electrónico sin el adjunto.

Investigación de amenazas. Esto es más ayuda para los operadores de seguridad de la información, los especialistas en seguridad de la información, los especialistas en SOC, que reciben información sobre ciertos objetos que ingresan a PT Sandbox a través de fuentes, o ellos mismos los cargan allí manualmente. Esto reduce en gran medida el tiempo total dedicado a la investigación de amenazas.

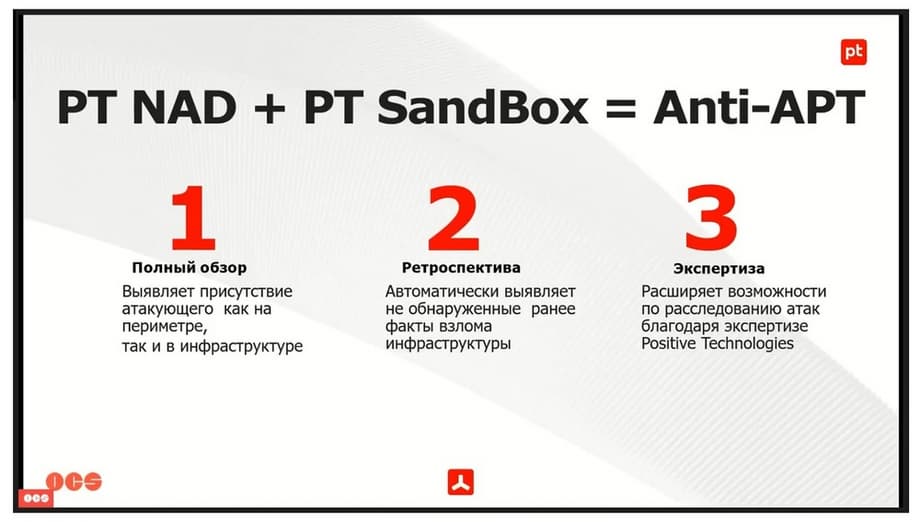

Entonces, nuestro tema principal hoy es PT NAD + PT Sandbox = Anti-APT.

La sinergia de estos dos productos permite la identificación del atacante tanto en el perímetro como en la infraestructura, la identificación de hechos previamente no detectados de hackeo de la infraestructura, algún tipo de "activaciones". Aquí la retrospectiva funciona en ambos productos. Bueno, y la experiencia. La experiencia de Positive Technologies es bastante extensa, se actualiza regularmente. Y esto amplía enormemente las posibilidades de investigación.

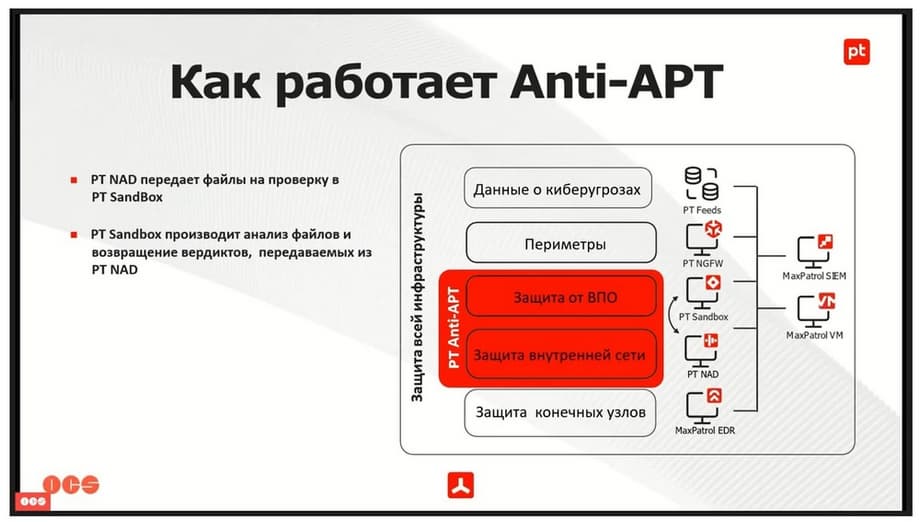

Entonces, Anti-APT se ve esquemáticamente de la siguiente manera.

Si tomamos el esquema de protección de toda la infraestructura, tomamos los productos principales, por ejemplo, Positive, y aquí PT NAD y PT Sandbox tienen interacción directa. Es decir, PT NAD, al encontrar archivos en cualquier sesión, los transfiere inmediatamente para su verificación a PT Sandbox. PT Sandbox, al realizar la verificación, devuelve inmediatamente el veredicto. Esta es una herramienta muy conveniente, útil y eficaz.

Ahora hablemos un poco sobre las capacidades de Anti-APT. Son bastante extensas, pero en resumen, esto es tanto la identificación de ataques por una gran cantidad de signos, como la reducción de la presencia de atacantes en la red, y la protección contra amenazas desconocidas y más recientes.

Además, dado que muchos de nosotros dependemos bastante de los requisitos de los reguladores, nuestro paquete Anti-APT nos permite cerrar órdenes como 239 y 21, y con respecto a GIS y ASUTP, estas son las órdenes 17, 31 y 489 de FSTEC. Para muchos esto es importante, ambos productos tienen la certificación FSTEC. Aquí todo está bien con nosotros.

Las ilustraciones son proporcionadas por el servicio de prensa de la empresa OCS.

Ahora en la página principal