Мероприятие серии «ПРОдемо:Лаборатория программных решений» — специального проекта команды OCS Soft. В рамках встречи Дмитрий Щербатюк, пресейл-эксперт по информационной безопасности OCS, рассказал о системе поведенческого анализа сетевого трафика для обнаружения скрытых кибератак PT NAD и экспертной песочнице для защиты от сложного вредоносного ПО и угроз нулевого дня PT Sandbox.

В программе:

- Описание возможностей продуктов;

- Описание сценария кражи данных из инфраструктуры;

- Пошаговое описание действий злоумышленника.

Дмитрий Щебатюк: сегодня речь пойдет про PT NAD и PT Sandbox, он же Anti-APT.

Мы кратко поговорим про оба продукта, посмотрим их возможности и решаемые задачи. И в целом немного рассмотрим, что такое Anti-APT.

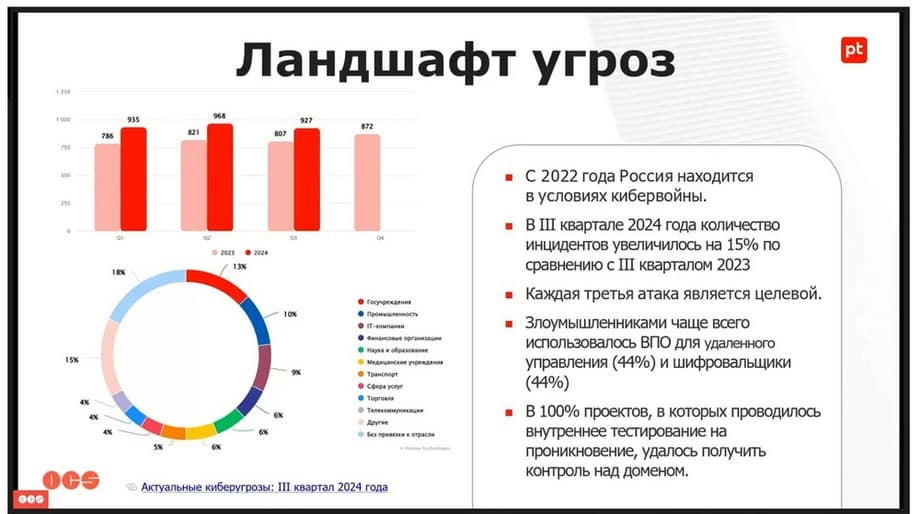

Любой разговор по кибербезопасности стоит начинать с ландшафта угроз.

Динамика угроз из года в год растет. На данный момент атаки зафиксированы практически во всех сферах деятельности. Это и промышленность, и торговля, и медицинские учреждения, и наука, и образование. С 2022 года мы находимся в условиях кибервойны.

Я думаю, все это в той или иной степени уже ощутили на себе. По результатам третьего квартала, в сравнении с аналогичным периодом прошлого года, количество кибератак выросло на 15%. Сейчас злоумышленники начали использовать не только шифровальщики, как это было мейнстримом в прошлом году. Сейчас также используется программное обеспечение для удаленного управления. И по результатам тестов в 100% случаев, в 100% проектов, в которых проводилось внутреннее тестирование на проникновение, удалось получить контрольную домену.

Как злоумышленник попадает в сеть?

Чаще всего злоумышленник проникает либо через почтовый сервер, либо через веб-приложение. Самые распространенные случаи уязвимости происходят через веб-приложения, корпоративные сайты, тот же Bitrix. Вот, например, фишинг - попытка проникновения. Приходит письмо, какой-нибудь менеджер, сильно занятой, нажимает на письмо, открывает его и всё, злоумышленник попал в сеть. Вот вам очень простой пример, как злоумышленник проникает через периметры.

Далее, пароли. Злоумышленники теперь не просто массово атакуют, они сейчас в основном очень долго изучают жертву, проводят исследования, изучают конкретных людей, конкретных специалистов компании, подбирают пароли. Сейчас даже с нашим опытом пилотов за этот год очень мало где применяется парольная политика. Таких организаций, где применяется жесткая парольная политика, за этот год мне встретилось всего две или три. В основном сотрудники используют простые, чаще всего словарные пароли. Когда мы приходим на проект с тем же PT NAD, мы видим в открытом виде все эти словарные простые пароли. И все это легкодоступно. И практически везде отсутствует факторная аутентификация. То есть это то, что нужно давно уже вводить, но на данный момент этого практически нигде нет.

Более того, кроме парольной политики у нас в основном не контролируются ни удаленные подключения, ни сборы информации по сети, ни запросы к доменам от пользователей, да и вообще непонятно от кого, какие-то загрузки файлов с внешних систем. Все это в основном не контролируется. Это обобщенная картина. И это дает злоумышленникам очень большое поле для деятельности в плане проникновения.

Раз злоумышленник проникает в сеть, все становится на самом деле достаточно плохо. Вообще, если мы говорим про внутренние регламенты и внутреннюю структуру безопасности, то мы практически нигде не видим сегментированной сети. И это дает злоумышленнику возможность проводить не просто какую-то точечную атаку, но он может действовать сразу в нескольких направлениях.

С одной стороны, он может просто двигаться по инфраструктуре, брать там учетные данные администратора, которые получить, попав в инфраструктуру, не так сложно. Опять же, у многих это есть просто в открытом доступе. Более того, для эксплуатации тех или иных уязвимостей, для проведения недопустимого события, не обязательно вообще получать право администратора. С другой стороны, злоумышленник может просто закрепиться в инфраструктуре и иметь постоянный доступ к интересующим его узлам, где имеется какая-то внутренняя секретная информация. Он спокойно может ее получать.

Итак, по последним исследованиям, самое быстрое получение максимальных привилегий в домене составляет 6,5 часов. Понимаете? 6,5 часов от момента проникновения до получения полного контроля. В среднем, этот показатель, конечно, варьируется от 1 до 7 дней. Но я предпочитаю в разговоре про кибербезопасность все-таки опираться на минимальные показатели. Итак, что мы имеем в последствии?

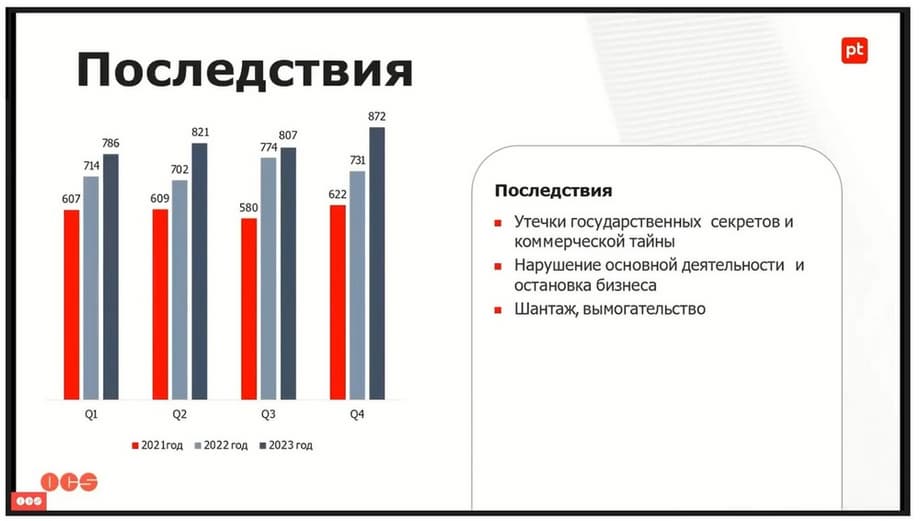

Последствия обычно крайне печальные. И это не только финансовые потери, хотя они бывают просто катастрофическими. (Давайте вспомним СДЭК.) Это и нарушение основной деятельности компании, это и остановка бизнеса, это и утечки коммерческой тайны, государственной тайны, и т.д. Злоумышленники иногда подкрепляют еще и полностью шифрованную инфраструктуру, и затем требуют за ее разблокировку крупные суммы. Но вы никогда не получите гарантии, что заплатив эту сумму, действительно получите разблокировку. На графике вы видите, что с каждым годом количество инцидентов, к сожалению, растет.

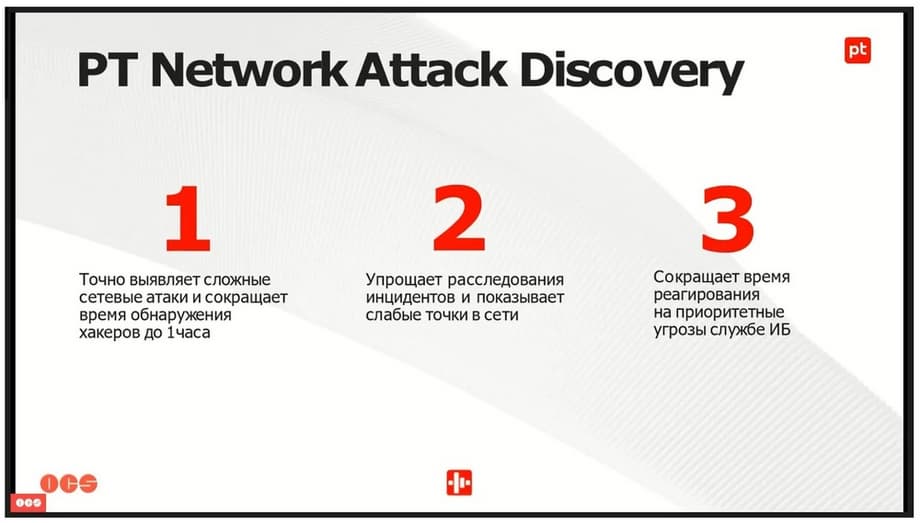

Проблематика понятна. Для решения этих проблем, мы предлагаем наши продукты. Для мониторинга сети у нас имеется решение класса NTA PT Network Attack Discovery.

Оно позволяет точно выявлять сложные сетевые атаки и, что самое важное, оно сокращает время обнаружения злоумышленника условно до одного часа.

PT NAD позволяет упростить расследование инцидентов и показать все уязвимые точки в сети. И сокращает время реагирования на приоритетные угрозы службе информационной безопасности. Итак, как PT NAD работает?

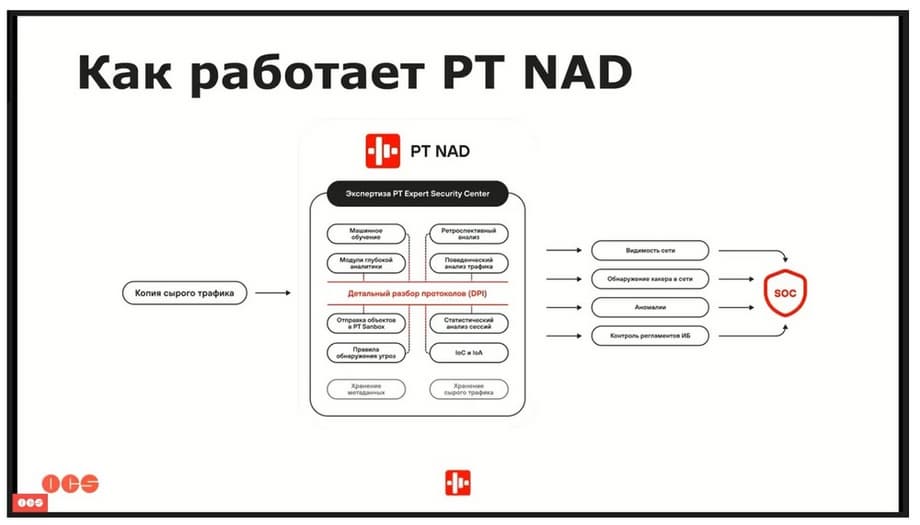

На платформу мы подаем копию сырого трафика. Этот момент очень важен, потому что, чем более качественный трафик мы подадим в плане объемов, тем более полную картину мы увидим. Правила обнаружения угроз и IoC, правила и прочее, прочее, экспертиза DPI, то есть детальный разбор протоколов, если в сессиях присутствуют файлы, они будут отправлены в PT Sandbox на проверку. На выходе мы получаем полную видимость сети, то есть мы видим все, что происходит в сети практически в прямом эфире, задержка составляет от 3 до 5 минут. Разного рода сетевые аномалии, инструментарии злоумышленников, их передвижения, вся их деятельность становится явной. Ну и также, что немаловажно, PT NAD позволяет соблюдать контроль регламентов информационной безопасности. То есть мы можем соблюдение парольной политики наблюдать через PT NAD.

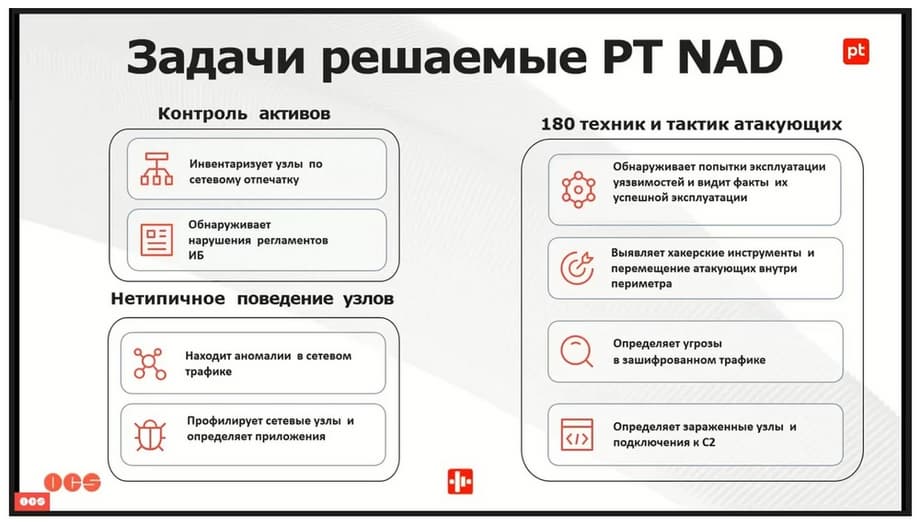

Итак, основные задачи, которые PT NAD решает, это обнаружение нарушений регламентов и инвентаризация узлов по сетевому отпечатку (т.е. даже если сетевой узел сменит IP-адрес, PT NAD будет тем же самым.), нахождение аномалий в сетевом трафике, профилирование сетевых узлов и определение приложений. Эта функция появилась у нас не так давно. Очень полезная, очень удобная. А также, обнаружение попытки эксплуатации уязвимостей и, более того, что очень важно, факт успешной эксплуатации; выявление разного рода хакерских инструментов, перемещения злоумышленников, связь программного обеспечения с командными серверами и т.д. То есть определение угроз в зашифрованном трафике. Казалось бы, зашифрованный трафик. Но на самом деле PT NAD обладает рядом механизмов, которые по косвенным признакам могут определить вредоносное воздействие. Ну и определение подключения к командным серверам и определение заражённых узлов. Это те задачи, которые решает PT NAD.

Сценарии использования здесь тоже достаточно объемные.

Это и расследование атак, и обнаружение теневой инфраструктуры. Был у меня случай на пилотном проекте, когда один сотрудник принес из дома компьютер. Мы тогда «сработок» наловили с него очень много. И нам повезло, что инфраструктуру тогда не зашифровало, ничего не случилось, и никто не проник. Но был такой момент, когда безопасники не могли понять, что случилось, почему происходят постоянные сканы сети, откуда постоянные майнеры и прочее, прочее распространяются. Оказывается, нашли с помощью PT NAD домашний ноутбук в инфраструктуре.

Проверка сетевых узлов, обнаружение средств удаленного администрирования разного рода, это тоже мы очень хорошо видим через PT NAD. Обнаружение некорпоративных операционных систем, обнаружение того же некорпоративного программного обеспечения, выявление аномалий и контроль соблюдения регламентов. Также про активный поиск угроз.

Давайте перейдем ко второй компоненте нашего сегодняшнего мероприятия. Это PT Sandbox. Это достаточно хорошая, удобная, очень понятная и эффективная песочница.

Обнаруживает вредоносное ПО на уровне гипервизора, операционной системы и виртуальной машины. Легко встраивается в любую инфраструктуру и контролирует основные каналы передачи файлов и ссылок. PT Sandbox очень просто устанавливается, просто подключать источники и настраивать их, не нужно обладать какой-то сверхквалификацией для того, чтобы все это настроить и подключить. Адаптируется к особенностям бизнеса и обеспечивает защиту от целенаправленных атак. Т.е. мы можем в PT Sandbox настроить виртуалки под конкретного заказчика, они кастомизируются. Можно загружать свои образы. Чем более ловушки похожи на рабочие машины в инфраструктуре, тем более успешно будет работать PT Sandbox.

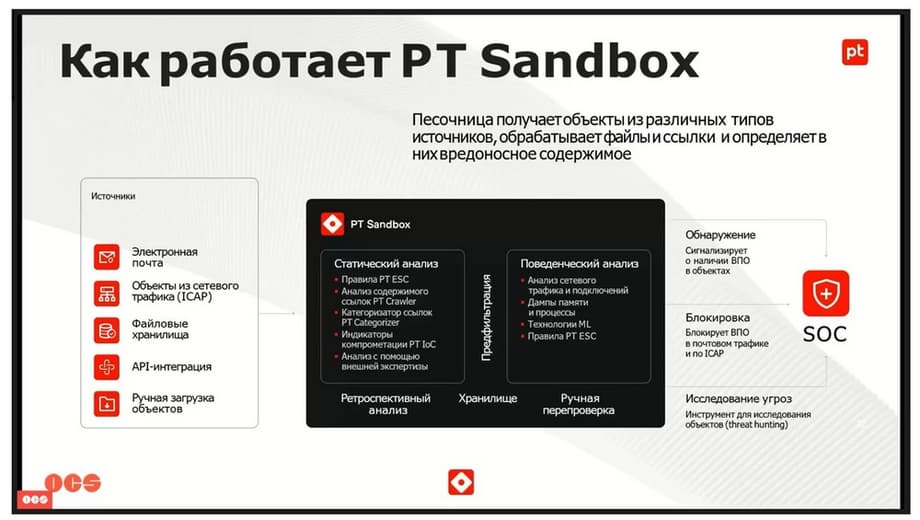

Как работает PT Sandbox?

В целом, механика песочницы достаточно проста. Песочница получает файлы из различных типов источников. Слева у нас электронная почта, основной канал передачи. Далее объекты из сетевого трафика (ICAP). Тот же PT NAD, там отдельные для него созданы источники. Часто используемые хранилища. Очень часто на пилотах у нас по PT Sandbox на имена хранилища смотрят. Какая-либо API-интеграция, и также можно просто руками загружать файл. Попадая в PT Sandbox, файл проходит как статический анализ, так и поведенческий анализ, если это нужно. Например, какой-нибудь обычный txt-файл в поведенческий анализ не пойдет, потому что ему там делать, собственно, нечего.

Далее все это идет через предфильтрацию трафика. Это тоже можно настроить, чтобы увеличить производительность PT Sandbox, точнее, снизить нагрузку на него, при этом не убирая ничего из источника на выходе. Мы получаем сигналы о наличии вредоносного программного обеспечения в объектах, блокировку вредоносного программного обеспечения как в почтовом трафике, так и в ICAP. Да, мы сейчас по ICAP можем блокировать. Ну и исследование угроз. Тот же threat hurting. А вообще, все это очень полезно для всего SOC, для всего Security Operations Center, для всех его объектов.

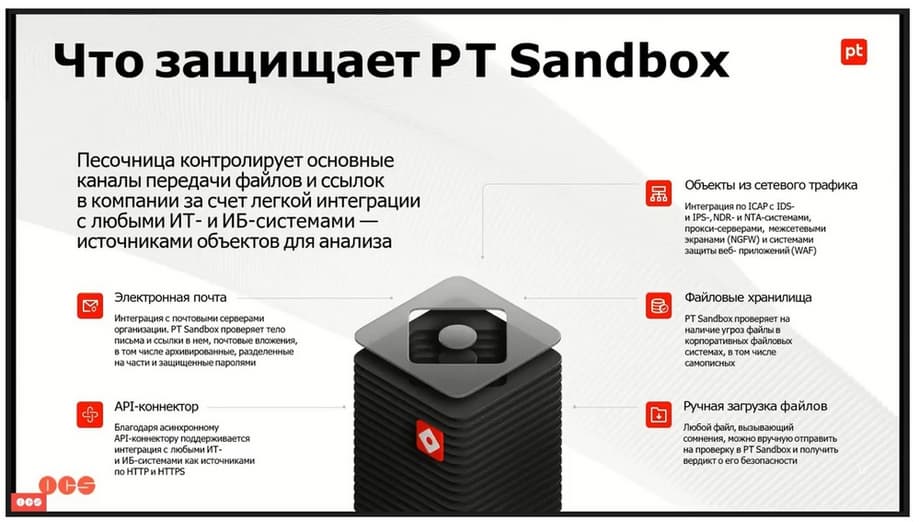

Итак, что же у нас защищает PT Sandbox? В основном, песочница контролирует основные каналы передачи файлов и ссылок.

В основном это почта. Мы можем работать как просто в режиме копии, что не очень эффективно, но посмотреть можно, так и в режиме фильтрации. То есть это объекты сетевого трафика, практически с любых систем, которые работают с сетевым трафиком, мы можем получать данные. Файловые хранилища и API-коннекторы. Вот такие основные у нас каналы. Ручная загрузка файлов полезна в первую очередь непосредственно операторам безопасности. Пользователи этим пользуются не часто, но тоже имеет место быть.

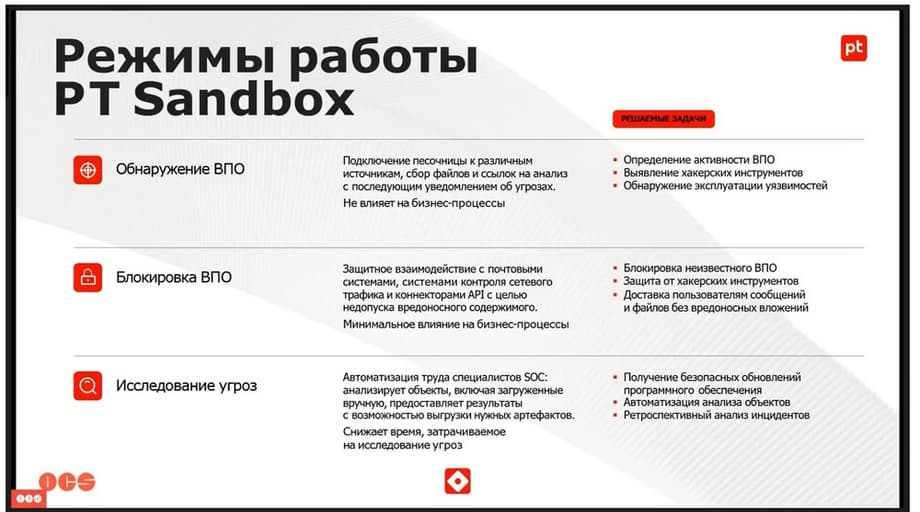

Итак, режимы работы PT Sandbox

PT Sandbox может просто обнаруживать вредоносное ПО, т.е. подключили различные источники и получаем результаты. Собственно, выявляем вредоносные программные подключения, хакерские инструменты и какое-то ВПО.

Режим блокировки. Это в основном почта ICAP, с коннекторами API тоже работает. Это оказывает небольшое влияние на бизнес-процессы. Например, если мы берем почту, то, подключив ее в режиме фильтрации, мы скорее всего получим задержку 3-5 минут в получении писем. На бизнес-процессы это не сильно повлияет, но зато значительно поднимет уровень безопасности. Ибо у нас блокировка всего неизвестного вредоносного программного обеспечения, в том числе Zero Day, блокировка от хакерских инструментов, доставка пользователям сообщений файлов без вложений. Т.е., например, можно настроить так, что если вложение в письме было вредоносным, то пользователь получит просто письмо без вложения.

Исследование угроз. Это больше помощь операторам информационной безопасности, специалистам информационной безопасности, специалистам SOC, которые получают информацию по тем или иным объектам, которые попадают в PT Sandbox либо через источники, либо они сами руками туда это загружают. Это сильно снижает общее время на исследование угроз.

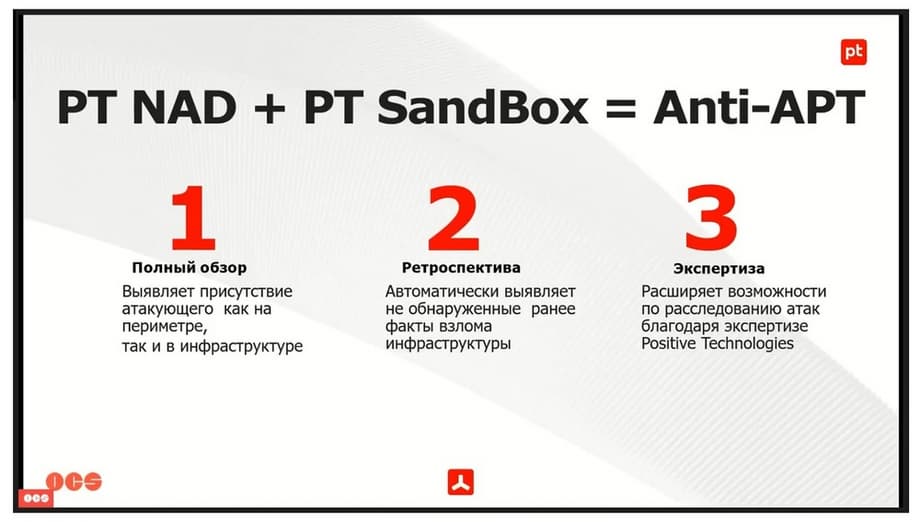

Итак, основная тема наша сегодня это PT NAD + PT Sandbox = Anti-APT.

Синергия этих двух продуктов дает выявление атакующего как на периметре, так и в инфраструктуре, выявление ранее не обнаруженных фактов взлома инфраструктуры, каких-то «сработок». Тут ретроспектива работает в обоих продуктах. Ну и экспертиза. Экспертиза у нас от Positive Technologies достаточно обширная, обновляется регулярно. И это сильно расширяет возможности по расследованию.

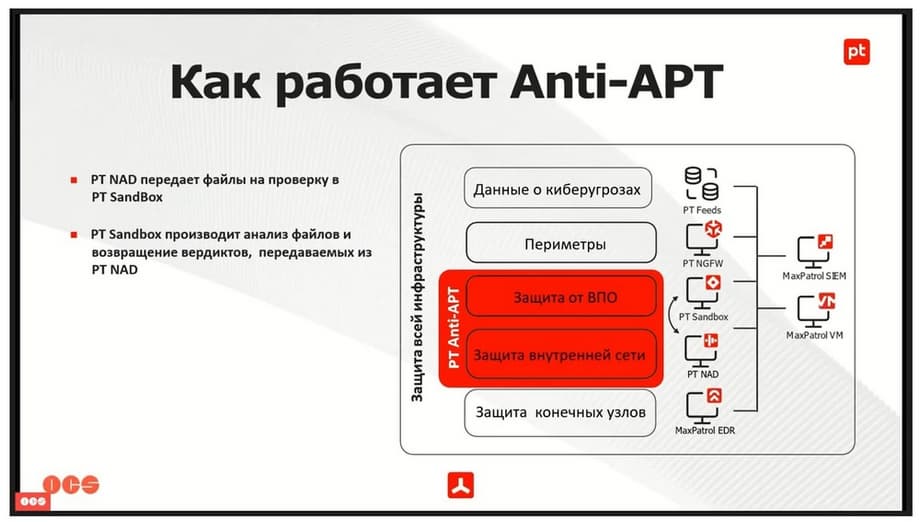

Итак, Anti-APT схематично выглядит в следующим образом.

Если мы берем схему защиты всей инфраструктуры, берем основные продукты, например Positive, и здесь PT NAD и PT Sandbox имеют прямое взаимодействие. Т.е. PT NAD, находя файлы в каких-либо сессиях, передает их сразу на проверку в PT Sandbox. PT Sandbox, проводя проверку, сразу же возвращает вердикт. Это очень удобный, полезный и эффективный инструмент.

Теперь поговорим немножко о возможностях Anti-APT. Они достаточно обширны, но вкратце это и выявление атак по большому количеству признаков, и сокращение присутствия злоумышленников в сети, и защита от неизвестных и новейших угроз.

Более того, так как у нас многие достаточно зависимы от требований регуляторов, у нас связка Anti-APT позволяет закрывать приказы как 239 и 21, а по поводу GIS и ASUTP, это 17, 31 и 489 приказов ФСТЭК. Для многих это важно, у нас оба продукта имеют сертификацию ФСТЭК. Тут у нас все нормально.

Иллюстрации предоставлены пресс-службой компании OCS.

Сейчас на главной