Evento de "Kaspersky Lab". En la reunión en línea, los representantes del proveedor hablaron sobre la solución para la protección contra ataques DDOS y cómo se puede ganar dinero vendiendo KDP, y también mostraron lo convenientes y funcionales que son los portales de clientes y socios de "Kaspersky Lab".

Hoy en el programa:

- Ataques y variantes de protección contra ataques;

- Resumen del proyecto KDP: producto actual y características clave;

- Licenciamiento de Kaspersky DDOS Protection;

- Demostración del portal del cliente;

- Demostración del portal del socio.

Oradores del proveedor:

- Frolóv Andréi, gerente de relaciones con grandes clientes corporativos;

- Viacheslav Kiríllov, Technical Account Manager.

El evento de hoy lo dirige Andréi Frolóv, de "Kaspersky Lab". Él es responsable del desarrollo del negocio en el área de protección contra ataques DDOS. Hoy hablará sobre qué objetivos persiguen los atacantes cuando atacan los recursos de los clientes, qué variantes hay para protegerse de los ataques de los atacantes. Comencemos con las estadísticas.

Ya desde los tiempos de la pandemia, la cantidad de ataques DDOS en el mundo ha crecido mucho. Si hablamos de Rusia, vemos un aumento simplemente avalancha en la cantidad de ataques DDoS a partir de 2022. Esta cantidad, me parece, no planea disminuir, solo crecerá. Y de mes a mes, de año a año, aumenta constantemente. Es interesante que la última tendencia que utilizan los atacantes es el ataque a toda la subred, a todos los recursos del cliente dentro del sistema autónomo.

No todos los gerentes saben cómo lidiar con esto. Para que exista la posibilidad de protegerse de esto, toda la red del cliente y toda la subred deben estar bajo protección. Muchos de nuestros clientes lo utilizan, y aquellos que no lo utilizan, ya en el momento del ataque vienen a nosotros y los protegemos.

¿Qué objetivos vemos en los atacantes? Vemos cuatro objetivos principales al formar ataques DDoS. Pero, al mismo tiempo, hay que decir honestamente que en los últimos dos años el objetivo principal es sin embargo, el "Hacktivismo". Hacktivismo y algunos ataques por encargo a nuestros recursos por parte de países no amigos. ¿Por qué es tan popular? Todo está relacionado con el hecho de que todo es muy barato.

Hay muchos recursos en los que se pueden encargar ataques DDoS a cualquier cliente. Hay muchos servicios que permiten pagar los ataques DDoS de forma anónima. Y encargarás ataques y nadie te encontrará nunca. Y no sabrá que has hecho una travesura a algún competidor o alguna estructura estatal. Pero hay que protegerse de esto.

Y no hay tantas variantes de protección, en realidad hay cuatro. Comencemos, probablemente, con la protección para el proveedor. Esta protección es buena porque en principio es bastante fácil de conectar. Todos tienen sus propios proveedores que proporcionan canales de transmisión de datos. La mayoría de estos proveedores tienen protección contra ataques DDoS y puedes conectarla. La única limitación es que si utilizas una solución de un proveedor, entonces con una alta probabilidad no tendrás protección a nivel de aplicación contra algún ataque lento y complejo. Por lo tanto, es una solución limitada. Esta variante protege a los clientes de los ataques DDOS. Al mismo tiempo, hay que decir que la solución del proveedor es dependiente. Te será difícil cambiar tu proveedor, con el que tienes configurada la interacción en términos de protección contra ataques DDOS. Bueno, y el método de protección más simple, probablemente el más correcto, es la protección en la nube. Los clientes reciben una solución independiente del proveedor si eligen la protección en la nube. Reciben protección contra todo tipo de ataques. Bueno, y, de hecho, también pueden conectarse de forma bastante sencilla. En el transcurso de una hora se puede poner bajo protección. El tiempo depende en realidad en su mayor parte del propio cliente. Si hablamos de nuestra solución y de las variantes de protección que existen, ahora cubrimos todas las variantes. Tenemos una solución de hardware para proveedores, que se puede instalar en el territorio, en el centro del proveedor o socio. Hay una solución con nodos de filtrado en el lado del cliente. Naturalmente, hay una solución en la nube, como producto principal.

Me gustaría señalar que tenemos protección integrada contra bots. En principio, muchos clientes ya utilizan WAF, pero estamos listos para enriquecer estos WAF con nuestros datos. Prácticamente cualquier WAF. Tenemos una App Protect condicionalmente gratuita.

Nuestros clientes mismos mantienen esta solución. Simplemente transferimos todas las palancas de control, y ellos mismos lo gestionan. En consecuencia, si tienen algún problema con WAF, ellos mismos resolverán estos problemas. Hay WAF de socios, son comerciales.

Pasemos ahora a nuestro producto. En esta diapositiva, una descripción general de nuestra solución. Cómo nos imaginamos el producto Kaspersky DDoS Protection o KDP. Consta de tres grandes grupos. El principal, por supuesto, es el SLA. Para cualquier producto relacionado con la protección DDoS, este es el documento más importante, que describe las áreas de responsabilidad entre el proveedor del servicio, en este caso KDP, y el propio cliente. Describe qué nivel de disponibilidad de los servicios, describe qué umbrales, qué cantidad máxima de tráfico, qué cantidad máxima de tráfico legítimo, qué cantidad máxima de tráfico de ataque.

También tenemos una descripción de nuestro producto, también está publicada en línea, es una base de conocimientos. Hay portales de clientes y socios, todo esto se refiere a nuestras interfaces.

Si hablamos de esquemas de implementación, admitimos cualquier esquema de implementación. Desde el proxy más simple hasta el enrutamiento complejo, la construcción de enlaces directos con los clientes. Además, el cliente mismo determina qué esquema de conexión le interesa más, cuál le conviene más. No cobramos por esto.

Ahora más detallemente sobre nuestras ventajas. La primera es cualquier esquema de implementación. Si el cliente quiere on prem, le haremos on prem. El cliente necesita una solución en la nube, haremos una solución en la nube. Tenemos tres centros de datos de limpieza en Moscú, Europa, hay uno en Canadá. Ahora estamos trabajando en la cuestión de hacer un centro de limpieza en los países de nuestra antigua Unión Soviética, en Kazajistán, Uzbekistán o Kirguistán. Tenemos un SLA transparente, que está disponible en Internet. Hay soporte técnico. Nuestro producto lleva bastante tiempo en el laboratorio, ha vivido y se ha desarrollado como una solución para clientes Enterprise. Entendemos que a un cliente Enterprise condicional a veces le resulta más fácil descolgar el teléfono, llamarnos y pedirnos que hagamos algo o escribir una carta. Por lo tanto, puede ponerse en contacto con nosotros por teléfono, por correo electrónico. Muchas preguntas se pueden resolver a través de los portales de clientes, pero de nuevo no todos nuestros clientes lo hacen. Protección del tráfico cifrado sin revelar el certificado, protección a nivel de aplicación sin revelar el certificado.

Tenemos un gran número de grandes clientes. Y esperamos, gracias al hecho de que ahora aparecen esquemas de asociación con diferentes operadores de telecomunicaciones, planeamos salir también hacia el negocio SMB. Miramos con optimismo hacia el negocio SMB. Esperamos que este segmento también ocupe una gran parte de nuestro negocio en el futuro. Y, naturalmente, nuestra principal ventaja, nuestra principal diferencia con la competencia, es que tenemos un certificado FSTEC. Por lo tanto, tenemos muchos clientes gubernamentales, que precisamente necesitan este certificado en FSTEC.

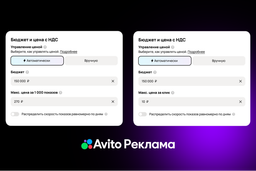

A continuación, pequeñas capturas de pantalla de nuestros portales. Para empezar, este es el portal del cliente. El cliente puede prácticamente hacer todo, recurriendo al soporte técnico y este resolverá todos sus problemas. Pero al mismo tiempo, hemos creado un portal de clientes funcional muy conveniente. Los clientes pueden ver de forma independiente información sobre los recursos, sobre los ataques, sobre las anomalías, ver qué tráfico tienen, añadir un certificado al recurso, hacer que el certificado se emita automáticamente.

El portal de socios se desarrolló para esquemas con socios, para que el portal de socios proporcione la facturación de los servicios utilizados por los clientes, para que los socios puedan incorporar clientes por sí mismos bajo nuestra protección, no solo los recursos de los clientes, sino también toda la red completa. Los socios ahora, aquellos con los que hemos firmado acuerdos, lo están utilizando activamente.

Ahora pasemos al licenciamiento. Tenemos un licenciamiento bastante simple, y si hablamos de algunas métricas de licencia básicas, en realidad hay dos. Es el ancho de banda reservado y la cantidad de recursos protegidos. El ancho de banda es el ancho de banda necesario para el tráfico limpio de todos los recursos protegidos. Solo contamos el tráfico legítimo. En realidad, los recursos protegidos son direcciones IP o infraestructura de servicios de Internet, definida por direcciones IP. Es decir, en realidad licenciamos por la cantidad de direcciones IP protegidas. Siempre estamos listos para ayudar al cliente a elegir la opción más óptima para él. Está claro que, si un cliente viene a nosotros y dice que tengo un "sistema autónomo", quiero proteger todo lo que hay allí. Decimos genial, pero será muy caro. Por lo tanto, vamos a proteger sus subredes por completo, las registraremos con nosotros. Serán como un recurso completo. Y de estas subredes seleccionaremos los recursos más importantes para usted. Los registraremos por separado para obtener soluciones óptimas y ahorrar algo de dinero, y no pagar alguna cantidad de dinero gigantesca.

Los tipos de licencia que tenemos se han desarrollado históricamente. La versión certificada tiene tres tarifas. Estándar, Ultimate y Ultimate+. Se diferencian en el nivel de SLA y el ancho de banda incluido del tráfico legítimo. Estándar es hasta 100 megabits, ultimate de 100 a 300 megabits y ultimate plus es todo lo que supere los 300 megabits. En consecuencia, cuanto más recursos proteja el cliente, más barato será para él el costo de proteger un recurso.

Probablemente, a principios del año pasado hicimos la segunda parte de nuestra lista de precios. Publicamos una versión no certificada y la agregamos a la lista de precios y con ella una versión certificada, hicimos una mayor cantidad de tarifas, hay tarifas que son relevantes para clientes SMB, tarifas para 25 y 75 megabits de tráfico legítimo. En consecuencia, el costo de la versión no certificada es, por supuesto, más bajo que la certificada. Bueno, es decir, si se trata de clientes gubernamentales, lo más probable es que quieran una versión certificada. Sugerimos que los clientes elijan por sí mismos. Por lo general, calculamos varias opciones, mostramos cuánto cuesta cada opción, qué nivel de SLA obtienen. El cliente elige una solución, y luego la probamos. Se dan dos semanas para el proyecto piloto, el proyecto piloto es un procedimiento bastante estándar. Si tiene clientes potenciales que deseen ver, pero incluso condicionalmente no saben qué tráfico tienen, realizaremos un proyecto piloto junto con usted. Es completamente gratuito para el cliente y para el socio. Como resultado, veremos si el cliente está satisfecho con la solución. Está claro que no siempre durante la ejecución del proyecto piloto el cliente sufre ataques DDoS. Nosotros mismos no generamos ataques DDoS, si no hubo ataques DDoS durante el proyecto piloto, el cliente podrá comprender que el esquema está ensamblado, funciona normalmente, no hay demoras. Durante el uso comercial, ya podrá comprender qué tan bien funciona y protege contra los ataques DDoS.

Vendemos licencias anuales para versiones certificadas y no certificadas. Tenemos licencias mensuales, están destinadas a socios MSSP. En consecuencia, para revendedores-integradores regulares, estas son licencias mensuales. El IVA no está sujeto a impuestos.

Tenemos un pequeño cuestionario. Un archivo que utilizamos para calcular las especificaciones, para calcular el costo de conexión para los clientes. En consecuencia, a algunos clientes les parece complicado, por lo que si sus clientes dicen que no están listos para completar el cuestionario, estas 8 preguntas que deben enviar, las respuestas a las que nos ayudarán a formar un costo estimado de las soluciones.

Luego, la presentación continuó Vyacheslav Kirillov (Technical Account Manager). Comenzó su historia sobre el portal que tiene la empresa "Kaspersky Lab", también tiene un portal de socios.

Vyacheslav comenzó a hablar sobre la interfaz del portal de socios. Nuestros socios, en primer lugar, son proveedores de servicios de comunicación que desean revender el servicio de protección contra ataques DDOS y participar de forma independiente en la conexión de clientes. Para estos socios tenemos un portal de socios a través del cual pueden trabajar directamente con los clientes: registrarlos por sí mismos, crear objetos de protección y, en general, incluso brindar soporte en el nivel 1-2. Si necesitan alguna evaluación experta o preventa experta, siempre estamos listos para ayudar.

El sitio muestra principalmente información sobre el cliente, es decir, solo una descripción y un nombre comunes. Cada cliente tiene un objeto de protección. Esta es una entidad que es responsable directamente de la protección contra ataques DDOS. Un objeto de protección no es necesariamente una dirección IP, puede ser un grupo de direcciones IP. Es importante comprender que un objeto de protección es, en primer lugar, un recurso al que se aplicará el filtrado. Es decir, si un cliente desea aplicar alguna configuración única para una dirección IP específica, debe crear varios objetos de protección.

Ahora veremos con más detalle qué configuraciones están disponibles para los socios. En primer lugar, es la limitación del tráfico que está disponible por la cantidad de bits por segundo y por la cantidad de paquetes. Por lo general, un socio inserta un valor igual a la licencia para que el cliente no pague de más por exceder el ancho de banda. Además, para mejorar la protección, puede abrir ciertos puertos. Es decir, si se establecen ciertos puertos, la protección funcionará mejor, se aplicarán filtros especiales para este servicio y la protección filtrará el tráfico con mayor precisión y habrá menos impacto negativo en todo lo demás durante el filtrado. Además, puede desactivar la detección de ataques, también están disponibles las configuraciones para redirigir el tráfico a un centro de limpieza local, puede establecer ciertos umbrales, activar y desactivar el filtrado. Todo esto se puede configurar directamente a través del portal de socios. Los socios también tienen acceso a información sobre ataques en todos los recursos, en todos sus clientes.

Es decir, un socio puede obtener informes, descargarlos por períodos y, en consecuencia, brindar soporte sobre un tema u otro para el cliente. También está disponible información de facturación para cada cliente, cuántos recursos y licencias estudiados utiliza un cliente u otro, qué cantidad de tráfico pasa por el sistema.

También tenemos un área personal directamente para los clientes, es decir, generalmente desarrollamos esta área para clientes Enterprise. Aquí ya está disponible un análisis más profundo de los recursos estudiados directamente. Aquí también puede gestionar la configuración de los recursos.

En principio, todas las tareas principales que son necesarias más o menos en un proyecto cargado, están disponibles directamente en el portal, si es necesario agregar alguna configuración más o menos compleja que no esté disponible a través del portal, siempre se puede hacer a través de nuestro soporte técnico. Repito, desarrollamos este portal para Enterprise, y está diseñado para ingenieros que entienden Onshinx y pueden gestionar el recurso de forma independiente. Pero si tiene alguna pregunta, siempre puede comunicarse con el soporte, nuestro equipo siempre le dirá qué se puede hacer en esa situación. Esto es con respecto a la figuración paralela. Para excluir la influencia del sistema de filtrado, hemos desarrollado listas de direcciones IP permitidas y prohibidas. Si una dirección IP está en la lista de permitidas, siempre pasará por el sistema de filtrado, si siempre está prohibida, se bloqueará. También tenemos un servicio cuando se puede bloquear una solicitud con la ayuda de un código específico. Por lo general, este servicio es utilizado por clientes que desean integrarse junto con una solución WAF y reducir la carga durante los ataques a WAF, para bloquear direcciones IP y solicitudes. Tenemos la capacidad de verificar la singularidad de las direcciones IP, es decir, si una dirección IP está bloqueada o no, cómo la clasificamos y la clasificamos según nuestras bases de datos. Actualmente, entre los clientes, el uso de geo-filtros es muy popular. A todos les gusta filtrar el tráfico y los ataques mediante el filtrado geográfico, por lo que tenemos disponibles amplias configuraciones para gestionar dicho filtro. Puede especificar una lista de países permitidos para cada protocolo, una lista de países prohibidos para cada protocolo y limitar el ancho de banda para los países que no están incluidos en ninguna de las listas. En consecuencia, puede crear ciertas configuraciones para un ataque. Es decir, en caso de un ataque, se aplicarán ciertas configuraciones de geo-filtrado. También tenemos una pestaña con captcha.

Puede utilizar un captcha estándar normal, puede utilizar GS-Challenge. Puede habilitar captcha para un país específico, para una categoría específica. Es decir, por ejemplo, si un cliente quiere que se activen captchas para direcciones IP que hayan participado previamente en ataques DDoS, también puede configurar esto a través de su cuenta personal. De esta forma, las direcciones IP que representan una cierta amenaza serán verificadas por el sistema.

Ahora en la página principal