Комплаенс в области персональных данных давно не требует излишних пояснений актуальности. Тем временем, «градус накала» так или иначе повышается. В начале этого года в первом чтении приняты законопроекты об административной и уголовной ответственности за утечки персональных данных, организации находятся в ожидании многократно анонсированного введения оборотных штрафов за утечки.

И пока кто-то спокойно ожидает, в какие требования, в итоге, обернется законодательный процесс, кто-то начинает готовиться и проводит аудит обращения с персональными данными у себя, а кто-то как защищал, так и защищает. На мероприятии Академии InfoWatch с экспертами из «Купера» (SberMarket) и МИЭМ НИУ ВШЭ поделимся методологическими наработками по защите персональных данных.

Разберем, что важно сделать уже сейчас, начиная с подготовки нормативного обеспечения и до конкретных шагов, которые предстоит пройти при построении работающих и соответствующих законодательству процедур по защите персональных данных. Анонсируем курс по защите персональных данных, разработанный Академией InfoWatch совместно с экспертами и спикерами — актуальный всем, кому предстоит выстраивать комплаенс-системы по новым правилам и успешно проходить проверки Роскомнадзора.

- Расскажем ключевые шаги при построении процедуры защиты персональных данных в организации. С чего начать и на что обратить внимание.

- Рассмотрим перечень внутренних НПА при организации защиты персональных данных. Какие документы нужны, для чего, и что запросит регулятор при проверке.

- Что делать, если произошел инцидент и как оператору ПДн взаимодействовать с Роскомнадзором по этому поводу.

- Подсветим ошибки при организации защиты и взаимодействии с регулятором.

Сегодняшнее мероприятие ведет Валентина Миронова, руководитель группы методологии защиты персональных данных в компании Купер.

Валентина Миронова предложила обсудить такие моменты законодательства, которые у нас сейчас существуют и действуют. Это моменты, связанные с ключевыми шагами при построении системы защиты персональных данных. Мы знаем, что у нас существует федеральный закон №152 персональных данных, есть ряд требований по защите тех данных, которые мы обрабатываем.

Мы будем акцентировать свое внимание на практическом применении действующего законодательства.

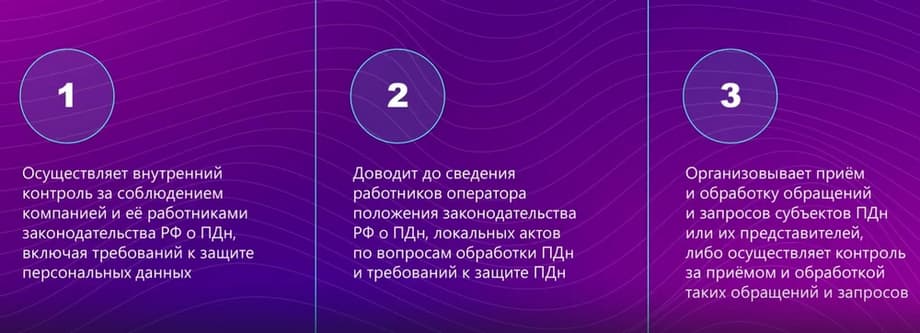

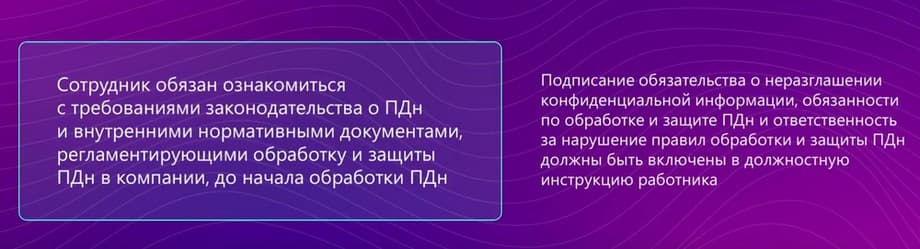

Первым шагом для того, чтобы выполнять требования законно, необходимо назначить ответственное лицо согласно требованиям закона. Оно обязано осуществлять внутренний контроль за соблюдением требований законодательства в области защиты персональных данных. И этот специалист на постоянной основе должен проводить аудит всех существующих процессов обработки данных. Он должен доводить до сведения работников компании, в которой он работает, все положения о законодательстве в области защиты персональных данных и их обработки. Есть еще один момент, который лицо ответственное за организацию обработки должно сделать. Это прием обращений и запроса со стороны субъектов персональных данных, а также уполномоченных органов.

Здесь не стоит забывать, что все эти три его обязанности должны быть регламентированы внутренними нормативными документами компании.

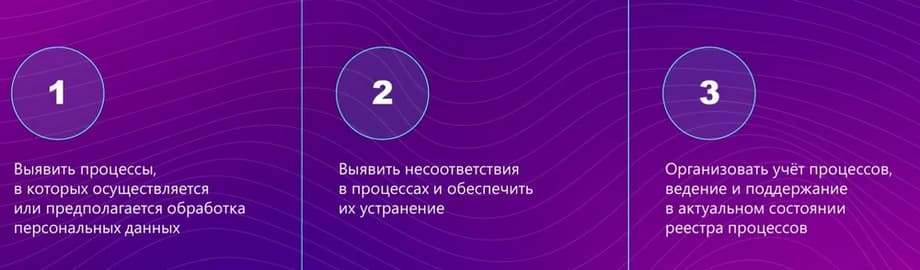

Следующим шагом, который необходимо выполнить, это провести аудит процессов обработки персональных данных. Нужно понять, какие персональные данные обрабатываются в компании, в каких бизнес-процессах эти персональные данные участвуют. Мы должны обязательно расписать эти процессы и понять, возможные несоответствия к тем требованиям закона, которые сейчас существуют. Если же есть какие-то несоответствия, безусловно, над ними необходимо будет работать. Не забывайте о том, что все процессы, в которых осуществляется обработка персональных данных, должны быть учтены и соответственно должен производиться их учет, ведение, поддержание в актуальном состоянии, то есть это говорит о том, что не только мы должны на втором шаге сделать аудит процесса и забыть про него, а процессы должны быть жизненными, то есть мы должны постоянно их аудировать на возможные изменения, которые произошли.

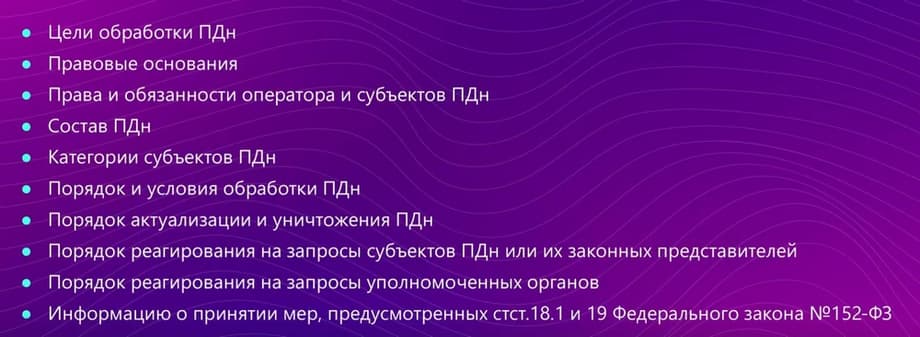

Следующим шагом, причем одним из ключевых, является разработка политики в отношении обработки персональных данных. Мы обязаны определить цели обработки, правовые основания, права и обязанности компании, как оператора персональных данных. Также мы определяем права и обязанности субъектов персональных данных, перечисляем те персональные данные, которые мы обрабатываем внутри компании. Мы определяем категории субъектов, чьи персональные данные обрабатываются. И самое важное - это порядок и условия обработки тех данных, которые мы имеем. То есть, что мы делаем с данными, какими способами мы их обрабатываем и так далее. Мы определяем порядок уничтожения этих данных, дополнения. То есть, все, что касается статей федерального закона. Мы определяем порядок реагирования на запросы и порядок реагирования со стороны полномочных органов. И конечно же не забываем о статье 18.1.19 тех требований по безопасность и мерах, которые мы обязаны выполнить в отношении персональных данных. Не забываем о том, что политика в обработке персональных данных она направлена на обеспечение законных прав и свобод субъектов персональных данных.

Здесь не стоит забывать о том, что разработка политики в отношении обработки персональных данных должна быть опубликована в общей доступности в источнике, на которую мы обязательно должны ссылаться.

Мы обязательно должны ознакомить с политикой в отношении обработки тех же работников. Еще один момент связанный с разработкой других положений. Мы знаем, что помимо политики в отношении обработки персональных данных, должно быть положение в отношении обработки и защиты персональных данных. Должен быть определен порядок хранения и использовании персональных данных работников.

У некоторых организаций присутствует, помимо автоматизированной обработки еще и не автоматизированная обработка персональных данных, и, конечно же, ключевым документом, который регламентирует не автоматизированную обработку персональных данных, будет являться положение в отношении не автоматизированной обработки персональных данных.

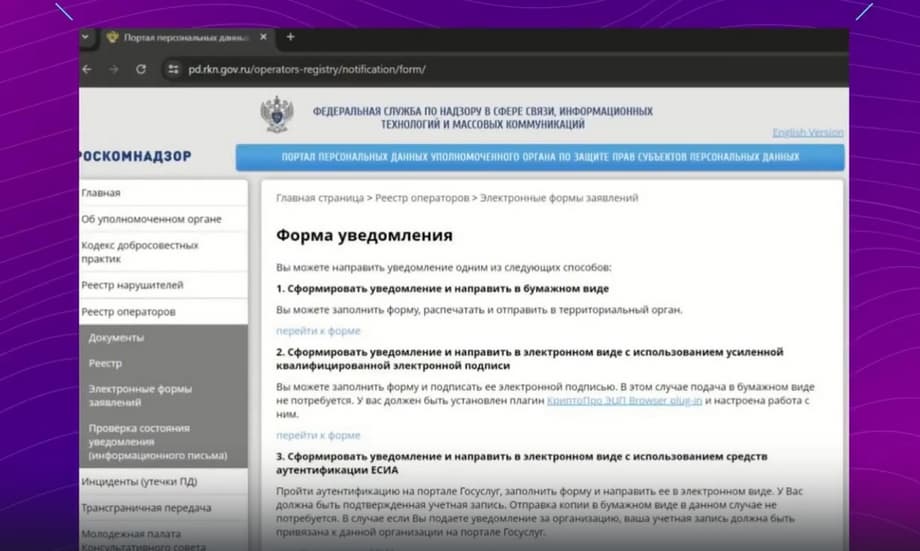

Следующий шаг, после того, как мы определили лицо, ответственное в отношении работы с персональными данными, мы разработали свою политику, мы знаем все, где, что у нас происходит, мы обязаны подать уведомления в Роскомнадзор.

Уведомления в Роскомнадзор оно может быть направлено в двух видах, в бумажном или электронном. Если мы говорим о бумажном виде, то на бумажном носителе с подписью генерального директора компании мы направляем в адрес территориального органа. Если же мы говорим про электронный вид, мы заходим на сайт Роскомнадзора, заполняем все необходимые поля и направляем уведомления в Роскомнадзор. Не стоит забывать о том, что после того, как мы направили уведомление в Роскомнадзор, есть случаи, если у вас произошли какие-то изменения, как операторов в отношении обработки персональных данных, и эти изменения касаются уведомления в Роскомнадзор, мы обязаны внести соответствующий правки в уведомления. Об этом тоже вы можете узнать на сайте Роскомнадзора. Еще есть такой момент, что для того, чтобы проверить, что вы являетесь оператором персональных данных и Роскомнадзор действительно получил ваше уведомление, которое вы направляли ему, вы можете воспользоваться реестром операторов и найти вашу организацию.

Следующий шаг — это, безусловно, любое действия с персональными данными, ну, помимо тех исключений, которые присутствуют в статье №9 федерального закона, они должны проводиться с согласия на обработку персональных данных. Согласие мы получаем от субъектов персональных данных.

И здесь, наверное, стоит обратить внимание, что субъект персональных данных принимает решение о предоставлении его персональных данных и дает согласие на их обработку согласно своей воле. Это очень важно. Согласие на обработку должно быть конкретным, предметным, информированным, сознательным и однозначным. Согласие мы прописываем, помимо того, что кто дает согласие, кому дается согласие, перечень персональных данных, а также мы прописываем способы обработки, цели, для чего дается согласие, обязательно в какие сроки.

Безусловно, не стоит забывать о том, что есть две формы согласия. Это простая форма согласия и письменная форма согласия. Если мы говорим о строго установленной форме согласия, то те данные, которые должны находиться в этой форме, они присутствуют в статье 9 пункте 2.

Есть согласие в простой форме. Когда, грубо говоря, мы заходим на какой-то сайт, устанавливаем какие-то галочки. Но здесь не стоит забывать о том, что, если мы получаем какое-то согласие, то мы как операторы персональных данных обязаны, в случае, если это будет в дальнейшем необходимо, по запросу, например, уполномоченного органа или по запросу самого субъекта, о необходимости подтвердить факт получения такого согласия, мы должны этот момент обязательно учесть. Здесь очень важен аспект того, что согласие зачастую меняется.

Мы расширяем нашу сферы деятельности, расширяем перечень персональных данных. Мы должны пересобирать согласия. Здесь обращу внимание на то, что очень многие системы должны при сборе согласия хранить ранее полученные согласия. Это тоже очень важно, потому что при обращении в Роскомнадзор, зачастую в запросе, присутствуют вопросы, связанные с каким-то периодом, то есть запрос формулирует следующим образом. Подтвердите факт того, что вы получали согласие от такого-то субъекта на период, и остается добавить конкретный период. Мы должны конкретно именно это согласие достать из системы и продемонстрировать полномочному органу, дать ответ, что вы действительно получали согласие в этот период времени, и оно было такое. Может быть, в настоящий момент оно уже другое, но на тот период было именно такое.

Без согласия обрабатывать персональные данные нельзя. Ну, я имею в виду в тех случаях, когда это необходимо. Безусловно, в законе есть другие случаи, когда согласия нет необходимости получать.

Переходим к следующему шагу. Оценка возможного вреда, который может быть причинен субъектам персональных данных. Совершенно недавно был получен приказ номер 178 об утверждении требований к оценке вреда, который может быть причинен с объектом персональных данных в случае нарушения требований федерального закона. Вы обязаны провести проверку и оценить ущерб. Здесь должен быть оформлен соответствующий документ, это акт, и он является обязательным. После того, как мы оценили ущерб от невыполнения требований 152-го федерального закона, мы должны перейти с вами к информационным системам по обработке персональных данных.

Напомню, что под информационной системой обработки персональных данных у нас понимается совокупность средств: должна существовать база данных, которую мы обрабатываем, должно существовать программные средства, технические средства, которые осуществляют обработку персональных данных. И именно из этой парадигмы мы исходим.

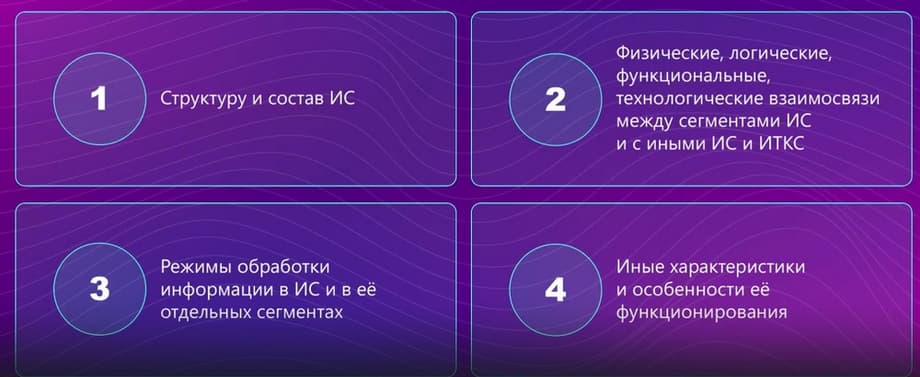

Очень важно провести обследование информационных систем персональных данных. Мы проводили аудит процессов, мы знаем какие данные, куда бегут, зачем бегут, кто является пользователем этих данных, в каких системах они хранятся, но что это за системы? Конечно же обследование информационных систем персональных данных безусловно важно потому что все угрозы и угрозы уязвимости они исходят из того, то у нас есть система. И первым основополагающим шагом к представлению любой системы защиты персональных данных, является такая последовательность. То есть мы должны знать, что мы будем защищать. Мы должны знать структуру и состав этой информационной системы, физические и логические связи, и другие связи между сегментами информационной системы, между самой системой TKS, возможно, какими-то другими системами. То есть тонкости и нюансы функционирования информационной системы мы должны знать, понимать и описать.

Мы должны понимать режимы обработки персональных данных, кто участвует, какие пользователи есть, кто относится к привилегированным и непривилегированным, должны рассчитать соответствующую матрицу для каждой информационной системы, возможно какие-то иные характеристики функционирования системы и так далее. Какие персональные данные в них есть, какие ЦОДы используются, как их создать.

Объекты защиты. И для информационного системы персональных данных под объектом защиты мы понимаем всё. Это и информация, которая содержится в информационной системе персональных данных, и технические средства, с помощью которых мы обрабатываем персональные данные, и программные средства, и те информационные технологии, которые позволяют нам идти в обработку.

5 февраля 2021 года в ФТЭК России утверждена «Методика оценки угроз безопасности информации».

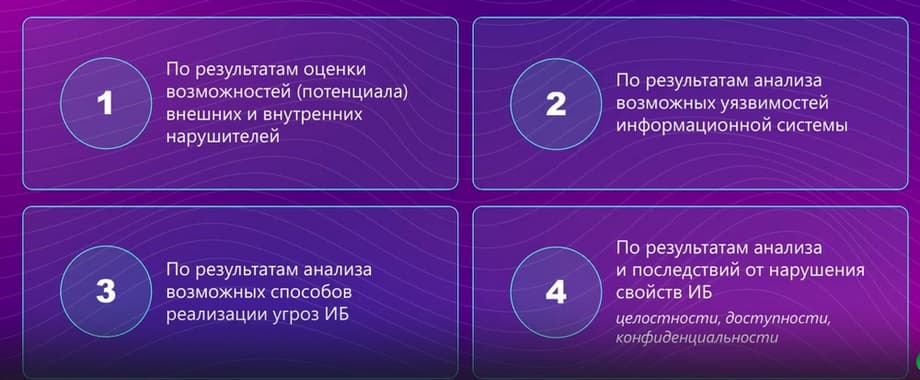

Если возвращаться к тому документу, о котором я ранее говорила, утвержденному Федеральной службой по техническому и экспортному контролю, то в нем выделены основные способы определения ИБ-угроз.

Прежде всего помним, что внутренние нарушители — это те нарушители, которые находятся в периметре вашей компанией, то есть внутри контролируемой зоны, а внешние нарушители — это те, которые пытаются залезть к вам извне. Мы должны оценить, провести анализ уязвимости информационной системы, а также возможных способов реализации угроз, и, естественно, оценить последствия, которые могут быть при нарушении свойств информационной безопасности. Я говорю о тех трех китах, которые все «безопасники» знают. Это как конфиденциальность, целостность и доступность.

Оценка угроз производится экспертным методом и зачастую собирается комиссия экспертов и производится оценка угроз. Не стоит забывать о том, что у нас существует банк данных угроз, ФСТЭК России. То есть все инструменты, которые сейчас применяются, они должны быть применены для того, чтобы максимально полно понять, какие угрозы возможны и какие уязвимости в системе возможны. Это позволит совершенно точно создать более надежную систему защиты информации, чем если мы будем анализировать меньшее количества источников.

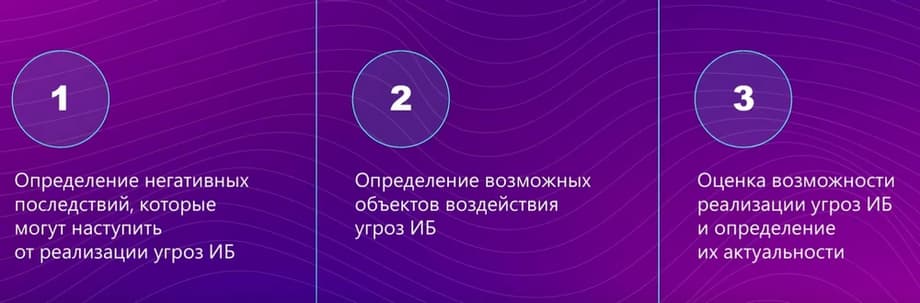

Этапы оценки угроз. Первый этап – это определение негативных последствий, которые могут наступить от реализации угроз. Дальше определяем возможные объекты воздействия угроз, и, собственно, оцениваем возможность реализации угрозы и ее актуальность. В качестве исходных данных, как я уже говорила, использовать BDU-стек России в свободном доступе.

После того, как мы построили модель угроз и нарушителей, мы выявили актуальные угрозы, выявили тех нарушителей, которые актуальны для нашей конкретной системы. Безусловно, часть работы по оценки защищенности мы уже выполнили. Мы знаем, какие персональные данные присутствуют в системе, чьи персональные данные, в каком количестве.

Но почему этот шаг делается после построения модели угроз, нам очень важно узнать, какой тип угроз присутствует в системе. У нас, напомню, есть типы угроз. Первый тип угроз – это те угрозы, которые связаны с НДВ в системном программном обеспечении. Второй тип угроз – это те угрозы, которые связаны с НДВ в прикладном программном обеспечении. И третий тип угроз, не связанные с НДВ ни в системном, ни в прикладном ПО.

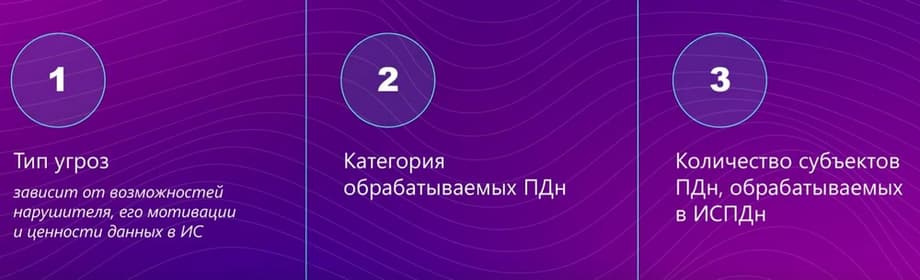

Оценка защищенности информационных систем персональных данных у нас осуществляется на основании постановления правительства №1119, который был издан в 2012 году. Здесь мы выделяем типы информационных систем, типы угроз, а также объем той информации, тех записей о субъекте персональных данных, которые мы имеем. И в соответствии с этим выделяем 4 уровня защищенности для каждой информационной системы.

И соответственно оформляем акт. Здесь тип угроз, категория обрабатки персональных данных, количество субъектов персональных данных, которые обрабатываются. После того, как мы определились, от чего мы должны защищаться, то есть построили модель угроз нарушителя, нам теперь необходимо понимать, как мы будем защищаться. Для этого мы создаем техническое задание, проект системы защиты персональных данных, сокращённо у нас называть системой СЗПДн.

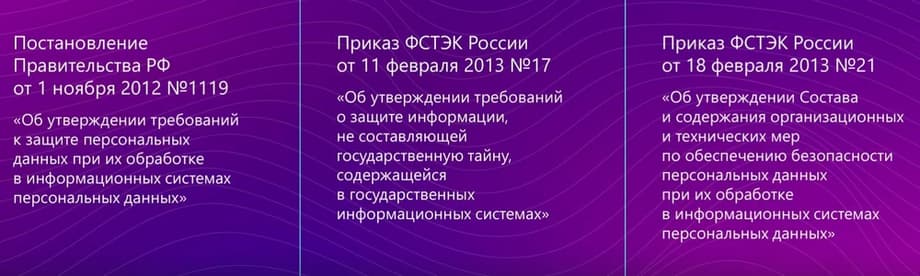

Существует три документа, которые позволят создать грамотную правильную относительно законодательства РФ систему защиты персональных данных. Есть у нас приказ №17, который регулирует требования в отношении государственных информационных систем персональных данных. Есть приказ №21, который, говорит какие требования организационные и технические должны быть выполнены в отношении информационных систем персональных данных. Есть разница между 17 и 21 приказами. Она ощутима, поэтому если мы имеем отношение с государственной информационной системой, здесь есть нюанс, о котором речь пойдет позже.

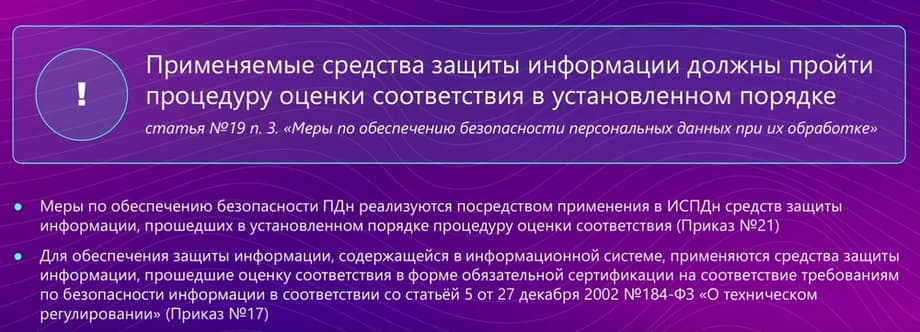

После того, как мы разработали технические задания и проект системы защиты персональных данных, нам необходимо закупить средства защиты, установить их на настройку. Не стоит забывать о том, что средства защиты должны пройти процедуру оценки в соответствии с установленным порядком.

То же самое говорится и в приказе 21-м, и в 17-м приказе.

Следующий момент – он связан с оценкой эффективности, применяемых средств защиты.

Если мы говорим об обычной информационной системе, будем так называть – не государственной информационной системе, то там оценка эффективности может производиться оператором самостоятельной либо с привлечением лиц на договорной основе. Если же мы привлекаем какую-то организацию для проведения оценки эффективности применяемых средств защиты, то обязательно чтобы у коллег должна была лицензия в соответствии с законодательством. И оценка эффективности проводится не реже одного раза в три года.

Что же касается государственных информационных систем, там история несколько иная, для государственных информационных систем аттестация объектов является обязательной. После построения системы защиты, установки и настройки систем защиты, они обязательно должны пройти аттестацию объектов.

Мы постоянно должны в процессе того, как мы создаем систему защиты персональных данных оформлять ряд ВНД (внутренних нормативных документов). И если мы создаем систему защиты, это не значит, что мы создали систему защиты и забыли о ней. Должен производиться постоянный контроль и мониторинг того, что у нас функционирует.

Сейчас на главной