Evento especial del proyecto del equipo "OCS Soft - PROdemo: Laboratorio de soluciones de software". En la reunión se habló sobre las posibilidades de uso del bundle vGate + ZVirt y se explicó el principio de funcionamiento. El evento de hoy está dirigido por Evgeny Tarelkin, experto líder de la empresa "Código de Seguridad".

Hoy hablaremos sobre las posibilidades y los matices del uso del bundle, un producto llamado vGate de la empresa «Código de Seguridad» y un producto llamado ZVirt de la empresa Orion soft.

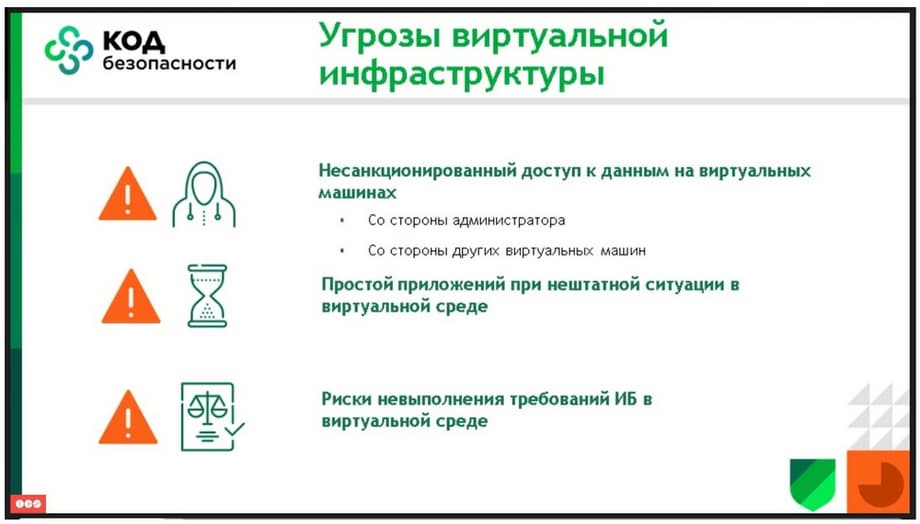

Hoy hablaremos sobre la virtualización y sus características en las realidades actuales. Tenemos un cierto tipo de amenazas a la infraestructura virtual, porque todos los ataques serios comienzan precisamente con el deseo de acceder a la infraestructura virtual.

La infraestructura virtual es bastante difícil de proteger: los grandes volúmenes de tráfico de red limitan significativamente las posibilidades de enfoque. Además, vemos que muchos departamentos de TI han apreciado los productos de la empresa VMware. Y esto es comprensible, este producto ha demostrado ser bueno en las últimas décadas y se ha convertido en una especie de estándar en la industria. Pero al mismo tiempo, desde 2022, no tenemos ninguna actualización de ellos. Entendemos que un ataque a la infraestructura virtual lleva a que la infraestructura de TI se "caiga" seriamente y durante mucho tiempo, la presión sobre las máquinas virtuales lleva a su eliminación y a la eliminación de todas sus copias de seguridad. Vemos muchas historias públicas y no públicas, cuando la infraestructura se cae durante uno o dos días, o incluso tres días.

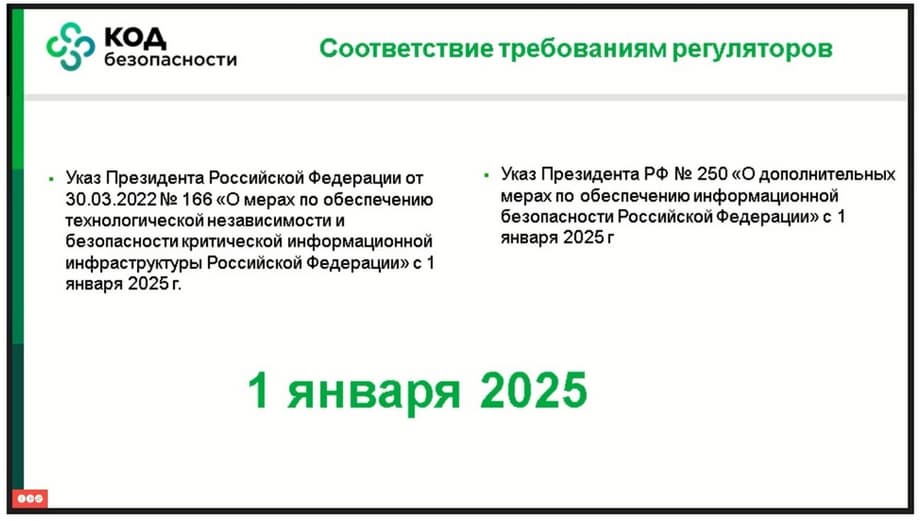

Además, entendemos que muchos tienen requisitos para cumplir con varios decretos presidenciales sobre la migración a la infraestructura nacional y garantizar la protección. Estos decretos son causados por la necesidad de proteger la infraestructura, la infraestructura crítica de las organizaciones financieras y otras. Porque los mismos productos de VMware tienen ciertas vulnerabilidades críticas, y son bastantes. Y toda nuestra infraestructura crítica, todo lo que el estado quiere proteger, se traslada a la virtualización nacional, que se actualiza y se desarrolla.

Por lo tanto, hablaremos sobre los segmentos. Como pueden ver, los segmentos principales son precisamente aquellos segmentos donde hay organizaciones nacionales, son los órganos de la administración pública, son los órganos financieros, donde cualquier vulnerabilidad es extremadamente crítica y extremadamente costosa. Y, por supuesto, es Telecom, una parte importante que se está desarrollando activamente, y los centros de datos nacionales ahora quieren convertirse en una alternativa a los extranjeros. En julio, en un evento dedicado anunciar la nueva versión de vGate, donde asistieron 1200 oyentes, les preguntamos cuántas personas estaban dispuestas a migrar. Y vimos que la migración está activa, pero al mismo tiempo hay algunas dudas entre los clientes que están probando, eligiendo, mirando. Para algunos, es un miedo mental causado por la desconfianza hacia el fabricante nacional. Además, a menudo es causado por versiones certificadas, que imponen ciertas restricciones en la funcionalidad.

Aquí está, de hecho, la vulnerabilidad sobre la que FSTEC envió una carta. Esta noticia fue publicada en Tag Advisor, y también se puede encontrar en Yandex.

La vulnerabilidad es realmente buena y la mayoría de los clientes comienzan a tomarla muy en serio.

¿Entonces, qué es vGate? vGate es una plataforma para proteger la virtualización nacional, y no solo la nacional, ya que también somos compatibles con VMware. Pero hoy hablamos precisamente de la integración con zVirt, porque los colegas de zVirt son los más activos en el mercado en este momento, y según los resultados de 2023 ya tenían una cuarta parte del mercado, y, hasta donde sé, tienen buenas ambiciones de capturar una parte aún mayor del mercado.

¿Qué puede hacer vGate? vGate es una plataforma para proteger la virtualización. ¿Por qué somos necesarios para los colegas de zVirt? Muchos de sus clientes dicen que quieren más funcionalidad, que están acostumbrados a VMware, y está claro que debemos esforzarnos por ello. Pero los desarrolladores son finitos, y los recursos con los que se puede lograr esto en un corto período de tiempo son limitados. Por lo tanto, simplemente no queda tiempo para construir soluciones protegidas. Está claro que FSTEC requiere el uso de una solución protegida certificada en la infraestructura crítica, y el uso de soluciones no certificadas allí es extremadamente indeseable, porque no tienen la seguridad necesaria. Pero en vGate hay una solución para proteger la información como un medio superpuesto. Y permite pasar la certificación incluso para una versión no certificada.

Ofrecemos una solución conjunta, donde la versión no certificada de zVirt ofrece toda la funcionalidad disponible hasta la fecha, es decir, todas las nuevas versiones, que se actualizan con bastante frecuencia. vGate actúa como un medio para proteger esta virtualización, es decir, precisamente como un medio que protege tanto desde el punto de vista de la gestión de las máquinas virtuales, como desde el punto de vista de la microsegmentación de la red. Porque tenemos una solución para proteger la red en forma de firewall, que está certificado por FSTEC.

El bundle conjunto proporciona protección precisamente de la infraestructura virtual. ¿Para qué sirve esto?

Un ataque a la infraestructura virtual es quizás el objetivo principal de los atacantes. Y al mismo tiempo, vemos una gran cantidad de casos que se han hecho públicos.

Aquí hay un caso muy reciente. Los atacantes eliminaron todas las máquinas virtuales, copias de seguridad, etc., fue un ataque muy serio. Sobre esto escribieron en RBC, la infraestructura se restauró durante varios días.

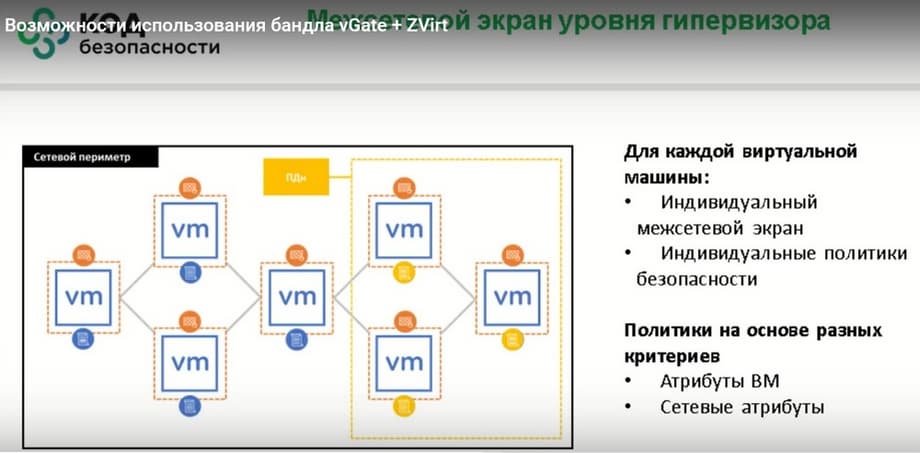

¿Qué ofrecemos? En primer lugar, es la microsegmentación. Esta es una solución para dividir la infraestructura en pequeñas secciones separadas. Quizás uno de los mejores ejemplos de esto sean las cortafuegos que se hacen en los bosques. Los bosques se dividen en cuadrados separados para que el fuego no pueda extenderse al segmento vecino. Es decir, se convierte en aislado en este segmento. Y todas las acciones del atacante se minimizan en este cuadrado, o, cuando saltan a los cuadrados vecinos, se calman. De esta manera, reducimos tanto la probabilidad de un incidente como su gravedad.

¿Para qué sirve esto y por qué es importante?

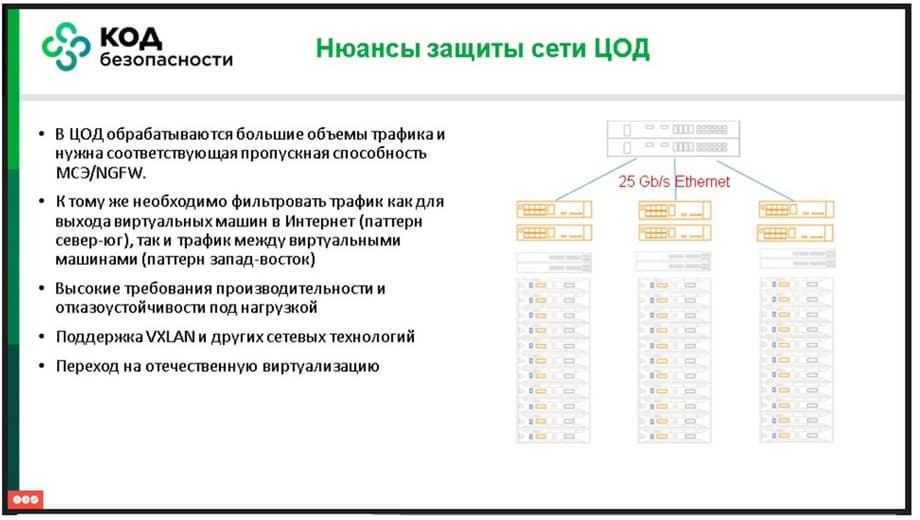

En la actualidad, nuestra infraestructura de TI consta de servidores que utilizan al menos 10 gigabits. No es que sea un estándar, el estándar ya es de 25, pero al mismo tiempo todavía hay una solución que utiliza 10 gigabits. En un buen servidor tenemos 2 por 25 gigabits, y en uno de alto rendimiento, que no utiliza todo en la tercera generación, sino al menos algo nuevo, y si incluso es de sexta generación, donde hay varios cientos de núcleos en un solo servidor, está claro que 2 por 25 ya es poco, y por lo tanto ya se utilizan 4 por 25. Está claro que todo el tráfico está dentro, y hacia arriba sale alrededor del 20%. ¿Para qué sirve esto? La carga principal son las migraciones, las copias de seguridad, el procesamiento. En algún lugar, la máquina virtual simplemente se mueve de un servidor físico a otro, en algún lugar intenta obtener más recursos. Es decir, hay muchas tareas. Las máquinas se mueven, y está claro que el tráfico es grande, porque, si tomamos incluso 50 gigabits de cada servidor, y tenemos, por ejemplo, al menos 50 servidores, entonces ya obtenemos valores bastante grandes. Y si tenemos 100 gigabits y 100 servidores, o incluso 200, entonces el valor se vuelve bastante aterrador.

¿Cómo se protegen los clientes en tales casos de tales ataques? La respuesta es en realidad muy simple e inesperada: ¡de ninguna manera! Porque el tráfico es mucho, y cerrarlo con firewalls de hardware estándar es bastante difícil y costoso. Aquí se impone una cierta restricción, porque el firewall físico es un elemento adicional que debe colocarse en los armarios.

Además, entendemos que la salida de tráfico del entorno virtual al físico son retrasos. Entendemos que el firewall físico es una entidad adicional que vive, tiene un sistema operativo, y allí los retrasos crecen aún más. Y para las tareas de la base de datos, la aplicación web, todo esto impone un cierto retraso y es bastante sensible. Está claro que todo esto se puede reducir un poco utilizando aplainces virtuales. Pero, de todos modos, es una máquina virtual, no es tan sensible al rendimiento, porque utiliza los recursos virtuales del host donde se encuentra, no es tan limitada, pero al mismo tiempo entendemos que no puede escalar tanto. Es decir, si le das más núcleos y más memoria, esto no siempre conduce a un aumento en el rendimiento de este aplaince virtual. Al mismo tiempo, entendemos que también se producen retrasos en este dispositivo, porque es la misma entidad, esencialmente del mismo sistema operativo, con la excepción de que el tráfico no sale al nivel físico. Alguien dice que hará la segmentación a nivel de los conmutadores físicos. Esto también se puede hacer, pero aquí se impone una cierta restricción desde el punto de vista de la salida al nivel físico, además de que en los conmutadores hay una cierta restricción en la cantidad de megabytes.

Y la tarea más sobrecargada, probablemente, se refiere más a la seguridad de la información, es cuando la máquina virtual se mueve a otra IP, a otro servidor físico, y necesitamos reescribir manualmente las reglas de filtrado y tráfico. Esto impone una cierta restricción en el rendimiento de los empleados de seguridad de la información, cuando hay muchas máquinas virtuales y pocos empleados. Y o no tienen tiempo para hacer todo esto, o lo hacen con algún retraso, lo que conduce a ciertas vulnerabilidades. Si hablamos de un firewall a nivel de hipervisor, que está en vGate, entonces se lleva a cabo gracias a la filtración de tráfico precisamente a nivel del hipervisor como tal, es decir, no tiene ningún retraso, utiliza la tarjeta de red virtual que tiene a su disposición, y no introduce ningún retraso adicional, simplificando así enormemente la infraestructura.

Es comprensible que existan grandes soluciones a nivel del conmutador del centro de datos. Tenemos un firewall de 7 unidades, con varias tarjetas, balanceadores de carga y una interfaz de 100 gigabits. Sin embargo, su costo puede ser impactante. Es evidente que esto corresponde a un centro de datos muy grande. Además, su rendimiento es limitado, es decir, la granularidad es bastante alta. Cuando se necesita un poco más, es necesario adquirir varias de estas piezas de hardware. Con el tiempo, a medida que aumenta el número de servidores, nos damos cuenta de que crece el número de núcleos, la carga en la red y el rendimiento del firewall de hardware no aumenta. Todas las configuraciones que se crean en el firewall de este nivel se crean al inicio de la máquina virtual. Es decir, la máquina virtual ya se inicia con las reglas que le hemos asignado. Se despliega automáticamente con reglas de filtrado. Cuando se traslada, todas estas reglas de filtrado de tráfico permanecen vinculadas a esta máquina virtual, y no es necesario cambiar nada.

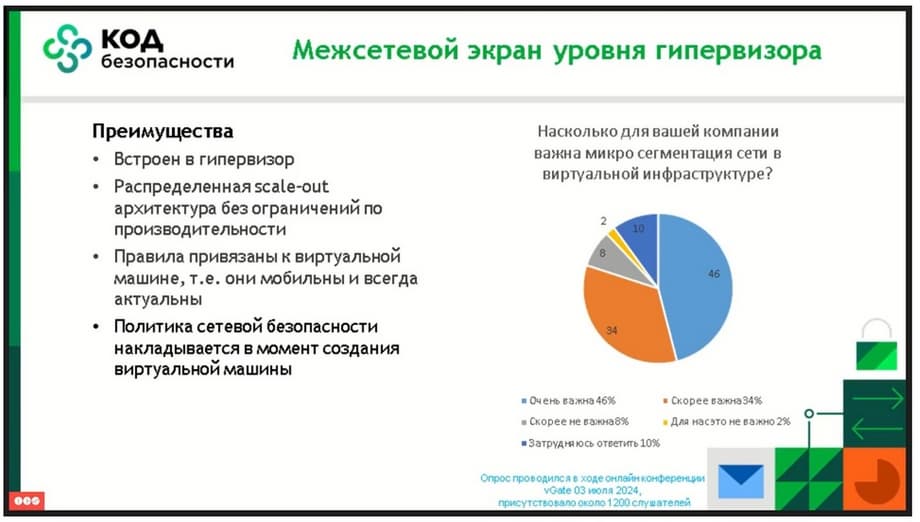

De esta manera, aliviamos significativamente la carga de trabajo de los colegas que escriben estas reglas para los firewalls. Hablamos con los clientes y realizamos encuestas. Les recuerdo nuestro estudio, que realizamos en julio. Los 1200 asistentes al seminario, cuando les preguntamos sobre la necesidad de utilizar la microsegmentación en sus soluciones, nos respondieron sobre lo importante que es para ellos.

Y prácticamente la mitad dijo que es muy importante para ellos. Y otro 34% dijo que simplemente es importante. Es decir, el 80% de los asistentes dijeron que es una solución importante para ellos. Esto significa que la mayoría de los clientes entienden por qué se necesita esta tecnología y cómo utilizarla.

Hemos estado desarrollando firewalls durante varios años. Hay aplicaciones exitosas donde se han desplegado más de tres mil procesadores, es decir, 1500 servidores y decenas de miles de máquinas virtuales. La solución ha demostrado su funcionalidad y eficiencia. Existen casos similares, y los casos son diferentes. Hay casos con 70 servidores, 30 servidores y mil quinientos. Tenemos un certificado ФСТЭК. Nuestra empresa es la única en el mercado que tiene este certificado.

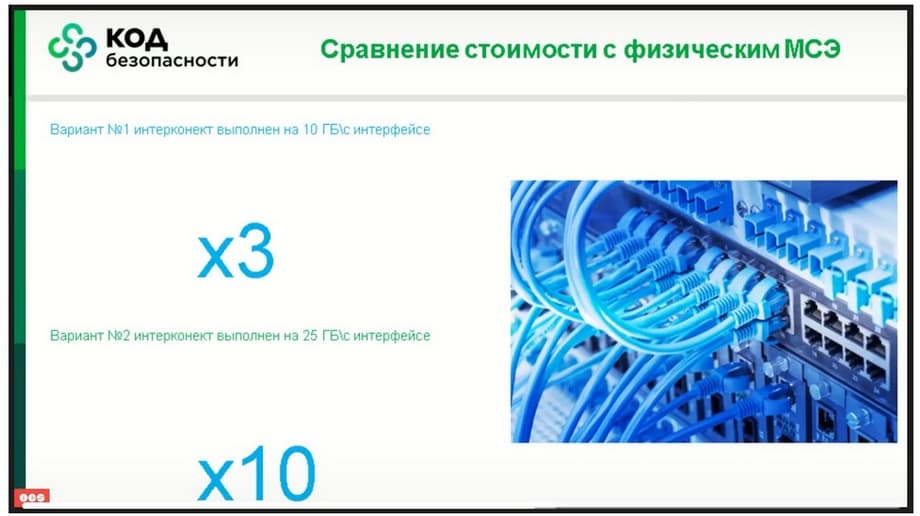

¿Cuál es el principal interés de los clientes? Además de la comodidad, existe un componente económico que indica que, si calculamos el filtrado de tráfico, tomaremos un hardware clásico en md4v y, en modo firewall, calcularemos la cantidad y compararemos el costo de las licencias de LIDI como solución de software a nivel de hipervisor, tanto con soluciones de hardware.

Incluso en pequeñas instalaciones con una interfaz de 10 Gbit/s, la diferencia será triple. En instalaciones más grandes con una interfaz de 25 Gbit/s, será muy grande y alcanzará hasta 10 veces. Como ya he dicho, el nivel de filtrado en un firewall físico es bastante difícil de escalar.

¿Cuál es la ventaja de nuestra integración con vGate en forma de paquete? En primer lugar, es la compatibilidad garantizada.

Trabajamos muy estrecha y conjuntamente con nuestros colegas. Nuestros departamentos de desarrollo promueven soluciones en conjunto. Vemos de antemano todas las versiones que se lanzan. Si hablamos de versiones certificadas, están significativamente rezagadas en funcionalidad, ya que la certificación del mismo zVirt lleva mucho tiempo. La versión certificada se lanza con un retraso de 12 a 14 meses. Estamos hablando de una diferencia en la versión de 1 a 2 meses. Ahora queremos reducir aún más, es decir, dentro de un mes, nuestro equipo de desarrollo se sincroniza y todas las versiones se agregarán al formulario, lo que permitirá ofrecer al cliente el producto más funcional posible. En pocas palabras, el cliente recibirá toda la funcionalidad que ofrece zVirt en el momento actual, todas las nuevas versiones. Al mismo tiempo, como medio superpuesto, brindamos la posibilidad de pasar la certificación. Estamos hablando de un soporte técnico unificado, es decir, la agrupación de su soporte técnico la proporcionan los colegas de zVirt. Al comprar el paquete, el cliente acude a zVirt y allí responden a todas sus preguntas. Los ingenieros de zVirt conocen el producto vGate. En caso de preguntas complejas, las transfieren a nuestro soporte técnico, pero aún así responden a través del canal de zVirt. Para los clientes, esto es significativamente más fácil. De esta manera, estamos diciendo que la seguridad de la información y la TI se alinean y van juntas. Si antes la versión certificada de zVirt complacía a los empleados de seguridad de la información, recibían un certificado, pero al mostrar este certificado, los de seguridad de la información les decían a los de TI que el producto, por supuesto, se entregó con un retraso de 12 a 14 meses y que su funcionalidad no refleja las últimas tendencias. Pero ahora, en forma de un medio superpuesto, el cliente recibe tanto la última versión en funcionalidad como los requisitos correspondientes del regulador. De esta manera, vamos de la mano y apoyamos los intereses de ambos.

Las ilustraciones son proporcionadas por el servicio de prensa de la empresa «Код Безопасности»

Ahora en la página principal