Evento conjunto de OCS y "Basalt SPO", desarrollador de los sistemas operativos rusos "Alt". En la reunión, hablamos sobre las formas de migrar sin problemas y gradualmente de Microsoft AD a las soluciones de "Basalt SPO", describimos los mecanismos y programas para administrar políticas de grupo, usuarios de Linux y máquinas de manera similar a como se hace en Microsoft AD.

En el programa del evento:

- ¿Por qué ya no es posible usar AD?

- ¿Qué tareas resuelve AD?

- ¿Con qué se puede reemplazar AD en el mundo Linux?

- Samba DC – elección de los desarrolladores de «Basalt SPO»;

- Principios de la implementación de políticas de grupo;

- Herramientas nativas de administración de políticas de grupo en Linux;

- Metodología de migración;

- Ejemplos de implementaciones. Práctica de administración de dominio y GP.

El evento de hoy lo dirige Vladimir Chyorny, director de productos de «Basalt SPO». Comenzó su presentación contando cómo una empresa, construida sobre una infraestructura basada en Windows, puede pasar a soluciones de sustitución de importaciones.

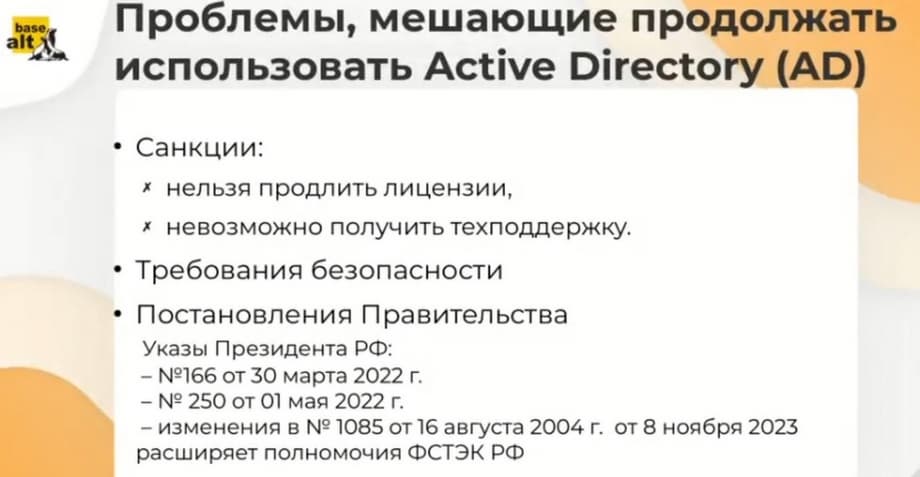

El proyecto Microsoft Active Directory (AD) lleva más de 20 años ganando terreno en las PC de varias organizaciones y ahora es difícil encontrar en Rusia infraestructuras empresariales desarrolladas que no hayan establecido un dominio AD. Actualmente, pagar al proveedor por este dominio se ha vuelto imposible. El uso de tecnologías cerradas de terceros también es una amenaza muy importante para la seguridad. El gobierno nos da un incentivo adicional, el decreto presidencial №166 exige la aprobación de las compras de software extranjero. El decreto №250 fue aún más lejos, allí existe una responsabilidad personal incluso penal.

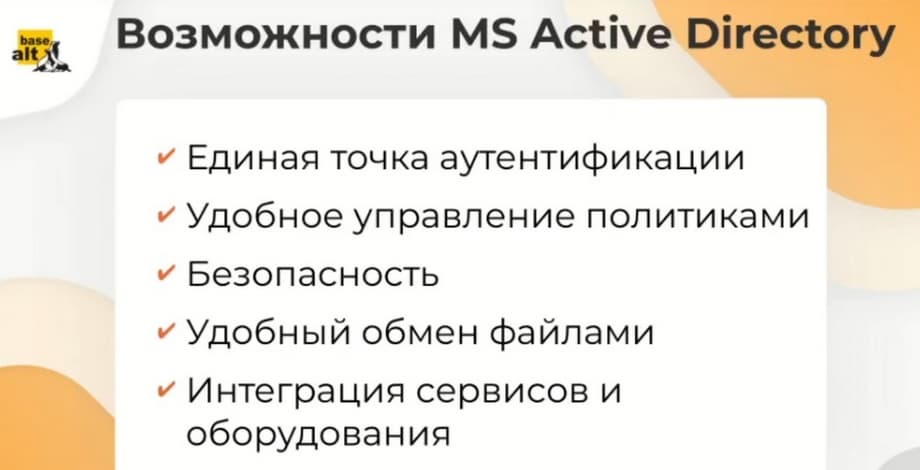

¿Qué hace tan atractivo a AD? AD es una implementación propietaria de Microsoft de un servicio de directorio que permite combinar varios objetos de red: PC, servidores, impresoras y varios servicios en un solo sistema. En este caso, AD actúa como una base de datos de directorios que almacena información sobre usuarios y otros objetos. Como tal base, actúa LDAP, un protocolo ligero, acceso a directorios, un protocolo estandarizado abierto que se utiliza para trabajar con varias implementaciones de servicios de directorio. La tarea principal de AD es almacenar información sobre todos los objetos. Para implementar esta solución, se necesita un servidor especial, un controlador de dominio, que es el que realiza las funciones de autenticación de usuarios y dispositivos en la red. El acceso al controlador de dominio puede permitir algunas acciones, si hay derechos, o bloquear el acceso, si no existen tales derechos.

AD proporciona un único punto de identificación. Si todos los servicios que necesita un usuario están en una sola organización, en una sola red, entonces es lógico limitarse a un solo par de nombre de usuario y contraseña. Esta es una tecnología de inicio de sesión único en el sistema, en la que el usuario ingresa la contraseña una vez y luego usa todos los servicios.

Con la ayuda de AD, puede dividir a los usuarios y las PC en diferentes grupos de trabajo. Esto simplifica significativamente el uso de la infraestructura en caso de configuraciones de grupo inexistentes, la configuración se aplica inmediatamente a todo el grupo de PC o usuarios. A todo el grupo se le puede recortar la funcionalidad del sistema operativo, por ejemplo, se puede restringir el uso de ciertas aplicaciones a todos, excepto a los administradores. Esto aumenta la seguridad. Es conveniente el intercambio de archivos, con la ayuda de AD se implementa fácilmente la tecnología de sistema de archivos distribuido, que se utiliza para administrar archivos. Esta es una red distribuida para almacenar archivos que físicamente se encuentran en varios servidores, pero lógicamente están en un solo lugar.

El servicio AD permite organizar todo el equipo y los servicios en un solo sistema. Se admiten no solo los productos de Microsoft, sino también las soluciones de terceros: «1С», puerta de enlace de escritorio remoto y similares. El controlador de dominio es el nodo central de esta infraestructura y es su punto crítico en términos de confiabilidad, por lo que existen controladores secundarios y se realiza una copia de seguridad de ellos con regularidad.

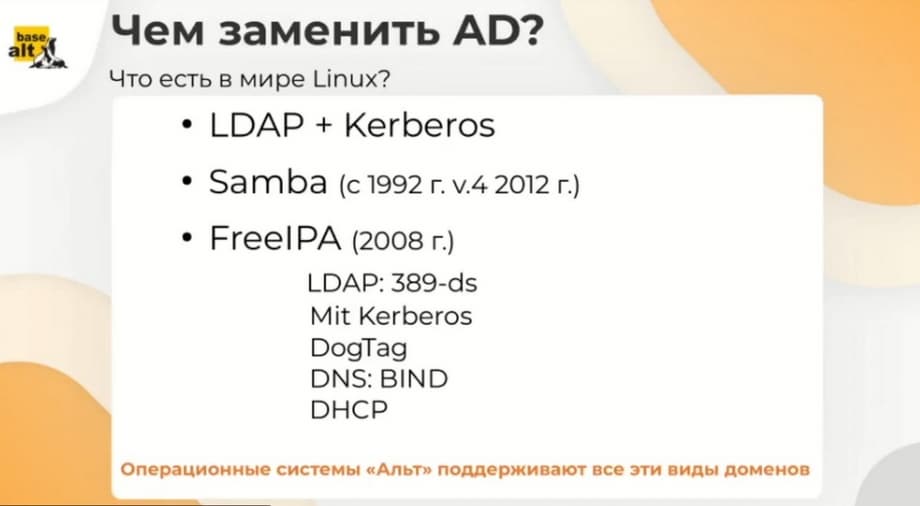

¿Con qué se puede reemplazar AD? El mundo Linux ahora ha reemplazado a los productos de Microsoft. Una de las soluciones en el mundo Linux es el proyecto Samba, cuya primera versión se lanzó en 1992, era un programa NB-server. Esta solución impulsó al programador a centrarse en la compatibilidad de red con los productos de Microsoft, que aparecieron en 1999. El proyecto Samba recibió su nombre del protocolo SMB (Server Message Block), cuya implementación abierta es en realidad. SMB es un protocolo de red de nivel de aplicación. El protocolo SMB se puede utilizar sobre protocolos de red. Microsoft amplió esta implementación de SMB, incluyendo soporte para la autenticación con la ayuda de su propio administrador. A diferencia de SMB, el transporte principal para CIFS es el protocolo TCP. La siguiente extensión del protocolo fue SMB2 y se lanzó en Windows Vista. Samba es compatible con SMB2 a partir de la versión 3.6.

La comunidad mundial en 2004 atacó a Microsoft y el Tribunal Europeo le exigió a este proveedor que revelara las especificaciones. La divulgación de estos protocolos impulsó el lanzamiento de una nueva versión de calidad de Samba4, que implementa un análogo casi completo de AD, incluido un controlador de dominio, y Microsoft participó en las pruebas de Samba4.

Por lo tanto, Samba4 es en realidad un reemplazo del servidor controlador de dominio de Microsoft y puede administrar máquinas Windows de la misma manera que lo administra su dominio nativo. El servidor Samba4 admite políticas de grupo, perfiles móviles y herramientas de administración de Windows.

Otro proyecto que existe en el mundo Linux desde 2008 es la solución FreeIPA. Fue desarrollado por Red Hat. Este proyecto no se creó para trabajar con sistemas Windows. Utiliza LDAP en la implementación en 389-ds, también utiliza el protocolo Kerberos para Mit. También utiliza el servidor DogTag, DNS y DHCP. Es decir, los mismos servicios estándar que existen en la implementación de Samba. Sin embargo, FreeIPA no está diseñado en absoluto para trabajar con ningún Windows.

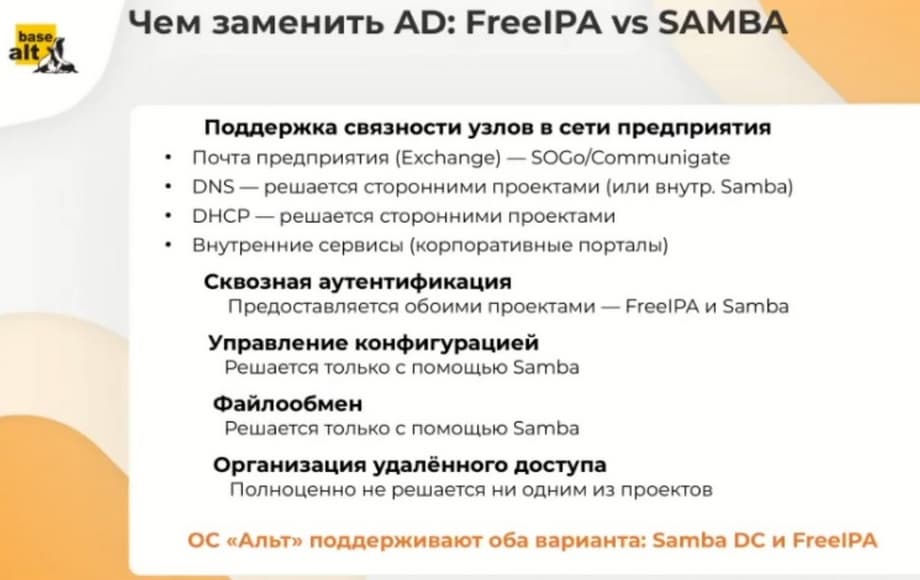

Nuestra empresa en 2017 estaba pensando hacia dónde ir y desarrollarse. El soporte para la conectividad de los nodos de la red empresarial se organiza mediante aplicaciones de terceros, por ejemplo, correo (Exchange) a través de SOGo/Communigate. DNS se resuelve con proyectos de terceros (o dentro de Samba). DHCP también se resuelve con proyectos de terceros. La autenticación continua es presentada por ambos proyectos, FreeIPA y Samba. La administración de la configuración y el intercambio de archivos se resuelven solo con la ayuda de Samba. La organización del acceso remoto no se resuelve por completo con ninguno de los proyectos. Los sistemas operativos «Alt» admiten ambas opciones, Samba DC y FreeIPA.

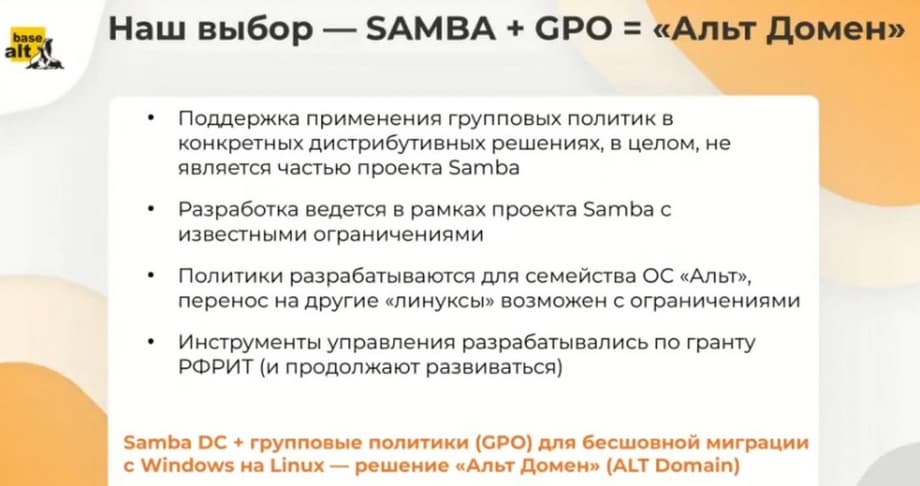

Samba DC puede administrar máquinas Windows y no impide el almacenamiento en el servidor Samba de la configuración de las políticas de grupo de las máquinas Windows. Desafortunadamente, no hay herramientas para administrarlas, pero las políticas funcionarán en las máquinas Windows.

Nuestra empresa ideó cómo implementar el soporte para políticas de grupo para máquinas Linux dentro del proyecto Samba. En 2001 presentamos nuestra idea en la conferencia de Samba, los colegas apoyaron esta idea, pero seguimos trabajando en un campo abierto, es decir, todos nuestros desarrollos están disponibles en el proyecto Samba. Por supuesto, trabajamos para nosotros mismos, tenemos muchas características en relación con otras distribuciones. La transferencia a otros Linux es bastante posible.

¿Cómo administrar las políticas de grupo? Aquí el estado nos ayudó un poco, nos dieron una pequeña subvención (aproximadamente 100 millones de rublos).

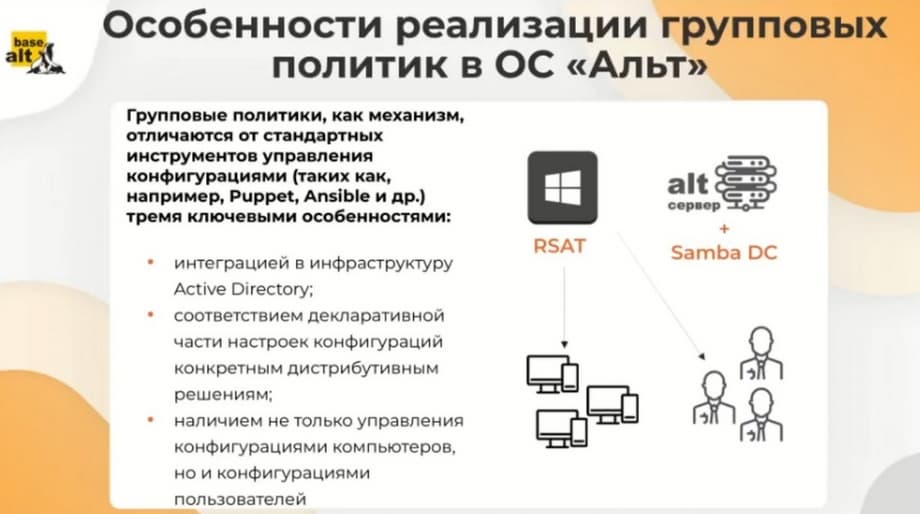

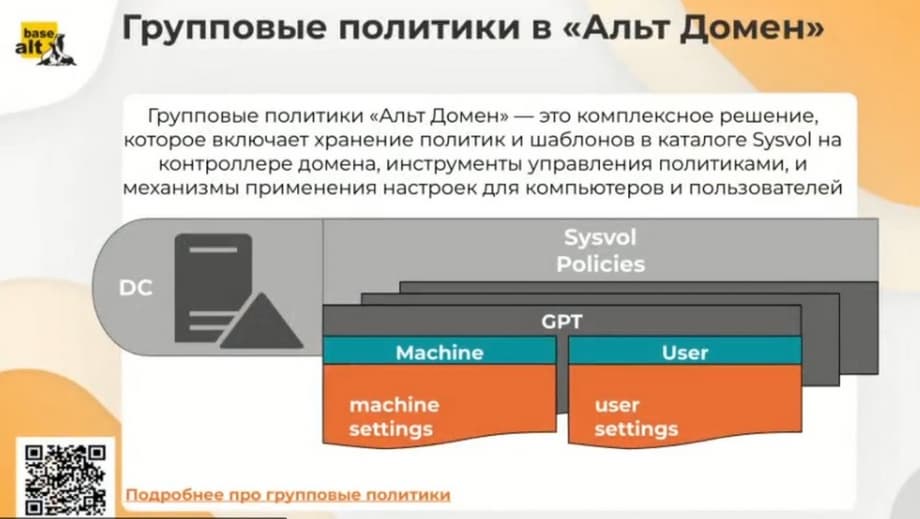

Características de la implementación de políticas de grupo en los sistemas operativos «Alt». Las políticas de grupo, como mecanismo, difieren de las herramientas estándar de administración de la configuración (como Pippet, Ansible y otros) en tres características clave: 1) Integración en la infraestructura de AD; 2) Correspondencia de la parte declarativa de la configuración con soluciones de distribución específicas; 3) Presencia no solo de la administración de la configuración de las computadoras, sino también de la configuración de los usuarios.

El último punto es la principal ventaja. En los propios objetos de las políticas de grupo se pueden establecer condiciones adicionales. Como filtros se utiliza información sobre el estado de la PC, el tamaño del espacio libre en disco, la carga restante de la computadora portátil, etc.

Los parámetros se dividen en de usuario y de máquina. Dado que los parámetros de usuario no se pueden planificar con anticipación, ya que las máquinas no están vinculadas a los usuarios, no se sabe de antemano cuál de los usuarios intentará iniciar sesión en el sistema en este host, por lo que los parámetros de usuario se manifiestan en el momento en que una persona inicia sesión en el sistema.

Algunas tareas de administración de la configuración se pueden resolver tanto a través de parámetros de usuario como de máquina.

Las políticas de grupo se pueden utilizar para diferentes fines, como establecer una página de inicio o, de hecho, administrar navegadores, establecer una prohibición de conectar medios externos, etc.

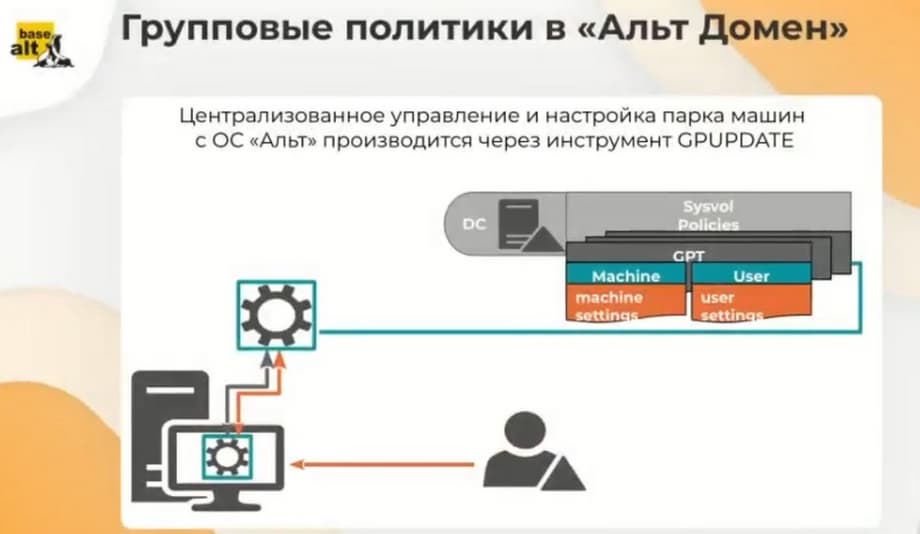

¿Cómo y con qué se aplican estas políticas? La administración y configuración centralizada del parque de máquinas con SO «Alt» se realiza a través de la herramienta GPUPDATE, esta aplicación fue escrita por nuestro equipo. Es una herramienta de consola, sin interfaz gráfica. Puede actualizar las políticas una vez por hora, este tiempo se puede establecer de forma independiente.

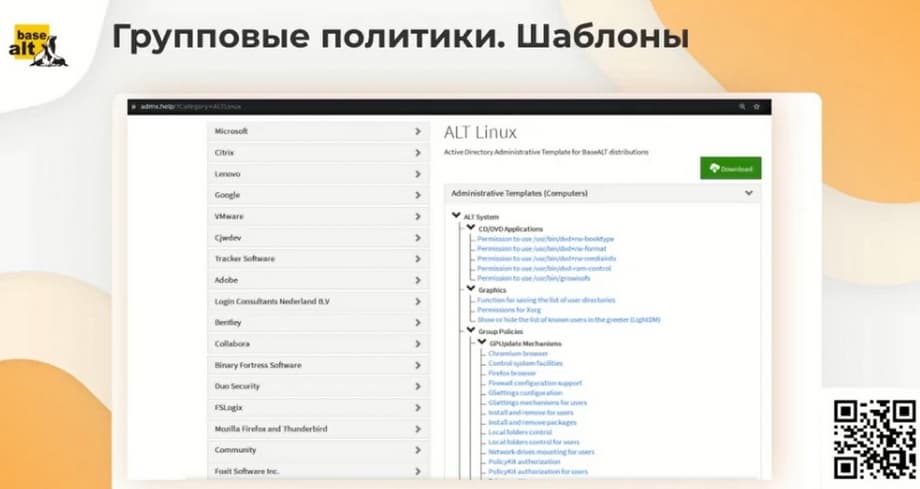

Las políticas son de dos tipos: estables y experimentales. Las estables se muestran en la siguiente diapositiva. Las políticas estables son aquellas para las que se han escrito plantillas.

Las políticas experimentales se muestran en la siguiente diapositiva.

Las políticas experimentales deben habilitarse a la fuerza. Allí, en la configuración, hay un lugar donde debe marcar la casilla correspondiente.

Entre estas políticas se encuentran: la administración de archivos y scripts de inicio de sesión, la conexión de unidades de red, la administración de archivos INI, la administración de la configuración de KDE Plasma, la instalación de software, este es un proceso muy complejo, por lo que sigue siendo experimental por ahora, y la administración de directorios compartidos. Actualmente tenemos alrededor de 1000 políticas, Microsoft tiene alrededor de 3000, hay margen de mejora.

Las políticas en desarrollo se muestran en la siguiente diapositiva.

Actualmente estamos trabajando en políticas de contraseñas, en el establecimiento de contraseñas para usuarios locales, en la conexión de impresoras, la sincronización de la hora por NTP, etc. Estamos abiertos a todos, si tiene alguna sugerencia sobre políticas, por favor, escríbanos.

Nuestras políticas se administran a través de plantillas, todas están publicadas en un recurso internacional, allí también se encuentran todas las políticas de Microsoft.

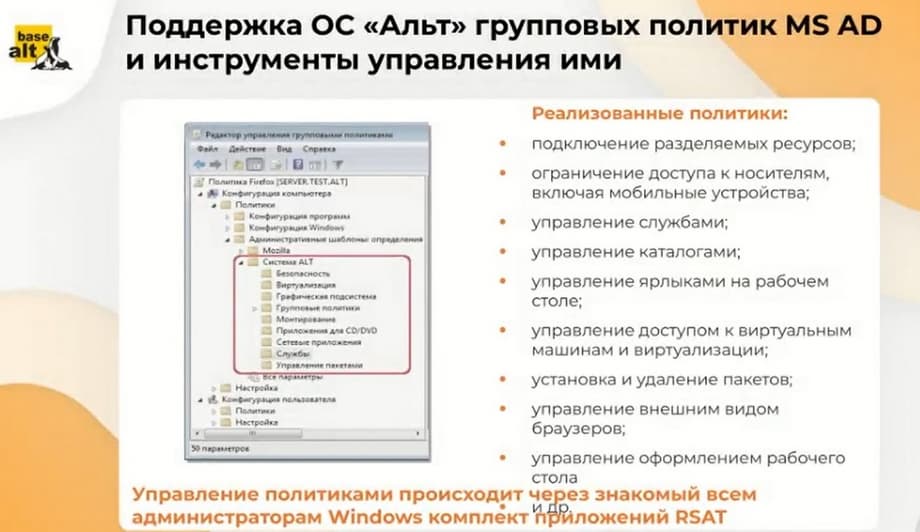

Se pueden administrar las políticas a través de la herramienta RSAT. Pero si queremos deshacernos de Microsoft en el futuro por completo, ¿dónde vamos a conseguir las herramientas de administración?

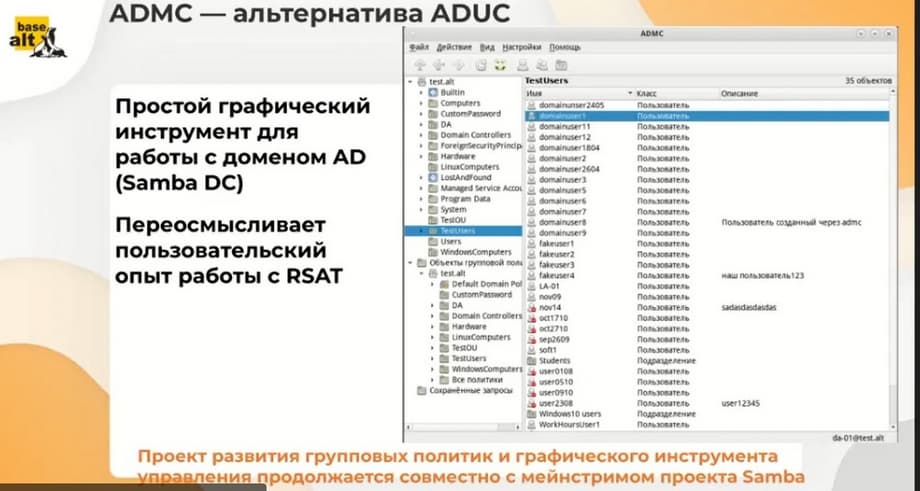

Para esto hemos desarrollado dos herramientas, una se llama ADMC. Se creó como respuesta a la necesidad de una herramienta nativa para trabajar con AD y políticas de grupo. Se hizo de tal manera que los usuarios principiantes no tuvieran ninguna «confusión» relacionada con la interfaz.

La idea de la administración de la interfaz es la misma que la de Microsoft.

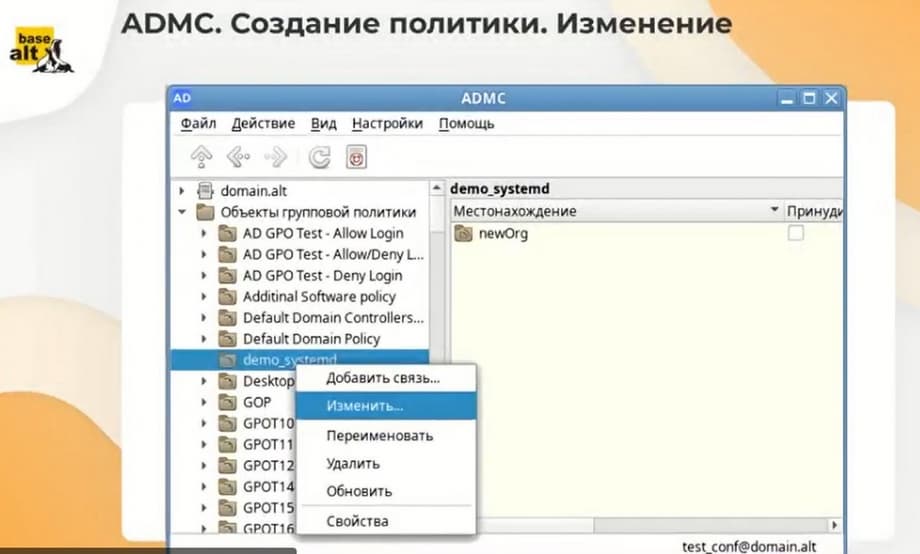

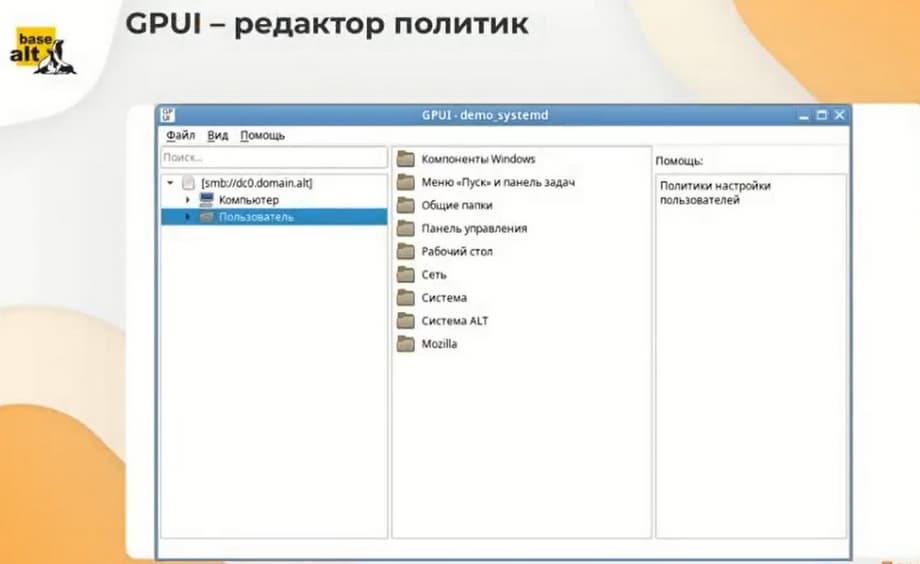

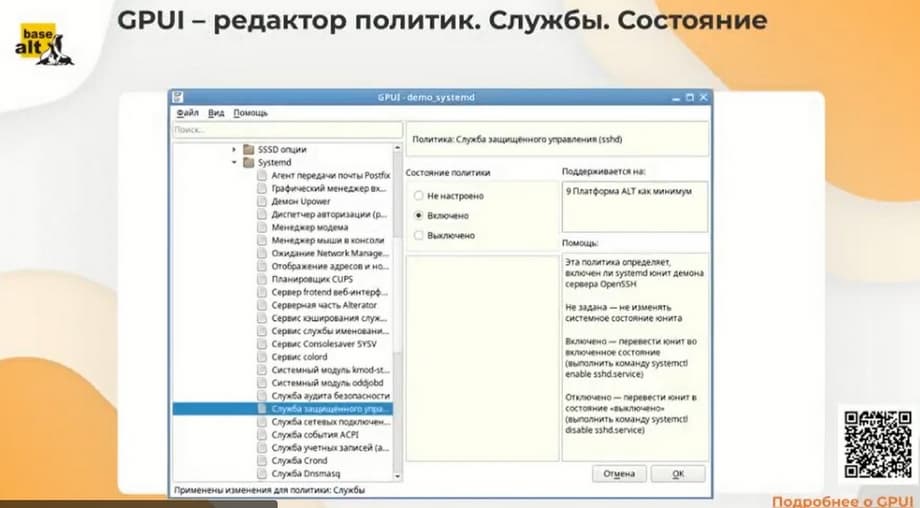

Se pueden ver las propiedades del usuario, se puede crear una política, vincularla a una determinada unidad organizativa. Tan pronto como haga clic en EDITAR, le saldrá nuestra segunda herramienta gráfica, que se llama GPUI.

Esta herramienta es un análogo del complemento correspondiente para editar políticas de grupo. Con su ayuda, se pueden editar políticas que tienen 3 estados: NO CONFIGURADO, ACTIVADO y DESACTIVADO.

NO CONFIGURADO y DESACTIVADO son estados diferentes. La activación de la «máquina» en los dominios se realiza a través de una utilidad gráfica que se encuentra en el centro de control.

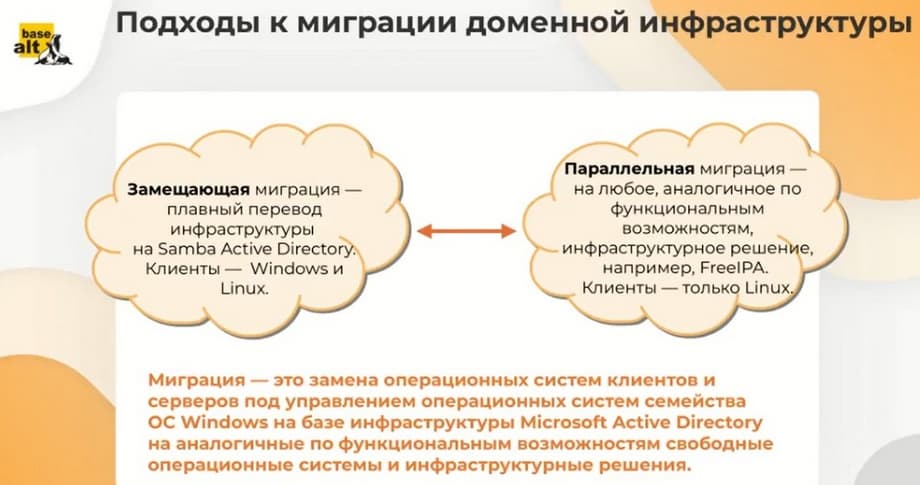

¿Cómo llevar a cabo un enfoque para la migración de la infraestructura de dominio?

Cualquier transición es bastante compleja, requiere un estudio exhaustivo. Cualquier infraestructura es muy individual. Hay características de la construcción de la red, hay características de la construcción de objetos, los servicios utilizados, etc. Es mejor no realizar la transferencia de forma independiente, sino con la consulta completa de integradores experimentados.

En nuestra empresa hay alrededor de 150 desarrolladores, no nos dedicamos a la integración. Le asignaremos a un grupo de nuestra preventa técnica, ellos le ayudarán, incluso le sugerirán integradores confiables.

Existen 2 enfoques estándar para cualquier migración: 1) No tocar nada y construir algo nuevo al lado: migración paralela. 2) El método de migración de reemplazo es el más óptimo.

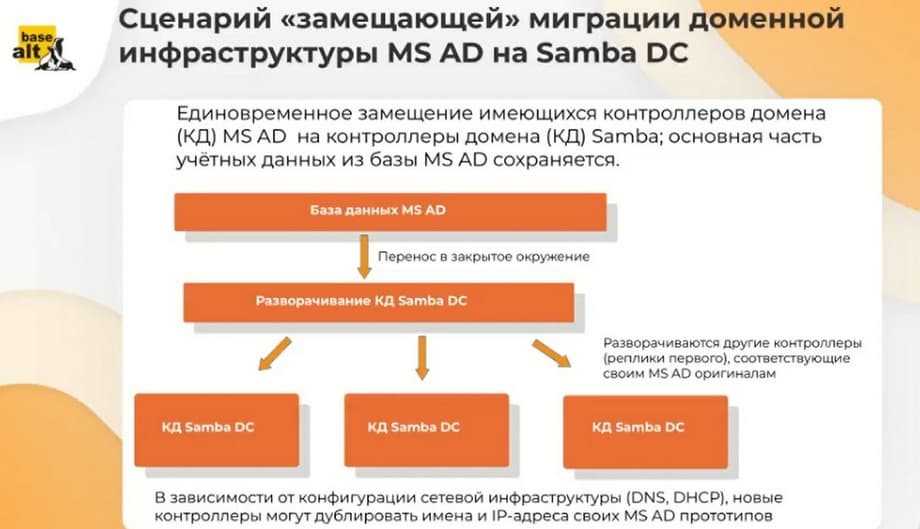

¿Cuál es el sentido de la migración de reemplazo? El escenario es el siguiente: tiene un dominio AD activo, tiene una base de datos MS AD que almacena todos los datos. Implementamos un controlador de dominio Samba DC secundario dentro y copiamos todos los datos de esta base a la base del nuevo dominio. Luego extraemos este dominio y, aparte, en el sistema fuente aislado, implementamos este controlador de dominio, si lo hay, implementamos controladores de dominio adicionales y simplemente copiamos toda la infraestructura existente.

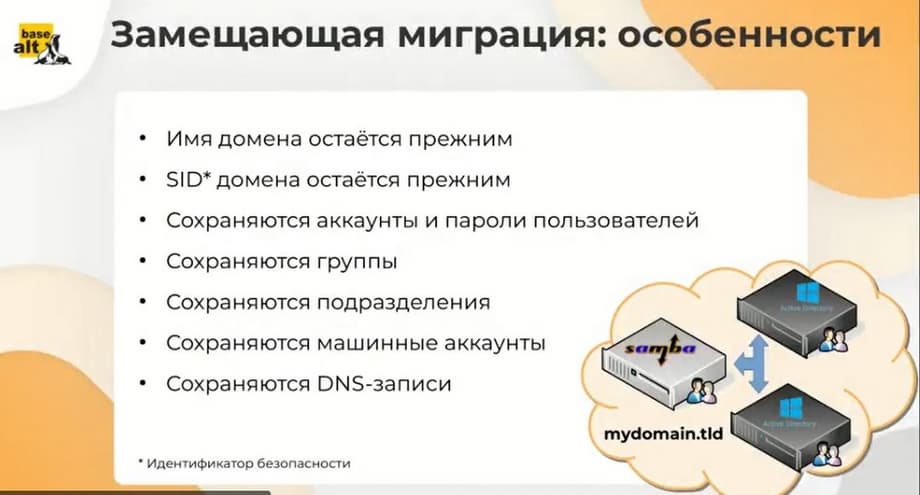

Como resultado, puede guardar el nombre de dominio, también se guardan los SID de dominio, se guardan las cuentas y contraseñas de todo, se guardan los grupos, también se guardan los registros DNS, es decir, obtiene una copia exacta del dominio, pero construida no en AD, sino en el controlador Samba DC.

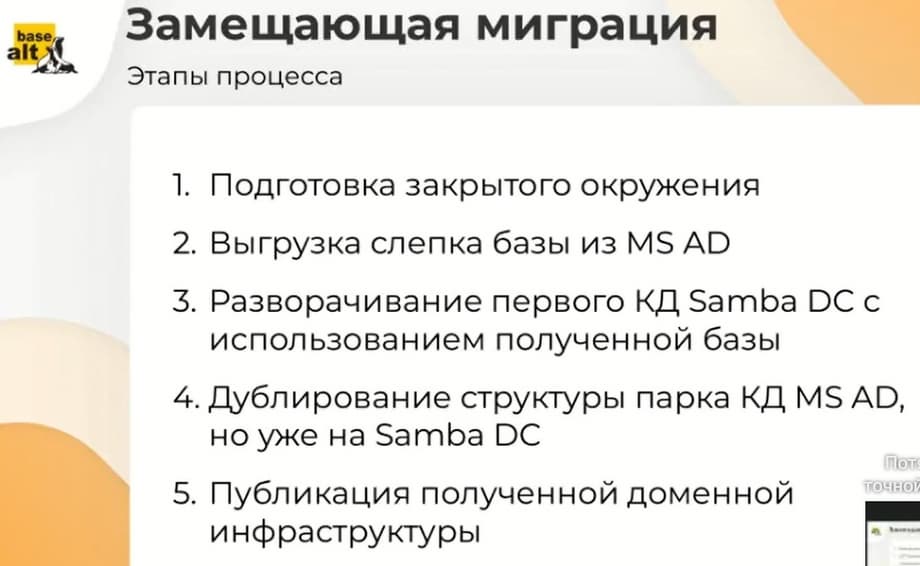

Luego se prepara un entorno cerrado, se descarga una instantánea de la base de datos, se implementa el primer CD Samba DC utilizando la base de datos recibida, se duplican las estructuras del parque de CD MS AD, pero ya en Samba DC. Luego publica la infraestructura de dominio resultante, eliminando los servidores Windows y agregando servidores en Samba DC.

Desde el punto de vista de los usuarios, nadie debería notar nada, como todo funcionaba, todo seguirá funcionando.

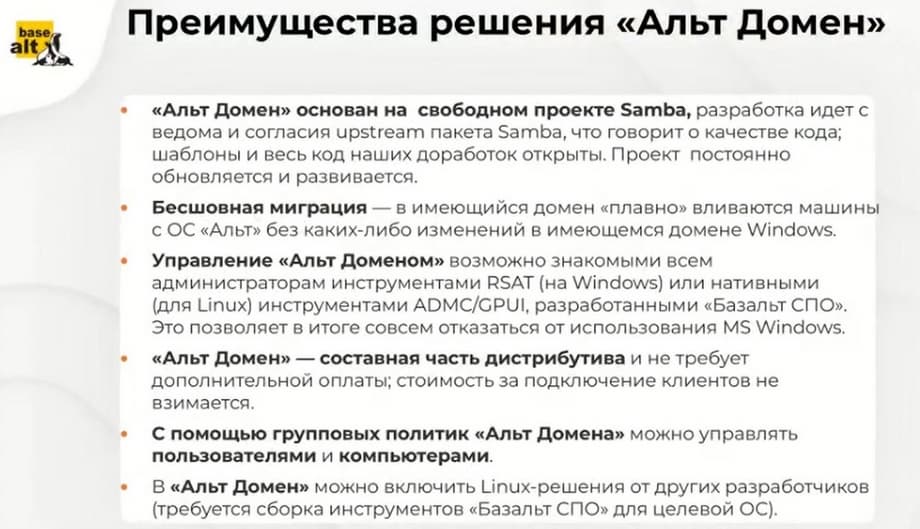

Las ventajas de la solución "Альт Домен" se presentan en la siguiente diapositiva.

Ahora en la página principal