На сегодняшнем мероприятии обсудим защиту данных от потерь, связанных с несанкционированным и неавторизированным доступом к информации. Расскажем о DCAP-возможностях для базовой безопасности. Увеличение объемов данных и дефекты прав доступа на тех или иных этапах бизнес-процессов в совокупности со снижением лояльности сотрудников — это текущие реалии, которые приводят к потере данных.

Сумма DCAP-возможностей позволяет нивелировать риски, связанные с хранением данных и доступом к ним. На встрече продемонстрируем, как обеспечить мониторинг текущего состояния прав доступа, контролировать изменения и пресекать нарушения. Как вовремя обнаруживать информационные активы, нуждающиеся в защите, с помощью группировки документов по смыслу.

Сегодняшнее мероприятие ведет Олег Митичкин старший менеджер по развитию продуктов InfoWatch.

Почему в последнее время DCAP функциональность так стала интересовать и сотрудников отдела информационной безопасности, и айтишников, почему возник опять всплеск интереса к этим системам.

Примерно 5-6 лет назад Гартнер первый раз упомянул о необходимости наличия таких систем внутри контура любой компании. Но эта тема не пошла в массы, и довольно быстро она затихла. Сейчас тот же Гакнер, и Форестер, и наши аналитические агентства продвигают идеи платформ безопасности, нежели DCAP системы. Но после этого наступила пандемия и мир изменился до такой степени, что это потребовало изменений подходов работы к ИБ и IT, изменения существующих бизнес-процессов. За время пандемии многие люди, особенно те, кто работал удаленно, привыкли к тому, что работать можно чуть ли не в любой компании своего профиля. Традиция сидеть годами на одном месте моментально улетучилась. И сейчас люди меняют работу так же часто, наверное, как телефоны на Android.

У нас в стране, как и за границей, проводится множество социальных исследований. В нашей стране есть довольно сильная школа ВШЭ (Высшая школа экономики), которая проводит изучение поведения и мотивации сотрудников. Мы получаем самую свежую информацию о том, что происходит в рамках исследования различных социальных групп, которые формируются внутри компаний, их мотивации и т.д. И мы видим, что количество так называемых нелояльных сотрудников в организациях растет. Не менее 30% сотрудников уходят из компании в течение первых двух лет и, наверное, после первого полугода работы, уже как-то мысленно приняв решение о том, что здесь он не задержится, он начинает манкировать своими обязанностями, иногда даже заниматься вредительством и саботажем. И в крупных компаниях такое количество персонала может доходить до 30%. И, конечно, сотрудники отделов ИБ должны принимать во внимание тот факт, что, несмотря на то, что основная ценность любой компании - это ее кадры, но не все сотрудники одинаково хороши. И задача безопасника оградить собственную компанию и ее бизнес от своих же сотрудников. Но при этом никак себя не проявляя и не мешая текущей работе бизнес-процессов.

Следующий тренд, который мы наблюдаем, это огромное увеличение количества информации. Количество систем, с которыми безопасник сталкивается по своей работе, уже давно перевалилось за 10, а где-то и за 20. Внедрение таких систем, которые объединяют события из различных информационных систем, позволяет быстрее реагировать на угрозы. Они только частично могут закрыть эту проблему. И, конечно, те современные продукты, которые выходят на рынок, и помогают в решении определенных проблем, а мы говорим про проблемы, которые закрывает DCAP-системы, должны в первую очередь уметь быстро идентифицировать возможные риски, и указывать безопаснику на те места, где есть проблемы с безопасностью.

Мы часто проводим аудит информационных систем. У нас есть для этого отдел консалтинга, который занимается этой работой. Его сотрудники приходят в компанию, изучают бизнес-процессы, помогают их оптимизировать, смотрят, какие системы стоят, как их можно интегрировать с DLP-системой. Возможно, многие на своих проектах с Traffic Monitor эти работы уже проводили. И количество данных, которые сейчас курсируют или лежат в организациях - огромное.

Конечно, DLP-система направлена на то, чтобы защищать от утечек. Наружу, из компании, все-таки уходит не такой большой процент того, что лежит внутри. Но! Если говорить про то, что лежит, это просто огромная масса документов, в которых нужно уметь разбираться и контролировать права доступа к ним, потому что документы, которые порождаются в рамках определенных бизнес-процессов, могут представлять многие годы большую ценность и важность для компании, и ее клиентов.

И тут необходимо отметить усиление тренда взаимодействия IT и ИБ. Потому что IT-департаменты, которые пристально следят за функциональностью таких систем, должны работать с безопасниками вместе. Иначе те проблемы, которые безопасники регистрируют в этих системах, быстро не смогут быть решены, а это прямой ущерб бизнесу. Таким образом тренды последнего года - это объединение усилий, и даже создание каких-то объединений собственных бизнес-процессов между IT и ИБ. Обратите внимание на такой нюанс последних лет - это довольно тесное взаимодействие департаментов, которые работают с информационными системами.

У каждого безопасника своя модель поведения. Но мы нередко встречали руководителей, которые не просто хотели мониторить и контролировать, но и влиять на бизнес-процессы для того, чтобы им было удобнее контролировать. Это ни в коем случае нельзя делать. Руководители ИБ должны понимать, что их служба для компании должна быть эффективной, но незаметной. Соответствующие требования предъявляются к продуктам. И мы всегда ориентировались на то, чтобы наши продукты максимально предоставляли полезную и важную информацию для безопасника, но в то же время не ухудшали текущие бизнес-процессы, или, по крайней мере, не увеличивали время их выполнения.

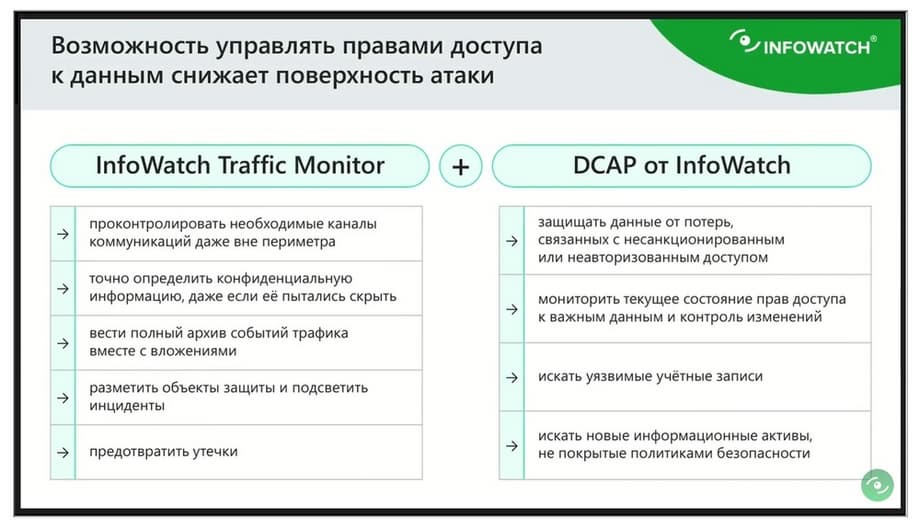

DCAP, который построен на DUP-шных движках, на самом деле внутри себя несет DLP функциональность. А DLP системы российского производства на самом деле высокого качества. И фокусирована на определенных реальных сценариях, которые востребованы и нужны как раз специалистам ИБ. И DCAP, который основан на DLP, потому что задача DCAP - обнаружить и идентифицировать ценную информацию, которая находится внутри, собственно, строится и отталкивается от возможностей DLP-системы. В нашем случае это наш Traffic Monitor. Классическая DLP-система нацелена на противодействие утечкам. Т.е. мы смотрим, какая информация уходит наружу из компании. Неважно, по каким каналам она уходит, это может быть web или почта, это может быть личное устройство или корпоративное. А DCAP находится внутри периметра организации. Раньше то, что находилось в периметре организации, всегда считалось по умолчанию зеленой зоной. Там все хорошо, там наши пользователи занимаются своей работой, там происходят какие-то взаимодействия сотрудников, там ходят документы, их много, есть хранилища документов и т.д. Для безопасника это всегда было зеленой зоной, которую можно не контролировать. Но, как видите, современная тенденция диктует то, что и внутри этой зеленой зоны есть довольно серые участки.

Таким образом я пытаюсь продвинуть такую идею, что DCAP - это DLP "внутри". Потому что DCAP отталкивается от DLP-возможностей. Нам, конечно же, не нужно защищать и анализировать все тонны информации, которая находится внутри компании. Наша задача – идентифицировать только ценную, конфиденциальную информацию, знать, где она находится, кто имеет к ней доступ. И задача DCAP – вовремя сигнализировать, если этот доступ как-то меняется не согласно бизнес-процессу или же доступ не соответствует тому, что должно быть.

Таким образом, имея мощную базу в виде DLP системы, логично для нашей компании было заняться разработкой собственного DCAP. А для того, чтобы разрабатывать собственный DCAP нам, во-первых, потребовалось добавить новую функциональность.

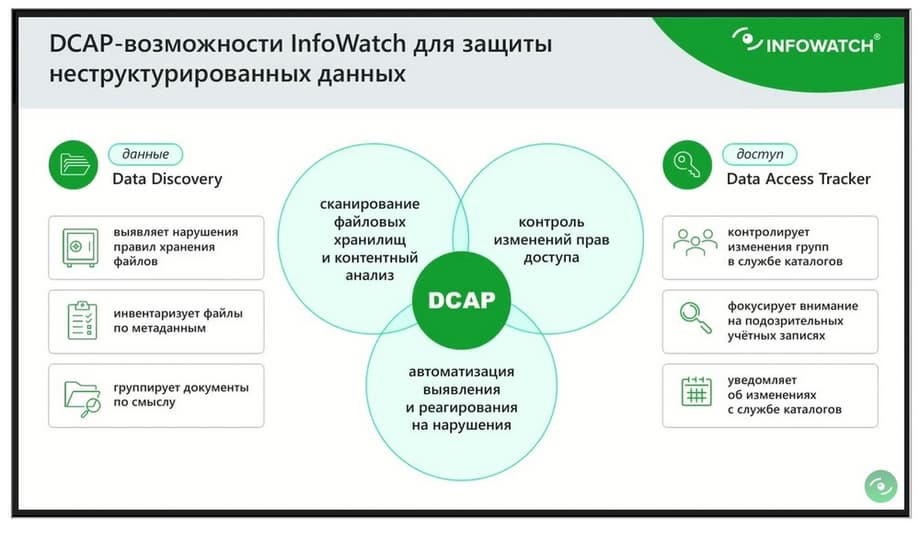

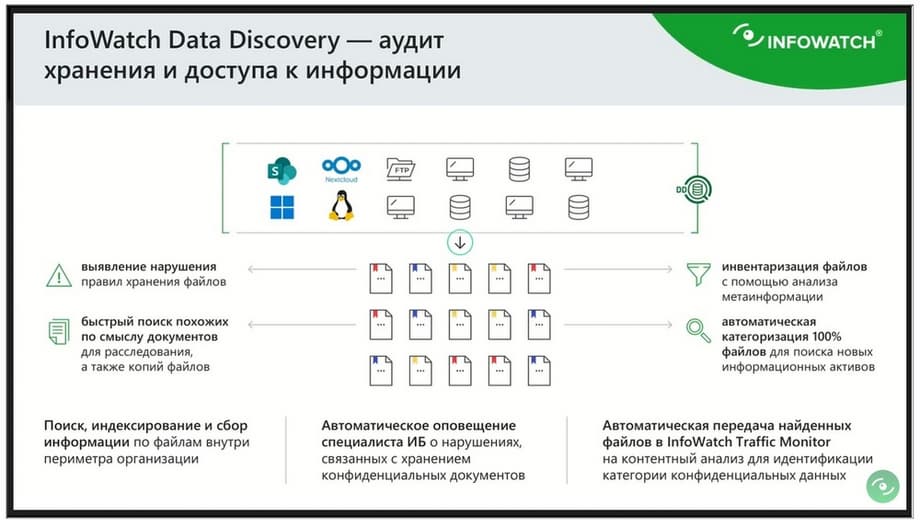

И, если классический DCAP включает в себя компоненты сканирования файловых хранилищ, причем файловые хранилища могут быть не только классическими, это могут быть и почтовые системы, и многое другое. Очень многое осталось до сих пор в системе хранилищ данных от NetApp. И все это нужно анализировать и смотреть, потому что изначально безопасник не знает, где может находиться ценная информация. Ему необходимо идентифицировать места хранения. И следующим шагом нам нужно посмотреть, какие права доступа у этих данных, кто туда входит, проверить, если стоит ли IDM, если не стоит по согласованию, возможно, с руководителями департамента, проверить, что права доступа действительно те, которые нужны. И третий шаг – это контроль изменений этих прав для того, чтобы к ценным важным конфиденциальным данным не получил доступ несанкционированный сотрудник. Или же в случае взлома системы, это тоже часто, к сожалению, бывает, не получил бы доступ внешний человек за счет найденных уязвимостей, повышения прав доступа и т.д.

И как раз контролем изменения прав доступа у нас занимается отдельный продукт, Data Access Tracker (DAT). Сканирование файловых хранилищ и контента осуществляет Data Discovery, которое идет и как часть Traffic Monitor, и как отдельное решение для проведения аудита. Я позже покажу новую версию, которая выйдет в ближайшее время. Мы сейчас ее стабилизируем. И я думаю, в декабре вам будет доступен этот продукт в коммерческом релизе.

И третий важный шаг для DCAP, это, что делать с этой всей информацией, если мы понимаем, что информации много, и нужно каким-то образом контролировать права доступа и изменения этих прав доступа. Желательно иметь какие-то политики, потому что мы тут имеем дело с Big Data. Жизнь показывает, что Big Data просто так не разобрать, для этого нужны специальные инструменты.

Любая DCAP система должна предлагать средства визуализации событий, потому что мы все-таки люди-визуалы по природе своей, и, естественно, гораздо лучше и быстрее усваиваем информацию, которая представлена в виде графиков и рисунков, чем в виде больших таблиц. Зачастую проблема SIEMа в том, что количество информации столько, что SIEM становится просто неэффективным. И поэтому современные те же SIEM-системы, с которыми мы тоже интегрируемся и можем обогащать события SIEMa, они как раз представляют возможность создания так называемых плейбуков и быстрого реагирования.

Сейчас хочу перейти к первому продукту, Data Discovery, и рассказать о нем коротко.

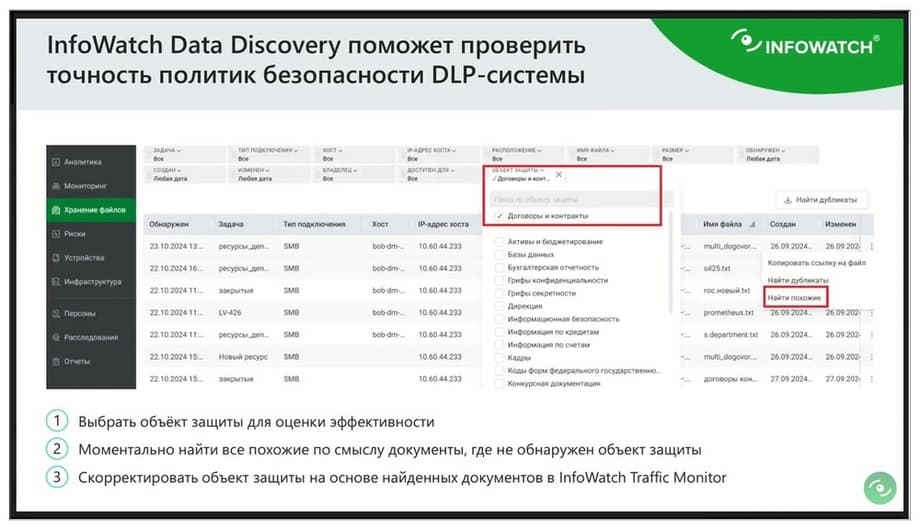

Здесь сфокусируемся на самом важном, на том, что относится непосредственно к DCAP: разбор документов, разбор серой зоны, контроль прав доступа. В предыдущей версии Data Discovery появился такой механизм, как категоризация документов. В чем его смысл? Представьте, приходит руководство к руководителю ИБ и говорит, что им нужно понять, где находятся определенные документы и кто к ним имеет доступ. Появилось подозрение, что эти документы украдены, потому что наш конкурент оперирует теми данными, которые были только внутри нашей компании. Что делать безопаснику в этом случае? Использовать Traffic Monitor для того, чтобы просканировать терабайты информации? Вы сами знаете, что это может занять очень много времени. Только, когда вся информация при помощи Data Discovery собрана, проиндексирована, проанализирована, только после этого работа по изменениям будет происходить гораздо быстрее. Ну а с нуля что делать? Для этого случая применяется новый интеллектуальный компонент, который занимается категоризацией данных. Т.е. Data Discovery забирает документы из мест хранения, куда может дотянуться. Забирает эти документы на анализ, вытаскивает самостоятельно без Traffic Monitor контент из этих документов и отдает на анализ системы анализа и категоризации информации, которая в дальнейшем объединяет похожие документы по смыслу и тегирует их. Функциональность новая, но, тем не менее, мы ее обкатываем уже больше года на наших лояльных заказчиках.

Это всё довольно мощные алгоритмы поиска похожих документов. Что значит «похожие»? Это значит «похожие» или по смыслу, или созданные на основании одних и тех же шаблонов. И, таким образом, все документы, которые мы отловили, которые прокатегоризированы, разбиваются на группы. И вы в интерфейсе можете увидеть эти группы, которые характеризуются так называемыми тегами или смысловыми выражениями. Вы можете легко понять, что вот эта группа относится к документам, в которых говорится про какие-то долларовые операции. Здесь что-то по медицинской тематике. Вы можете посмотреть, где эти документы находятся, кто к ним имеет доступ и т.д. Т.е. фактически очень быстро разобрать всю ту серую зону, которая еще не расчищена.

Вот здесь пример, как это работает в интерфейсе. Более того, в следующей версии Data Discovery, которая выйдет через 2-3 недели, мы добавили возможность проведения также контентного анализа на основании объектов защиты сформированных в Traffic Monitor.

Почему это важно для DCAP-системы? Потому что DCAP-система должна понимать, что перед ней находится документ, представляющий ценность. И Data Discovery, которая является частью концепции DCAP и реализует часть функционала DCAP, теперь имеет возможность определять те настроенные в Traffic Monitor объекты защиты, которые уже есть. Это на самом деле для DCAP-системы очень важно. Потому что, если вы вдруг решили, что-то внедрять в DCAP-систему, в которой DLP-движок, DLP-политики отличаются от того, что уже настроено в Traffic Monitor, это значит, что придется провести дополнительную работу. Я уже не говорю о том, что придется фактически потратиться, еще на один DLP движок, который нужно будет настраивать, и который потребует больших производственных мощностей и дополнительные ресурсы по работе с этими системами. Здесь же Data Discovery уже пользуется тем, что настроено и то, что активно применяется в компании. Таким образом мы быстро расчищаем серую зону при помощи системы кластеризации. Таким образом появляется дополнительная возможность донастройки DLP-системы. Допустим, у вас меняется бизнес-процесс в компании, появляются новые документы или появляется новый бизнес-процесс. Это вообще новые типы документов. При помощи системы кластеризации документов, категоризации по смыслу, новые бизнес-процессы вы увидите в виде появления новых групп документов, а изменения бизнес-процессов вы увидите в виде документов, не содержащих объекты защиты. По крайней мере, так мы видим наших клиентов, у которых пилотировался этот компонент, который у нас носится название Data Analysis Service.

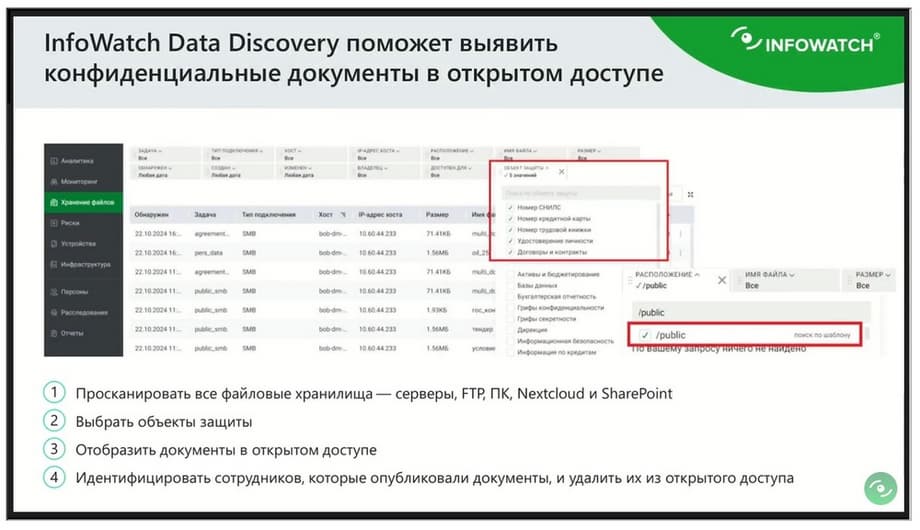

Основной задачей Data Discovery является проведение файлового аудита, с тем, чтобы мы имели возможность посмотреть где, что лежит, кто к этому имеет доступ. Теперь, обладая информацией о содержимом документа, Data Discovery позволяет безопаснику быстро понять, где какие находятся документы, и находятся ли эти документы в открытом доступе. Задавая в интерфейсе центра расследования простейшие фильтры, мы можем увидеть, например, что важный финансовый документ находится в папках паблик, а это серьезное нарушение.

Data Discovery производит аудит файлов, документов внутри компании, также показывает права доступа. Сейчас в Data Discovery присутствуют два дополнительных мощных компонента. Во-первых, это категоризация документов по смыслу, она не требует DLP, это внутренний компонент Data Discovery. Более того, подчеркну, что он бесплатный для наших клиентов. Этот компонент позволит быстро разбить все документы по смыслу. И, во-вторых, появляется контентный анализ с теми же объектами защиты, которые уже настроены в Traffic Monitor. В этом прелесть кросспродуктового взаимодействия в рамках единого центра расследования.

И, естественно, Data Discovery остается одним из компонентов, работающих с Traffic Monitor и, практически, обеспечивающим реализацию концепции data at rest и естественное реагирование политик внутри Traffic Monitor.

Перейдем к возможностям второго продукта, который также входит в нашу концепцию DCAP.

Мы сейчас говорили только об одной части DCAP. А что делать с правами доступа? Мы знаем, что права доступа на папке "документы" можно поменять несколькими способами. Во-первых, это прямое назначение прав доступа, это права доступа через группы и это наследование. Классические DLP - системы, которые работают только со списками, они слепы к изменению групп или наследований. Перед нами стал вопрос, каким образом контролировать эти изменения? Если говорить про группы, они в основном происходят в службе каталогов. Нам нужна функциональность, связанная с работой службы каталогов. В настоящий момент мы работаем с активной директорией и сейчас также ведем коммуникации и активную работу с разработчиками ALD. Я думаю, в ближайшее время мы поддержим ALD и ALD Pro.

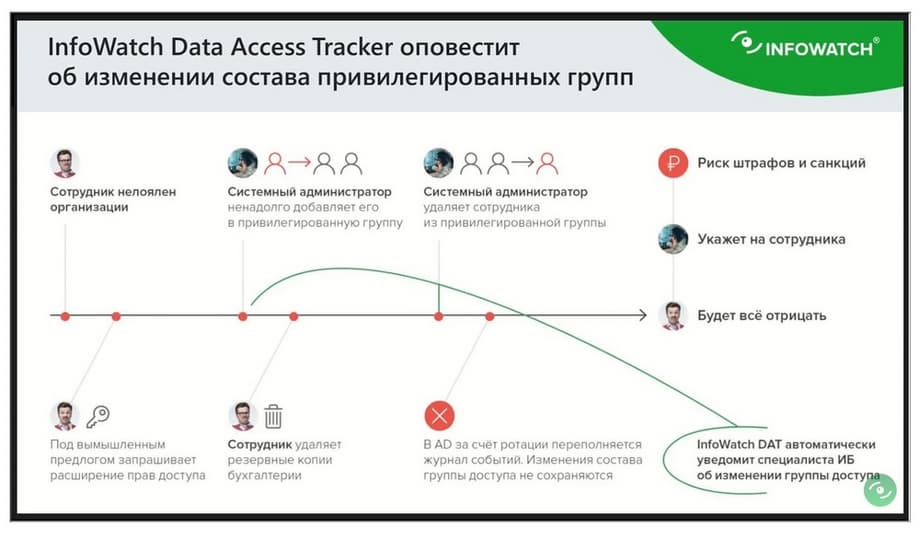

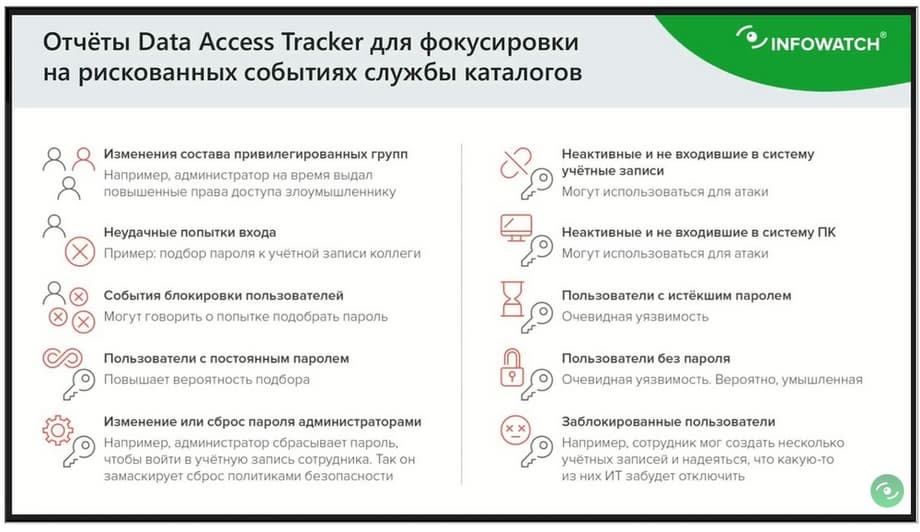

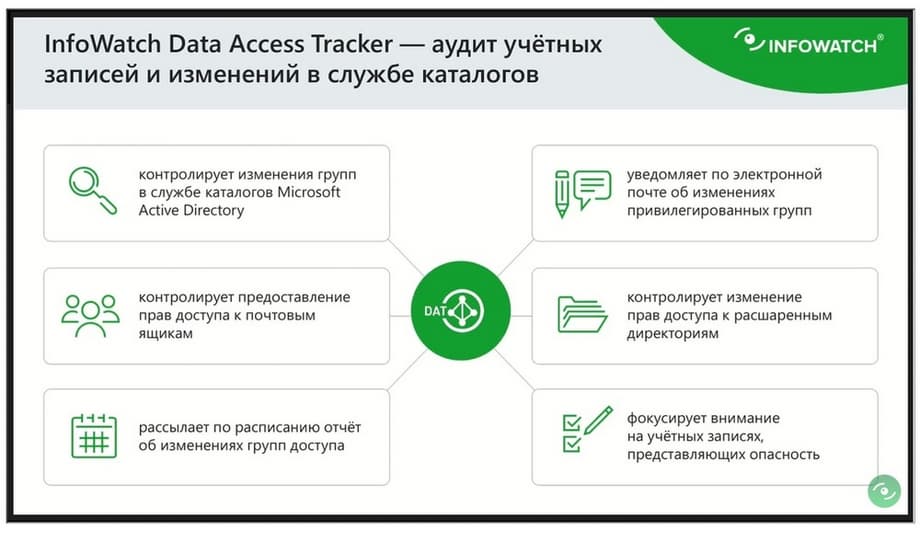

Таким образом появилась идея нового продукта, мы его назвали Data Access Tracker, задачей которого является проведение исследований, изучений, изменений в службе каталогов на предмет выявления изменения прав доступа к документам. Потому что специфика DCAP в том и заключается, чтобы понять, насколько правомерно выданы права доступа, насколько их изменения валидны. И изменение состава групп довольно важный сценарий с точки зрения DCAP, поэтому вот этот слайд как раз фокусирует нас на выполнение сценария, когда пользователь по каким-то причинам неправомерно попал в привилегированную группу. Помните, я в самом начале говорил про нелояльных сотрудников, и о том, что их стало довольно много появляться в организациях? Мы должны привыкнуть к мысли, что надо что-то с этим делать. Более того, последние исследования показывают, что такие нелояльные сотрудники имеют тенденцию сбиваться в кучки, и эти кучки могут представлять сотрудников из разных департаментов. И сценарий, состоящий в том, что один человек дал доступ другому, регулярно встречается в реальной жизни. Временный доступ, постоянный доступ. Я уже молчу про работу различных вирусов, вымогателей, которые повышают все привилегии, создают фейки в учётные записи, включают их в различные группы доступа и получают иногда неограниченные права на изменения в системе.

В этом сценарии точно также сотрудник получает доступ к определённым файлам, представляющим для него большой интерес и ценность для компании за счёт включения его в состав привилегированных групп. Data Access Tracker (DAT) решает данную проблематику. Он тут же покажет безопаснику, что состав данной контролируемой группы поменялся, и предложит посмотреть, было ли это сделано легитимно, кто это сделал, и кого добавили. Возможно, это угроза.

Кроме того, Data Access Tracker как система работы с событиями службы каталогов/ При этом DCAP это не только про аудит службы каталогов, это вообще про защиту данных и работа с правами. Как в любой DCAP системе, в Data Access Tracker довольно много отчетов. Даже в первой версии, которую мы выпустили примерно полгода назад, уже было больше десяти отчетов, фокусирующих безопасника на различных проблемах конфигурирования активной территории. Мы проводим интервью с нашими заказчиками, мы собираем обратные связи и дорабатываем систему по требованиям заказчиков. Все они основаны на реальных жизненных сценариях. И Traffic Monitor и Data Discovery, и activity-мониторы, и vision, все они построены на живых сценариях. Там нет пустого функционала, который непонятно как использовать. Здесь то же самое, в Data Access Tracker большое количество отчетов, но все они важны, под ними всегда скрывается определенный сценарий.

Вот, допустим, изменение или сброс пароля администраторами. Это когда высокопоставленный сотрудник уходит в отпуск, его пароль сбрасывается кем-то из администраторов и временно устанавливается новый. Из-под этого сотрудника, который ушел отдыхать, можно получить доступ к большому количеству данных. Когда сотрудник возвращается, он предлагает сменить пароль на новый, он меняет пароль и ничего не подозревает. В это время человек, который работал под его учетной записью, сидит, радуется, как много всего он нашел интересного в своей собственной компании.

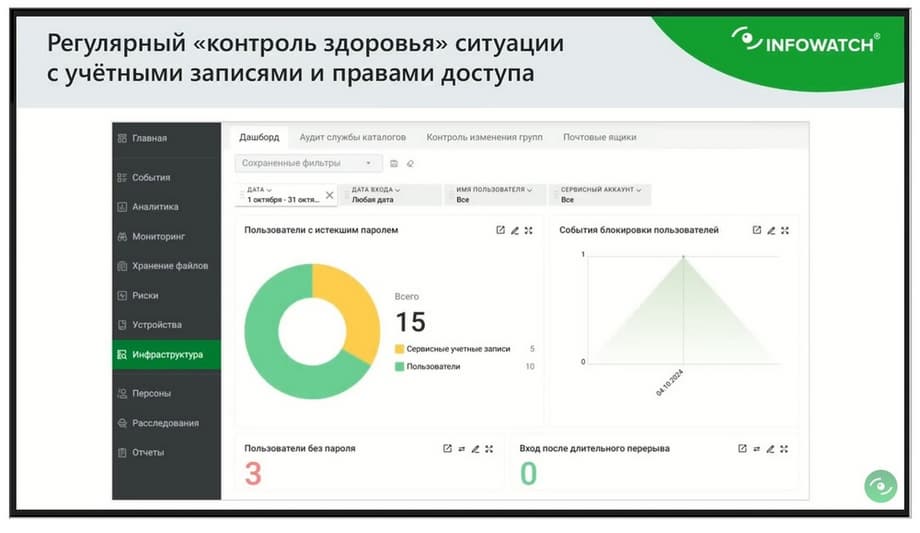

Дальше, если говорить о DCAP, то тут важны не просто отчеты, но и система их визуализации.

Потому что тот, кто работал с Netflix, помнит, что там существует огромная система отчетности. Более 200 отчетов было преднастроено. Естественно, разобраться и потратить кучу времени, чтобы изучить каждый, невозможно. Поэтому для любой DCAP-системы, важна система Dashboard-мониторинга в режиме реального времени. И система должна фокусировать безопасника на тех проблемах, которые имеются в настоящий момент. Если данной визуализации нет, то разобраться в отчетах событий практически невозможно. Сейчас у нас версия, которая появится через две-три недели, Data Access Tracker, DDA, выйдут практически одновременно до конца года. Будут виджеты, которые позволят офицерам безопасности активно реагировать на изменения и угрозы, которые могут исходить под изменения объектов и атрибутов службы каталогов.

36_20

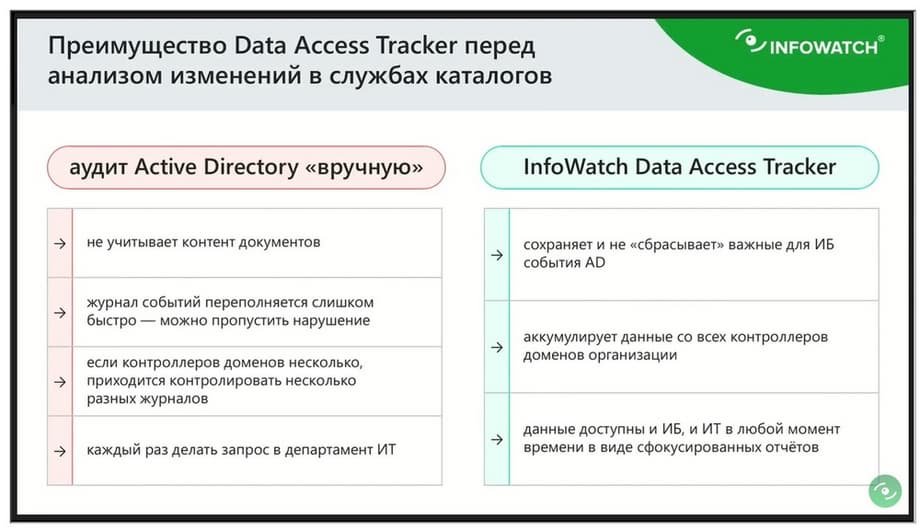

Нам иногда задают вопрос, а собственно мы работаем со службой каталогов, все это можно обложить скриптами, будет нам счастье. Часто в разных компаниях мы видим, что используются скрипты, но, сразу скажу, часто мы обнаруживали, что это скрипты, скачанные с интернета. Работают они криво и неправильно.

Таким образом, Data Access Tracker, во-первых, это не только система аудита, изменение службы каталогов, но также в нем присутствует функциональность контроля передачи прав доступа на Exchange сервера. Пока только Exchange, потому что сейчас преобладает почтовая система. Мы надеемся, что совсем скоро эта система будет меняться на что-то более наше родное и знакомое. Например, система Atlantis очень активно развивается.

В новой версии также появится возможность контролировать изменения прав доступа к директориям, которые расшарены в компании. Если Data Discovery, как вы обратили внимание, фокусируется на работе с файлами, то DAT позволяет работать и с директориями, контролировать изменения и контроль делегирования прав доступа.

Data Access Tracker - молодой продукт. Мы его сейчас активно развиваем, поэтому если вы захотите его пилотировать, мы будем рады пообщаться с вами и собрать обратную связь.

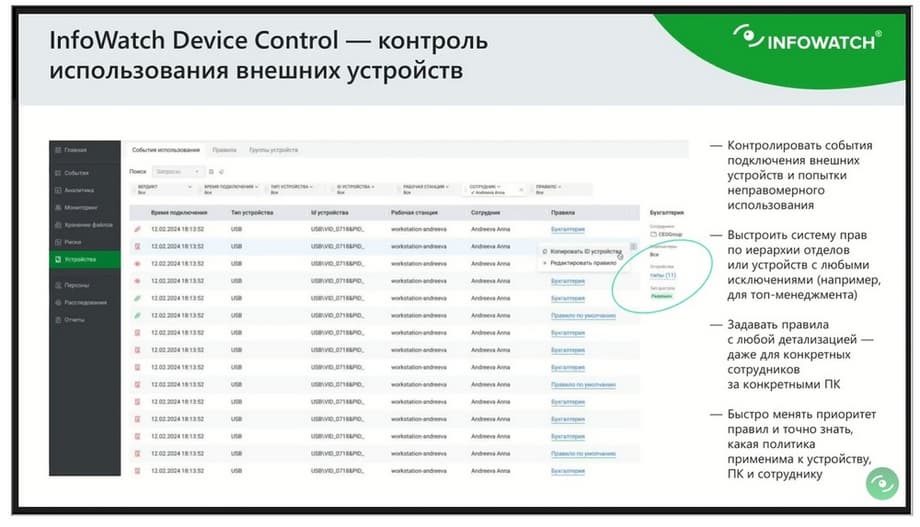

И третье решение, не менее полезное, называется Device Control. Мы выпустили это решение недавно. Когда мы говорим про контроль файловых директорий или контроль изменений службы каталогов, мы забываем про один важный аспект. А кто, собственно, все это делает? Мы забываем именно про пользователей. Что на самом деле в итоге безопасник придет к определенному сотруднику, и спросит у него, зачем ты это сделал, зачем ты поменял права, зачем тебе вот этот документ нужен? Сотрудник получил-таки доступ к ценной информации, который он иметь вообще-то не должен. И пытливый сотрудник пытается придумать, каким образом эту информацию теперь куда-нибудь увести и поделиться со всем миром, потому что это очень важно. Сотрудник знает, что в контуре стоит DLP, и значит, перекидывать этот файл куда-то на почту или на веб бессмысленно. Он тут же запалится, и его накажут за такое действие. Значит, остается возможность что-то сделать с личным устройством. Возможно, зашифровать, чтобы агент это не увидел, переименовать, расширение поменять и т.п. И здесь Device Control будет стоять на страже того, чтобы у пользователя не появилась возможность воспользоваться каким-то личными переносными устройствами. И задача Device Control состоит в том, чтобы контролировать использование таких внешних подключаемых систем.

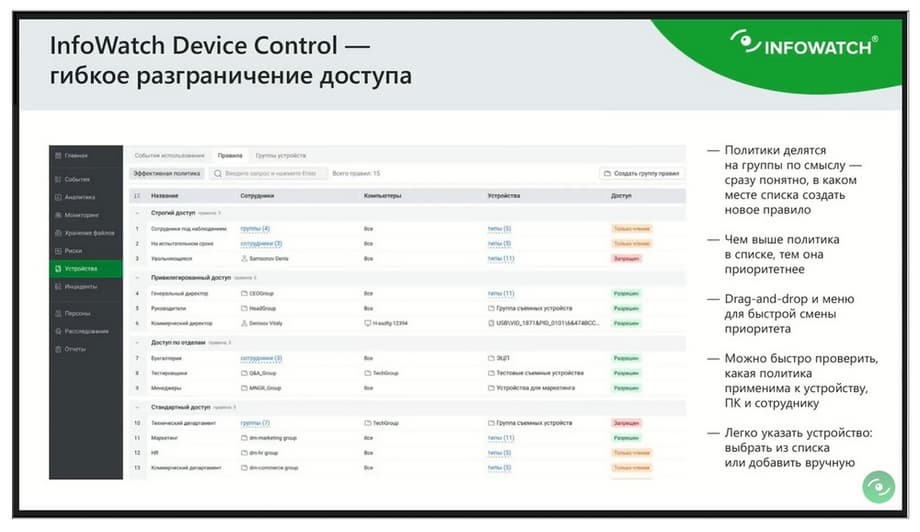

Довольно обширный список как раз закрывает все возможные пути украсть важный документ, переписать его куда-то и т.д. Политики, которые используются в Device Control, позволяют, во-первых, приоритезировать их, во-вторых, группировать. Можно группировать по отделам, по сотрудникам, по сотрудникам под подозрением, кто использует AMOV Prediction. Можно автоматически определять, какие устройства подключаются к персональным компьютерам пользователей и включать их в политики. И Device Control как раз основывается на таких понятиях, как пользователь-устройства-компьютер. Те, кто работает с сетевыми девайсами, я думаю, поняли отсылку к так называемому Zero Trust, когда не доверяем никому. Если говорим про сетевые устройства и Zero Trust, это пользователь-компьютер-приложения. У нас такой же подход, только добавляется устройство. И в политике как раз можно все жестко задавать. Или мы хотим полностью блокировать подключение, или мы хотим дать только возможность чтения информации с этого устройства, но ни в ком случае не запись. И, конечно, в событиях использования сотрудник ИБ увидит, что, и какие действия совершает сотрудник с внешне подключенным устройством. Сейчас очень популярно подключать по проводу телефоны. Телефоны таким образом будут подключены, но не будут доступны.

Таким образом у нас появляется троица интересных продуктов для закрытия функционала DCAP. И, как вы поняли, DCAP - это не только безопасность доступа, но и безопасность самих данных.

Если сотрудник нелояльный, допустим, получает доступ к таким данным, у него появляется возможность их просто удалить. У нас были случаи, когда просто удалялись тонны информации. И если нет бэкапов и свежих копий, то такие проблемы становятся глобальными. Ведь есть документы, от которых сильно зависит бизнес компании. Не только репутация, но также и бизнес. Если пропадут какие-то руководящие документы, договоры и т.д., то бизнес-процессы просто встают. А это основа жизнедеятельности любой компании.

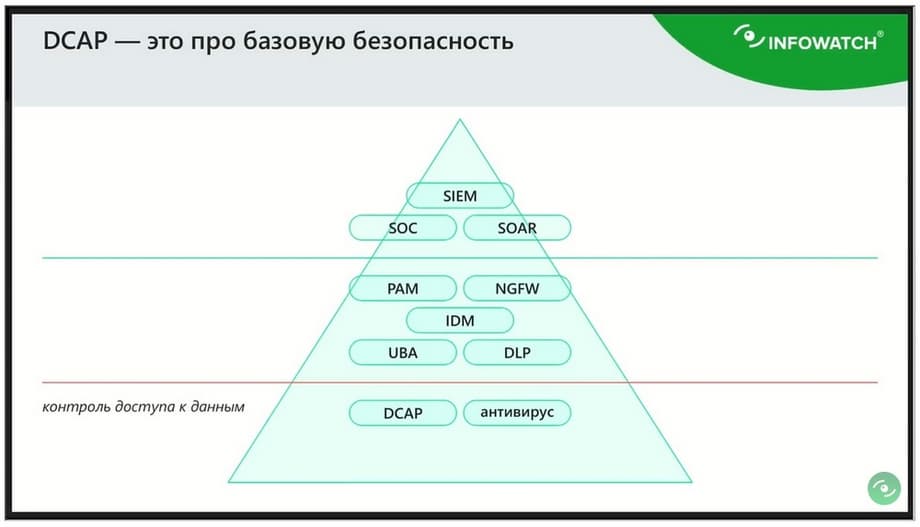

Таким образом, мы можем сказать, что DCAP является базовым продуктом или базовым набором функционала. Рядышком мы разместили антивирусы. Сейчас, конечно, без антивирусов сложно представить корпоративную машину. Но и сейчас все сложнее представить инфраструктуру компании без DCAP-системы. Потому что без DCAP-системы вы так и будете находиться постоянно в серой зоне, что-то ловить, уходящее наружу, но внутри компании, которая уже давно перестала быть зеленой зоной, вы будете практически беспомощны.

И, конечно, DCAP очень хорошо дополняет такие системы, работает совместно с IDM. Задача IDM, как мы знаем, нормализация матрицы доступа, и тут DCAP-система будет поставлять реальные данные с полей, о том, какие доступы у нас есть. Для того, чтобы у безопасника была возможность корректировать эти права доступа, не прибегая к необходимости согласования с руководителем департамента.

Естественно, тут присутствует DLP. Потому что DCAP и DLP — это родственные системы, и DCAP использует функциональность с возможностью существующей настройки DLP, и, конечно, наверху мощные системы, в которых также есть возможность интегрировать DCAP в тот же SIEM, тем самым облегчая взаимодействие с этими системами и улучшая управляемость информационной системы.

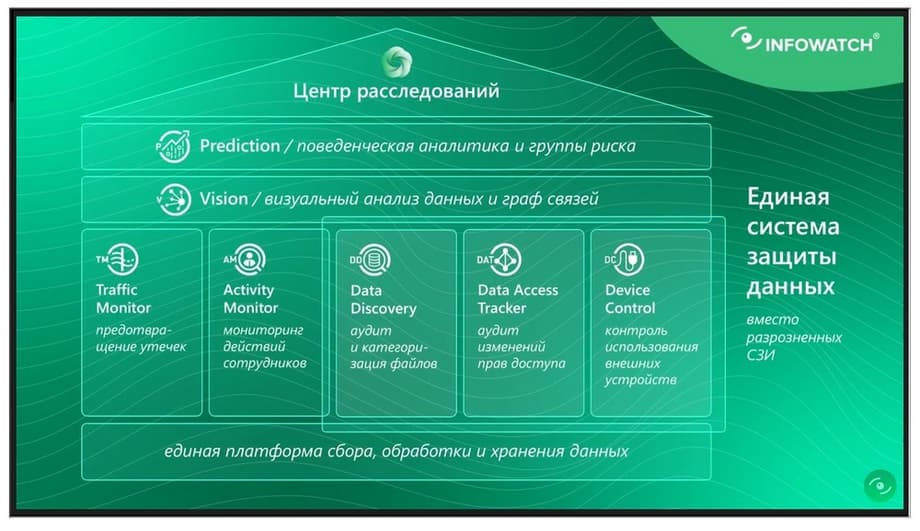

И буквально пару слов про DCAP-функциональноcть. Таким образом, у нас в компании InfoWatch DCAP функциональность - это не какой-то монолит.

Кто-то предлагает DCAP как монолитный продукт, предлагает приобретать и дальше с ним работать. Но мы сейчас развиваем такое понятие, как инфраструктурные решения, которые объединены единым центром расследования. Кто-то нам говорит, что это моновендорность, но на самом деле нет, потому что у нас есть определенная специфика, связанная с анализом контента. И мы говорим только про это. И в DCAP это основная функциональность. И три решения, на которых базируется DCAP- функциональность - это Data Discovery для аудита данных, это Data Access Tracker - для анализа изменений прав доступа, Device Control -для контроля рабочих станций. Они представляют DCAP - функциональность, но, тем не менее, они могут работать и совместно с другими нашими решениями и даже самостоятельно.

Иллюстрации предоставлены пресс-службой компании Infowatch

Сейчас на главной