Совместное мероприятие OCS и NGR Softlab, российского разработчика интеллектуальных систем управления безопасностью – решений класса SIEM, PAM и поведенческого анализа. В программе встречи – обзор продуктов NGR Softlab с разбором уникальных кейсов.

В программе мероприятия:

- О компании NGR Softlab;

- Infrascope – комплексный продукт для управления привилегированным доступом;

- Структура и возможности SIEM-системы Alertix;

- Dataplan – аналитическая платформа для ИБ;

- Партнёрская программа.

Спикеры NGR Softlab:

- Созин Андрей, руководитель направления по работе с партнёрами;

- Исаев Алексей, руководитель направления по техническому сопровождению продаж.

Компания NGR Softlab основана в 2019 г. На текущий момент наша штаб-квартира находится в Москве. Мы полностью российский разработчик.

У нас более 70 сотрудников. Больше половины из них - разработчики. Мы имеем все необходимые лицензии, сертификаты. Являемся резидентом Сколково и инновационного кластера Москвы.

На текущий момент у нас в портфеле есть 3 класса решений. Первый продукт это Dataplan. Это аналитическая платформа для решения задач информационной безопасности, на текущий момент аналогов на российском рынке нет. Alertix - это SIEM-система. Имеет сертификат ФТЭК по 4 уровню доверия. Стоит сказать, что на базе Alertix построен один из крупнейших коммерческих соков в России.

И изначально вся система проектировалась как решение, на базе которого можно развернуть ключ с нуля. Infrascope это наш третий продукт. Относится к решению класса PAM (управление привилигированным доступом). Передам слово Алексею Исаеву, руководитель направления по техническому сопровождению продаж.

Начнем с Infrascope. По технической детализации возможностей решения я постараюсь затронуть вкратце. В основном расскажу о функциональных возможностях. Итак, Infrascope это решение класса PAM. Весь его основной функционал работает в режиме «Бастион». Это когда решение является единой точкой входа для привилегированных пользователей при их подключении к каким-то целевым системам.

INFRASCOPE

Пользователями могут быть как сотрудники организаций, подключающихся к сети или удаленно, так и внешние подрядчики, а также внешние приложения или внутренние скрипты автоматизации. Infrascope - продукт модульный, он поставляется через наборы модулей. По умолчанию во все версии поставок включены менеджеры паролей, менеджеры сессии и менеджеры двухфакторной аутентификация. Из дополнительных есть также TOCACS+-менеджер, менеджер доступа к данным и AAPM-менеджер.

Менеджер доступа паролей занимается хранением паролей. Пароли могут храниться статические, динамические учетные записи, записи целевых систем, записи пользователей домена. По способам внесения паролей существуют подгрузки из каталогов, как внесение через web-интерфейс, платформы, внесение пароля через синхронизацию службы каталогов от Microsoft. Также менеджер пароль отвечает за применение политики. Требования к паролю минимальные. Длина, содержание, символы, ротация паролей каким-то, допустим, расписаниям. Также есть ротация по каким-то триггерам. Например, после каждой выдачи пароля в постороннее приложения, можно провести ротацию пароля. После каждой сессии, которая была проведена с подключением интернета, можно тоже проводить ротации. Есть перечень системных триггеров, и к ним также можно привязывать действия.

Менеджер сессии отвечает за логирование записей сеансов, включая командную и контекстную фильтрацию. Есть формат видео, где есть временные метки по выполнению команд. Можно быстро переходить, смотреть, что было у пользователя на экране в этот момент. Также для всех протоколов существует текстовый блог. Двухмерная двухфакторная аутентификация. Доставка может быть осуществлена либо через почту, либо путем интеграции со смарт-шлюзом, либо можно просто подгружать «секреткейт» мобильное приложение и генерировать код в этом мобильном приложении. Из интересного: двухфакторка работает на основе радио сервера и может быть использована для работы сторонних приложений внутри организации. И наоборот, если в организации уже используется какое-то решение на основе двухфакторки, на основе радио сервера, то мы можем уже с ним провести синхронизацию и интегрироваться и использовать существующее решение для доставки второго двухфакторного пользователя. Т.е. тут как удобно, так можно и интегрироваться.

Здесь представлены только три дополнительных модуля, на самом деле их больше. Менеджер доступа TOCACS+ позволяет заменить полный сервер класса 3 и протокол TOCACS+. Она объединяет в себе все плюсы сервера TOCACS+ и все плюсы по решению. Это использование политик, использование дополнительных механизмов защиты при доступе пользователя. И это полное логирование записи сессии: когда обращался, кто обращался, какие сущности и команда авторизовала. Т.е. полноценное логирование есть также и реляция.

По дополнительному менеджеру доступа к данным. позволяет в режиме Proxy используя стандартные протоколы, используя нативные порты и нативных клиентов подключаться к различным базам данных через Infrascope. При этом Infrascope будет применять политики, будут доступны черные и белые списки выполнения каких-то команд и запросов в рамках доступа к базе данных и будет производиться полный контроль записи. Из интересного. Также можно маскировать данные в режиме реального времени, т.е. можно передать какую-то базу данных в постороннюю разработку либо в посторонний департамент и не бояться произвести утечку какой-то чувствительной информации. Т.е. данные могут быть замаскированы, могут быть применены какие-то политики, допустим, замена символов, перепутывание символов, просто обрезание или замена какими-то шаблонами.

Также есть менеджер AAPM - Application to Application Pusset Manager. Через него можно выдавать хранимые секреты и какие-то сторонние приложения, скрипты автоматизации. Можно применять различные механизмы защиты, такие, как проверка токена, проверка переданного пин-кода, проверка контрольного файла, так что можно выставлять дополнительно количество срабатываний этого токена и время его жизни. Можно сделать токен одноразовым и один раз выдать пароль, а можно сделать токен сроком на несколько дней и через несколько дней этот токен будет уже не активен. Можно настраивать то, какие будут применяться политики к этому приложению и настраивать то, какие учетные записи этому приложению доступны. Т.е. либо даем пароль от одной учетки или от нескольких, от группы учетных записей, все это можно настроить.

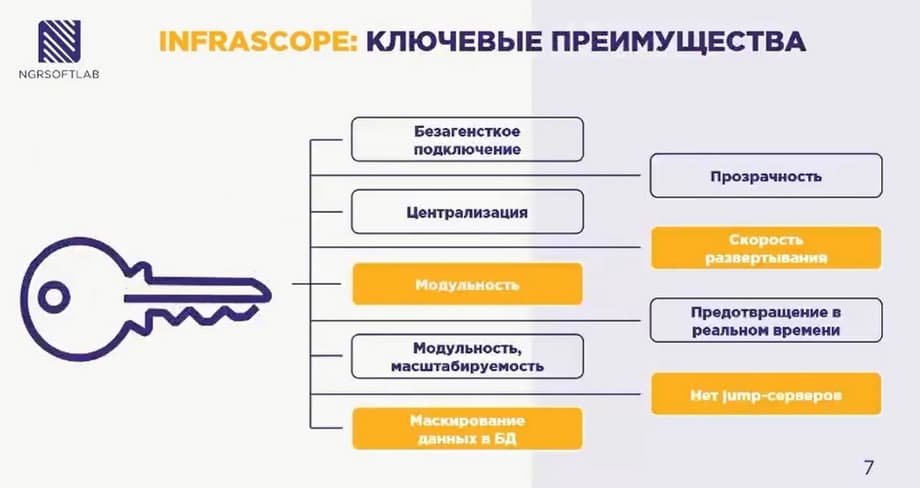

Наши основные преимущества. Решение безагентское подключение, т.е. не требуется установки агента на конечные хосты, к которым мы подключаемся, и также не требуется агент на машину администратора для того, чтобы подключаться к системе. У нас присутствуют различные модули, поэтому мы можем разворачиваться и закупать лицензии только того функционала, который действительно необходим заказчику для решения его текущей инфраструктурной задачи. Также у нас решение модульное и при этом оно легко масштабируется. Мы можем выбирать такую единицу как сервер и собирать кластер из трех, четырех, пяти, десяти nod и т.д. Также можно выносить отдельный функционал на отдельные серверы. Мы можем вынести функционал доступа к этим базам данных на отдельный сервер и на него накинуть дополнительные ресурсы и использовать его для доступа к базам данных. Также у нас нет jump-серверов, т.е. у нас архитектурно отсутствуют серверы на Windows. Следовательно снижается стоимость внедрения, стоимость владения решением, снижается общее количество точек отказов в системе.

И еще есть интересный функционал, это маскирование данных. Есть и дополнительная функция малой приватизации привилегированных задач. Она помогает решить совсем уже кастомные задачи для заказчика. Например, недавно для одной очень крупной компании мы решили задачу по управлению паролями в конфигурационных файлах. Эти пароли хранились в открытом виде, в списаниях, в службах хранения, ротировались очень редко, примерно раз в год. Через автоматизацию задач мы сначала ротировали пароль для базы данных, к которому подключались эти службы, мы ротировали пароль и сохранили его у себя. Затем автоматизация задач шла уже в списке конечных серверов. Для подобного скрипта именно с Infrascope мы получили определенные преимущества именно из-за того, что этот скрипт можно ротировать, допустим раз в месяц, можно отслеживать его запуск в полноценном логе истории запуска скриптов сценариев, мы можем смотреть какие системы что вернули в рамках работы этого крипта.

ALERTIX

ALERTIX – это SIEM-система, она изначально разрабатывалась для коммерческого использования. Он получился в определенной мере уникальным, у него весь набор модулей, все наборы правил корреляции, все наборы функционала, они с одной стороны достаточно оптимальны, а с другой стороны мы можем вместе с продуктом поставлять и нашу экспертизу.

По архитектуре. В системе есть три компонента: ресивер занимается приемом событий, кластер хранения и подсистема управления. Если сказать про интересные моменты архитектуры, о ресивер может обрабатывать поступающие на него данные и складывать в подсистему хранения только то что на него поступало, например, если какая-то система подает на вход слишком много данных, а для работы коррелятора нужно меньше, то именно эта данные поступят на систему хранения, остальное будет отсечено. Система может корректировать время, какую-то неправильную кодировку, т.е. дополнительно помогать. Кластеров хранения может быть любое количество. Подсистема управления может отдельно друг от друга обновлять свои компоненты.

ALERTIX не требует приобретения лицензий на СУБД и ОС. Он децентрализованная, поэтому обеспечивает высокую отказоустойчивость. Использование контейнеризации обеспечивает простоту, скорость обновления и устранение сбоев.

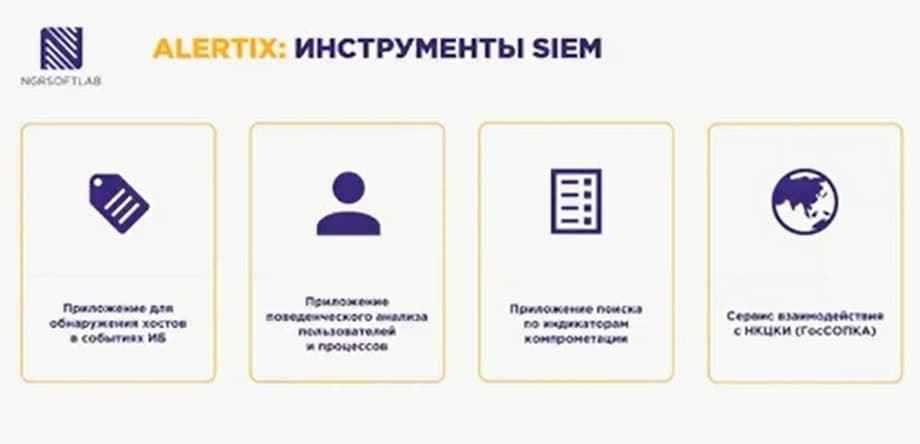

Теперь про модули. В целом под SIEM подразумевается система Security Information and Management. Соответственно в классическом варианте это сбор и корреляция событий и учета этих событий. Но сейчас SIEM поставляется как набор продуктов, который помогает частично замещать или заменять существующие процессы и инструменты. Что идет в качестве дополнительных инструментов, которые поставляются вместе с SIEM?

- Приложения для обнаружения хостов в событиях ИБ.

- Приложения поведенческого анализа пользователей и процессов.

- Приложения поиска по индикаторам компрометации.

- Сервис взаимодействия НКЦКИ (ГосСОПКА).

Для чего нужна инвентаризация своей инфраструктуры, знать какие есть подсети, какие есть хосты, машины, все что дает первое приложение? Это может помочь в обследовании инцидентов. Если вдруг в системе появились десятки новых хостов, или MAC-ов или айпишников, то это может помочь ИБ-аналитику. Но главная задача инвентаризации – это приоритизация и категоризация ИБ-событий. Например, смена IP-адреса на хосте, если это пользовательский сегмент, то это событие не приведет ни к какому инциденту, если тоже самое событие будет найдено на какой-то машине или хосте, который относится к серверному сегменту, то это уже может быть опасно.

Что касается приложения поведенческого анализа, то оно идет как черный ящик, т.е. правила написаны в руководстве администратора и их менять нельзя. Приложение одну неделю обучается инфраструктуре, смотрит какие назначения нормальны для этой инфраструктуры и на 2-ю неделю начинает приносить пользу. Например, бухгалтерский ПК начал сканировать сеть, с одной стороны не запрещено, а с другой стороны – странно.

Что касается приложения поиска по индикаторам компрометации, это кэш суммы подозрительных файлов, это айпишники, с которых производились атаки, все что когда-то было замечено на подозрительной вирусной активности и деятельности, все это может быть запаковано в виде индикаторов компрометации. Доставка индикаторов поставляется извне. Все поступающие события проверяются на наличие этих индикаторов, например, пользователь зашел на запрещенный IP-адрес, это становится подозрительно. Есть и срок жизни этих индикаторов.

Сервис взаимодействия НКЦКИ (ГосСОПКА), с ним все просто. ФСБ создало сервис ГосСОПКА в рамках всей страны, есть организации, которые должны по этому сервису отчитываться. Есть необходимость отчитываться по инцидентам. Есть инциденты, по которым есть срок, по которому надо отчитаться.

В чем особенности ALERTIX? Это подсчет показателей «чистого» EPS при лицензировании решений. Мы в лицензионную метрику закладываем не самое максимальное значение за день или среднее за час, мы берем среднее значение EPS за неделю. Это отражает то, какая нагрузка будет на коррелятор, на системы хранения. У нас мягкая политика лицензирования, следовательно, если на вашу организацию происходит атака, то возможно вы превысили в два раза возможное число, которое у вас было приобретено. Никакого отключения функционала у Вас не будет, система останется полноценно работать.

DATAPLAN

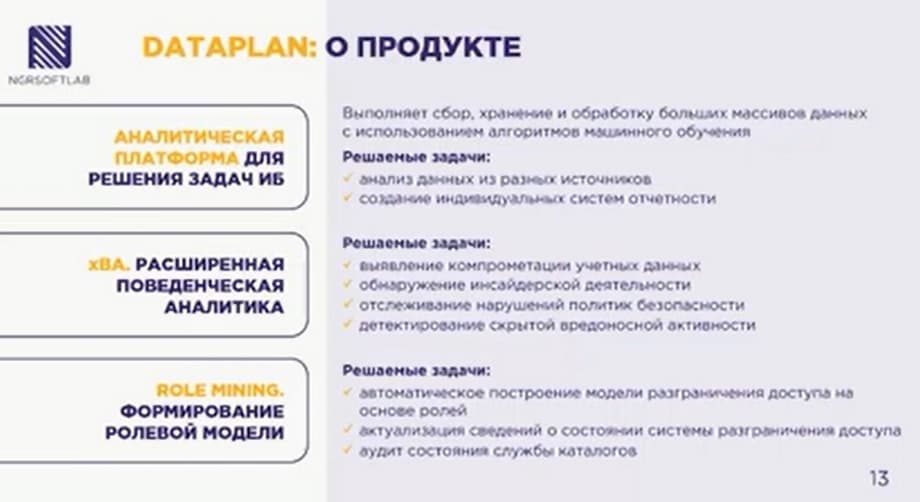

– это аналитическая платформа, которая позволяет проводить сбор, хранение и анализ больших массивов данных с использованием алгоритмом машинного обучения. Этот анализ могут проводить аналитики для создания кастомных отчетов и выводы в виде таблиц, диаграмм и сырых данных, в виде отчетов.

Есть и подключаемые модули, среди них – xBA. Это расширенная поведенческая аналитика, она решает следующие задачи: выявление компрометации учетных данных, обнаружение инсайдерской деятельности, отслеживание нарушений политики безопасности, детектирование скрытой вредоносной активности.

Модуль ROLE MINING, который формирует ролевые модели. Он решает следующие задачи: автоматическое построение модели разграничения доступа на основе ролей, актуализация сведений о состоянии системы разграничения доступа, аудит состояния службы каталогов.

DATAPLAN уже внедрен в нескольких организациях, он помогает с инсайдерской деятельностью, в определении скомпрометированных учетных данных, в выявлении нецелевого использования ресурсов, в представлении данных для оценки эффективности работы сотрудников, информационных ресурсов и систем защиты.

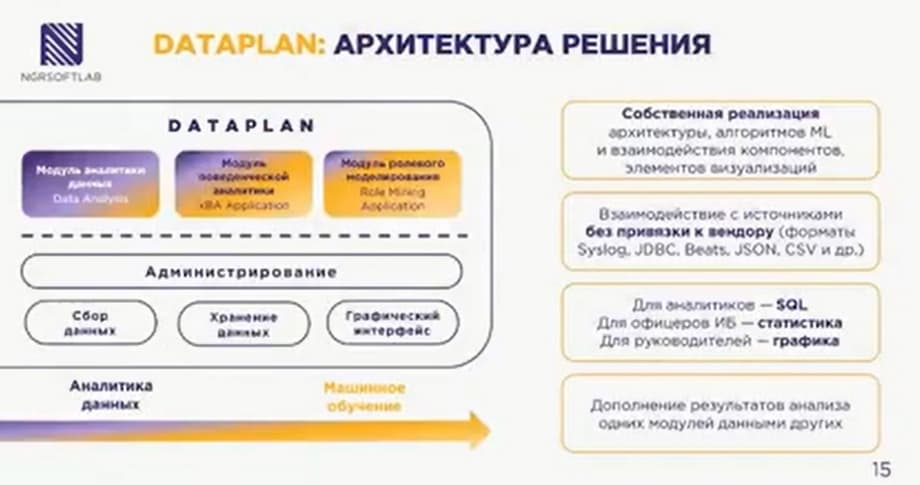

Кто касается архитектуры, то DATAPLAN также состоит из нескольких модулей, у него, как и у ALERTIX, есть ресивер, который принимает данные, хранимые данные также можно предобрабатывать и передавать в систему хранения только те из них, которые нам нужны для работы. Модуль аналитики данных помогает формировать отчеты.

Теперь про модуль xBA по выявляемым угрозам. Можно на нетипичном поведении, на нетипичном количестве процессов выявлять какие-то аномалии и подсвечивать администратору ИБ о том, что данные процессы являются аномальными.

DATAPLAN, модуль ROLE MINING подключает AD в качестве источника данных, служба каталога разбивается на сущности, формируются роли, отслеживается то, в каких группах состоит человек, какие права этим группам назначены, как заполнены данные учеты этого сотрудника в каталоге, к какому департаменту он относится, какая у него должность.

На основании этой ролевой модели строятся такие параметры как большая вложенность групп, очень часто в ходе администрирования каталога происходя какие-то миграции по должностям, по отделам, какие-то пользователи могут иметь доступ туда, куда он не должен иметь доступа по текущей должности, эта ситуации мы отслеживаем и выдаем более оптимальную ролевую модель.

Сейчас на главной