Сегодня в программе: • Обзор новой линейки USG FLEX H; • Сравнение с сериями ATP и USG FLEX; • Новая ОС и её особенности; • Примеры конфигураций. Сегодняшнее мероприятие компании Zyxel, посвящено именно новой серии межсетевых экранов USG FLEX H.

На самом деле эти устройства еще не начали активно продавать потому что у этих межсетевых экранов новая операционная система и функционал, который есть в текущих линейках, не весь реализован.

Особенности новой серии USG FLEX H – это новая ОС и гибкость портов у всех моделей, все порты конфигурируемые, любой порт можно настроить как LAN или WAN, некоторые модели, начиная с 200-й, поддерживают Gbit. Некоторые модели поддерживают PoE.

Производительность повышена примерно в 3 раза по сравнению с аналогичными моделями, USG FLEX пока только мониторинг без управления, мы пока не решили «в какую сторону идти», либо сделать как в серии USG FLEX, т.е. два режима работы: либо режим полной конфигурации с урезанный вэб-интерфейсом, либо режим мониторинга, где вэб-интерфейс остается полноценным.

Далее новый VPN-клиент - «два в одном», потому что он поддерживает теперь не только IPsec, но и SSL-VPN.

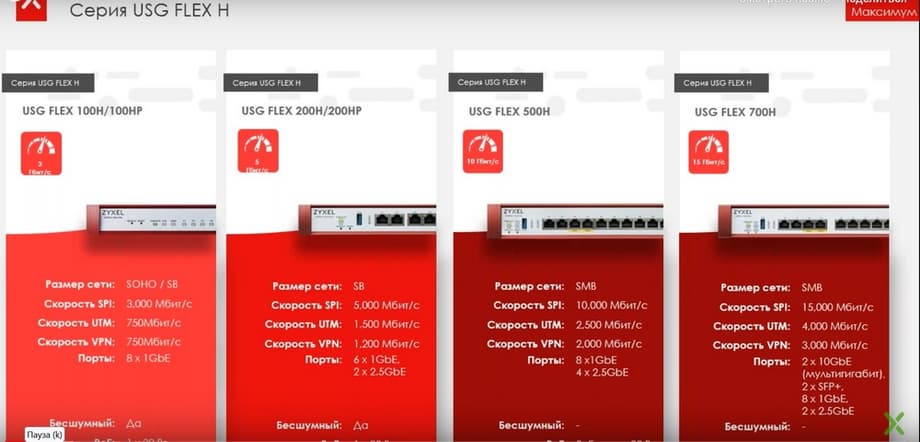

На слайде представлены 4 модели межсетевых экранов, всего их 6, еще есть модели USG FLEX 100H/100HP и USG FLEX 200H/200HP, с поддержкой PoE. Пятисотая и семисотая модели – они и так поддерживают PoE. На слайде можно посмотреть производительность и число портов этих устройств. Начиная с 200-й модели появляется два мультигигабитных порта на 2,5 Гбита, в 500-й модели – 4 таких порта, а что в 700-й модели, можно посмотреть на слайде.

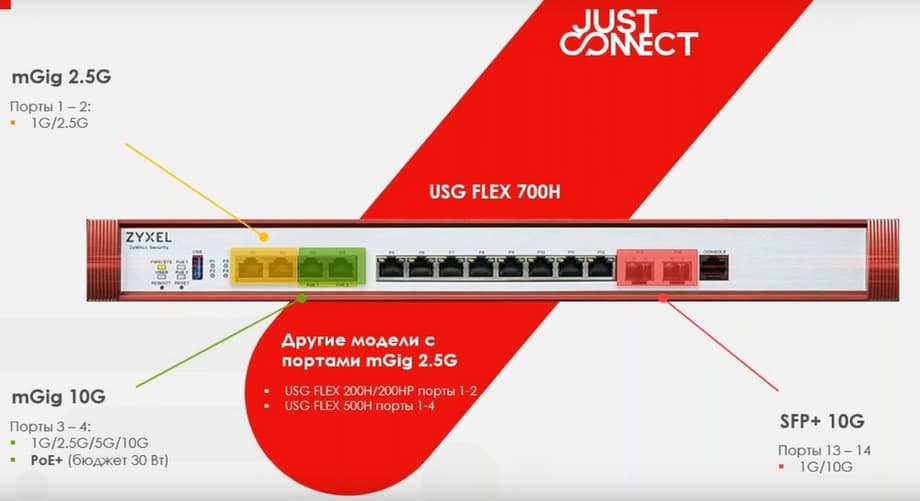

На следующем слайде изображена старшая модель.

Первые два порта на 2,5 Гбита, 3-й и 4-й порты на 10 Гбит с поддержкой PoE, затем идут гигабитный порты, а потом еще два порта на SFP+ 10 G.

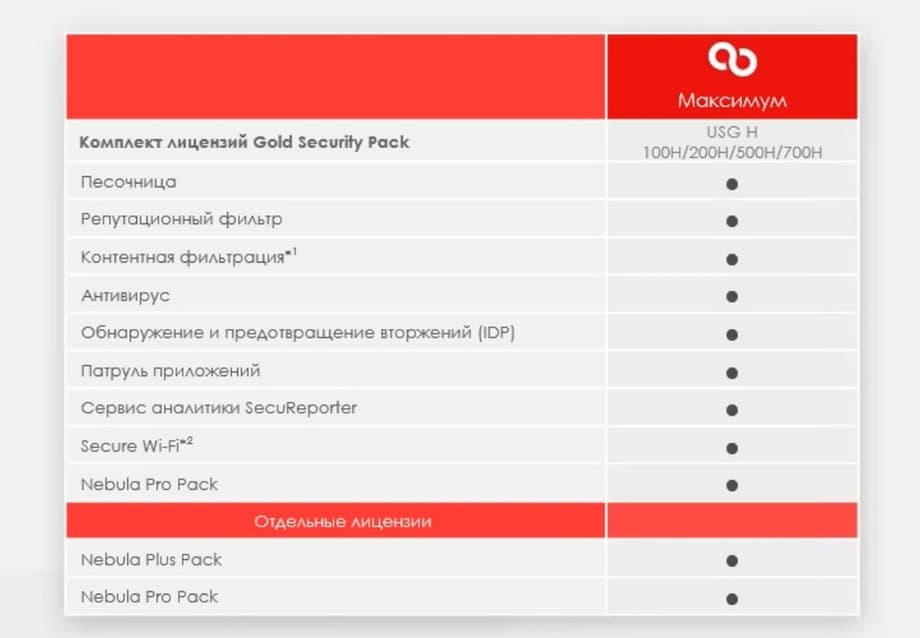

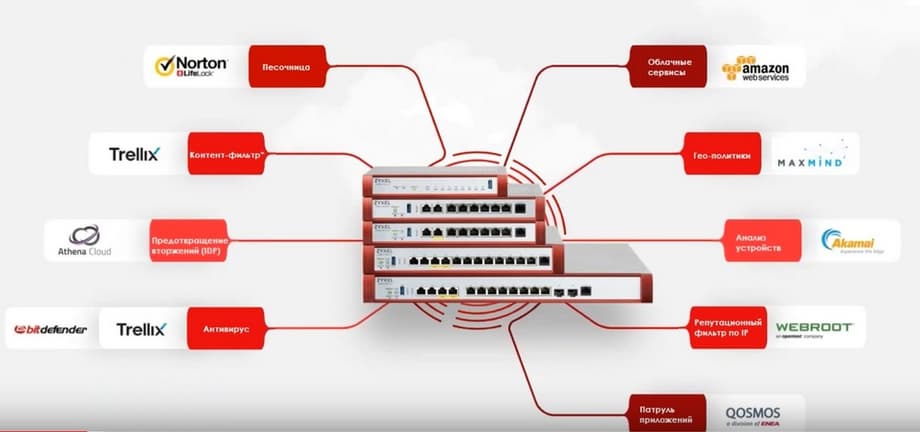

Для это серии есть лицензия Gold Security Pack и отдельная лицензия на Nebula Pro Pack. В Gold Security Pack также туда входят Nebula Pro Pack и все остальные UTM-сервисы: песочница, репутационный фильтр, контентная фильтрация антивирус и т.д. Secure Wi-Fi пока не входит, поскольку пока поддержки его нет, она появится позже. А контентная фильтрация на данный момент не поддерживает работу в России и Беларуси.

Не выше расположенном слайде изображены сервисы, которые предоставляет UTM.

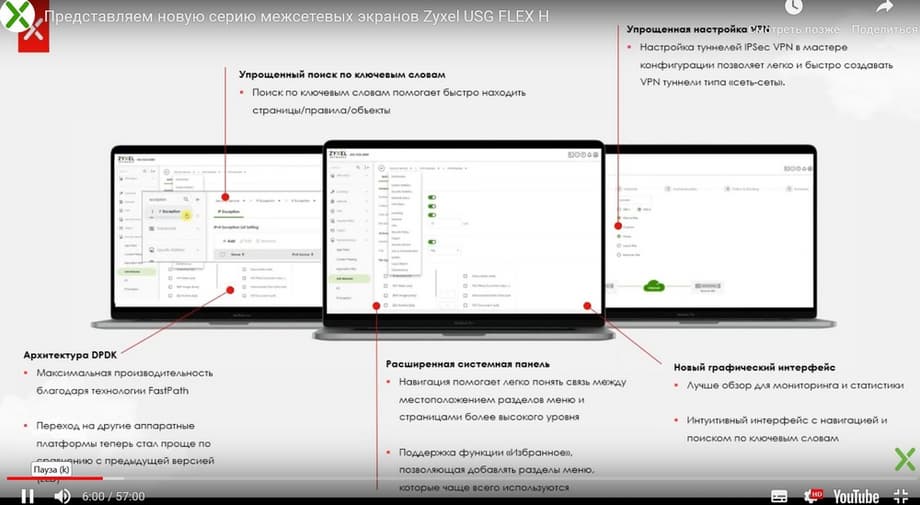

Основной отличительной особенность является новая операционная система – uOS. Она предназначена для повышения безопасности, минимизации времени отклика системы, мгновенного применения изменений и оптимизации управления конфигурации благодаря новому интуитивно понятному дизайну.

На расширенной системной панели есть навигация, наверху доступна иерархия структуры меню, можно там выбирать различные уровни, есть поддержка функции «избранное», туда можно добавлять нужные разделы меню, которые используются чаще, есть поиск по меню, поиск по объектам, поиск по ключевым словам. Архитектура DPDK позволяет добиться максимальной производительности за счет технологии FastPath, переход на другие аппаратные платформы стал проще по сравнению с предыдущей версией. Новый графический интерфейс позволяет обеспечить лучший обзор для мониторинга и статистики.

Архитектуру DPDK можно впоследствии использовать на других аппаратных платформах.

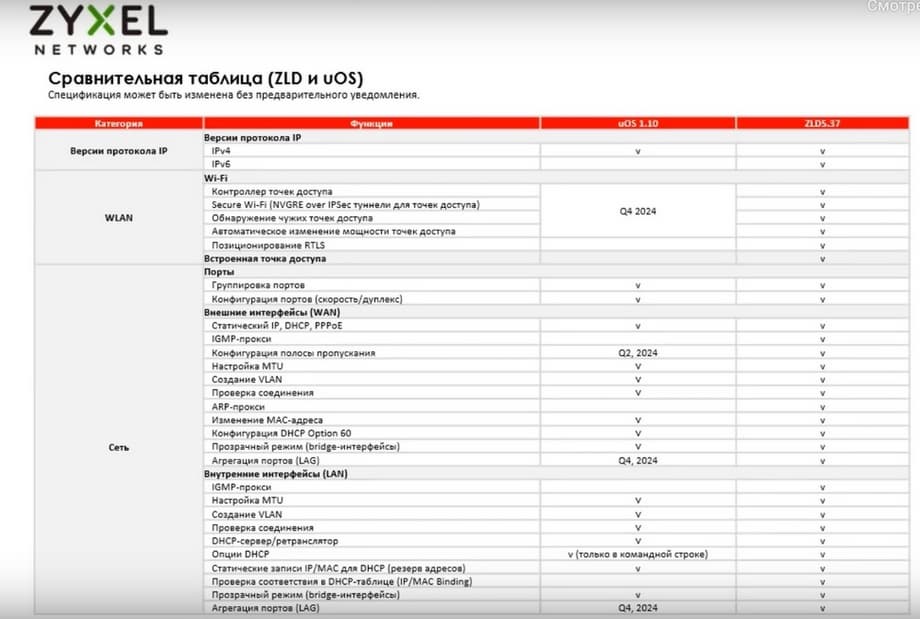

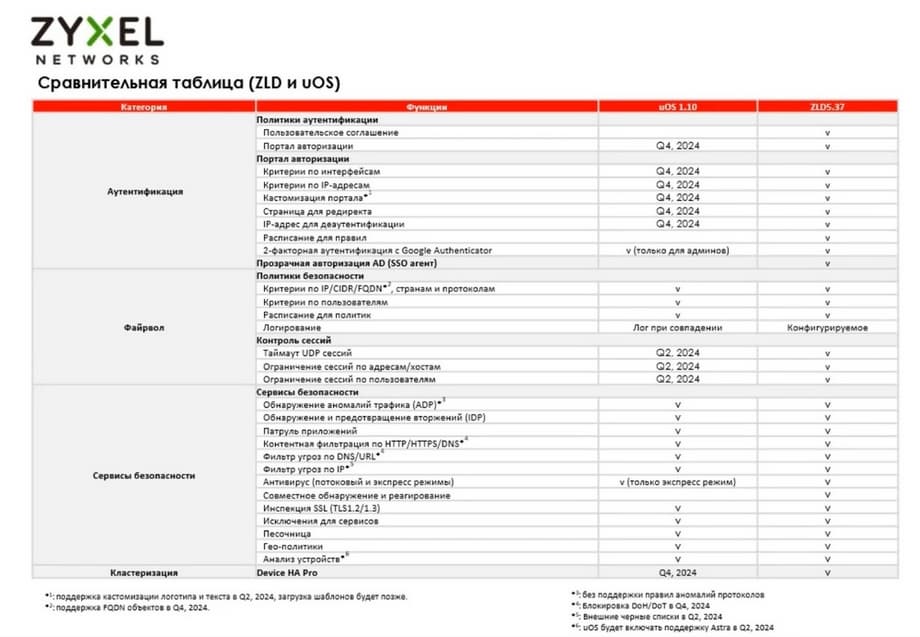

Далее сравним текущую операционную систему uOS с ZLD. Это сравнение видно из следующей таблицы. Если кратко, то контроллер точек доступа, автоматическое изменение их мощности, а также обнаружение чужих точек доступа и агрегация портов, все это появится только в конце 2024 года.

А конфигурация полосы пропускания внешних интерфейсов будет доступна в конце второго квартала 2024 года.

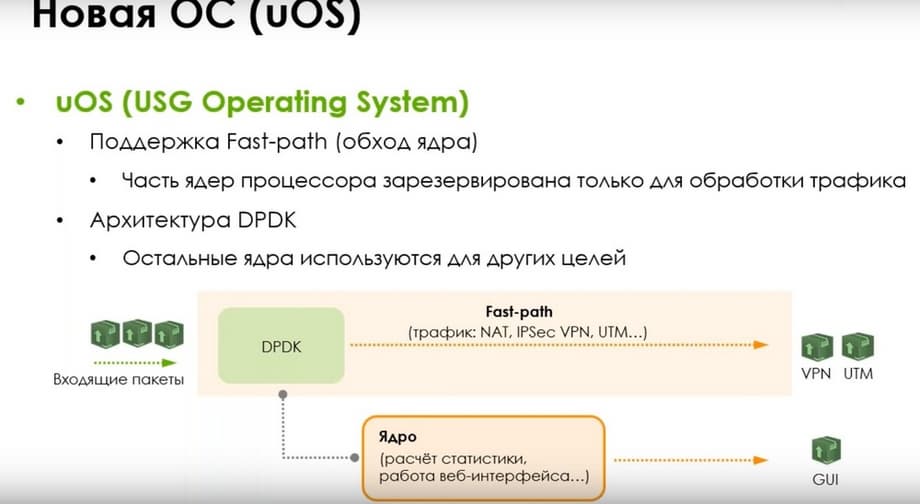

Новая операционная система uOS (USG Operating System) – это архитектура DPDK с поддержкой технологии FastPath (или обход ядра). Здесь все модели многоядерные и часть ядер процессора будет зарезервирована только для обработки трафика, а остальные ядра для других целей.

При поступлении входящих пакетов, если трафик идет мимо ядра и обработка пакетов проходит мимо ядра, то это увеличивает производительность, а ядро в это время занимается расчетом статистики, первичным открытием сессий и работой web-интерфейса.

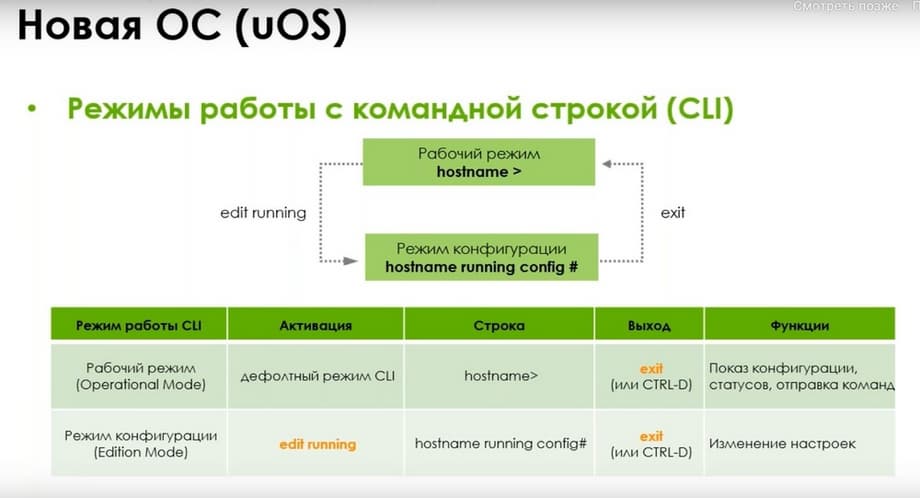

Режим работы с командной строкой отличается и для входа в режим конфигурации (hostname running соnfig) необходима команда edit running, которая необходима для изменения настроек. Для выхода из этого состояния можно ввести команду exit или нажать на клавиши CTRL-D.

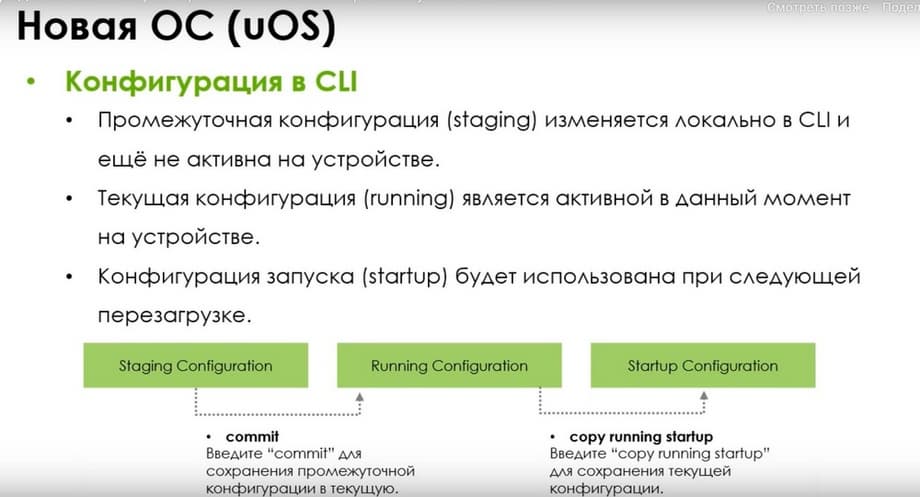

Конфигурация в CLI также отличается, есть и промежуточная конфигурация (staging) изменяется локально в CLI и еще не активна на устройстве. Текущая конфигурация (running) является активной в данный момент на устройстве. Конфигурация запуска (startup) будет использоваться при следующей перезагрузке.

Вводите команду commit для сохранения промежуточной конфигурации в текущую и вводите команду copy running startup для сохранения текущей конфигурации.

Через web-интерфейс такого не добиться.

Индикаторы и кнопки

Появилась кнопка REBOOT, которую можно использовать для перезагрузки устройства. Кнопка RESET – для сброса конфигурации.

Есть индикаторы PoE для моделей, у которых есть такая поддержка. Есть еще один индикатор USER, его можно использовать для своих событий, этот индикатор преднастроен и его можно активировать, чтобы он загорелся зеленым цветом при входе администратора, загорелся янтарным цветом, например, если заблокирован один из пользователей, если он неверно ввел пароли, или мигает зеленым цветом, если лицензия закончилась либо доступна новая прошивка.

Кнопка для сброса настроек, если ее нажать и удерживать 7 секунд, тогда шлюз сбросится на дефолтные настройки, а если удерживать 30 секунд, тогда настройки перейдут к заводскому состоянию.

Работа с Nebula

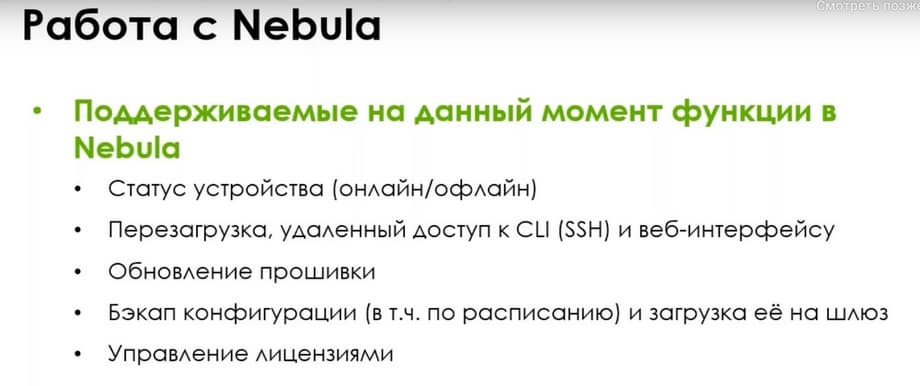

С Nebula система будет работать и на данный момент это будет аналог режима мониторинга для текущих линеек, поэтому на данный момент функции видно на слайде.

Это статус устройства (онлайн/офлайн), перезагрузка, удаленный доступ к CLI (SSH) и удаленный доступ к командной строке и web-интерфейсу, обновление прошивки, бэкап конфигурации (в том числе по расписанию) и загрузка ее на шлюз, управление лицензиями. Даже есть вы заблокировали 443-й порт, 70-й, 23-й из соображений безопасности, то Nebula вы все же сможете получить доступ.

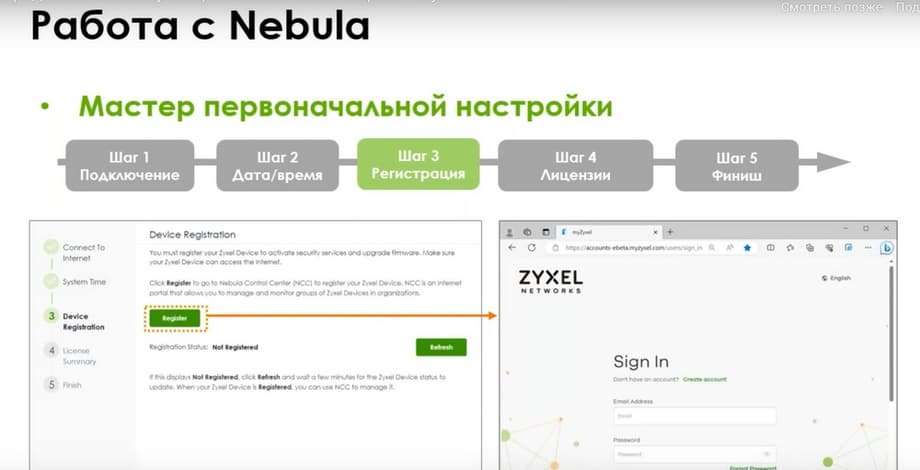

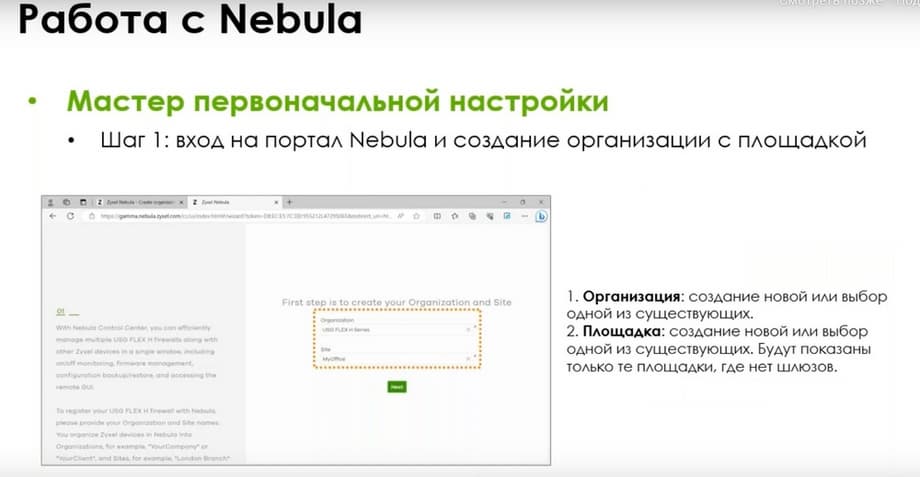

Обновление прошивки, бэкап конфигурации, в том числе по расписанию и применению на шлюзе и управление лицензиями. Т.е. в текущей линейке они управляются в основном сейчас через портал myZyxel. Там вы регистрируете лицензию. Хотя это также можно сделать через Nebula. Т.е. Nebula в ближайшее время полностью заменит портал myZyxel. И добавление устройств, и регистрация лицензии, и привязка лицензии к устройству, все это будет осуществляться там. И, если вы будете проходить мастера первоначальной настройки на шлюзе, то при нажатии на кнопку регистрации вы будете направлены на портал Nebula. Для входа в Nebula можно использовать ту же самую учетную запись, что и на портале myZyxel. После этого вы указываете или выбираете одну из организаций и площадок. И добавляете шлюз на эту площадку.

Если регистрация устройства будет пропущена, то при входе на web-интерфейс статус устройства будет отображаться как незарегистрированный. И появится окошко с QR-кодом, которое можно использовать для регистрации Nebula при помощи мобильного приложения. Если же мобильное приложение у вас еще не установлено, то QR-код вас перенаправить в магазин приложений.

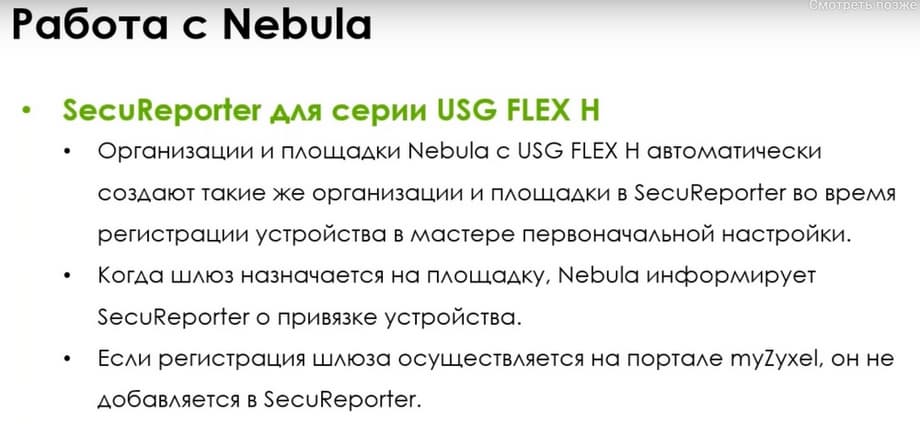

Организация площадки Nebula с USG FLEX H они также будут автоматически создавать такие же организации и площадки в SecuReporter во время регистрации устройства. Т.е., когда шлюз назначается на площадку, то Nebula сразу же информирует SecuReporter. Поэтому не нужно будет отдельно его добавлять в SecuReporter, он сразу там будет. Если же вы будете регистрировать шлюз именно на портале myZyxel, а не Nebula, то автоматически SecuReporter туда не добавится.

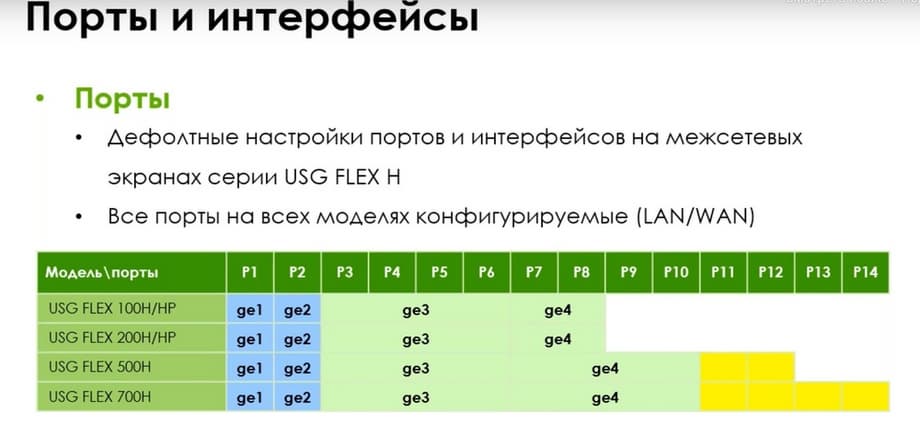

Все порты на всех моделях конфигурируемые. Можно назначать как LAN, так и как WAN. Но при этом все равно есть дефолтные настройки. Первые два порта как обычно это WAN, интерфейс внешний. Дальше, вы видите, там с третьего по восьмой или по десятый порты - LAN порт. Остальные как опциональные.

Повторюсь, что любой порт конфигурируемый, и вы можете настраивать как внешний интерфейс, так и внутренний. Порты также можно группировать. Но при этом на некоторых моделях есть индивидуальные порты, которые в группы добавлять нельзя. Эти индивидуальные порты не подключены к чип-сету и коммутатору, они подключены напрямую к процессору. Поэтому в группы их добавлять нельзя. Но при этом скорость обработки трафика повышается.

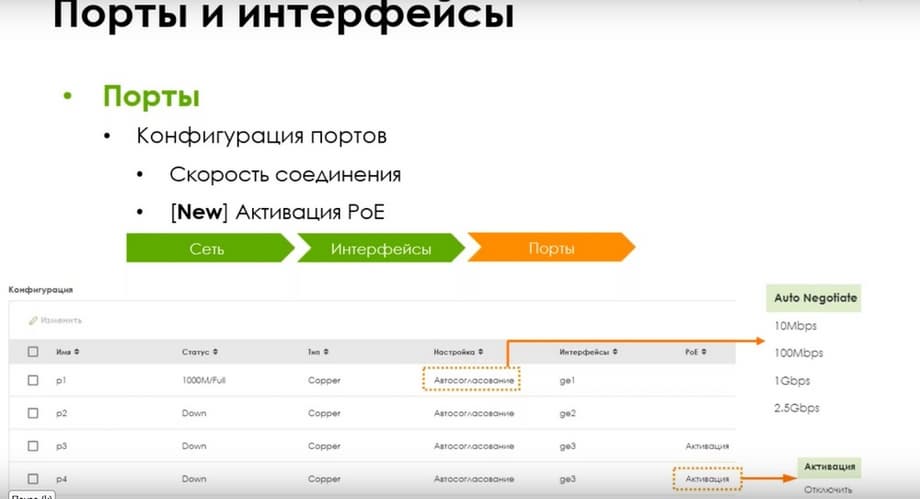

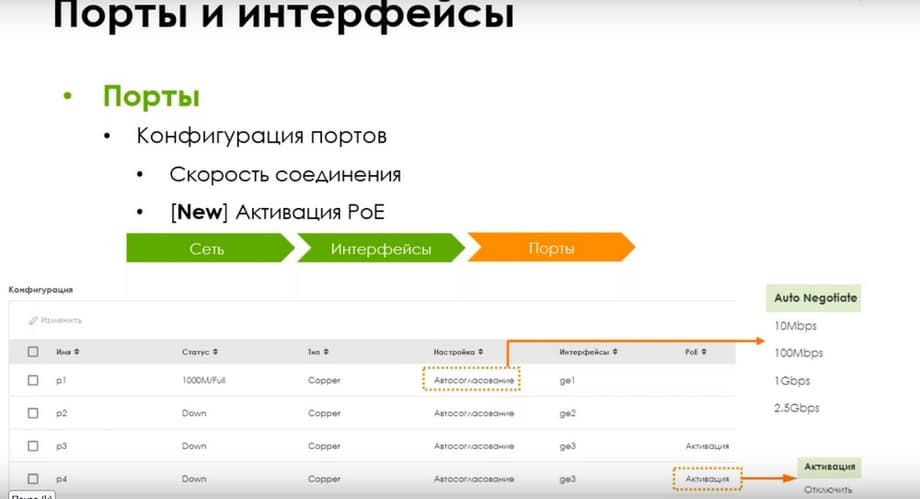

По конфигурации портов. Скорость соединения есть в текущих линейках. Но поскольку есть модели PoE, то явится возможность включать и выключать PoE на портах с поддержкой. При этом общий бюджет 30 Вт на всех моделях.

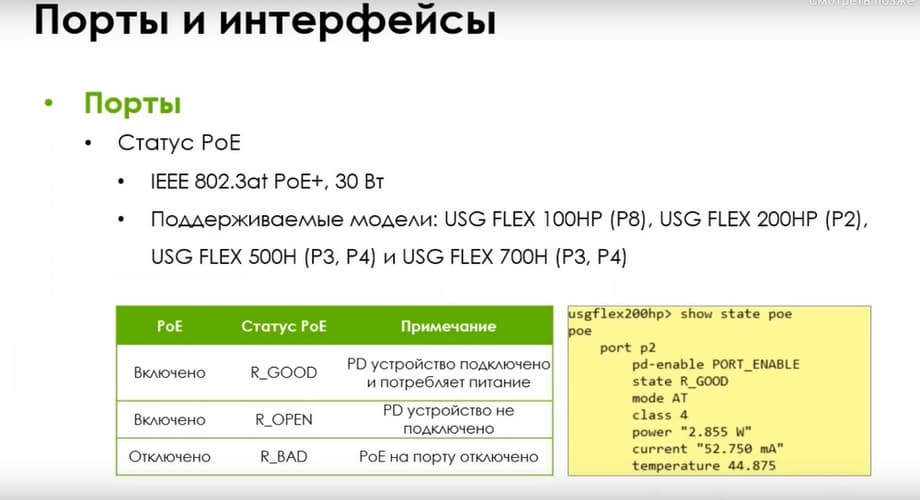

Т.е. это максимальный бюджет и в зависимости от модели есть один порт или два порта с PoE. Статус PoE вы можете просматривать через CLI. Как видите, здесь есть 3 статуса PoE: R_GOOD, R_OPEN и R_BAD. Соответственно, R_GOOD это когда PoE устройство запитано, подключено и потребляет питание. R_OPEN - это когда не подключено и R_BAD - когда сам по себе PoE на борту отключен.

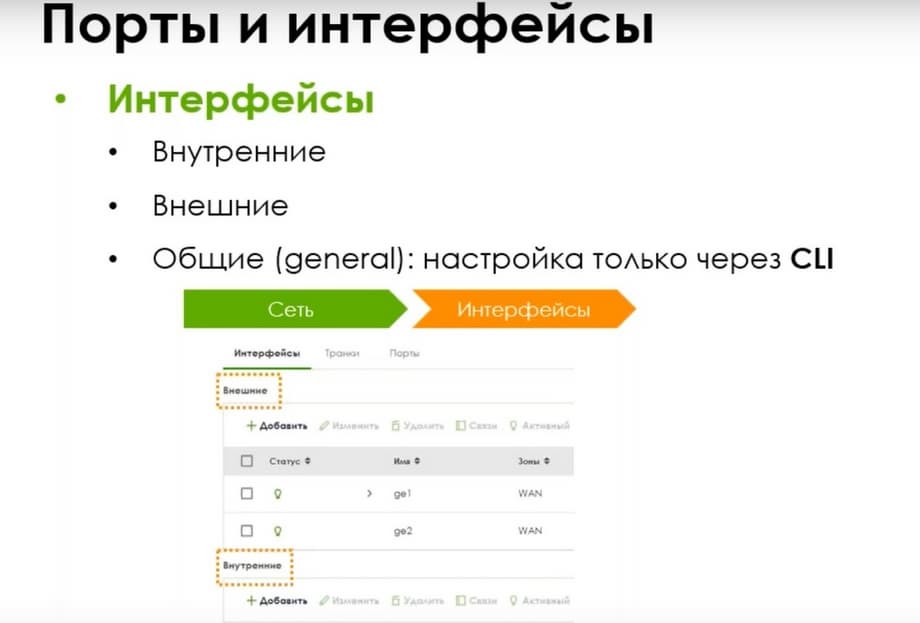

Интерфейсы также в текущих линейках есть внутренние, внешние и общие (general). Но общие можно настраивать только через CLI.

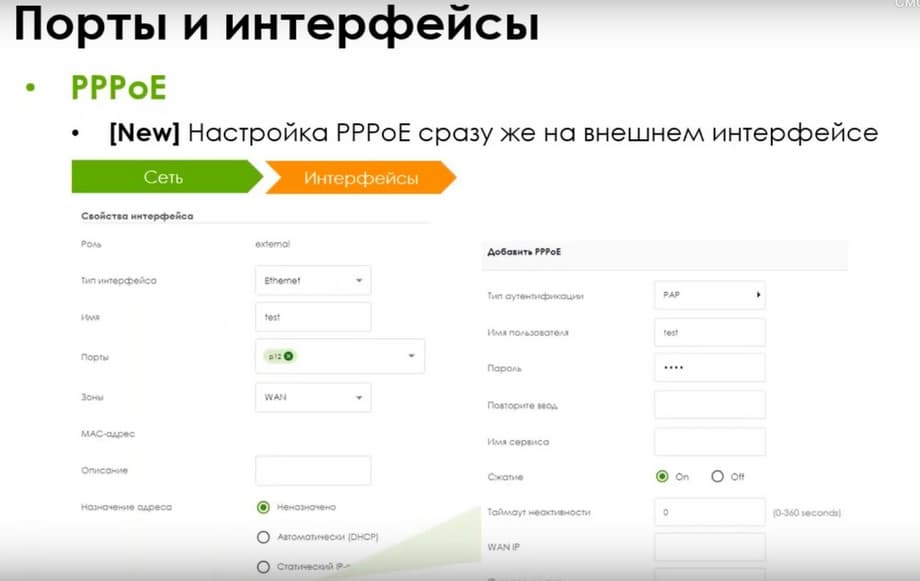

Т.е. в web-интерфейсе вы не увидите раздела с общими интерфейсами до тех пор, пока вы не создадите через CLI хотя бы один общий интерфейс General. И после этого они появятся в интерфейсе. А изначально есть внешние и внутренние интерфейсы. Ничем настройка отличаться не будет, кроме того случая, если у вас провайдер использует PPPoE, то настраиваться он будет сразу же на внешнем интерфейсе.

Т.е. не надо как в текущих линейках создавать еще один интерфейс, а вы сразу при создании интерфейса можете указать то, что он использует PoE.

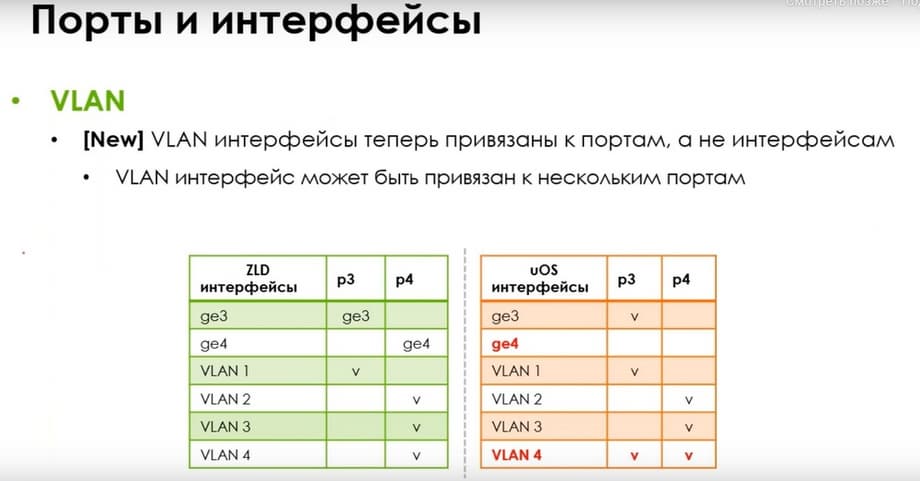

VLAN интерфейсы. Их настройка также отличается от текущих интерфейсов. Если сейчас они привязываются к интерфейсам, то теперь VLAN интерфейсы привязываются к портам. И VLAN интерфейс может быть привязан сразу к нескольким портам вне зависимости от текущих интерфейсов. Т.е. VLAN интерфейсы теперь никак не связаны с логическими интерфейсами ge3, ge4 и т.д.

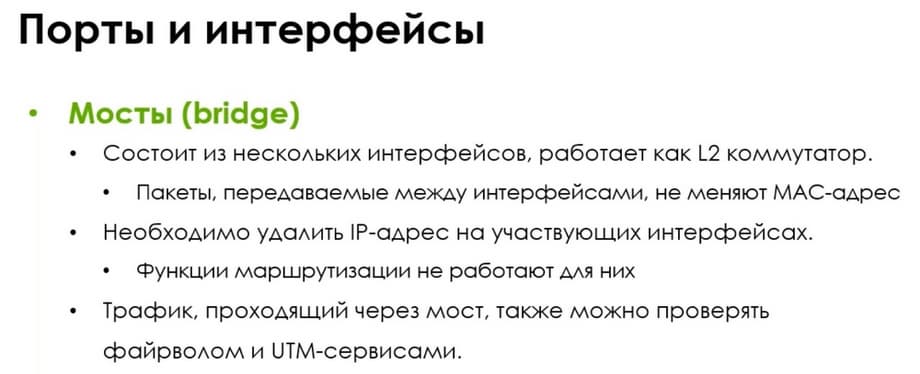

Мосты также имеются. Напомню, они состоят из нескольких интерфейсов, работают как L2-коммутаторы. Пакеты, передающиеся между интерфейсами, не меняют MAC-адрес. При этом на интерфейсе, который вы добавляете в мост, необходимо удалять IP-адрес, т.е. можно просто поставить галочку "без назначения IP-адреса". И функция маршрутизации для них работать не будет. Трафик, проходящий через мост, также проверяется файерволом и UTM-сервисами, как и в текущих линейках.

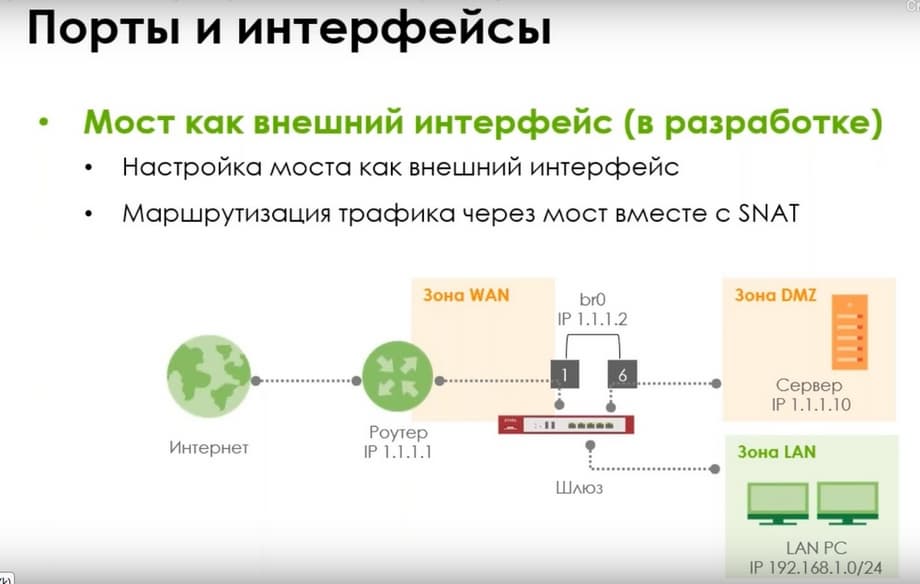

Мост (Bridge) как внешний интерфейс пока использовать нельзя (он находится в разработке). Его можно использовать пока только для проброса трафика. А как внешний интерфейс вместе с SNAT пока его использовать нельзя. Эта разработка появится позже, в следующих прошивках. Напомню, к каким зонам относится трафик через мост. Он относится и к зонам интерфейсов, и к зоне моста. И если, например, интерфейс WAN и интерфейс DMZ в соответствующих зонах добавлены в зону Bridge, и подходить будут политики как WAN to DMZ, Bridge to Bridge, WAN to Bridge, Bridge to DMZ. Т.е. любая этика от к этим направлениям, будет подходить. И соответственно LAN to DMZ, LAN to Bridge также будут подходить. Можно использовать как то, так и другое направление для того, чтобы создавать правила для работы с трафиком.

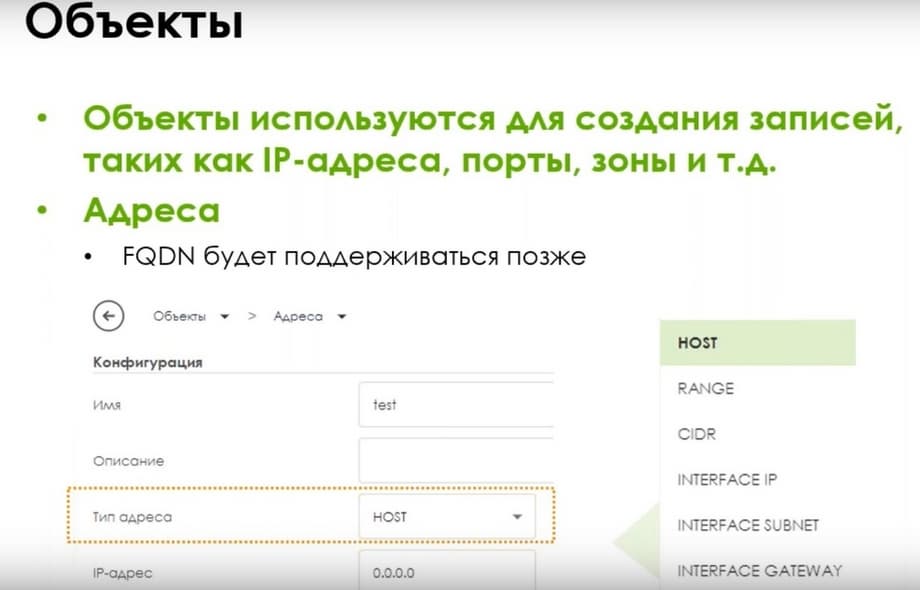

Идем дальше по объектам. Здесь особых отличий нет по тому, как они были и есть в текущих линейках: IP-адреса, порты, зоны и т.д. Единственное, пока не поддерживаются FQDN записи. Это появится позже. И теперь при создании любых правил, политик маршрутизации, политик безопасности, вы легко можете сразу оперировать объектами. Не нужно прыгать между разными меню, объектами и политиками. Теперь при создании любых политик вы сразу, как только нажимаете на источник, у вас сразу появляется выбор адресов, объектов, и вы сразу можете добавить либо новый объект, либо новую букву. А при необходимости изменить текущий объект. Теперь это можно делать сразу же, без перехода на раздел с объектом.

Сейчас на главной