Presentamos las capacidades de la interfaz unificada del Centro de Investigación InfoWatch. Nos centraremos en las tareas de control de derechos de acceso a los datos para reducir los riesgos de ataques a los activos de información, utilizando como ejemplo el módulo InfoWatch Data Access Tracker (DAT).

InfoWatch Data Access Tracker es un producto independiente y un nuevo módulo en la interfaz unificada del Centro de Investigación. Hoy analizaremos los riesgos de seguridad de la información relacionados con los eventos del servicio de directorio Microsoft Active Directory (AD), utilizando 5 casos de ejemplo: desde el cambio en la composición de los grupos de acceso privilegiados y el restablecimiento de contraseñas por parte de los administradores, hasta los intentos de adivinar contraseñas, la presencia de "cuentas fantasma" y otros eventos de AD.

Crearemos una lista de verificación para prevenir ataques a los activos de información a través de cuentas de usuario vulnerables y cambios en los grupos de acceso.

- Demostraremos cómo enterarse a tiempo de la obtención ilegítima de derechos de acceso a los datos a través del cambio en la composición de los grupos de acceso o la manipulación de las cuentas de usuario.

- Qué posibilidades ofrecen los escenarios integrales de trabajo con derechos de acceso en la interfaz unificada del Centro de Investigación InfoWatch, incluso para la prevención urgente de incidentes.

- Qué implica realmente un verdadero DCAP (Data Centric Audit and Protection).

El evento de hoy lo dirige Oleg Mitichkin, gerente sénior de desarrollo de productos de InfoWatch. Comenzó su presentación discutiendo un tema tan interesante como el control de acceso, por qué es tan importante para una organización, en qué productos existen módulos de control de acceso y cómo se relaciona esto con el sistema DCAP.

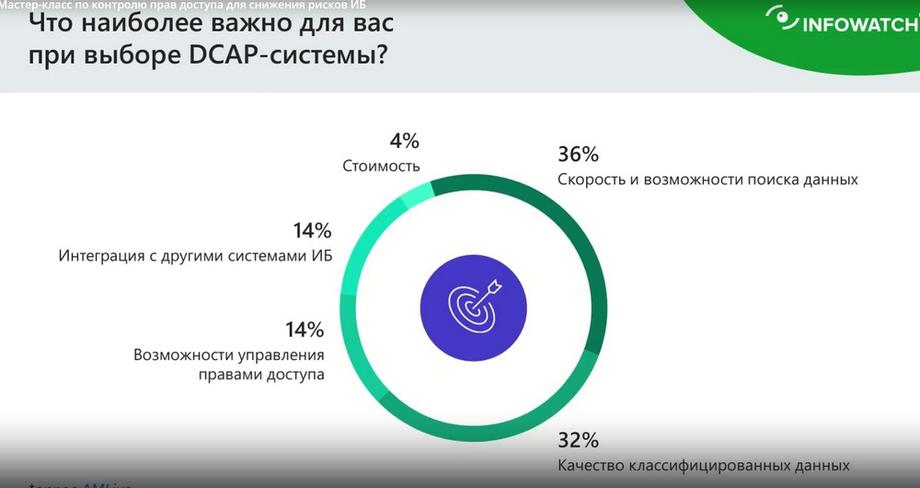

Aquí utilizamos los resultados de una encuesta realizada a nuestros colegas de AM.Live, una encuesta a los asistentes a un evento dedicado a la protección de datos no estructurados. En primer lugar, hoy hablaremos de los datos que se encuentran dentro del perímetro de la organización. Esto puede ser cualquier cosa. Son datos que se encuentran en servidores de archivos, en portales, en bases de datos, en CRM, ERP, etc. Es decir, datos que se encuentran dentro. Especialmente importantes son los datos que son de especial importancia para la empresa, que forman parte de los procesos de negocio. Su fuga o compromiso puede tener consecuencias bastante nefastas. Y aquí no hablamos solo de documentos de Word, PDF, sino también de archivos de configuración. Archivos de configuración del sistema de correo, servidores de aplicaciones, servidores web, bases de datos, ajustes de configuración, archivos de correo, copias de seguridad, etc. Es decir, toda la información valiosa que se necesita para el funcionamiento de la empresa y se encuentra dentro de ella. Pero con una pequeña salvedad. Actualmente, muchas empresas utilizan recursos comunes: Яндекс 360, Clouds, Verge Cloud, etc. Actualmente, hay muchas ofertas en el mercado de este tipo de sistemas corporativos para reemplazar la suite Microsoft 365 que se ha ido. Las fugas y el control de la salida de datos y el control de los derechos de acceso a los datos en estos recursos en la nube también son un proceso importante, y también estamos comunicándonos activamente con los proveedores para proporcionar una capa adicional de seguridad y control de los derechos de acceso. Por lo tanto, cuando hablamos de la protección de datos no estructurados dentro de la organización, lo primero que les vino a la mente a los encuestados y asistentes al evento sobre DCAP. Bueno, en primer lugar, todos hablaron sobre el cifrado de datos y la protección antivirus. Esto es absolutamente cierto. Pero preste atención, aquí vemos claramente dos dominios llamados. Un dominio está relacionado con la protección directa de los datos, cifrándolos para que no se puedan descifrar, pero cualquier dato se puede tomar y eliminar. Los datos cifrados tampoco son una excepción aquí. Protección contra programas maliciosos. Aquí no se trata solo de protección antivirus, sino también de un sistema de clase EDR que permite proteger los datos de amenazas relacionadas con diversos virus, troyanos, ransomware, etc. Por separado y con grandes porcentajes tenemos la autenticación de usuarios: 21%. En consecuencia, todos entendemos que es muy importante controlar los derechos de acceso de los usuarios a determinada información confidencial. Y, de hecho, esta es la tarea principal de DCAP o DAC System. DAC es un nombre un poco obsoleto, ahora se utiliza Data Access Governance. Data Control Access and Protection. Es más, diré que esta abreviatura, introducida hace varios años por Gartner, también es considerada obsoleta por la empresa Gartner. Porque el sistema DCAP en realidad incluye bastantes componentes. Y la autenticación de usuarios, el control de los derechos de acceso, es un módulo necesario de estos sistemas. Y ahora, aquí ven, junto a DCAP está DLP. No están ahí por casualidad. A pesar de que DLP se utilizaba tradicionalmente para controlar fugas, ahora entendemos que el control de acceso dentro de la organización también es importante.

Actualmente, en las organizaciones se utilizan cientos de sistemas diferentes. Si hablamos de una gran empresa, a menudo tiene muchos sistemas de información. Son sistemas que se utilizan para organizar los procesos de negocio, son varios portales, bases de datos, «1С», lo que sea. Además de los sistemas de información para el soporte y los sistemas para la protección. Hablé con el jefe del servicio de seguridad de una empresa bastante grande, y me dijo que la cantidad de consolas en las que un empleado de seguridad de la información tiene que pasar tiempo diariamente es de más de 20. Y la aparición de otra solución, como DCAP, con sus propias consolas, con sus propios informes, sobrecargará aún más al empleado del departamento de seguridad.

En InfoWatch hemos desarrollado una sólida experiencia en sistemas DLP. Traffic Monitor es un sistema para el análisis de datos, en el que se encuentran clasificadores de información, motores que se encargan del análisis de la información. Pensamos, ¿por qué no combinar estos dos sistemas?

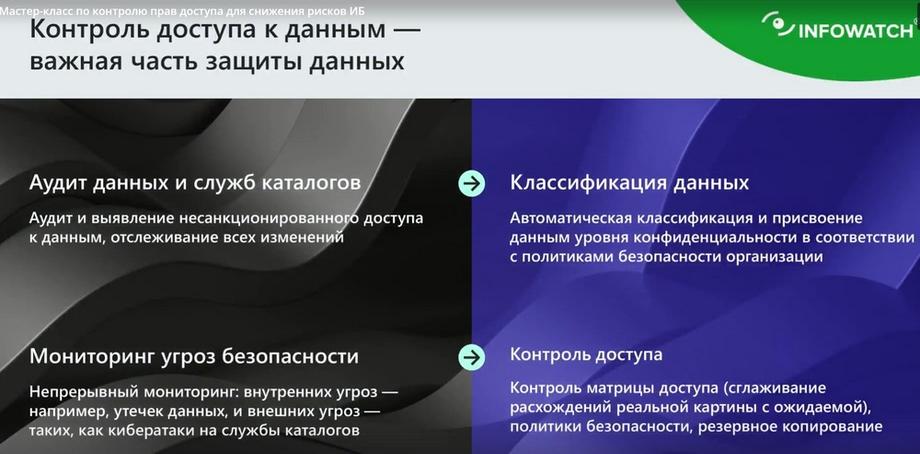

En realidad, ¿por qué son importantes los sistemas DCAP para una organización, por qué se les presta atención ahora, qué tareas resuelven? Y diré de inmediato que resuelven tareas que ningún otro sistema resuelve, por lo que son únicos en su tipo. Una vez más, utilizamos los resultados de las encuestas de nuestros colegas de AM.LIFE. Como vemos, lo primero a lo que se presta atención es a la búsqueda de datos: 36%. Es importante que el sistema pueda entender dónde se encuentran los datos confidenciales importantes. Es decir, el sistema DCAP debe entender dónde está cada cosa. Bien, hemos expuesto algún recurso, por ejemplo, un servidor de archivos o un portal, en el que se encuentran documentos importantes que se descargan y luego se utilizan para el trabajo de toda la empresa. Hemos descubierto estos documentos, ¿y ahora qué hacemos con ellos? Y luego el sistema debe entender qué son estos datos, qué son estos documentos. Es decir, estos datos deben clasificarse de alguna manera o entenderse la importancia de la información que contienen. Y aquí es donde se observa una conexión evidente con el sistema DLP, que utiliza potentes motores de análisis de contenido para entender el grado de importancia de los datos que deben controlarse. Y en segundo lugar está la clasificación de los datos. Así pues, búsqueda de datos, clasificación. Y en tercer lugar, la gestión de los derechos de acceso. Porque vemos dónde se encuentran varios documentos importantes, pero ¿quién tiene acceso a ellos? Normalmente, según los procesos de negocio, en los sistemas IDM se construye la llamada matriz de acceso gestionada, cuya tarea es reducir los derechos de acceso reales a los que debe tener el empleado según los procesos de negocio. Pero la diferencia importante entre IDM y DCAP es que IDM mira los derechos desde arriba. No se adentra en el interior, no mira los derechos de acceso a objetos concretos. Y esto es bastante importante. Y aquí es donde radica la diferencia fundamental con DCAP, que mira qué objeto, qué documento necesita proteger. Y qué derechos de acceso tiene en este momento, cómo cambian con el tiempo y hasta qué punto estos cambios son legítimos.

La integración con otros sistemas de seguridad de la información es una respuesta bastante obvia. Siempre se podría no incluirla, porque en la infraestructura de TI de una empresa hay muchos sistemas. Y para poder controlar todo esto, por supuesto, es necesario combinar los datos de alguna manera y configurar los sistemas de respuesta a los eventos que se producen en estos sistemas. Por lo tanto, aquí aparecen SIEM y otras clases de soluciones que permiten combinar los eventos de diferentes subsistemas. DCAP, por supuesto, no es una excepción aquí, naturalmente DCAP debe ser un proveedor de eventos para los sistemas de su análisis. En consecuencia, basándonos en todo lo dicho, llegamos a la conclusión de que el sistema DCAP en realidad es una combinación, es decir, un núcleo de negocio de sistemas diseñado para el descubrimiento, la búsqueda de documentos, la realización de análisis de contenido.

Además, el análisis de contenido debe estar vinculado a los procesos de negocio de la empresa. Es decir, cuando implementamos un sistema DLP, pasan meses antes de que podamos configurar los objetos de protección para organizaciones concretas, para sus procesos de negocio. Por supuesto, existen sistemas de creación automática de objetos de protección, como autoDLP, un sistema de categorización de datos que se presentó en las últimas versiones de Traffic Monitor. Todo esto acelera significativamente el proceso de creación de objetos de protección, es decir, de los datos que debemos proteger. En las grandes organizaciones, sobre todo si se trata del sector financiero, alrededor del 80% de los documentos se categorizan muy bien según determinadas plantillas y, según estas plantillas, es necesario llevarlos a la protección. Y aquí se ve la ventaja evidente de utilizar DCAP junto con el análisis de contenido del sistema DLP existente, porque el resultado de la configuración del sistema DLP se puede utilizar en el mismo DCAP. Y así obtenemos un ecosistema cerrado y completo. Un producto de este ecosistema, como un módulo, en este caso, posiblemente Data Discovery, analiza los documentos que se encuentran dentro de la empresa, analiza los derechos de acceso, transmite esta información a DCAP, es decir, DCAP se convierte en una especie de "cerebro" que combina la funcionalidad de varias soluciones.

Si hablamos del análisis de acceso, tomemos como ejemplo un servidor de archivos en el que se ha configurado la diferenciación de acceso. ¿Cómo se puede cambiar el derecho de acceso? Bueno, de varias maneras, hablaré de dos. En primer lugar, se puede dar acceso directamente al usuario a los archivos que se encuentran en el recurso compartido DFS o cambiar el derecho de acceso en los grupos en el directorio activo. Además, a menudo el propio hecho de cambiar la composición de los grupos no será cortado por el sistema DLP. Para ello se necesitan otros medios, que forman parte de un módulo independiente, que a su vez forma parte del directorio activo o de cualquier otro servicio de directorio. Mirará el cambio de los derechos de acceso, mirará el cambio de la composición de los grupos, podrá comparar esto con los derechos de acceso que se obtuvieron del módulo Discovery antes de esto. De esta manera, el responsable de seguridad entenderá que los derechos de acceso han cambiado. A veces, este modo se puede organizar artificialmente en los productos. Se llama modo de prueba, cuando un usuario se introduce en determinados grupos y el responsable de seguridad ve inmediatamente cómo esto conducirá a un cambio en sus derechos de acceso a los sistemas de información dentro de su organización.

Por lo tanto, DCAP debe realizar una auditoría de los datos. ¿Dónde se encuentran? Se debe realizar una auditoría de los servicios de directorio, porque los servicios de directorio contienen toda la información sobre los usuarios, que posteriormente utilizamos para asignar derechos de acceso a las listas de acceso en cualquier sistema. DCAP debe realizar una clasificación de los datos para entender qué datos han aparecido en el recurso compartido abierto. ¿Y por qué? El DSI se encuentra en la carpeta pública o se encontraba literalmente durante 5 minutos, y luego alguien lo quitó, pero durante este tiempo 100 personas ya lo han descargado. DCAP debe realizar un seguimiento regular, realizar una auditoría, controlar los cambios que se producen tanto en los derechos de acceso como en la distribución de los documentos dentro de la empresa, es decir, debe reconstruir constantemente el mapa o el campo de información. Si hablamos de nuestra nueva solución, Data Access Tracker, es algo relacionado con DCAP. Por lo tanto, decidimos no cambiar el nombre, para no confundir a nadie.

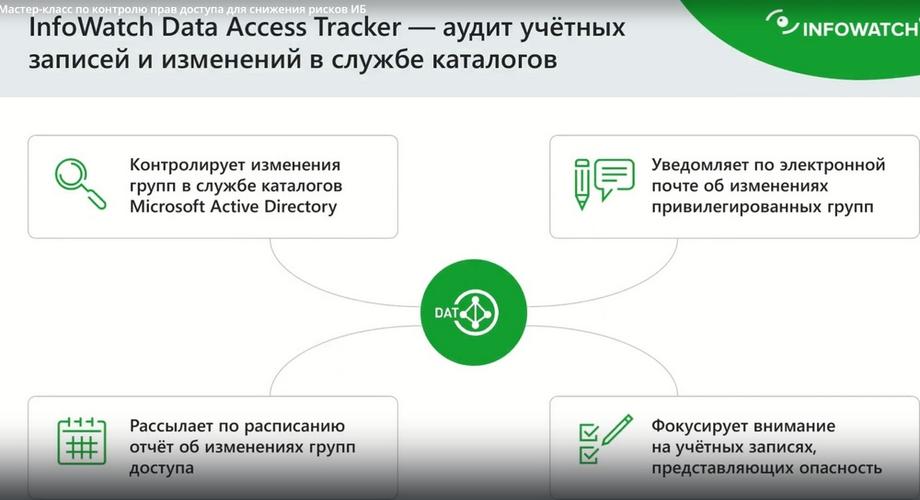

En consecuencia, cuando hablamos del control de los derechos de acceso, mencionamos el cambio en el servicio de directorio. Bueno, como la mayoría de ustedes probablemente ya están familiarizados con la línea de productos InfoWatch, y saben que este módulo es precisamente lo que nos faltaba. Qué ocurre en el servicio de directorio y cómo esto conduce a un cambio en los derechos de acceso a los documentos, por desgracia, no podíamos entenderlo. Y precisamente este módulo DAT cierra la necesidad de controlar y auditar los servicios de directorio.

Actualmente es Microsoft OD, y en este momento estamos trabajando directamente con los desarrolladores de ALD, y literalmente en los próximos meses se añadirá ALD Pro. En realidad, sinceramente, estamos trabajando con el desarrollo de «Astra», nuestro departamento de pruebas incluso se las arregla para encontrar varios errores en ALD Pro. Y con esfuerzos conjuntos, todo esto se envía, se comprueba inmediatamente. Así que creo que en los próximos meses tendremos soporte para ALD Pro.

Así pues, DAT. Ahora estamos empezando a cerrar con este DAT aquellos dominios de información que no tenemos para cerrar completamente la necesidad de la organización en el escenario DCAP. A menudo, DCAP empieza a sufrir de un análisis de contenido de baja calidad. Dado que Traffic Monitor, que se integra en los procesos de negocio de la empresa, además de que se configura para la empresa y los objetos de protección, las políticas que se implementan en Traffic Monitor, también se pueden utilizar en el sistema DCAP y se podrán utilizar en DAT. Esto es muy importante. Si DCAP utiliza internamente algún sistema de código abierto para el análisis de contenido, debe ser fácil de configurar. Y muchas empresas actualmente presentan sistemas preconfigurados de categorización según los llamados cumplimientos o leyes, pero si quiere añadir algo propio, esto puede requerir un esfuerzo considerable.

Aquí el sistema está cerrado, un sistema que funciona en el centro de investigación, del que creo que muchos de ustedes ya han oído hablar y ya utilizan los resultados de la configuración del sistema DLP.

Vemos lo que ocurre en AD desde el punto de vista de la composición del grupo, sobre todo de los grupos privilegiados, desde el punto de vista de las cuentas de usuario, cómo cambian, cuáles nuevas aparecen, cuáles se silencian. Sobre los principales cambios informamos inmediatamente por correo electrónico a los oficiales de seguridad. Actualmente, la tarea principal de DAT es mirar profundamente el servicio de directorio y entender qué ha cambiado.

Cómo realizamos las pruebas piloto. Empezamos las pruebas piloto en marzo de este año. En las pruebas piloto participaron unas veinte grandes empresas. Y observamos una tendencia. Que, en primer lugar, la tarea de auditar y controlar el servicio de directorio es realmente importante. ¿Importante por qué? Porque a lo largo de los años de existencia de la empresa, el servicio de directorio, es decir, el servicio principal donde se encuentra la información sobre todos los usuarios, sobre las unidades organizativas, los grupos, las políticas de grupo, etc., llega a un estado de cierto caos. Y DAT, como sistema de análisis de registros de los controladores de dominio, permite analizar todo esto con bastante rapidez. Ya ha habido casos en los que, literalmente, al día siguiente de la implementación de DAT en empresas bastante grandes y multidominio, ya se podía entender que algo no estaba bien. Eso es. Y la segunda tarea que DAT resolvió al final, después de que pusimos más o menos orden en el servicio de directorio, ahora estamos vigilando de forma puntual lo que, en realidad, cambia con el tiempo. Esto ayudó especialmente a las empresas con un sistema de sucursales ramificado, con administradores locales y un responsable de seguridad, que ahora veía en el centro de investigación todos los productos relacionados con el análisis de los derechos de acceso y el análisis de los datos, podía entender fácil y rápidamente lo que estaba ocurriendo y a qué podía conducir, lo que, por supuesto, es muy importante desde el punto de vista de la investigación.

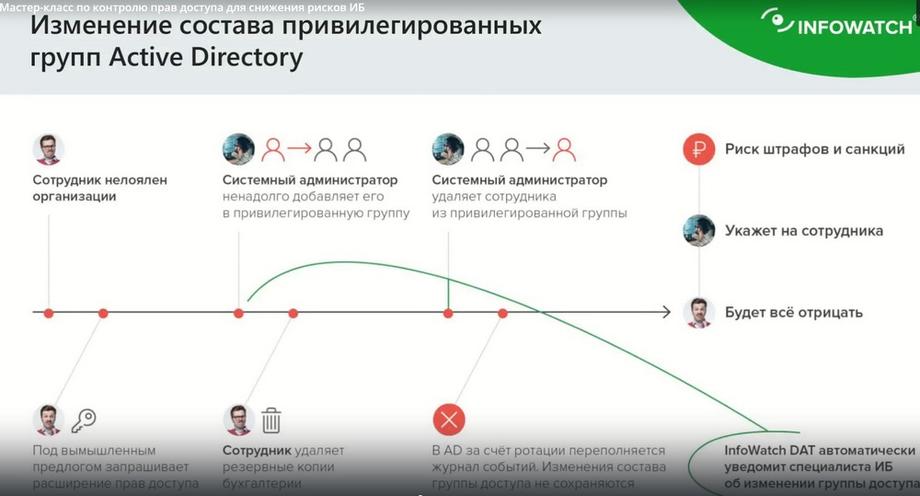

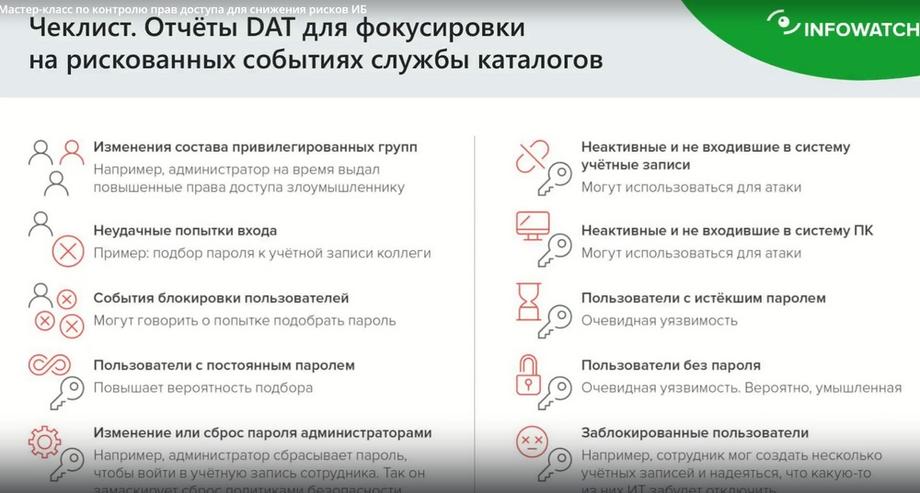

Veamos algunos ejemplos, de este tipo, muy actuales en nuestros tiempos, que pueden cerrar el cambio en la composición del grupo privilegiado del directorio activo. Hay dos clases de grupos. La primera son los administradores preconfigurados, como Domain, Admin Schema, Admin Enterprise, Admin Exchange, Admin Etc. Estos son los grupos de usuarios y administradores reales que se encargan del funcionamiento de la infraestructura. Los cambios naturales en estos grupos, la inclusión, incluso temporal, de personas que no son empleados autorizados, puede tener consecuencias bastante nefastas. Por mucho que suene, los responsables de seguridad y los de TI deben ser amigos, pero también deben ayudarse mutuamente un poco en términos de seguridad.

El segundo grupo de usuarios privilegiados son, por supuesto, las personas que se encargan del negocio de la empresa. Son los altos directivos, los empleados financieros, los de recursos humanos, es decir, las personas de las que depende el negocio. Y las personas que tienen acceso a información cuya publicidad puede representar una amenaza para la reputación de la empresa. En consecuencia, estos dos grupos de usuarios, en primer lugar, deben destacarse, en segundo lugar, sus cambios deben controlarse. Y en esta diapositiva mostramos cómo el sistema permite controlar los cambios en los grupos, por ejemplo, los grupos relacionados con las finanzas, la contabilidad, etc. Es decir, la inclusión temporal de empleados en este grupo, la concesión de acceso y derechos en nombre de este grupo puede conducir al acceso a información financiera cerrada, a flujos de dinero, obligaciones, etc. Si una persona intenta utilizar esto para sus propios fines egoístas, para la empresa esto no puede terminar bien.

El siguiente ejemplo interesante. Cambios o restablecimiento de contraseñas por parte de los administradores. Tenemos un centro analítico en nuestra empresa. Y muchos incidentes relacionados con el robo de información, incluso con su daño, están relacionados con el hecho de que, un ejemplo sencillo, un empleado de alto rango se va de vacaciones, se le restablece la contraseña y se le establece una nueva y en su nombre se realizan varias acciones malas. Estos ejemplos son muy conocidos en el mercado. El cambio o el restablecimiento de la contraseña es precisamente una de las formas, por cierto, esto se puede hacer también por software, no es necesario que el administrador tome con las manos y restablezca la contraseña a alguien y ponga la suya propia. Y luego hizo un ajuste para que la primera vez que una persona que regresa de vacaciones, de un viaje de negocios, deba ingresar esta contraseña. Algún troyano moderno puede hacer esto perfectamente. Este sistema debe entenderlo y cortarlo. El responsable de seguridad debe verlo inmediatamente.

Los intentos fallidos de inicio de sesión y los intentos de inicio de sesión fuera del horario laboral también son de gran interés; es más, diría que existe un sistema de la llamada clase UBA – User Behavior Analysis (Análisis del Comportamiento del Usuario). Y estos casos se destacan con la máxima prioridad, porque es un comportamiento no estándar del empleado, es una desviación, y cualquier desviación es una anomalía. Si ve que un empleado normalmente trabaja, digamos, de 9 a 18, y de repente empieza a entrar en el sistema el sábado por la noche, y además no a la primera. Esta es una razón para que el responsable de seguridad empiece a preocuparse e investigue qué necesitaba realmente ese empleado fuera del horario laboral, y una razón para averiguar de dónde proceden los accesos por el nombre del dispositivo, por su dirección IP. En los sistemas de la llamada clase CAS-B existen mapas GEO IP normales que muestran desde dónde entraban los empleados entre comillas, porque normalmente son intentos de hackeo. Sí, estos múltiples intentos fallidos de inicio de sesión deben bloquearse, al igual que las cuentas inactivas, especialmente las de administrador.

Es decir, los empleados de los departamentos de IT, especialmente en las grandes empresas, cambian a menudo, y no solo los de IT, sino también los de soporte, devops, etc. Y los empleados que están a punto de ser despedidos, pero que aún tienen altos privilegios, pueden crear las llamadas cuentas fantasma. Las llamamos fantasma porque parece que existen, pero no están activas, son de administrador y desde ellas se pueden hacer muchas travesuras.

Las cuentas de servicio se utilizan normalmente para ejecutar servicios de misión crítica. Application Server es una base de datos. Allí se utilizan las llamadas cuentas de servicio, que tienen desactivado el Interactive Logon. ¿Qué significa esto? No se puede acceder a un portátil con estas cuentas. Siendo muy simple. Creo que son plenamente conscientes del peligro que entrañan estas cuentas de servicio si, por ejemplo, se roba su contraseña. En primer lugar, estas cuentas son necesarias para el funcionamiento de los sistemas críticos de la empresa, por lo que es muy importante mantener la higiene de las contraseñas, no escribirlas en un papel, porque todo esto se puede capturar fácilmente con algún keylogger. Es decir, las cuentas que antes se utilizaban, pero que ahora no se utilizan en ninguna parte, pero están activas, suelen tener contraseñas muy fáciles o incluso vacías, y a veces las políticas de GPO de la empresa no se aplican a la cuenta de servicio. Se pueden utilizar para ejecutar servicios de terceros, e incluso servicios en servidores. Es decir, las cuentas de servicio deben controlarse obligatoriamente, y en nuestro sistema esto ya es posible. Por supuesto, el producto ahora puede funcionar con muchos problemas que pueden provocar pérdidas importantes de información dentro de la empresa. Aquí el sistema está construido como un sistema de informes, donde el responsable de seguridad se centra en un problema específico. Es decir, por un lado, nos centramos en mostrar los eventos que se producen en el servicio de directorio y centramos la atención en aquellos eventos que son importantes desde el punto de vista de la seguridad y aquellos que son importantes desde el punto de vista de los derechos de acceso, porque DAT sigue siendo el núcleo del sistema DCAP.

Ahora en la página principal