Evento conjunto de las empresas OCS y "Activo", fabricante y desarrollador ruso de herramientas de hardware y software para la protección de la información. Hoy hablaremos de las soluciones de la marca Rutoken: productos para la autenticación, la firma electrónica y la seguridad de los sistemas ciberfísicos.

Programa del evento: productos principales; autenticación de dos factores; firma electrónica verdaderamente móvil; base rutoken; sistema de control y gestión de acceso.

En el evento participan Andrey Ignatov, gerente de producto y Valeria Valetina, gerente de relaciones con clientes corporativos.

Andrey Ignatov, empleado de la empresa «Activo», comenzó a hablar de los productos que tiene la empresa, en qué soluciones se basan y qué se puede construir sobre ellos.

Productos principales

El primer producto es Rutoken Light. Es un token sin núcleo criptográfico, que no puede generar claves para la firma electrónica por sí mismo. Solo puede almacenar lo que el proveedor de criptografía del programa ha generado para él. Ahora ha salido una nueva versión de Rutoken Light. Esta es la versión Rutoken Light 10.10, en la que la memoria es de 64/128 kbytes.

La línea Rutoken ЭЦП 3.0 es una nueva línea que sustituye a la línea Rutoken ЭЦП 2.0. La nueva línea tiene 128 kbytes de memoria.

En algunos modelos, la memoria es aún mayor, hasta 160 kbytes. Allí hay nuevos algoritmos, nuevas características de velocidad mejoradas. En ciertos representantes de esta línea, incluso se pueden hashear documentos sin pérdida de rendimiento en comparación con un ordenador. El hash es un algoritmo matemático que se aplica a documentos de cualquier tamaño. Y los megabytes del cliente se pueden ejecutar a través de este pequeño token, que los convertirá en una secuencia numérica de tamaño 256 o 512. Estos tokens tienen la certificación FSEK y FSB.

Existe un token estándar, un caballo de batalla: Rutoken ЭЦП 3.0. Y existe una versión extendida no estándar: la tarjeta inteligente Rutoken 3.0 3100 NFC con interfaz NFC. Permiten firmar documentos electrónicos cuando se conectan a dispositivos móviles con interfaz NFC mediante este dispositivo. Atención: la tarjeta o el token firma. Pero usted adjunta esta tarjeta o token al dispositivo, las claves de su firma electrónica están dentro de esta tarjeta o token. Están constantemente con usted. Y así puede firmar los documentos necesarios.

En par con las tarjetas inteligentes Rutoken 3.0 NFC y la antigua tarjeta inteligente Rutoken 2.0, se utiliza el lector Rutoken СП 3.0 SCR 3001. También se espera un lector NFC, pero por ahora de nuestra propia producción. No daña las tarjetas, está certificado por FSTEC porque tiene un firmware reemplazable.

Y representantes de la antigua línea Rutoken ЭЦП 2.0 flash, que será reemplazada por Rutoken СП 3.0 flash. Es una combinación de un token USB con un procesador criptográfico y una memoria flash protegida. Este es un token normal, también es rápido, porque en su día fue el más rápido de la línea Rutoken ЭЦП 2.0, ahora es comparable en velocidad a Rutoken ЭЦП 3.0. También tiene 128 kbytes de memoria, lo que antes era inusual. Pero allí, en la producción, se instala una unidad flash de 32 o 64 Gbytes. Y esta unidad flash tiene memoria protegida. Es decir, al conectar el token después de introducir el código PIN, el acceso a las secciones puede cambiar. Por ejemplo, inicialmente el acceso a las secciones estaba oculto, después de conectar el token, el acceso aparece para lectura y escritura.

Por lo tanto, se pueden crear secciones ocultas que se activarán y darán la posibilidad de almacenar en ellas archivos protegidos, disponibles solo al usar el token.

Un producto relativamente nuevo (tiene alrededor de un año) Rutoken UTP - es un token estándar con una pantalla que funciona según el estándar TOTP con autenticación de dos factores, que utiliza un código que cambia cada minuto. Se puede utilizar en todos los casos en los que se utiliza Time UTP. Se utiliza estrictamente solo para la autenticación de dos factores. No puede tener más aplicaciones. No se utiliza para firmar documentos. Se puede utilizar para la autenticación de inicio de sesión en el sistema de firma, pero solo eso. No puede generar una firma electrónica por sí solo.

Y un nuevo token llamado Rutoken MFA. Es un autenticador que admite el protocolo FIDO2. La esencia de Rutoken MFA es que, al igual que los tokens normales, permite implementar el factor de posesión. La línea se lanzará en tres etapas: 1) Type-c en miniatura con botón táctil – este verano. 2) Variante micro con botón táctil – otoño de 2023. 3) Variante de tamaño completo con NFC + Type-A con botón táctil a principios de 2024.

Funciona con todos los servicios que ya han implementado este estándar. Y su implementación bajo el protocolo correspondiente. Por ejemplo, Mail.ru o VK, Yandex y servicios extranjeros, algunos de los cuales están prohibidos en Rusia. Además, puede crear su propio sistema de autenticación. Actualmente hay dos opciones. Se puede conectar tanto a dispositivos móviles basados en Android como a ordenadores. Tiene una almohadilla de contacto en el lateral, donde está dibujado el dedo.

Para realizar la autenticación, solo tiene que tocar esta almohadilla. Hay un tamaño micro de tamaño completo. Allí, también se inserta en el ordenador y hay que tocarlo. Estos dos tokens ya están disponibles, se pueden obtener para pruebas.

Autenticación de dos factores

La firma electrónica clásica puede ser cualificada, no cualificada, pero reforzada con criptografía, que es para lo que se crearon los tokens, y lo que, por supuesto, siempre se utilizará con su ayuda. Se trata de la firma de documentos en el flujo de trabajo interno, el flujo de trabajo externo de recursos humanos, en el flujo de trabajo normativo, por ejemplo, al presentar informes, al marcar productos alcohólicos, en todas partes se produce la firma, y en todas partes se puede utilizar Rutoken.

Ahora hablaremos de cosas adicionales. Y la primera solución es la autenticación de dos factores, que es para lo que los tokens y las tarjetas inteligentes se han utilizado durante mucho tiempo, pero en nuestro país, curiosamente, no están muy extendidos. Aunque las órdenes 17 y 21 obligan directamente a utilizar la autenticación de dos factores. Y también toda una serie de documentos normativos. Esto es para los sistemas de información estatales el acceso y el acceso para trabajar con datos personales. Y otra «normativa» también requiere explícitamente el uso de la autenticación de dos factores.

Cuando implementa la protección con contraseña, la contraseña es algo inmaterial, son datos, es conocimiento. Usted conoce la contraseña, pero es fácil robarla, es fácil espiarla, interceptarla, etc. Si la contraseña es robada, el atacante puede, sin usted, sin el propietario legal, acceder a los recursos y hacer lo que considere necesario. Y nunca entenderá que el atacante tiene la contraseña. A menudo ni siquiera sospecha que el atacante la está utilizando. Por lo tanto, ¿qué se necesita para que la protección con contraseña sea fiable? Se necesita autenticación de dos factores. En este caso, se introducen dos factores. El primero es el factor de posesión, cuando tengo un dispositivo físico, en este caso puede ser Rutoken. El segundo factor es el conocimiento. En este caso, es el conocimiento del código PIN del token. Si antes había un factor: el conocimiento de la contraseña, ahora ya hay dos. En diferentes casos, estos diferentes factores se implementan de diferentes maneras, hablaremos de la forma más fiable en mi opinión.

Una persona llega con su token, lo conecta a una computadora con sistema operativo Windows o Linux. El sistema le pide que ingrese su contraseña. Una vez que se ingresa la contraseña, en este caso un código PIN, se realiza el proceso de autenticación. Se realiza a través de la tecnología de firma electrónica. ¿Cuál es la protección aquí? Si un atacante espió su código PIN, no le servirá de nada. La autenticación sin el token es imposible. Si pierde el token, no hay problema. Porque el código PIN es desconocido. El intento de adivinar el código PIN al exceder el número de intentos permitidos, resulta en el bloqueo del token. Y si hay un atacante que le roba el token y espía el código PIN, usted descubrirá que el token no está, notificará al administrador y él bloqueará el acceso. Es decir, nos alejamos de un factor inmaterial, de una contraseña que se puede robar fácilmente sin ser notado, a un token, que no se puede robar sin ser notado, porque es algo material.

Si la autenticación se implementa en una computadora y esta computadora está en un dominio de Windows o Linux, se utiliza Rutoken ЭЦП. Para la configuración en un dominio de Windows existe un documento separado: Rutoken para Windows. Está en nuestro sitio web Rutoken.

Si la autenticación está fuera del dominio, entonces para Linux se necesita Rutoken ЭЦП. Si se utiliza Windows, no soporta la autenticación de dos factores fuera del dominio. Por lo tanto, creamos nuestro propio componente: Rutoken Logon. Es un producto de software que se instala en cada computadora por separado, que no están en el dominio. Y para ello ya se necesita un token Rutoken ЭЦП o Rutoken Light.

Además, recomendamos que, además de comprar un token o una tarjeta para cada empleado que vaya a realizar la autenticación de dos factores, es mejor comprar con margen, en caso de pérdida o fallo. Los nuestros rara vez fallan, fallan porque son largos y sobresalen del portátil o de la computadora, y la persona lo rompe accidentalmente al engancharlo.

¿A quién se le puede ofrecer esto al cliente? En primer lugar, al departamento de seguridad de la información. Para los informáticos, la autenticación de dos factores es algo que requiere recursos adicionales y algunas acciones adicionales. Si pueden prescindir de ella, no la necesitan mucho. Pero para los responsables de la seguridad de la información es importante. El cumplimiento de la "normativa", por lo que serán castigados si algo ocurre debido a la falta de protección adecuada. Por lo tanto, en primer lugar, hay que dirigirse al departamento de seguridad de la información y convencerlos de que no pueden prescindir de la "autenticación de dos factores". Y referirse a la "normativa" al hacerlo.

Firma electrónica verdaderamente móvil

Otra opción es una firma verdaderamente móvil. Tenemos tarjetas Rutoken ЭЦП 3.0 3100 NFC y los mismos tokens. Diferentes personas tienen la necesidad de firmar documentos no en la oficina, sino utilizando dispositivos móviles. Pueden ser empleados, directores que están en un viaje de negocios o de vacaciones, etc. Necesitan en cualquier lugar acercar una tarjeta a su smartphone, o ingresar un código y firmar el documento. Pueden ser empleados de servicios de emergencia, por ejemplo, ambulancias o simplemente médicos que han sido llamados a un paciente, y necesitan completar una baja médica electrónica, emitir una receta electrónica y firmar todo esto con una firma electrónica cualificada. Pueden ser equipos de reparación que han realizado, por ejemplo, la reparación de líneas eléctricas y firmado en el registro sobre el trabajo realizado. Para no escribir todo esto en papel en la oficina. Con la ayuda de estas tarjetas y estos tokens, hacemos una firma electrónica móvil, cuyas claves siempre están con usted. Siempre están en su bolsillo, en su billetera, en su llavero, si es un token. Lo acerca a su smartphone y realiza la firma del documento.

Para que esto funcione, es necesario que la aplicación en el dispositivo móvil soporte el token correspondiente. Estas aplicaciones deben crearse de forma independiente, o tomar las ya hechas. Si está haciendo un proyecto para un cliente, entonces vale la pena escribir una aplicación para él. Trabajamos con tabletas y smartphones. Lo principal es que haya una interfaz NFC. Si no hay interfaz, pero la tableta es Android, podemos utilizar la interfaz de contacto a través de un adaptador e insertar un token en ella.

Tenemos nuestro propio Rutoken SDK. Hay ejemplos listos, como la banca móvil. Basándose en estos ejemplos, que están presentes en nuestro hub, es posible, con la ayuda de la consulta de nuestros ingenieros, construir aplicaciones propias para el cliente. En todos los lugares donde se requiere una firma electrónica en el registro, y al mismo tiempo es difícil de hacer, por ejemplo, para los mineros, es mucho más fácil implementarlo con la ayuda de dispositivos seguros. Aquí están instruidos, tiene una tarjeta colgada al cuello o en el cinturón, pasa, acerca la tarjeta, ingresa su código PIN individual y sigue adelante. Puede simplemente colocar el teléfono en el pasillo, cada uno pasará, acercará la tarjeta, y esto significará la firma electrónica de que han sido instruidos.

¿A quién más se le puede ofrecer? En primer lugar, a los departamentos de TI. Pero, si hay algo específico, es decir, servicios de emergencia de ambulancias. Es cierto que hay regiones donde esto lo hace el Ministerio de Desarrollo Digital. Si son instaladores y mineros, entonces es muy posible que el servicio interesado sea la Seguridad Laboral o el Sistema de Documentación Interna. Es decir, donde hay problemas con el mantenimiento de registros en papel, allí se pueden cerrar fácilmente todos sus problemas con el mantenimiento de registros y la firma de documentos. No pueden realizar una automatización completa, porque necesitan la firma manual de las personas, y nosotros les ofrecemos una opción sencilla. La entrada en el registro es una entrada en la base de datos. Escribir una aplicación así se puede hacer muy rápido. Escribir una aplicación de servidor que rastree esto es muy fácil y sencillo. Y así se resuelve una tarea seria y crítica para las empresas.

Rutoken Base

El nuevo producto se llama Rutoken Base. Es un producto que se encarga de la contabilidad de los СКЗИ (sistemas de protección criptográfica de la información), СЗИ (sistemas de protección de la información), pares de claves, documentos clave y certificados. El hecho es que, por un lado, los órganos de control exigen a todas las empresas, especialmente a las organizaciones gubernamentales, que lleven su contabilidad, organicen su ОКЗ (órgano de protección cartográfica) y ОКИ (poseedor de información confidencial), lleven la documentación de informes de acuerdo con los requisitos de la orden 152 ФАПСИ. ФАПСИ ya no existe, pero la orden sigue vigente.

Además, todos estos tokens y certificados deben gestionarse. Es necesario comprobar si ha expirado el certificado de conformidad del СКЗИ de hardware, comprobar dónde están instalados los tokens, dónde se han conectado, a qué máquinas, si alguien ha copiado la clave, si es exportable al soporte, si ha expirado el certificado de conformidad del token o el certificado de clave de firma electrónica del empleado. Y de todo esto se encarga Rutoken Base. Permite gestionar soportes de claves protegidos de varios fabricantes y otros soportes de claves. Podemos detectar claves en el Registro, en el sistema de archivos, en unidades flash USB y etc.

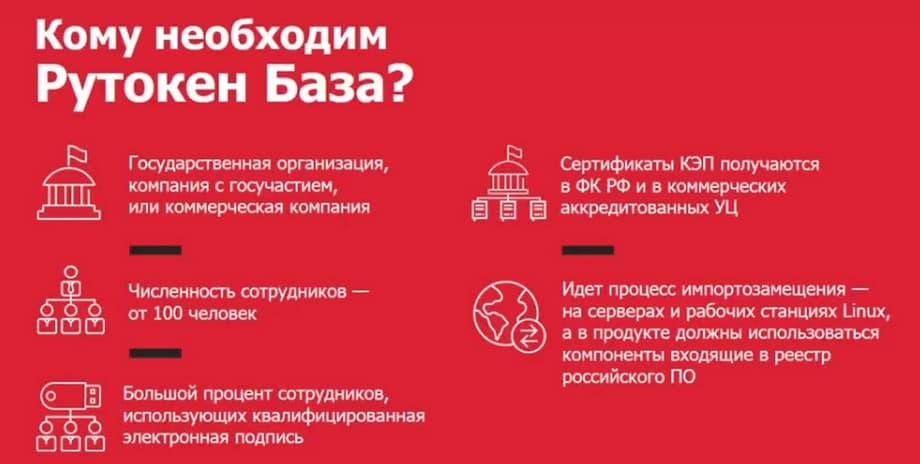

Podemos interactuar con proveedores de criptografía de software. Pocos lo saben, pero las claves que se crean en los tokens, o incluso en las unidades flash, si es una clave que luego se incluirá en un certificado de clave cualificado al verificar una firma electrónica, entonces también es СПЗИ, también medios de protección criptográfica de la información, que está sujeta a contabilidad. Y normalmente no se tiene en cuenta. Y esto es una amenaza potencial de castigo por parte de los órganos de control. Además, Rutoken Base permite realizar la gestión. Permite transmitir comandos o políticas a los tokens y realizar, por ejemplo, el bloqueo, la inicialización, etc. Rutoken Base es al 100% para organizaciones gubernamentales o empresas con participación estatal. Al mismo tiempo, Rutoken Base encaja bien en la sustitución de importaciones porque los agentes que se instalan en las estaciones de trabajo funcionan tanto en Linux como en Windows. Y los servidores solo funcionan en Linux. Si un gran porcentaje de empleados utiliza КЭП (firma electrónica cualificada), entonces Rutoken Base es necesaria.

Ahora en la página principal