Мероприятие серии «ПРОдемо: Лаборатория программных решений» — специального проекта команды OCS Soft. В рамках онлайн-встречи Александр Канин, пресейл-эксперт по информационной безопасности и сетевому оборудованию OCS, рассказывает о PT NGFW — межсетевом экране нового поколения для высоконагруженных систем.

Мероприятие начал Александр Канин, пресейл эксперт у информационной безопасности в компании OCS Distribution. Сегодня мы будем говорить про новый продукт Positive Technologies Next Generation Firewall.

Начать разговор я хотел бы с обзора линейки устройств. Все модели PT NGFW обладают одинаковым функционалом и отличаются только по производительности. Давайте рассмотрим, чем отличаются платформы друг от друга, и что у них общего.

Самая младшая серия PT NGFW 1010 в настольном исполнении и родственная ей серия PT NGFW 1050, а также серии 20xx - 30xx выглядят примерно одинаково. Если сравнивать платформы, то по процессорам младшие модели PT NGFW 1010 и PT NGFW 1050 построены на платформе Intel Atom с 4 и 16 ядрами соответственно, средняя или корпоративная линейка PT NGFW 2010-2020 она на 16 и 24 ядра, а PT NGFW 2050 двухсокетная платформа, т.е. два процессора по 16 ядер каждый, в общем получается 32. Старшие модели, которые позиционируются как устройства для ЦОД, это тоже двухсокетные платформы, два по 24 ядра и два по 32 ядра. По оперативной памяти PT NGFW 1010, PT NGFW 1050 это 16 и 64 ядра, PT NGFW 2010 это 128 ГБ оперативки, PT NGFW 2020, PT NGFW 2040 по 256. В 30-й серии в самых старших моделях все устройства по 512 ГБ памяти. С точки зрения хранилища PT NGFW 1010 и PT NGFW 1050 - это 250 гигабайтные жесткие диски, отличаются только интерфейсы на PT NGFW 1010 это SATA, PT NGFW 1050 это NVMe. В средней линейке все устройства по 240 ГБ NVMe обязательно, и старшие по 960 ГБ тоже NVMe.

Теперь про интерфейсы. Младшие устройства PT NGFW 1010 и PT NGFW 1050 имеют фиксированную конфигурацию портов. Это два порта SFP+, на 10 Гбит, два комбинированных, т.е. совмещенных, либо SFP, либо медный RG45, на 1 Гбит, и четыре выделенных медно-гигабитных порта. PT NGFW 1050 дополнительно имеет 4 слота под nanoSIM. Это задел на будущее, пока что они никак не используются. В будущем должен появиться LTE-модуль, который позволит использовать и такой интерфейс. Старшие линейки 20-й и 30-й серии не имеют дата-портов в базе, но имеют возможность установки до 5 сетевых карт. Из доступных сетевых карт в настоящий момент предусмотрена четырехпортовая гигабитная медная карточка, двух или четырехпортовая 10-25 гигабит в секунду SFP28 и карточка с двумя портами 100 гигабит QSFP28.

С точки зрения менеджмента, управления этими устройствами. У всех моделей есть консольный порт, как и должно быть у любого нормального сетевого устройства. В 20-х и 30-х сериях есть порт BMC для удаленного управления серверной платформой. Также у всех абсолютно моделей есть VGA-разъем, он предусмотрен для управления аппаратными модулями доверенной загрузки, который используется в сертифицированных ПАКах. В сертифицированных ПАКах используется либо Соболь, либо Аккорд в качестве модулей загрузки.

Все, даже самые младшие модели обладают резервными блоками питания, что очень важно для обеспечения отказоустойчивости. Даже на PT NGFW 1010 тоже есть два блока питания. Также хотел бы отметить, что PT NGFW 1010 выполнена в безвентиляторном исполнении.

Также можно отметить, что кроме исполнения VT-ПАКов, NGFW доступны в виде виртуальных машин, которые поставляются в виде уже готовых виртуалок, готовых образов для KVM и для VMware. Там тоже есть два варианта: 1Dp и 10Dp. Отличаются они требованиями. 1Dp - это 4 виртуальных процессора, 12 ГБ оперативной памяти и 30 ГБ хранилища. В другой виртуалке 14 vCPU, 22 ГБ оперативной памяти и 30 ГБ хранилища.

Теперь поговорим, чем отличаются модели друг от друга с точки зрения производительности.

Отмечу, что изначально, разрабатывая NGFW, Positive Technologies делали акцент на высокой производительности своего продукта. Для этого им пришлось практически с нуля написать ядро продукта. Они полностью отказались от стандартного для Linux подхода в обработке трафика, и результат оказался впечатляющим. Как видите, цифры, представленные на этом слайде, соответствуют уровню топовых зарубежных вендоров, и точно выше, чем у любых отечественных конкурентов. Это реализовано за счет того, что отказались от стандартного pipeline обработки пакетов, которые используются в Linux-системах. В NGFW вся обработка производится в userspace. Positive Technologies отказались от использования функций ядра для этого, так называемые kernelbypass для обработки пакетов. И изолировали ресурсы, которые используют NGFW ресурсы. Это ядра CPU, память, сетевые адаптеры. Также применяется подход zero-copy или нулевое копирование. В стандартном ПАКлоне Linux для обработки пакетов используются разные пространства, и при переходах между ними постоянно приходится копировать данные, что вносит существенные и задержки, и ограничение производительности. В данном случае у нас получается сетевая карта средствами DMA (Direct Memory Access) пишет данные напрямую в userspace, и далее уже на всех этапах обработки приложение оперирует оригинальными данными, не копируя их каждый раз. Также каждый функциональный блок поддерживает обработку пакетов пачками, а не поштучно, что тоже снижает накладные расходы. Также можно говорить про неделимый конвейер обработки в целом. Это подразумевает, что обработка пакета с момента получения его на сетевой карте и до выдачи на выходной порт, происходит строго на одном и том же ядре CPU. То есть, ход потока не прерывается исполнением прерываний или не вытесняется другими потоками.

Как видите, даже самая младшая платформа может в режиме LR7 фаерволинга обеспечить 5,5 гигабит в секунду и 1,3 миллиона пакетов в секунду и до 900 мегабит в секунду с IPS. Здесь цифры представлены в двух вариантах. Это просто фаерволинг и фаерволинг с IPS. Если вообще включить все модули безопасности, среди которых и антивирус, и Rally-фильтрация, и потоковый антивирус, RL-фильтрация, дескрипт TLS, самый требовательный, наверное, из модулей, то в режиме всех модулей, самое младшее устройство будет обеспечивать 100 Мбит в секунду, PT NGFW1050 - 500 Мбит/с, PT NGFW 2010 - 1Гбит/с, PT NGFW 2020 - 2 Гбит/с, PT NGFW 2050 - 5 Гбит/с и старшие модели по 10 Гбит/с дадут с разницей по количеству пакетов в секунду, 15 или 20 миллионов.

Эти цифры взяты по результатам нагрузочных тестирований.

PT использует установленные методологии для того, чтобы проводить свои тестирования, чтобы оценка была объективной, и ей можно было доверять. За основу в тестах взяли 2 RFC 3511, ныне уже устаревший, потому что он был написан для фаерволов предыдущего поколения, т.е. для обычных фаерволов. И другой RFS, который взяли, это 9411. Безусловно, он включает безопасность, IPS, атаки в трафики. Также включает TLSDecrypt, то есть расшифрование трафика. Содержит в себе информацию, как организовать тестовую среду, содержит конкретные клиентские серверные конфигурации, подробно описывает различные тесты для оценки производительности.

Здесь представлен один из вариантов RFC, такой усреднённый микс трафика, который наиболее репрезентативен для корпоративных сетей. Больше всего в нём TLS, он составляет 73% а дальше идут SMB, HTTP, RDP и другие прикладные протоколы. Собственно, с результатами тестирования Positive Technologies активно делится. Не только с результатами, но и с методологией. Они подробно рассказывают и показывают, как они это делают. Поэтому, читая даташит, в цифры действительно можно верить. Ни для кого не секрет, что даташиты на подобных устройствах других производителей имеют завышенные показатели.

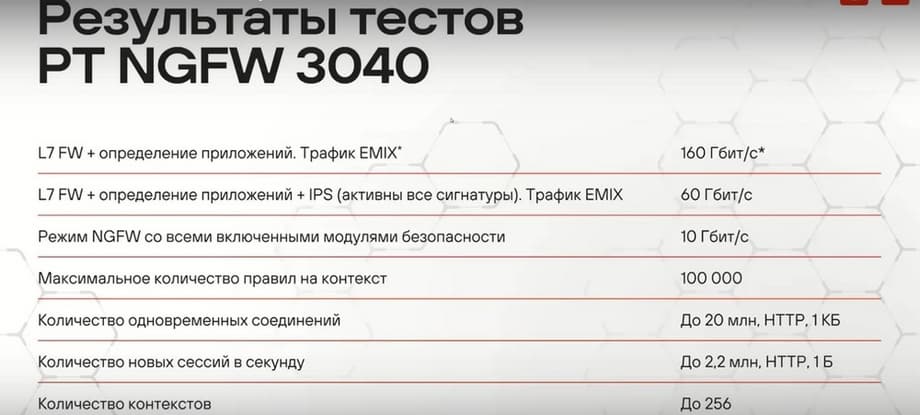

На данном слайде мы видим более подробно раскрытые результаты по самому старшему устройству, по PT NGFW 3040. Здесь 160 Гбит/с в режиме фаерволинга на прикладном уровне с трафиком EMIX. Если включить IPS в 100 тысяч сигнатур, то мы получим 60 Гбит/с и со всеми абсолютно модулями безопасности будет 10 Гбит/с.

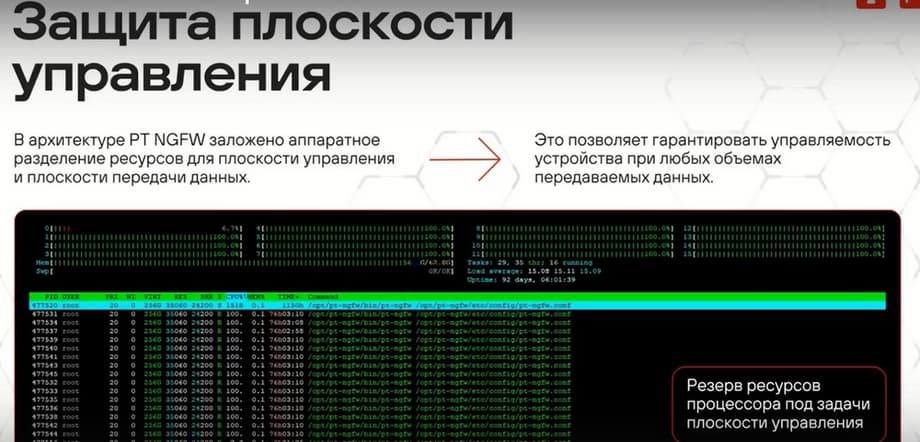

Давайте обсудим защиту плоскости управления.

На этом слайде мы видим вывод из консоли устройства команды H-TOP. Данная команда показывает, как задействованы процессоры, как они используются. Как видите, практически все процессоры использованы на 100%, кроме одного. Это говорит о том самом резервировании ресурсов, о котором я говорил раньше. Т.е. большая часть процессоров занимается ядром. Это не значит, что они действительно полностью нагружены. Нагруженные так выглядят для кернела Linux, что они заняты. Одно ядро всегда выделяется для управления самим устройством, т.е. оно полностью резервируется для этих целей. Таким образом, вне зависимости от того, какой поток данных будет подан на шлюз безопасности, захлебнется он или нет, администратор всегда сможет зайти и решить возникшую проблему. Одно ядро, как я сказал, резервируется под менеджмент, все остальные - для уже dataplane, и одно ядро тоже может быть чуть менее нагруженным, это такой брокер между другими ядрами, между приложениями NGFW. Безусловно, отказоустойчивость очень важная составляющая для любого сетевого устройства, и для NGFW в частности.

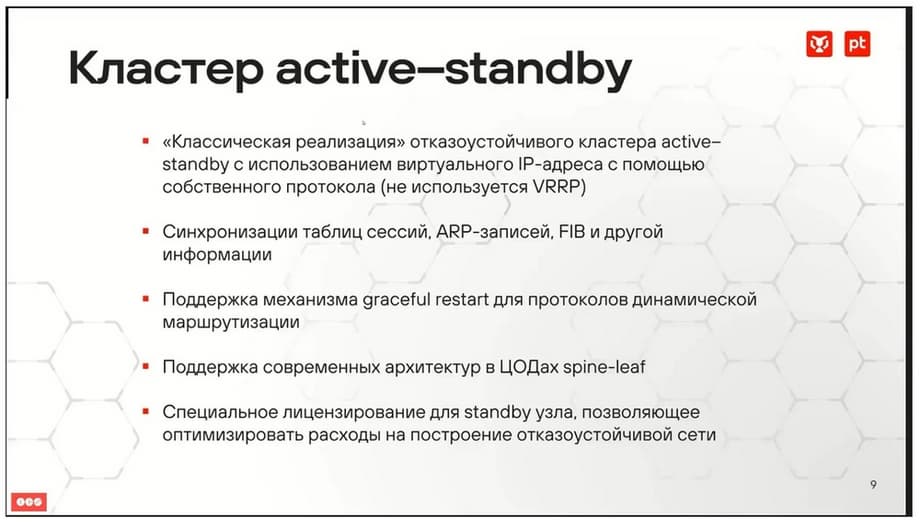

Positive Technologies реализовали классическую схему, только они отказались от VRRP, хотя он не обязательно должен использоваться. Вместо VRRP используется собственная разработка. Сейчас Positive Technologies говорит о приблизительной цифре, о 300 мс на переключение. Безусловно, поскольку речь идет о Stateful Firewalling, т.е. с поддержанием информации о сессиях, между нодами Active-Standby синхронизируются все необходимые таблицы и таблицы сессии, арт записи, фибы и другая информация. Для того, чтобы происходила сходимость протоколов динамической маршрутизации при переключении с активной на резервную ноду, поддерживается Graceful-Restart. То же самое касается Garpa, поддерживается чтобы сообщить клиентам о том, что произошел переезд. Поддерживаются современные ЦОД архитектуры, Leek-Spine. Важно отметить, что предусмотрена специальная лицензия на резервную ноду, поскольку для того, чтобы собрать отказоустойчивый кластер, нужно два идентичных устройства и с идентичным лицензированием.

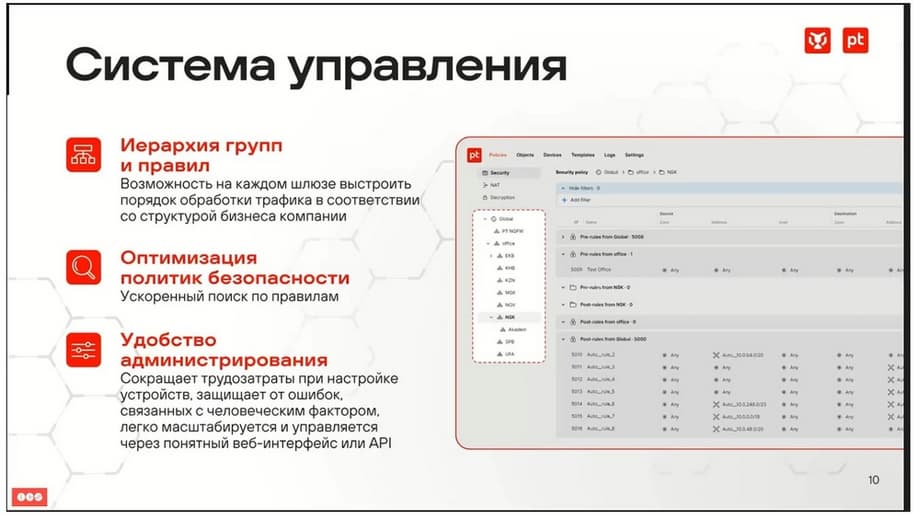

Система управления. Сразу стоит отметить, что с точки зрения управления устройством здесь используется отдельный модуль, и отдельная либо виртуальная машина, либо виртуальный appliance. Т.е., если мы говорим об отказоустойчивом кластере из двух NGFW, то, по сути, все равно устройств будет три. Это отдельный модуль управления, к которому подключаются шлюзы безопасности, и два шлюза безопасности.

Управление происходит через этот менеджмент-модуль. Внутри к нему подключаются шлюзы, они выстраиваются в иерархию. Если говорить об отказоустойчивости, то два подключенных шлюза безопасности в системе управления будут выглядеть как один. Внутри мы выстраиваем иерархию, всё начинается с глобального уровня, мы создаём различные группы устройств, которые добавляем и уже администрируем. Получается очень удобно, выстраивается иерархия как управления, так и назначения политик безопасности.

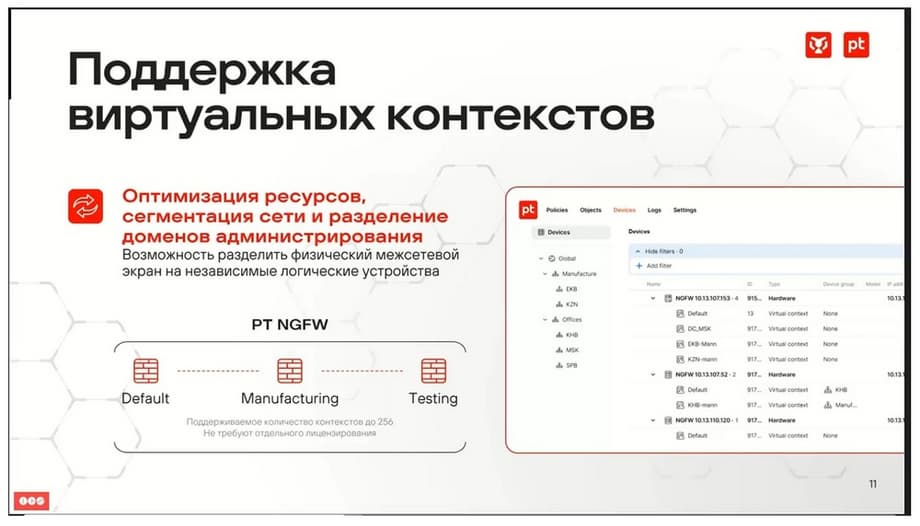

Также каждое физическое устройство может быть разделено на логические файерволы. Виртуальный контекст – это то же самое, что виртуальный роутер в контексте маршрутизации. Если нам необходимо как-то логически в соответствии с какой-то сегментацией нашу бизнес инфраструктуру разделить управление, разделить фаерволинг, то можно это сделать одним устройством.

В настоящий момент поддерживается до 256 контекстов на любом из NGFW, и никакого дополнительного лицензирования для этого не требуется.

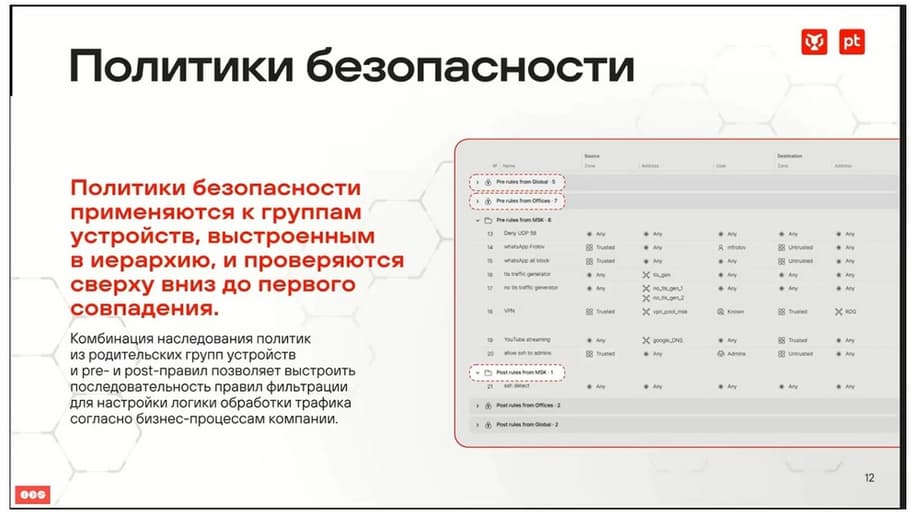

Политики безопасности точно также применяются в отношении групп устройств в соответствии с выстроенной иерархией, что позволяет адаптировать к вашей бизнес-логике. Есть комбинация pre-правил и post-правил.

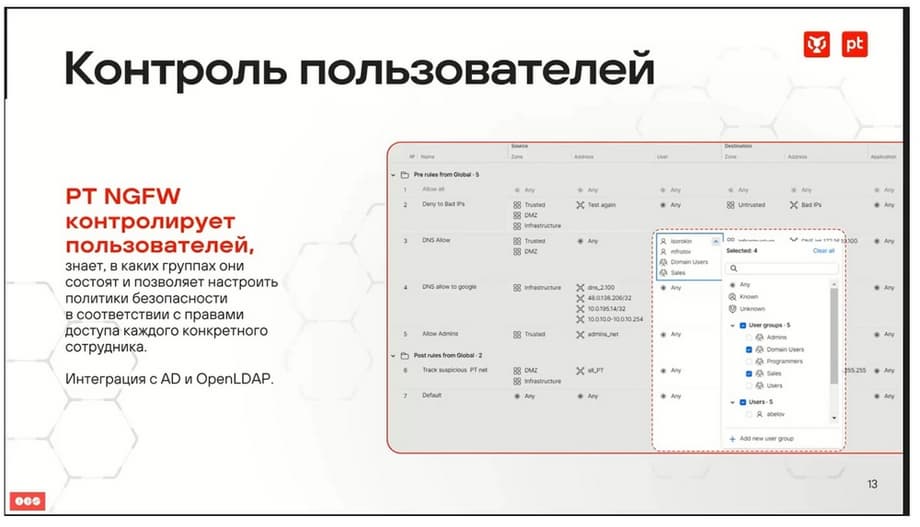

Мы можем написать глобальные правила, которые будут применяться ко всей нашей инфраструктуре. Они состоят из pre- и post- правил. Pre-правила идут в начало списка, post- правила, соответственно, в конец списка. Вся наша вложенная иерархия, т.е. то, что у нас находилось под global, как, например, группа устройств, она будет внутри. Pre- правила, например, на данном слайде из PRE offices, не будет посередине между внутри global, таким образом обеспечивается общая логика для всей инфраструктуры. Дальше весь этот список правил применяется по очереди к обрабатываемому трафику до срабатывания первого правила. Поддерживается контроль пользователей, предполагается интеграция с Active Directory и Open LDAP. В настоящий момент поддерживается только Active Directory. Как это реализовано? Есть отдельный агент, который в настоящий момент стоит вместе с менеджмент-модулем, но его предполагается потом выносить отдельно, в зависимости от нагрузки, от производительности, которая будет требоваться.

Этот агент безопасными протоколами (все шифруется) подключается к ActiveDirectory, вычитывает PLDAP оттуда информацию о группах, информацию о пользователях. Также вычитывает журнал событий, из которого берет информацию о том, какие пользователи подключились к каким машинам, где они авторизовались, сопоставляет эту информацию пользователей с машинами и с их IP-адресами. И дальше, эту информацию можно уже использовать в правилах безопасности.

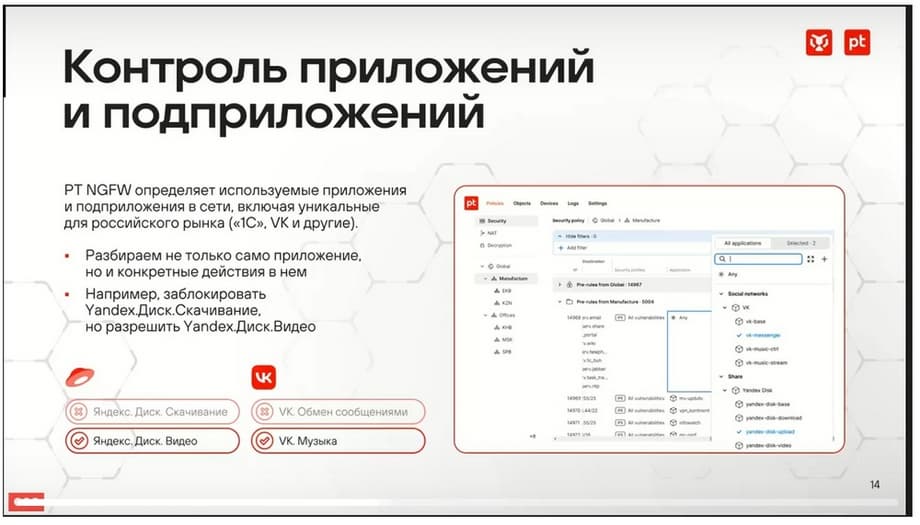

Контроль приложений и подприложений. В продукте есть достаточно большое количество сигнатур приложений. Здесь важно отметить, что, поскольку это отечественная разработка, то в продукте учитывается большое количество отечественных приложений.

Мы можем распознавать самые популярные вещи. При этом определяется не только приложение, но и действия внутри этого приложения. Таким образом мы можем, например, разрешить загрузку из Яндекс.Диска и запретить аплоуд в Яндекс.Диск. Или, например, запретить музыку, разрешить видео. Действия внутри приложения распознаются точно также, как и само приложение.

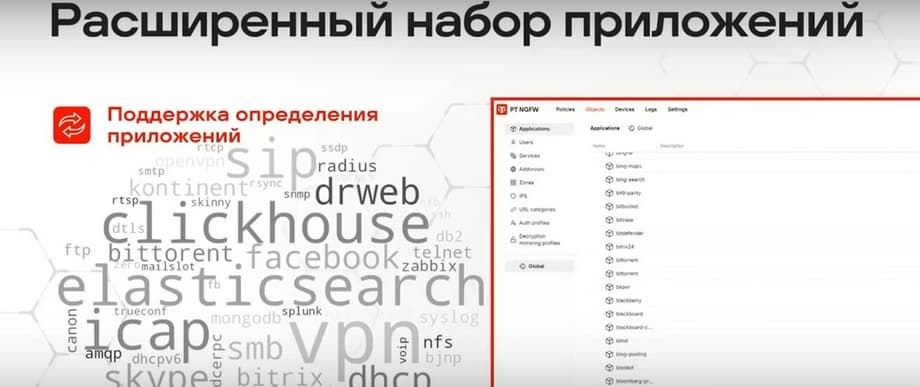

При этом база сигнатур приложений достаточно широкая, в настоящий момент там 1687 приложений определяется, и этот список постоянно пополняется.

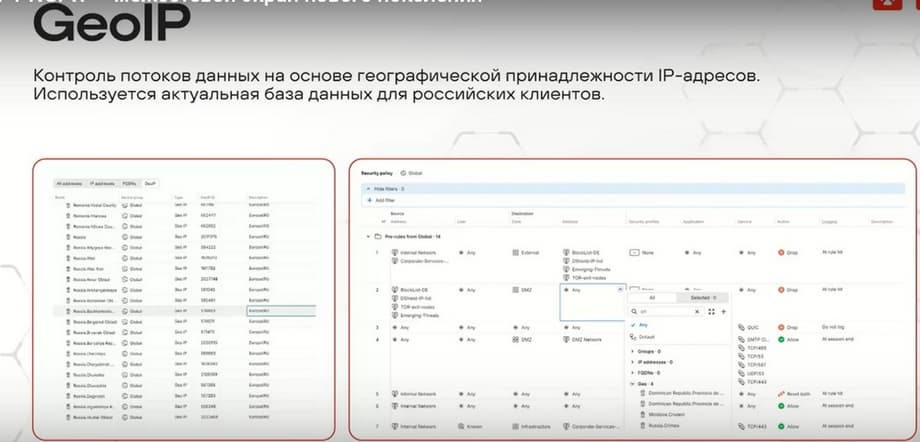

Также присутствует в продукте база GeoIP, которая позволяет сопоставить IP-адреса, которые мы видим в сработках, которые мы видим в трафике, с их географической принадлежностью, что может быть важным и удобным для выстраивания своей безопасности.

То есть мы можем, например, полностью запретить взаимодействие с IP-адресами, ассоциированными с США. И база, которая представляется актуальной именно для российского рынка.

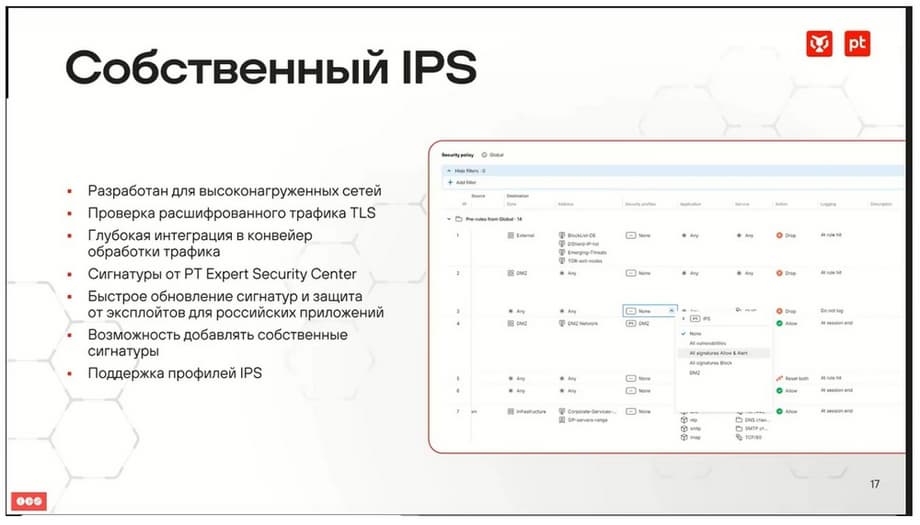

Безусловно, основной ингредиент межсетевого экрана – это IPS. Здесь нужно обязательно отметить, что правила IPS, которые используются в PT NGFW, написаны экспертами самого Postive Technologies, и это не переиспользованные какие-то правила. Они глубоко интегрированы в конвейер обработки трафика, для того, чтобы обеспечить высокую производительность.

Если, допустим, попытаться вставить просто свои какие-то подобные правила, то одно любое правило может привести к сильной деградации производительности. Поэтому так делать не надо. Postive Technologies все это здесь учел, такая высокая производительность обеспечивается только своими правилами. Кроме того, Postive Technologies давно на рынке информационной безопасности. Они часто проводят различные расследования, проводят аудиты безопасности, пин-тесты. К ним обращается довольно большая база клиентов.

Отмечу, что на разных устройствах количество правил разное. В младших моделях до 10 тысяч правил, в старших линейках до 100 тысяч правил. Правила IPS можно профилировать. Мы можем выбрать из них те, которые интересны и актуальны для нашей инфраструктуры или для каких-то конкретных сегментов нашей инфраструктуры, и использовать только их. А другие, например, либо полностью исключить из нашего профиля, либо повесить на них правила так, чтобы их пропускали, не обращали на них внимание.

Инспекция TLS. В настоящий момент поддерживается Decrypt TLS 1.2 и TLS 1.3. Используя правила шифрования, можно указать, какой трафик должен быть расшифрован, какой трафик должен быть исключен из этого процесса.

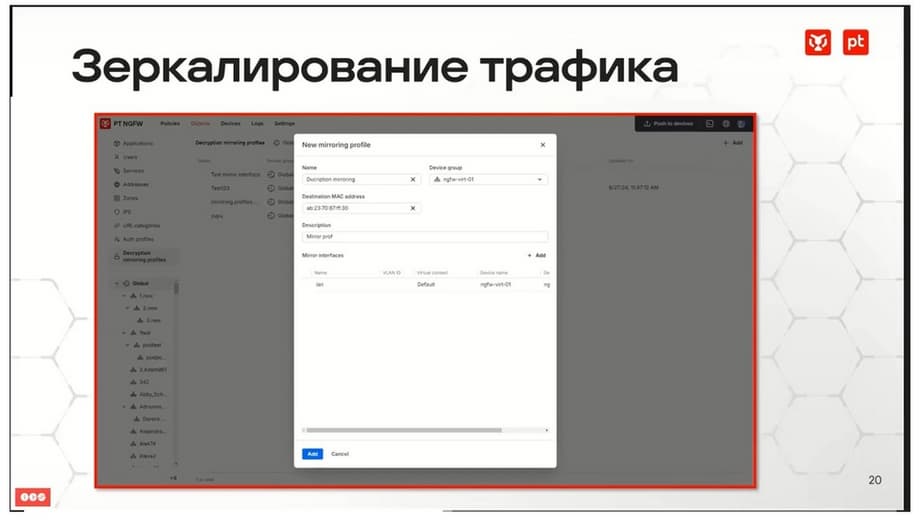

Данный функционал требуется для того, чтобы иметь возможность в целом распознать в шифрованном трафике приложение, чтобы применить к нему правила безопасности, проанализировать его внешними системами. Используется механизм прямого прозрачного TLS-PROXY. Также расшифрованный трафик можно зеркалировать. При зеркалировании копия такого расшифрованного трафика отправляется в какую-то внешнюю систему. Это может быть система анализа трафика, например, PTNAT, или это может быть DLP-система. Для того, чтобы настроить такую функцию, необходимо в правиле расшифрования указать профиль зеркалирования.

И в профиле уже указываются интерфейсы, на которые будет передаваться копия трафика.

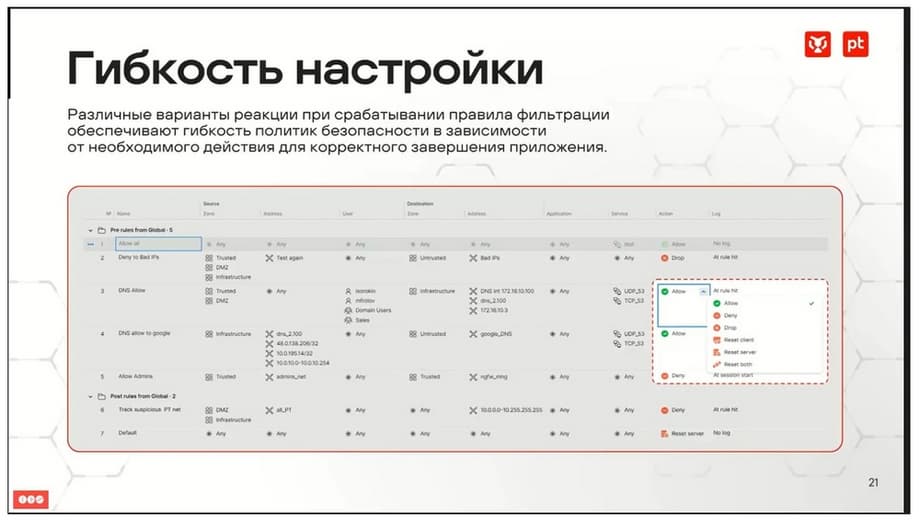

Если говорить про гибкость в настройке, которая сейчас есть в системе, то здесь можно отметить, что на каждое правило есть обширный набор действий.

Так, например, можно трафик разрешить, можно сделать «динай», т.е. запретить с уведомлением, можно просто дропнуть, т.е. сбросить пакет, не уведомляя стороны коммуникации о том, что произошло, можно разорвать сессию отправив ТСП-ресет клиенту, ТСП-ресет серверу или в оба конца.

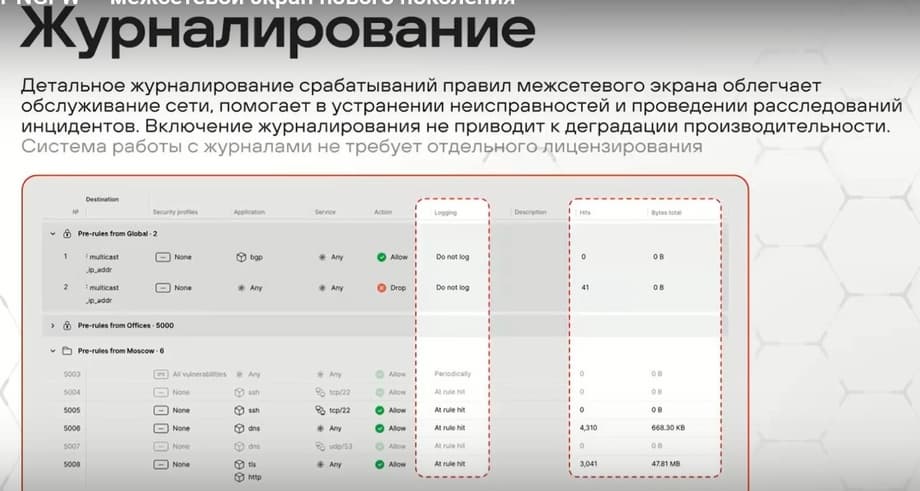

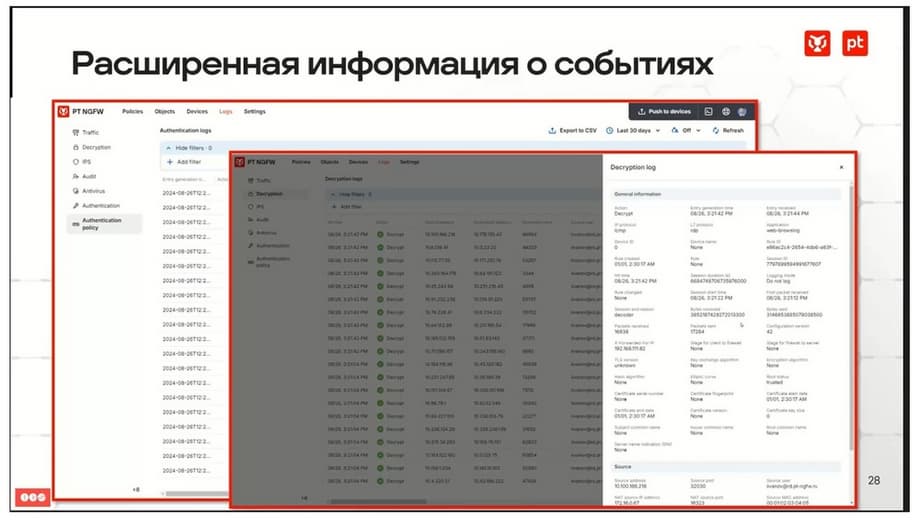

То же самое касается журналирования. Журналирование довольно подробно настроено. Здесь тоже можно выбрать различные варианты действий при срабатывании правил.

Можно что-то журналировать, что-то не журналировать. Можно, каждый раз при срабатывании правила писать в журнал. Можно сделать так, чтобы в начале сессии для TCP сессии, т.е. по завершении TCP-handshake, после этого чтобы создалась нужно чтобы в конце сессии это создалась, можно чтобы и так, и эдак, оба варианта, и можно полностью отключить журналирование. При этом в системе есть несколько разных журналов, один посвящен трафику, где фиксируется срабатывание правил безопасности. Другой журнал посвящен расшифровке трафика. Есть отдельный журнал по IPS, журнал для антивируса, журнал для аудита, в котором фиксируется изменение в системе управления и действия в нем, и еще есть журнал аутентификации, где фиксируются входы и выходы в систему управления.

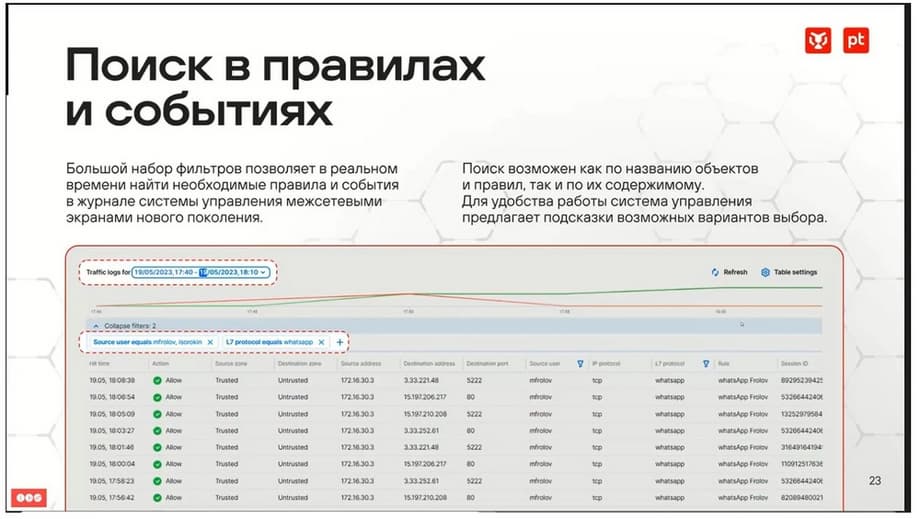

Хочу отметить интересную и полезную особенность. Когда мы настраиваем правила безопасности, в интерфейсе нам сразу подсвечивается трафик, который попал под это правило. И нам даже не обязательно переходить в журнал, чтобы это увидеть.

С правой стороны от правил безопасности есть счетчик срабатываний, по которым это сразу видно. В системе есть удобный интерфейс для работы как с журналом, так и с самими правилами безопасности, которые нам позволяют фильтровать информацию, подсвечивать интересную, и в несколько кликов мы можем найти именно то, что интересно, то, что важно. При этом система сама может подсказывать, что именно нужно вводить.

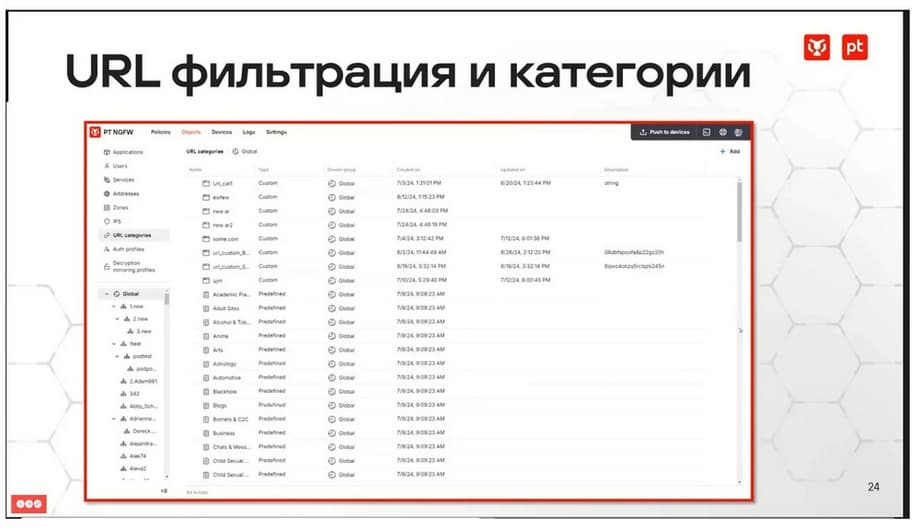

Также из функций нужно отметить URL-фильтрацию с категориями. Они уже есть в базе, все наиболее популярные фаерволы. Соответственно, можно написать правила безопасности, которые будут запрещать общение в социальных сетях, но разрешать чтение новостной ленты. Профили уже все есть. Также можно создавать собственные профили, если мы хотим что-то на свое усмотрение включать или отключать.

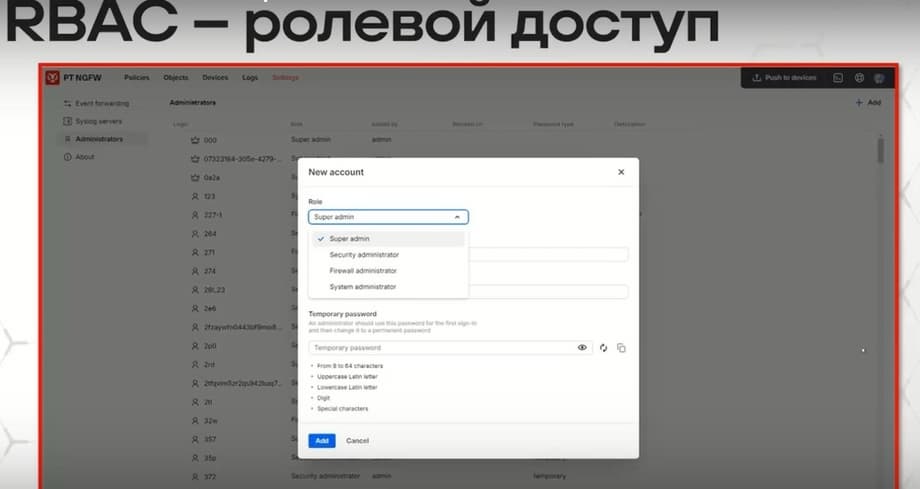

Также в системе используется ролевая модель доступа. Есть предусмотренные роли супер-администратора, администратора системы и администратора безопасности. Каждой роли соответствует набор доступов к различным функциям.

В общих чертах они предусматривают либо просто просмотр сущностей, создание и выполнение действий над сущностями, изменение их и удаление. И вот различная комбинация этих возможностей формирует различные ролевые доступы.

Также появилась поддержка Syslog, тоже обязательная функция.

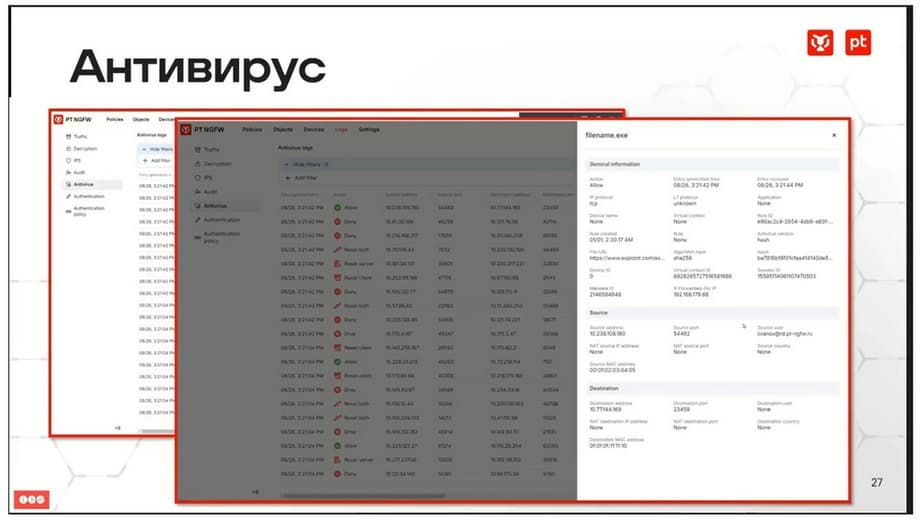

Теперь можно отправлять все события в какие-то внешние системы. Появилась поддержка потокового антивируса, которая позволяет обнаружить в передаваемом трафике заражённый файл. Файл считается зараженным, если его хэш сумма совпадает с антивирусными сигнатурами.

Проверяются файлы, передаваемые по HTTP и HTTPS, соответственно, при их расшифровке HTTPS. Для проверки необходимо в правиле, которое разрешает передачу трафика включить модуль безопасности. Блокировка передачи зараженного файла сопровождается ТСП ресетом и клиенту, и серверу, и журналированием данного события.

Расширили карточку события в журналах NGFW. Теперь каждую конкретную строчку можно открыть и увидеть в ней всю подробную возможную информацию.

Появилось логирование действий. Когда я говорю, что появилось, речь идет об уже предпоследней версии, о версии 1.5. Если просуммировать, то вот так выглядит в настоящий момент функционал по PT NGFW.

С точки зрения маршрутизации, здесь есть все необходимое. Это OSPF, BGP статическая маршрутизация, поддержка SourceNAT и DestinationNAT, поддержка VRF. С точки зрения именно безопасности есть виртуальные контексты, IPS, потоковый антивирус, URL-фильтрация. С точки зрения обслуживания администрирования, безусловно, класс Active/Standby, поддержка VLAN для настройки. Здесь, я так понимаю, подразумевается поддержка VLAN на субинтерфейсах и в плане перетегирования трафика в прозрачном режиме vWire. Поддержка GeoIP, идентификация пользователей, AppControl, журналирование, FQDN, инспекция TLS. И все, что вы видите на слайде.

Если говорить про развитие продукта, про то, что ожидается в ближайшее время, то в марте 2025 года мы ждем появления функции side-to-sideVPN. Безусловно, это крайне важная функция.

В мае 2025 года появится PBR (policy-based-routing). Насколько мне известно, в каком-то режиме он уже есть, его осталось "доставить" в интерфейс продукта. Появится поддержка SNMP для мониторинга и управления. Ну и в конце 2025 года ждем появления Remote-AccessVPN, вместе с ним появится VPN-клиент для того, чтобы его использовать, и появится географически распределенный кластер.

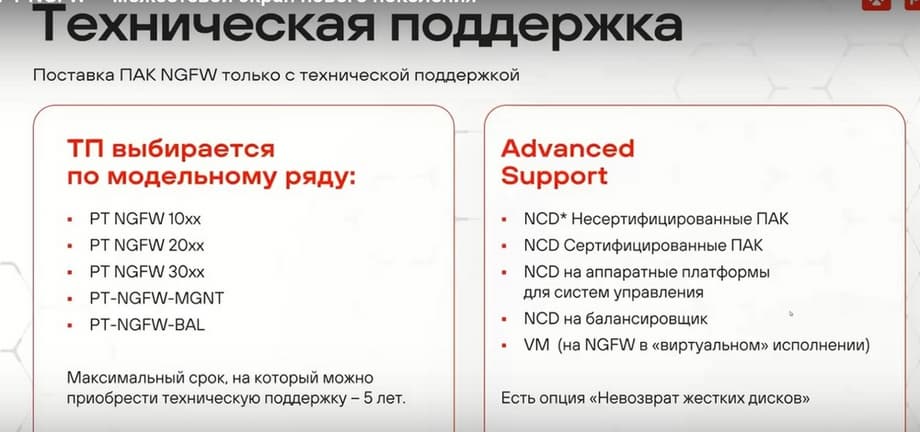

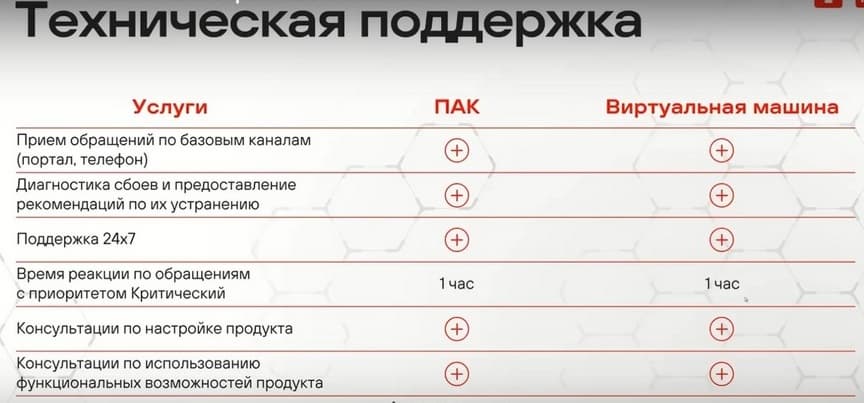

Безусловно, как любое сетевое устройство, NGFW может изредка сломаться, поэтому все устройства поставляются вместе с технической поддержкой.

Предусмотрена также и расширенная техническая поддержка, которая подразумевает в том числе замену на следующий календарный день вышедшего из строя устройства. Поддержка 24/7, потому что NGFW стоит на периметре и является критически важным устройством. Предусмотрено короткое время реакции обращения и замена оборудования. Есть еще возможность замены оборудования, не возвращая жесткие диски, если вы хотите сохранить свои данные. По данному скриншоту вы можете ознакомиться с дополнительными материалами по NGFW.

Иллюстрации предоставлены пресс-службой Positive Technologies

Сейчас на главной