Совместное мероприятие компаний OCS и SOFINET, российского разработчика и производителя сетевого оборудования. В рамках онлайн-встречи эксперты вендора представили новые беспроводные Wi-Fi решения, обеспечивающие высокую производительность, надежность и безопасность корпоративных сетей.

А также рассказали как решения SOFINET позволяют создать гибкую и масштабируемую сеть для офиса или промышленных объектов, и познакомили с особенностями интеграции оборудования производителя в существующую инфраструктуру, включая использование единой операционной системы SOFOS.

Сегодняшнее мероприятие начал Олег Савин, директор по развитию компании SOFINET.

Пока SOFINET это российский бренд, надеюсь в скором будущим наша компания станет российским производителем. В нашей продукции нет компонентов из недружественных стран, что минимизирует любые возможные санкции. Кроме того, у нас своя единая операционная система, она называется SOFOS, она зарегистрирована, это Operating System, и она работает на всем нашем оборудовании.

У нас предсказуемые сроки производства. Есть свой большой склад, он находится в России. У нас полноценная гарантия. Мы достаточно все еще молодая компания, нам уже два года. Но мы находимся в прекрасном небольшом городе Орле, там наш центральный офис, основное производство, все склады. Также в Орле находится центр технической поддержки, наша лаборатория и центр испытаний. В Москве у нас есть команда по работе с партнерами и заказчиками. В Москве вся основная логистика, там же наш пресейл и обучение. Обучение мы ведем на базе лицензированного учебного центра. Также у нас есть представительство в Екатеринбурге и Санкт-Петербурге.

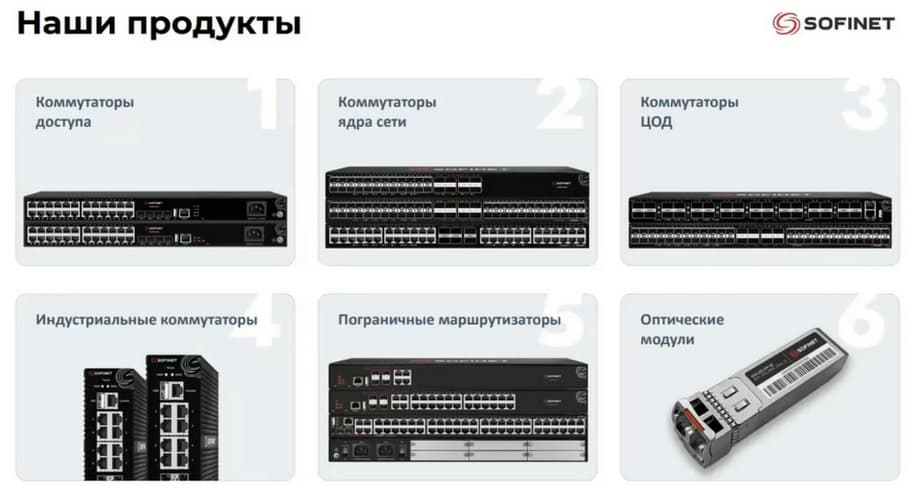

Мы много лет занимаемся сетевым оборудованием и хотим продолжать делать самые классные коммутаторы. Мы делаем как коммутаторы доступа, начиная с уровня L2+ так и маршрутизаторы. Наше оборудование хорошо подходит заказчикам из корпоративного и государственного сектора.

Наше оборудование установлено в одном из крупных банков. Есть ролик на YouTube, где сам банк рассказывает о том, что он выбрал нас вместо Cisco и сейчас во всех филиалах этого банка стоят наши коммутаторы и планируется их дальнейшее расширение. Мы очень хорошо представлены в промышленности и в нефтегазовом секторе, потому что у нас прозрачное ценообразование и единая операционная система.

Мы не только делаем сетевое оборудование. Мы помогаем партнерам и заказчикам в разработке оптимальных решений для их сетей, подбирая наиболее подходящее оборудование SOFINET, которое позволяет достичь высокой производительности сети при оптимальных инвестиционных затратах. Мы помогаем также сформировать технические задания.

Мы проводим обучение для сетевых инженеров и архитекторов с уровнями подготовки от новичка до эксперта. У нас есть курсы, которые мы проводим просто как некий факультатив. А в лицензированном учебном центре есть трехдневный курс с отрывом от производства.

Мы предлагаем бесплатное тестирование нашего оборудования. У нас есть базовая гарантия на него. Она действует один год. Кроме того, мы предлагаем техническую поддержку.

Я передаю слово нашему техническому директору Григорию Куликову.

Wi-Fi построен на базе аппаратных контроллеров. Мы предлагаем две разных модели, по функциональности они идентичны. Различаются в зависимости от количества точек доступа и пропускной способности контроллеров. Точки доступа стандарта Wi-Fi 6, AX технологии. Архитектурно это аппаратный контроллер и точки доступа. Контроллеры двух видов.

Один, SFN5500-WLC-256, попроще, рассчитан на 256 точек максимум. Он имеет встроенные POE-порты, которые используются в основном для тестирования, чтобы подключить точку доступа к контроллеру и быстро завести Wi-Fi, гигабитные оптические аплинки и 8 гигабитных медных POE-портов. В комплекте к нему идет лицензия на 64 точки. Т.е. 64 точки можно подключить к этому контроллеру бесплатно, т.к. это уже входит в базовую лицензию.

И другой контроллер, SFN5500-WLC-1024. Он чуть поинтересней и помощней, на 1024 точки доступа. По умолчанию с ним идет лицензия на 128 точек. Здесь уже появляются 10-гигабитные оптические аплинки и немножко побольше гигабитных портов. Здесь нет уже POE-интерфейсов, но обычно все-таки большие контроллеры стоят где-то в ЦОД, и там POE-функционал не так уж и критичен. Еще они различаются между собой тем, что у маленького контроллера один встроенный блок питания. Они, конечно, аппаратно оба надежные, но с двумя сменными блоками питания. Функционал, которым обладают контроллеры, перечислен на слайде. Это: локальная или централизованная коммутация, управление радиоэфиром, централизованная авторизация, маршрутизация Static/RIP/OSPF, зеркалирование беспроводного трафика, автоматическая конфигурация и обновление точек доступа.

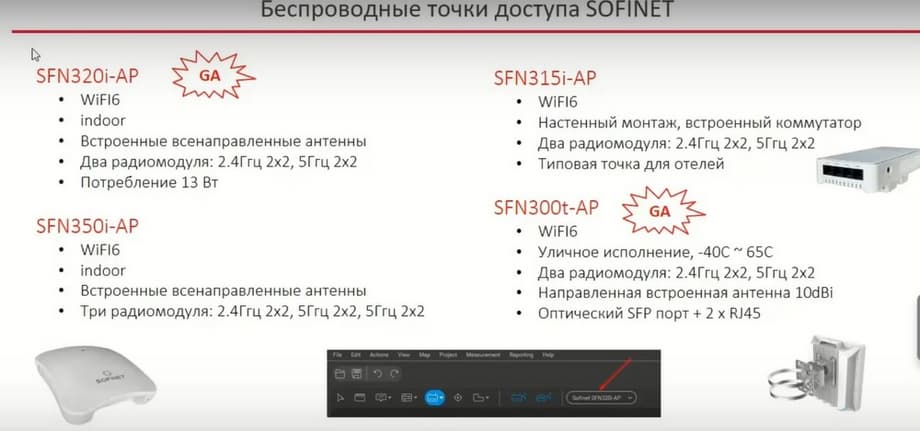

Точки доступа. Их четыре модели.

Самая базовая точка доступа, это SFN320-AP. Это индорная точка доступа со встроенными всенаправленными антеннами. Внутри этой точки доступа два радиомодуля 2,4 ГГц и 5 ГГц. Точка потребляет не более 13 Вт, что позволяет ее Wi-Fi 6 использовать на устаревших коммутаторах, которые дают только стандарт AF до 13,3 Вт и не могут давать до 30 Вт. SFN320-AP это самая базовая, самая популярная офисная точка. И используется она у нас в 90% проектов.

Вторая точка - аутдорная, это SFN300t-AP. Опять же Wi-Fi 6. Уличное исполнение. Температурный диапазон - от минус 40 до плюс 65 градусов Цельсия. Защита IT 67, т.е. ее можно поливать из шланга водой в морозы, и с ней ничего не случится. С точки зрения техники, в ней тоже два радиомодуля 2,4 ГГц и 5 ГГц. Здесь интересное решение: внутри этой точки расположена встроенная направленная антенна 10 dBi. Т.е. это довольно узкий пучок. Часто такие аудорные точки вешают на верху мачт, и таким образом довольно удобно светить узким пучком вниз в сторону клиентов. Аудорная точка имеет оптический SFP-порт. Если вдруг точка доступа расположена где-то на территории далеко от центра распределения, то можно по оптике ее тоже зацепить. Но все равно ее питать будет нужно либо локально, либо POE-инжектор.

И есть еще две точки, которые мы планируем к запуску. Это SFN350-AP, точка доступа для сценариев с высокой плотностью клиентов. По сути, это 320-я, в которую добавили еще один радиомодуль. Т.е. в 350-й точке будет один радиомодуль на 2,4 ГГц и два радиомодуля на 5 ГГц. В SFN350-AP будет тоже встроенная индорная всенаправленная антенна, для установки внутри помещений.

И отдельная SFN315-AP точка доступа, это такой стандартный форм-фактор для отелей и общежитий. Вешается она на стену, имеет встроенный коммутатор с возможностью разделения по VLAN. Обычно эти коммутаторы используются для подключения телефона или телевизора. С точки зрения радиомодуля, здесь тоже 2,4 ГГц 2x2 и 5 ГГц 2x2.

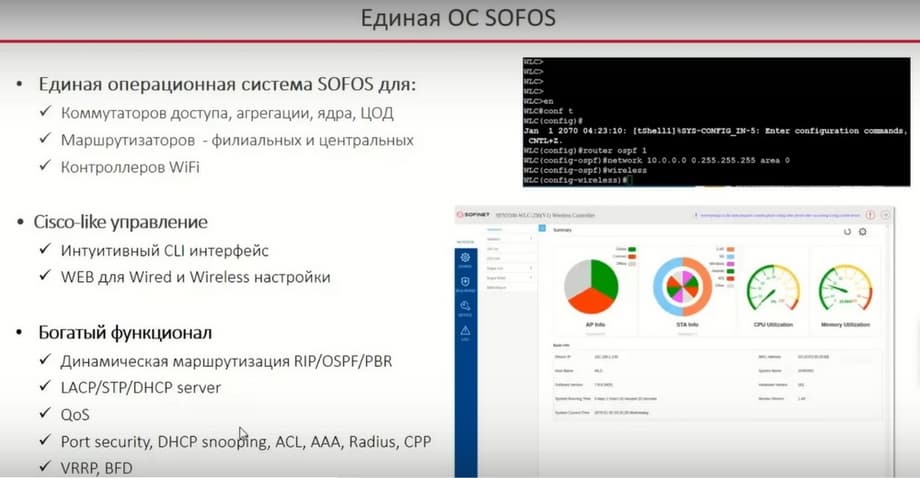

По поводу операционной системы. У нас на всех коммутаторах, маршрутизаторах, а теперь еще и на Wi-Fi-контроллерах установлена единая ОС. Это наша отличительная особенность. Называется она SOFOS.

Единая ОС удобна с точки зрения администрирования, когда вся сеть у заказчика строится на оборудовании одного вендора. Одна операционная система означает меньшую вероятность ошибки, и меньше нужно затрачивать времени на обучение персонала. С точки зрения именно администрирования интерфейс CLI похож на Cisco. Т.е. если инженер был обучен Cisco или подобным устройствам, у него с нашей операционной системой тоже не возникнет никаких проблем, потому что идеология конфигурирования точно такая же. Команды похожи, но не абсолютно. Для тех, кто не любит CLI, есть Web-интерфейс, как в коммутаторах для базовых настроек, так и в контроллерах есть Web-интерфейс для настройки самого контроллера. Потому что контроллер это по сути это коммутатор с возможностью Wi-Fi обслуживания точек доступа. Ну и из-за того, что контроллер - это и коммутатор тоже, в контроллере можно поднять и динамическую маршрутизацию, и различные есть функционалы, пришедшие к нему от обычных коммутаторов. Т.е. вся стандартная сетевая обвязка в контроллере присутствует.

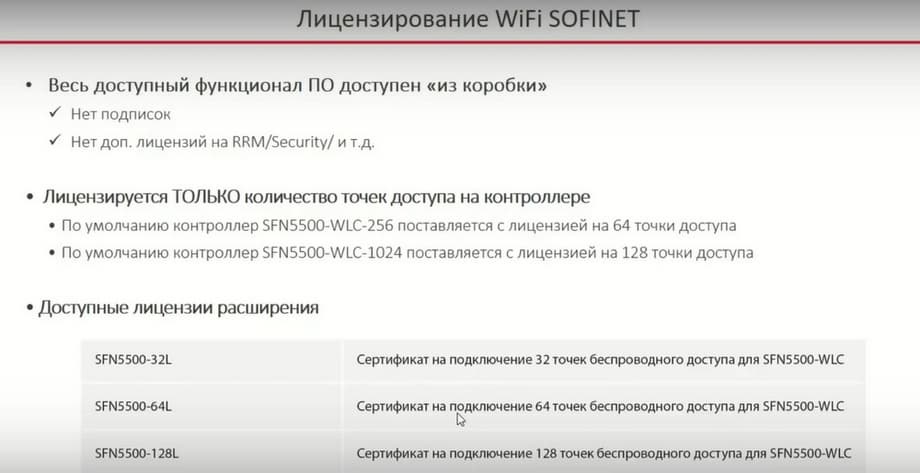

Про лицензирование. У нас в SOFINET идеология такая, что практически нигде не используется лицензирование. И только Wi-Fi - единственный продукт, где появляется лицензирование. Лицензирование по количеству точек доступа.

Весь доступный функционал, именно функциональность контроллера, доступен из коробки. Это касается и коммутаторов, и маршрутизаторов, и контроллеров. Нет у нас никаких подписок, нет отдельных лицензий на какой-то отдельный функционал в ПО. Лицензируется только количество точек доступа. На младшем контроллере лицензия идет на 64 точки доступа, в базе уже на старшем контроллере на 128 точек доступа. На слайде вы видите пачки по 32 точки доступа, по 64 точки и на 128 точек доступа.

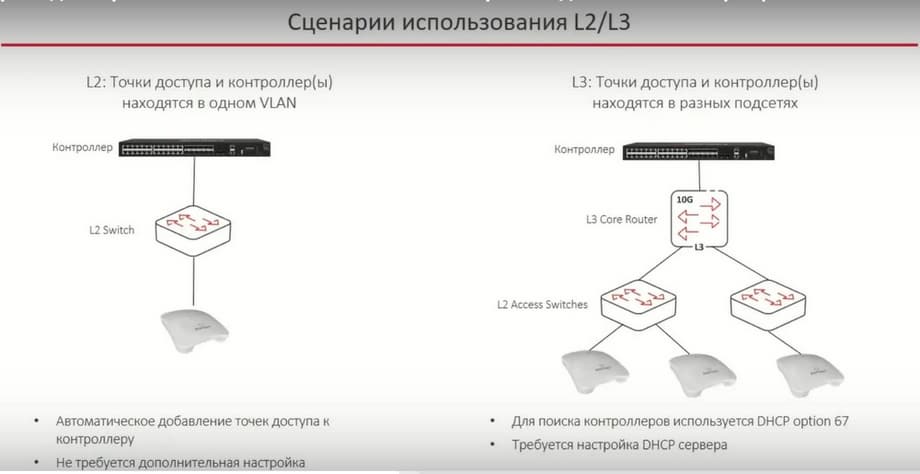

Сценарии использования L2/L3.

Первый сценарий использования - это простое L2, когда у нас и точки доступа, и контроллер или контроллеры находятся в одном VLANe. В этом случае точки доступа автоматически найдут контроллер, никакой дополнительной конфигурации не требуется. Такой сценарий используется в базовых тестированиях и в небольших инсталляциях, когда у нас контроллер где-то рядом, и его можно поместить в одну подсеть со всеми точками доступа. И в сценарии L3, когда контроллер находится в центральном узле, и точки доступа имеют только L3 связанность с F-контроллером. В этом случае точкам доступа нужно найти IP-адрес контроллера или контроллеров. И это делается с довольно стандартным механизмом через опцию DHCP 67. Там прописываются IP-адреса центральных контроллеров. Здесь, естественно, потребуется настройка DHCP-сервера, но это довольно простая задача.

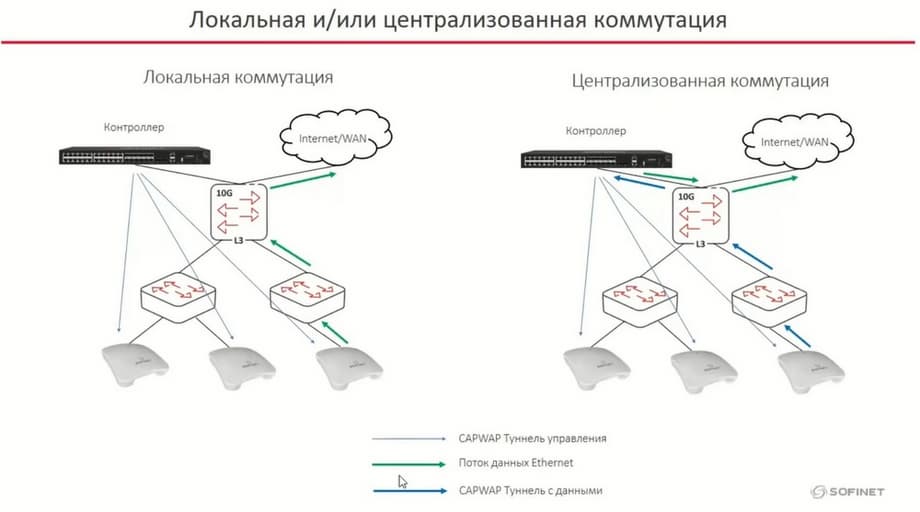

Поддерживается как локальная коммутация, так и централизованная коммутация пользовательского трафика.

Слева на слайде показана локальная коммутация. Контроллер имеет туннель управления до каждой точки доступа. Используется CAPWAP туннелирование как для управления, так и для данных. В системе с локальной коммутацией поток данных от Wi-Fi-клиента идет непосредственно по проводам через обычный Ethernet, не попадая при этом в контроллер. Возможно использовать централизованную коммутацию, когда контроллер имеет туннель управления до каждой точки доступа, но и трафик от клиентов через CAPWAP-туннель идет сначала в контроллер. Контроллер этот туннель разбирает и дальше уже коммутирует, маршрутизирует согласно своим таблицам. В нашей системе можно эти две системы комбинировать. Например, отдельно SFID выделять в централизованную коммутацию. Обычно это какой-то гостевой трафик, его обычно тянут до контроллера, а обычный Enterprise SFID можно отдавать просто в локальную коммутацию для того, чтобы обеспечить большую пропускную способность, меньшие задержки и все, что связанно с оптимизацией потока.

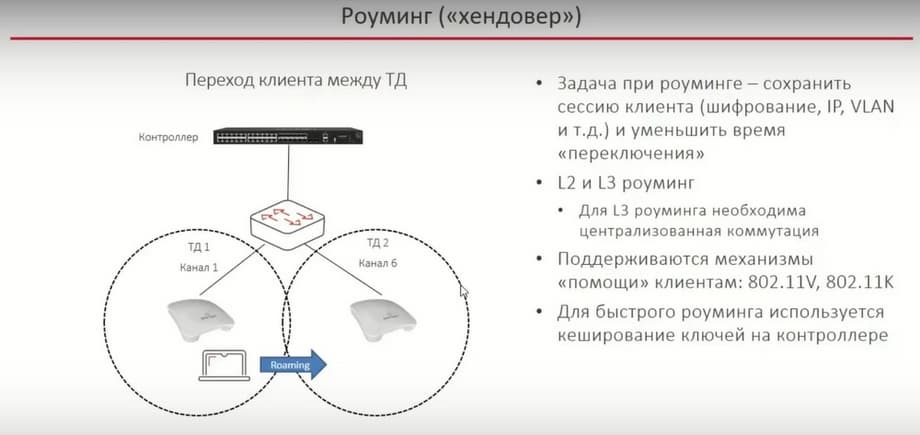

Роуминг - это процесс перехода клиента между точками доступа. Основная задача всей Wi-Fi-системы – это обеспечить клиенту те же самые условия, те же подключения на новые точки доступа, что он имел на предыдущей точке доступа.

То есть задача – сохранить сессию клиента, различные шифрования, VLAN, IP-адрес должен не поменяться на клиенте. В этом смысле у нас работает и L2, и L3 роуминг. L2 роуминг, когда SSID на точках доступа, да и сами точки доступа, находятся в одном VLANе. L3, когда у нас часть точек доступа, например, вещает Wi-Fi и SSID, которые уже принадлежат другим VLAN. И L2, и L3 роуминг работает. Единственное, что для L3-роуминг необходима централизованная коммутация. Т.е. SSID, которых мы хотим обеспечить L3-ромингом, должны иметь централизованную коммутацию через контроллер.

Поддерживаются так называемые механизмы "помощи" клиентам для того, чтобы клиент быстрее определился в радиосырье, какие точки доступа у него есть рядом, на какие точки доступа ему лучше переключиться. И для быстрого роуминга у нас используется кеширование ключей на контроллере. Контроллер хранит все ключи шифрования всех подключенных клиентов. Это позволяет делать быстрый роуминг, переключение с одной точки доступа на другую.

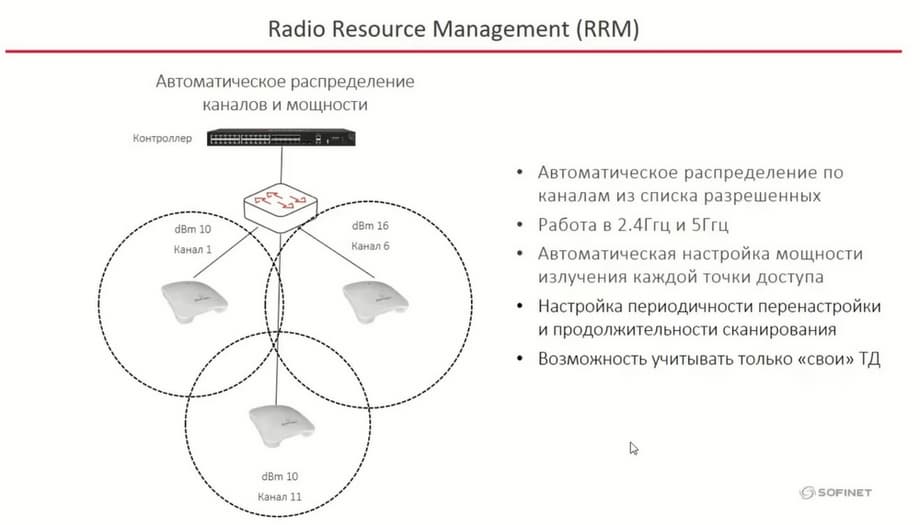

Есть встроенный функционал RRM (Radio Resource Management).

Это автоматическое распределение точек доступа по каналам и автоматическое распределение мощности на каждом радиоинтерфейсе. После работы RRM точки доступа подают в список каналов из списка разрешенных, т.е. мы можем влиять на то, какой канал может точка доступа использовать, а какой нет. Работает функционал в 2,4 ГГц и 5ГГц, используется автоматическая настройка мощности излучения и автоматическая настройка каналов. Механизм RRM настраиваемый, т.е. его можно включать, например, раз в сутки ночью или днем, либо раз в час. Периодичность срабатывания RRM настраивается.

Естественно, возможно учитывать только свои точки доступа при распределении по каналам. Т.е. можно сделать так, чтобы система не срабатывала на появление каких-то сторонних точек доступа. Часто случается, что в офисе миллионы соседей включают или отключают свои Wi-Fi-точки доступа. Можно сделать так, чтобы наша система на это не реагировала.

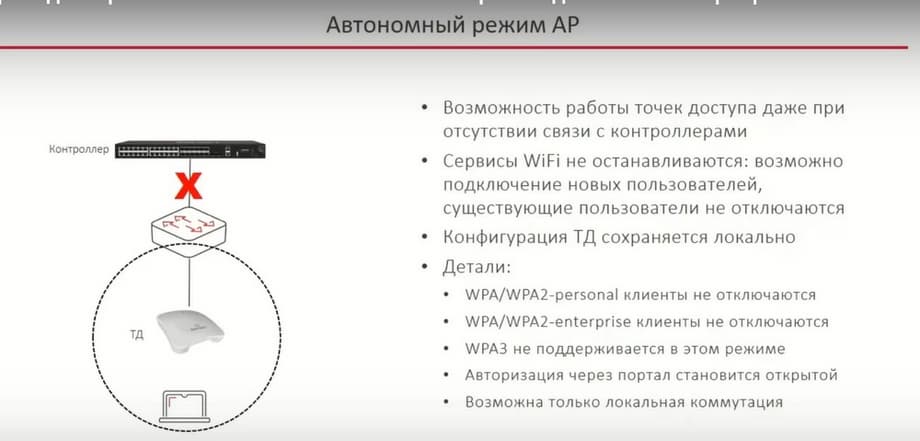

Есть довольно хитрый автономный режим AP.

Вообще говоря, точка доступа хотя бы при начальном «диплое» должна найти себе контроллер, и должна с этого контроллера «стянуть» свою конфигурацию. После чего линк в сторону контроллера, соединение с контроллером может и обрываться. Часто бывает, что контроллер у нас где-то в центральном офисе, а точка доступа висит на удаленной площадке, и не всегда до этой удаленной площадки связь стабильная. Вот даже в отсутствии связанности с контроллером точки доступа продолжают светить Wi-Fi, точки доступа продолжают представлять сервисы. Клиенты в этот момент не отключаются от точки доступа. И новые клиенты тоже могут подключиться к этой точке доступа. Конфигурация точки доступа в этом смысле сохраняется локально на ней же, то есть при этом точка доступа может даже и перегрузиться, если вдруг питание, например, пропадет. После того, как она загрузится, на удаленной площадке Wi-Fi опять будет работать. Будут работать WPA/WPA2, и personal, и Enterprise. WPA3 в этом режиме не поддерживается. Возможна только локальная коммутация. Это естественно, поскольку у нас до контроллера связи нет, то туннелировать трафик с данными нам просто некуда. И авторизация через портал становится открытой. Т.е. если у нас было SSID с портальной авторизацией на контроллере, то такое SSID, в отсутствие связанности с порталом, по сути, с контроллером, будет подключать всех, кто хочет подключиться к Wi-Fi.

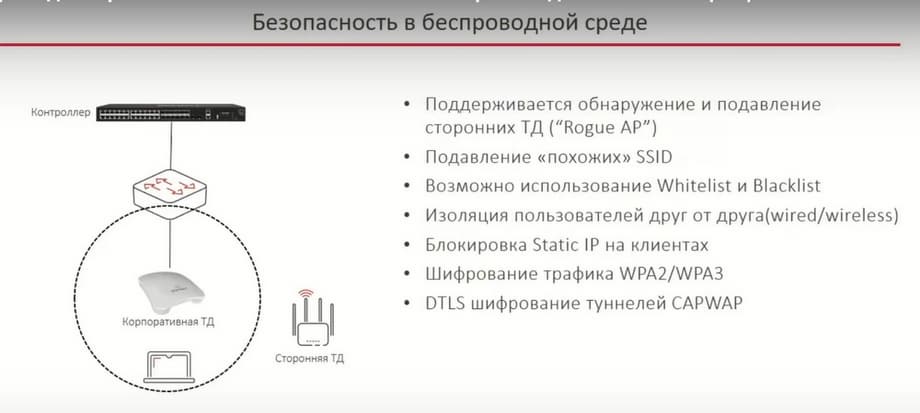

Немного про безопасность. Поддерживается стандартный механизм обнаружения и подавления сторонних точек доступа, так называемый RogueAP.

Когда к заказчику, например, в офис кто-то приносит домашнюю точку доступа и начинает вещать, например, тот же самый SSID, либо похожий на SSID. Вот, например, у нас в офисе точки доступа вещают естественно на SSID SOFINET. Вот, если какой-то негодяй принесет свою точку доступа и напишет SOFINET, например, букву "о" через ноль или маленькими буквами, то система на такой SSID тоже сработает, и тоже такую стороннюю точку доступа будет подавлять. Подавление происходит довольно стандартно, посылается пакет деассоциации в сторону клиента и в сторону точки доступа.

Возможно использование Whitelist и Blacklist. Это стандартный механизм аксесс-листа по мак-адресам. Поддерживается изоляция пользователей друг от друга (wired/wireless). Это требуется часто в hotspot, чтобы клиенты друг друга не видели. Клиенты подключены к одному радио, одной точке доступа, либо к разным радио на разных точках доступа. Они друг друга не будут видеть.

Блокировка Static IP на клиентах, можно настроить так, чтобы клиент мог подключиться к Wi-Fi только если он получит динамический IP-адрес от централизованного HTTP сервера. Если вдруг написан статический у него IP-шник, то система такого пользователя не подключит.

Шифрование трафика WPA2, это стандартное шифрование AS-256 и возможно шифрование туннелей CAPWAP от точки доступа к контролеру. Шифрование как туннеля с пользовательскими данными, так и туннеля управления. Туннели возможно делать зашифрованными.

Возможности кластеризации.

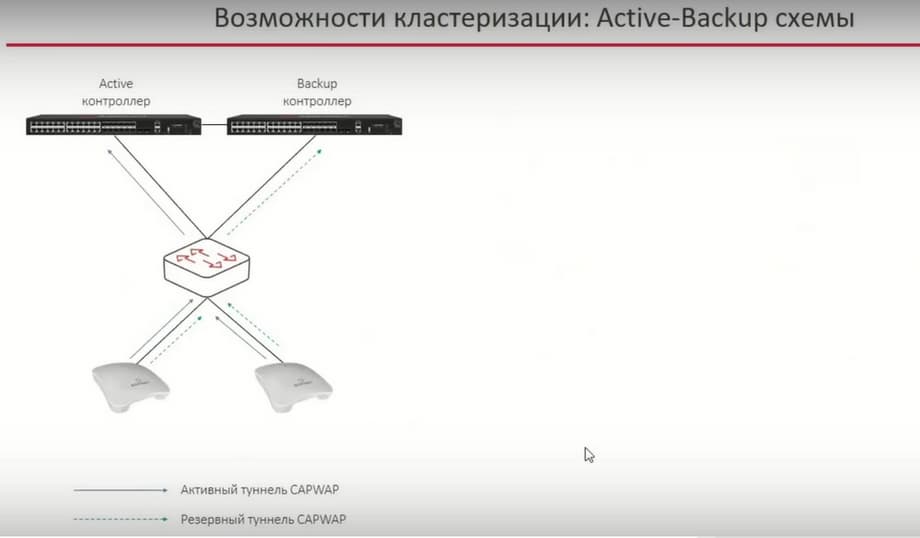

Случаются ситуации, когда нам нужно контроллер забэкапить. Самая простая и понятная схема - это контроллеры в схеме Active-Backup. Один контроллер активный, и до него идет активный туннель от точек доступа и в то же время каждая точка доступа строит резервный туннель на резервный контроллер. Но его не используют до тех пор, пока активный контроллер не отключится. Между контроллерами необходима IP-связность для того, чтобы их объединить в группу кластеризации.

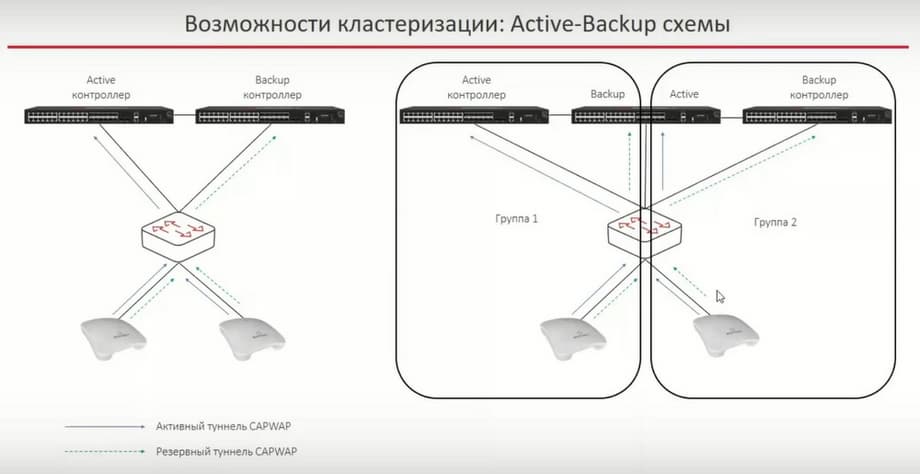

Для больших инсталляций картина немного посложней.

Если нам не хватает возможностей одного контроллера, мы можем сделать связку из нескольких контроллеров. Первая группа точек доступа распределяется по контроллеру первому и второму, используя Active-Backup. Другая группа точек, например, вторая, цепляется основным активным туннелем на средний контроллер, а в качестве бэкапа используется третий контроллер. Таким образом, эту конструкцию можно практически бесконечно расширять в правую сторону. Т.е. можно справа нарисовать группу 3, группу 4, и таким образом сделать большую инсталляцию с резервированием точек доступа. Каждая отдельная точка доступа будет резервирована на двух контроллерах.

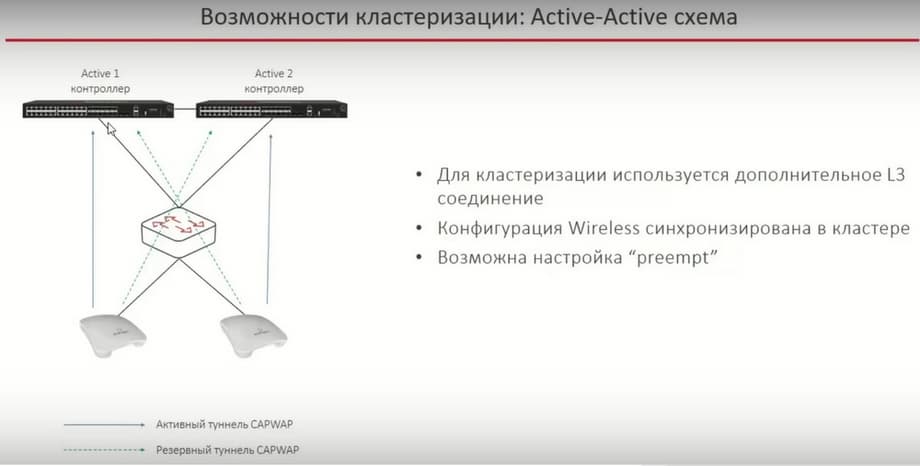

И второй вариант использования кластеризации – это схема Active- Active. По сути мы делим наши точки доступа на две группы. Одна группа имеет активный контроллер первый, бэкап второй, а другие точки доступа, наоборот, имеют активный контроллер второй, а бэкап на первый.

При кластеризации контроллеров используется дополнительное L3-соединение. На слайде это представлено просто как линк. Часто так и делают, дополнительно просто бросают линк. Чтобы руками на резервном контроллере заново не писать те же самые конфигурации, можно сделать синхронизацию с основного контроллера. И также возможна настройка так называемой преемственности, когда активный контроллер по каким-то причинам отключился, все точки доступа переключились на резервный, и тут бывший активный контроллер, например, включился заново. Здесь можно влиять на то, должны ли точки доступа переключиться обратно на первый резервный контроллер, либо нет. Часто отключают, потому что, чем меньше переключений в системе, тем она стабильнее.

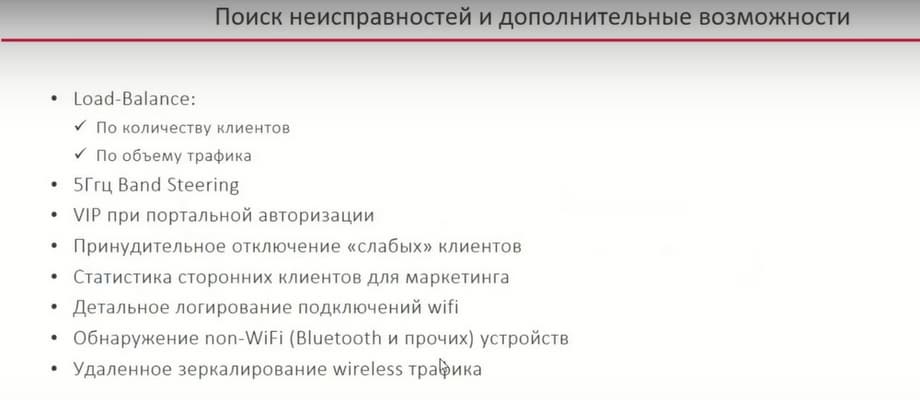

Надо упомянуть о дополнительных возможностях. Так, например, поддерживается Load-Balance, причем двух видов.

Различаются они либо по количеству клиентов, либо по объему трафика. Так, если на одной точке, например, 10 клиентов, а на другой 5, то новые клиенты будут с большой долей вероятности подключаться к точке доступа, на которой 5 клиентов. В случае, если Load-Balance настроен подсоединять новых клиентов, исходя из объема трафика, то тут немножко технически интереснее. Например, на одной точке доступа 10 клиентов, но они ничего не делают, а на другой 5 клиентов, но они все, например, просматривают 4К видео. И в этом случае новые клиенты будут подключаться к той точке доступа, которая менее загружена.

Поддерживается Band Steering. Если клиент одновременно может подключиться и к 2,4 ГГц, и к 5 ГГц, то система будет стараться таких клиентов выводить на диапазон 5 ГГц.

Принудительное отключение "слабых" клиентов. Если клиент слишком далеко от точки доступа, мы просто его делаем ее деассоциацией. Таким образом, у нас ячейка Wi-Fi перестает деградировать из-за таких удаленных "слабых" клиентов.

У нас есть поддержка технологии под названием "Статистика сторонних клиентов для маркетинга". Она нужна в случаях, когда точки доступа развешаны, например, по торговому центру, и нам нужно посмотреть, сколько клиентов у нас по статистике приходит в различные дни недели, как они распределяются по площадям, сколько времени проводят тут или там.

Детальное логирование подключений Wi-Fi. В логах можно найти информацию о каждом клиенте, когда он подключился/отключился, какой у него был роуминг и т.п. По умолчанию этот функционал выключен, но его можно включить, тем самым сохранив такую историю.

Точки доступа могут обнаруживать non-Wi-Fi излучение. Это частая история со всеми Bluetooth устройствами, которые находятся постоянно рядом с точками доступа и мешают радиоэфиру.

Поддерживается удаленное зеркалирование wireless трафика с wireless заголовками для «трабл шуттинга», для просмотра проблем клиентов при роуминге. Это довольно полезная вещь. Теперь не обязательно ехать на площадку смотреть, что там происходит в радиоэфире, можно сделать все это удаленно.

Иллюстрации предоставлены пресс-службой SOFINET

Сейчас на главной