Сегодня дистрибьюторская компания OCS и «Индид», российский разработчик программных комплексов в области информационной безопасности проводит мероприятие, на котором будут представлены следующие продукты вендора: • Indeed Access Manager – многофакторная аутентификация сотрудников и единая точка доступа к ИТ-системам компании; • Indeed Privileged Access Manager – управление доступом привилегированных пользователей к ИТ-системам компании; • Indeed Certificate Manager – централизованное управление цифровыми сертификатами, смарт-картами, токенами и автоматизирует процессы работы с ними.

Сегодня в программе:

- Проблематика, инциденты и кейсы;

- Сценарии и практики применения;

- Рекомендации по продажам;

- Условия партнёрства.

Сегодняшнее мероприятие ведет Анна Шлапак, менеджер по работе с партнёрами, компания «Индид». Компания, Indeed, это российский вендор, российский разработчик. У нас полностью свои компоненты, мы их пишем сами, используем отечественное ПО. На рынке представлены 15 лет. У компании более 500 активных заказчиков, реализованных проектов, более 200 региональных партнеров, более 100 сотрудников, большая часть из которых – технические специалисты.

У Indeed 3 офиса: в Москве, Санкт-Петербурге и Великом Новгороде. За 15 лет мы разработали 3 продукта. Все они находятся в реестре отечественного ПО.

Первый продукт Indeed Access Manager. Централизованное управление доступом пользователей к ИТ-ресурсам компании. Второй продукт Indeed Privileged Access Manager управление и защита доступа к привилегированным учетным записям. И третий продукт - Indeed Certificate Manager – централизованное управление цифровыми сертификатами и токенами.

Indeed Access Manager - это решение по многофакторной аутентификации с технологией единого входа ко всем корпоративным ресурсам. У заказчиков самой главной проблемой обычно являются пароли. Знание пароля злоумышленниками позволяет получить конфиденциальные данные сотрудника, а затем и конфиденциальные данные всей компании. Есть 2 вида распространенных паролей: сложные и легкие. Легкие пароли легко запоминаются, их не надо нигде записывать, но к легкому паролю злоумышленник легко может найти доступ. Есть пароли более сложные с разнообразным набором букв, цифр и других знаков, что очень трудно запомнить. Поэтому сотрудники часто записывают такие пароли на листочках, приклеивают эти листочки на монитор, чтобы не забыть, куда они их положили или записывают в блокноты или в заметки в телефоне, а кто-то прячет под клавиатуру, и даже иногда под прозрачный чехол телефона. Каким бы сложным ни был пароль, в любом случае злоумышленник сможет получить его, просто на его подбор понадобится немного больше времени и ресурсов.

Еще одной является проблема, когда у сотрудников есть сторонние web ресурсы, на которых они зарегистрированы, сайты или соцсети. Как правило, никто не придумывает новый пароль для большого количества интернет-ресурсов. И если злоумышленник получает, например, пароль от соцсети сотрудника компании, он может получить доступ к его рабочей учетной записи. Это несложно сделать, т.к. обычно пароли используют один на все web ресурсы.

Еще одной проблемой является то, что сотрудники иногда забывают свои пароли. И тогда им необходимо их поменять. Им нужно пойти к администратору, а для этого во многих компаниях существует процесс согласования и подписания служебного заявления у руководителя, нужно всех найти, у всех взять подписи, кого-то может не оказаться на рабочем месте. В итоге сотрудник будет находиться перед своим рабочим местом, не имея доступа несколько часов, что, конечно, не эффективно.

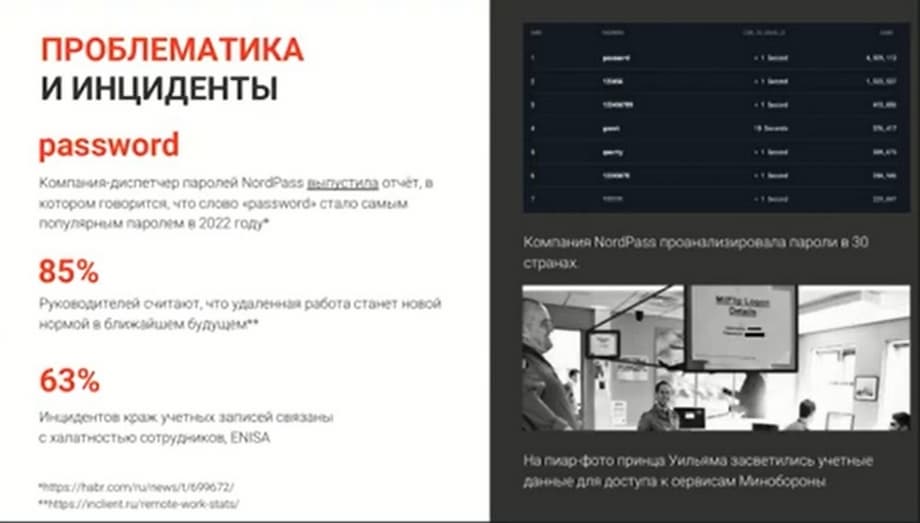

Также хочу отметить, что по сравнению с 2022 годом у нас в январе – мае на 33% увеличилась статистика по утечке данных. И большая часть утечки - это как раз пароли и логины.

В 2022 году самым популярным паролем был - «password». Также очень популярны пароли «12345» или «123456», а также «poe» или «POE» и разнообразные вариации этого пароля из больших и маленьких букв.

Расскажу один интересный случай. Однажды принц Уильям приехал с проверкой в министерство обороны. По такому случаю необходимо было собрать пресс-службу с тем, чтобы делать фотографии. Фотографии были сделаны. И на одной из них в кадр случайно попал листочек с логином и паролем сотрудника министерства обороны, который тот повесил на стол повыше, чтобы все его видели, чтобы он сам его мог видеть. Распространение этой фотографии не успели предотвратить. Она попала в Интернет, но минобороны успел в кратчайшие сроки поменять доступ всем своим сотрудникам. Злоумышленники не успели произвести никаких злонамеренных действий в инфраструктуре министерства.

Понимая важность секретности паролей, наша компания разработала продукт Indeed Access Manager. Этот продукт направлен на контроль действий сотрудников, на контроль доступа к ресурсам компании как из внутренней, так и из внешней сети.

Наш продукт лицензируется по пользователям и по модулям интеграции. Всего у нас 8 модулей. Самые популярные модули - это модуль подключения удаленных сотрудников, модуль доступа к стационарным рабочим местам, к web-приложениям и к целевым приложениям. Все эти модули собираются посредством опросного листа. Заказчик заполняет его сам, где указывает, какой функционал ему необходим.

Также у нас есть большое количество элементов аутентификации. За них дополнительные денежные средства заказчикам платить не нужно. Заказчик покупает лицензию на пользователей, покупает необходимый модуль, например, модуль для удаленного подключения, в своей инфраструктуре может придумывать метод аутентификации, какой угодно. Это может быть допфакторная аутентификация, может быть многофакторная аутентификация.

Что же это за усиленные методы аутентификации, которые я назвала? Это биометрические технологии: отпечаток пальца, скан вен ладони, это 2D-3D контура лица, это аппаратные носители. Здесь сразу уточню. Мы – вендоры разрабатывающие ПО. У нас нет своих физических носителей, мы не разрабатываем аппаратные платформы и прочие физические носители. Мы можем подгрузить свое ПО на дружественного нам разработчика аппаратных носителей. Это карточки или сканы для руки или пальца. Также это генерация одноразовых паролей и push –уведомления.

Также к усиленной аутентификации относится наше мобильное приложение Indeed Key. Оно работает в двух режимах. Первый режим - это генерация одноразовых паролей. В данном случае подключение к сети не потребуется. Второй способ – это генерация push–уведомлений. Здесь уже подключение к сети потребуется. Мобильное приложение – бесплатное. Его можно скачать. И работает оно на двух языках: русском и английском.

Я рассказала о методе единой аутентификации во всех корпоративных приложениях. У нас есть агент, который позволяет сотруднику не вводить больше свои пароли. Доступы во все корпоративные ресурсы и web-ресурсы данный агент ставится сотрудником на его рабочее место.

И, когда он запускает окошко ввода своих данных, этот агент может перехватить эту сессию и ввести данные, которые необходимы без участия сотрудника. Т.е. тем самым мы можем отключить знание пароля сотрудником.

Также отдельным слайдом мы всегда выделяем модуль защиты удаленного доступа. Потому что, ни для кого не секрет, что с момента начала пандемии и сейчас, в настоящих реалиях, удаленная работа стала очень актуальной. Многие заказчики переводят своих сотрудников на удаленную работу, и сотрудники могут с любого устройства подключаться к внутренней сети компании из вне. И заказчик должен быть уверен, что такое подключение будет защищенным, оно будет защищаться еще и вторым фактором или многими факторами аутентификации. В данном случае мы закрываем потребность безопасного доступа к внутренним ресурсам компании из внешней сети.

Итак, возникает вопрос о том, кому нужен наш продукт. На слайде у нас есть 6 пойнтов. Если хотя бы 2 из них подходят, можно смело идти к заказчику. Например, если в организации работают 100 или более сотрудников, или значительная часть сотрудников находится на удаленной работе, или филиалы географически распределены. Знаем таких – смело идем и предлагаем наш IАМ.

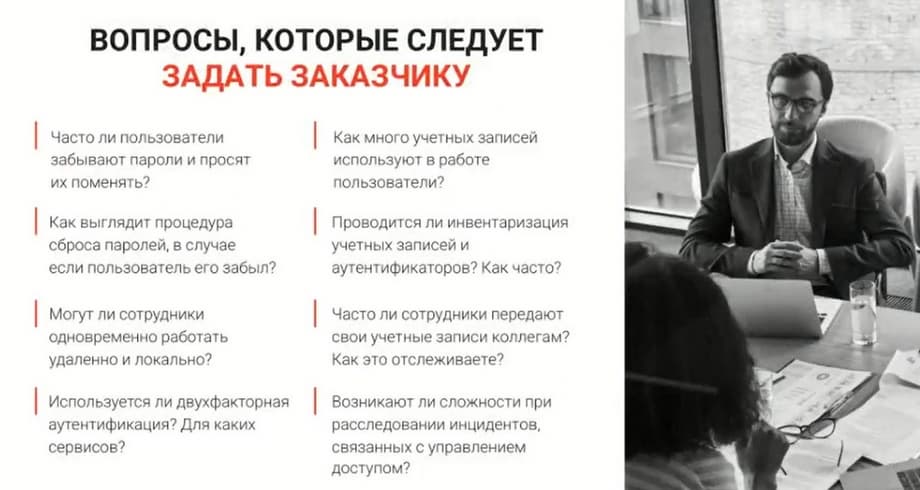

Как начать разговор с потенциальным заказчиком? В помощь вам мы собрали список вопросов, которым можно пользоваться. Эти вопросы позволяют, придя к заказчику, выявить его потребности. Или наоборот, поселить в нем мысль о том, что что-то в его инфраструктуре не так, и не пора ли ему задуматься о таком продукте, как IАМ?

Далее. Знаем, кто заказчик, знаем, какие вопросы нужно ему задать, стоит проговорить о выгодах нашего предложения.

Первая очевидная выгода - это либо совсем отсутствие паролей, либо знание паролей сотрудниками, но защита вторым фактором или многими факторами. Злоумышленники могут получить пароли сотрудников, мы знаем, насколько они изощренно подходят к этому вопросу. Но, даже если злоумышленник получает пароль сотрудника, то он просто упрется во второй фактор или многофакторность. Биометрию или карточку он получить уже никак не сможет. Конечно, мы не рассматриваем такой случай, когда сотрудник, совершая умышленные действия, передает свою карту злоумышленнику намеренно. Но, если такой вариант не рассматривать, то злоумышленник не сможет получить доступ к данным сотрудника.

Вторая выгода состоит в том, что, когда сотрудник забывает свой пароль, ему уже не нужно будет бежать, подписывать служебку у начальства, это сможет сделать главный администратор IАМ. Он может в программе поменять пароль, либо совсем отменить пароль.

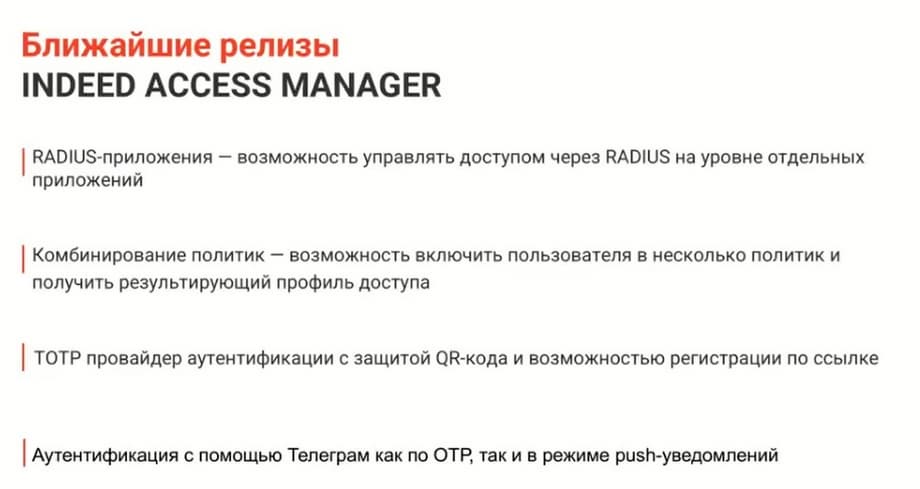

На слайде представлены ближайшие релизы. Данные релизы запланированы примерно на конец лета. Добавлю, что сейчас у нас из ближайших релизов уже добавлена возможность аутентификации с помощью Telegram. Туда могут приходить UTP- и push–уведомления. Например, можно сделать так, чтобы сотруднику приходило push–уведомление и ему нужно будет только нажать кнопочку подтверждения или отклонения, когда он пытается аутентифицироваться.

Первый интересный кейс – аэропорт Домодедово. Здесь у заказчика не у всех сотрудников есть свои рабочие стационарные места. Для таких сотрудников они поставили аппарат такой, как на картинке. Он похож на киви-аппарат, через который мы с вами когда-то пополняли мобильный счет. У таких сотрудников есть их карточка, есть ладонь. Они подходят к этому аппарату, прикладывают карточку, потом ладонь. Сканер сканирует рисунок вен ладони. И, если все сложилось успешно, рисунок вен совпал, его пускают в его рабочую сессию, он может посмотреть конфиденциальную информацию по себе, может заявление написать или произвести другие действия. Что было бы, если бы не было второго фактора? Такой сотрудник может потерять свою карту. В лучшем случае эту карту найдет его коллега. Он сможет зайти по ней, посмотреть, например, зарплату коллеги, может взять какую-то и конфиденциальную информацию. Но в любом случае такая ситуация не будет критичной в целом для компании. Если же эту карту получит злоумышленник, то он сможет получить доступ ко всей информации о сотруднике и о других сотрудниках компании, и украсть конфиденциальную информацию у компании.

Второй кейс интересен тем, что у заказчика, банка Санкт-Петербург, стоят все 3 наших продукта. Изначально заказчик покупал наш IАМ для сотрудников, которые со своими ноутбуками и планшетами ездят к заказчикам. Что может быть, если злоумышленник получит такой планшет или ноутбук? Конечно, он сможет получить доступ ко всей информации о сотруднике, о компании, и, что еще хуже, о заказчиках этого банка. Разумеется, это совершенно недопустимо. Здесь вторым фактором заказчик использует sms-сообщения, которые приходят сотруднику на мобильный телефон. Если сотрудник потерял свой ноутбук или планшет, он всегда может оперативно связаться со своим админом, объяснить ему ситуацию, и тот просто заблокирует ему все доступы.

Этот слайд о наших заказчиках. Конечно, это не все, но только те, кто разрешил о себе рассказать. Эти заказчики размещены у нас на сайте. Можно почитать, они делятся своими мнениями и впечатлениями о внедрениях. И также рассказывают проблематику, почему они решили поставить наш продукт.

По иностранным конкурентам. Я уверена, что вы всех их знаете. И потому, если вы знаете, что у заказчиков, например, заканчивается техподдержка, то можно смело предлагать им миграцию на нас.

Наши отечественные конкуренты: Мультифактор, Аладдин, Аванпост. Мультифактор – это облачное решение. Аладдин и Аванпост, как и мы, онпремиум. Какие преимущества у нас? У нас самый зрелый продукт на рынке. Нашему продукту, как и всей компании, исполняется 15 лет. У нас наибольшее количество поддерживаемых способов аутентификации, свое мобильное приложение.

На сайте у нас указана примерная стоимость продуктов. Потому что прайс у нас закрытый. Цены мы предоставляем только при заполнении опросного листа, формы авторизации для определенного заказчика под проект.

Лицензирование – по количеству пользователей и по модулям интеграции. Минимальное количество пользователей – от 100. Лицензии есть срочные и бессрочные. Срочная лицензия - это когда заказчик покупает лицензию на один год. В нее включена поддержка на 12 месяцев. В следующем году заказчику необходимо будет купить такой же пакет лицензий. Бессрочная лицензия остается у заказчика навсегда. В нее входит поддержка на 12 месяцев. В следующем году заказчику необходимо будет продлить лишь поддержку.

Indeed Privileged Access Manager

Перейду к следующему продукту - Indeed Privileged Access Manager. Управление и защита привилегированным доступом привилегированными пользователями. Возникает вопрос, кто такие привилегированные пользователи? Есть очень информативный слайд «Категории привилегированных пользователей».

Мы распределили привилегированных пользователей по полномочиям и по особенностям работы. Это может быть внешний сотрудник, который, например, имеет доступ к инфраструктуре заказчика, или это может быть уполномоченный аудитор, который не может вносить какие-либо изменения в инфраструктуру заказчика, но может видеть конфиденциальную информацию и воспользоваться ею. У кого-то из заказчиков привилегированным пользователем считается финансовый директор или бухгалтер. Но мы рассматриваем здесь администраторов и подрядчиков.

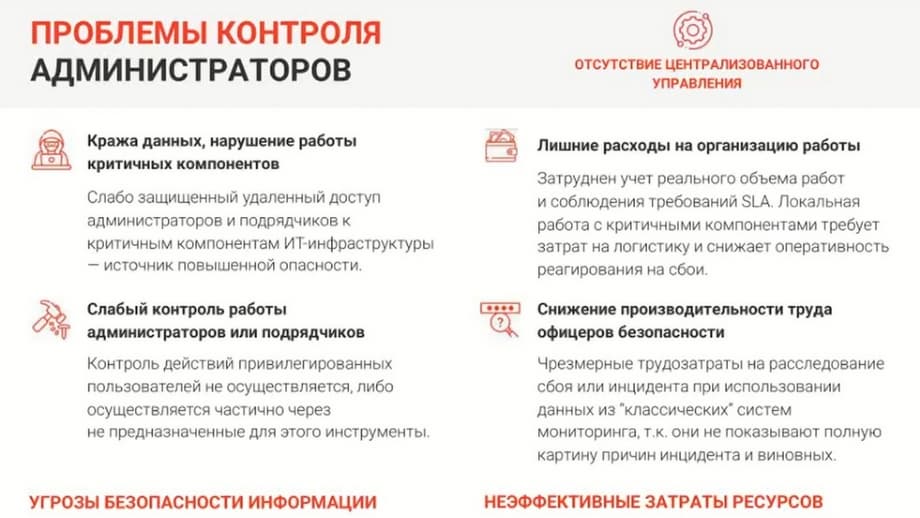

Здесь у заказчика существует проблематика. Мы знаем, что может случиться, если злоумышленник получит пароль рядовых сотрудников. Это, конечно, нехорошая ситуация, но не критическая. Если злоумышленник получает пароль администратора, который имеет доступ ко всей инфраструктуре заказчика, то эта ситуация становится катастрофической. Злоумышленник может обрушить инфраструктуру, может произвести какой-то инцидент, может остановить производство, т.е. нанести непоправимый ущерб инфраструктуре заказчика.

Indeed Privileged Access Manager

Следующая проблема - это инциденты. Когда в компании происходит какой-то инцидент, запускается долгий процесс выяснения, что же произошло, кто виноват. Конечно же инциденты решаются, но корень проблемы не найден, непонятно, почему произошел инцидент. Понимая все это, мы разработали продукт Indeed Privileged Access Manager. Для себя мы здесь выделяем три основных блока функций. Первый блок функций – управление привилегированными пользователями, второй блок – контроль привилегированных пользователей и третий блок – фиксация действий в различных форматах и дальнейший мониторинг и анализ этих действий.

Также в нашем PAM поддерживается двухфакторная аутентификация и возможность интеграции по сислогу с нашими российскими ИБ-системами.

Расскажу про один из сценариев. Самый быстрый и простой. У нас много поддерживаемых протоколов и сценариев подключения. Представим, что я – системный администратор. Я имею логин и пароль с самыми низкими правами, буквально на вход и на выход. Я ввожу свой логин и пароль, подключаюсь к своей учетке, нахожу web-консоль по PAMу, скачиваю оттуда RDP-файл, запускаю его, и с помощью этого запуска происходит подключение к серверу доступа. В этот момент у меня запрашивается второй фактор. Я этот фактор должна ввести. Затем сервер доступа проверяет все доступы, политики, и, если все сложилось успешно, меня допускают к целевым приложениям, к web-приложениям уже как привилегированного пользователя, например, admin1. Т.е. я получаю доступ к целевым приложениям не как рядовой администратор, а как привилегированный пользователь. При этом я не знаю ни логина, ни пароля привилегированного пользователя. Управляет всем PAMом главный администратор, суперадмин. Это может быть ИТ-сотрудник, который будет контролировать заказчика, этот может быть ИБ-шник, которые контролируют сами себя, это все зависит от того, как устроена политика у заказчика. Сценарии он выбирает для себя сам. Такой главный администратор, управляя всем PAMом назначает политики, назначает учетки привилегированных пользователей. Например, какой-то администратор «Вася» будет сидеть под admin2, а «Иван» под admin3 и т.п. Назначает, какие целевые приложения будет иметь тот или иной привилегированный пользователь, и в какое время он сможет получать доступ к этим целевым приложениям и пр.

Как только администратор получает доступ к целевым приложениям, происходит фиксация и контроль действий. Это видеозапись, снимки экранов, запись в блоге, это нажатие клавиш. Также есть возможность в режиме реального времени промониторить, что же сейчас делает администратор? Главному администратору в консоль PAM приходит уведомление о том, что сейчас есть активная сессия или сессии. Он может «провалиться» в одну из сессий и посмотреть, что же там делает администратор. Если ему не нравится какие-либо действия, которые он считает подозрительными, он может заблокировать эту сессию. После блокировки сессии администратора выбьет из системы и ему придет сообщения о том, что его сессия заблокирована.

Также в PAM есть возможность прописать запрещенные команды. Т.е. если администратор будет пытаться прописать какие-то запрещенные команды, его сессия также будет заблокирована.

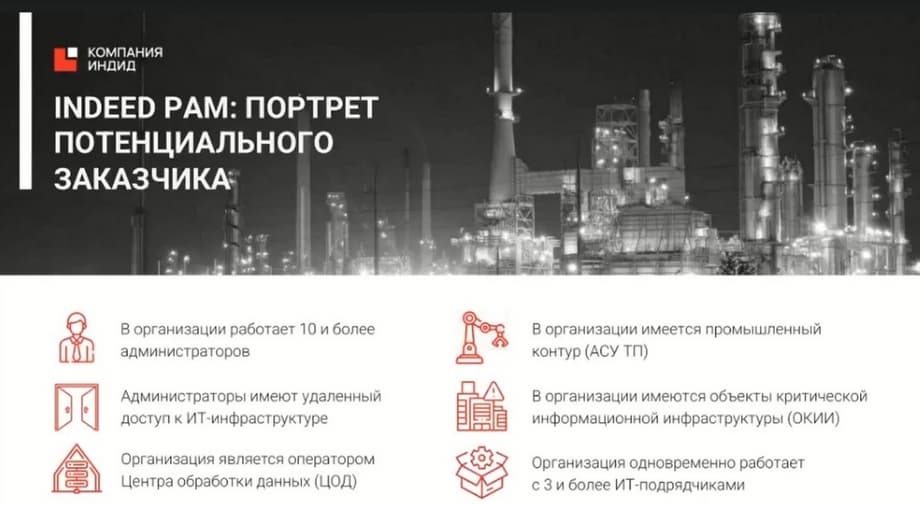

По традиции, если из 6 пойнтов 2 подходит, то можно смело идти к такому заказчику. Например, в организации работает 10 или более администраторов, администратор имеет удаленный доступ к ИТ-инфраструктуре компании, если это ЦОДы.

На следующих двух слайдах вопросы, которые имеет смысл задавать заказчикам и какие выгоды дает IPAM.

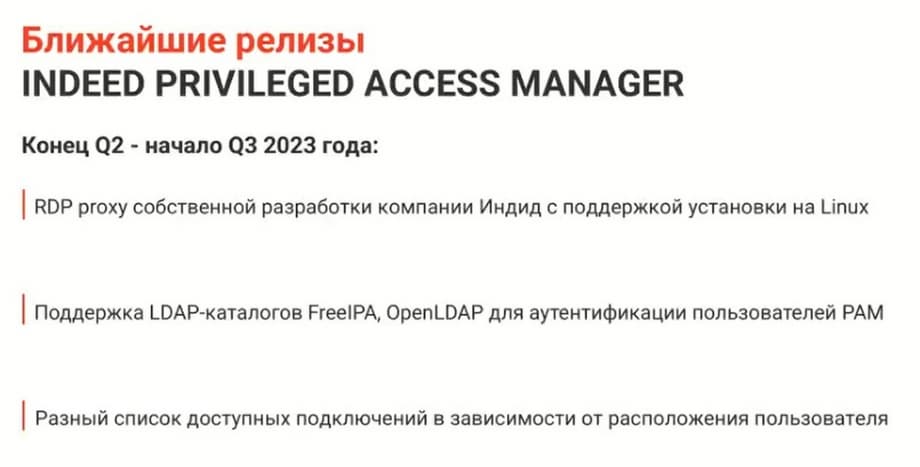

Понятно, что рядовые сотрудники не знают паролей привилегированных пользователей, они имеют доступ только к своей учетке. Если в компании происходит какой-то инцидент, то можно посмотреть снимки экранов, логи и в короткие сроки ликвидировать такой инцидент. На слайде изображены релизы, запланированные на лето этого года.

Буквально через месяц мы «переезжаем» на Linux, будут поддерживаться все ОС этой системы. Кейс Федеральное министерство.

Здесь заказчик запретил о себе говорить, но сотрудники этого министерства используют 2-м фактором отпечаток пальца. На следующем слайде представлены иностранные продукты, которые может заменить IPAM.

На следующем слайде представлены преимущества IPAM перед конкурентами.

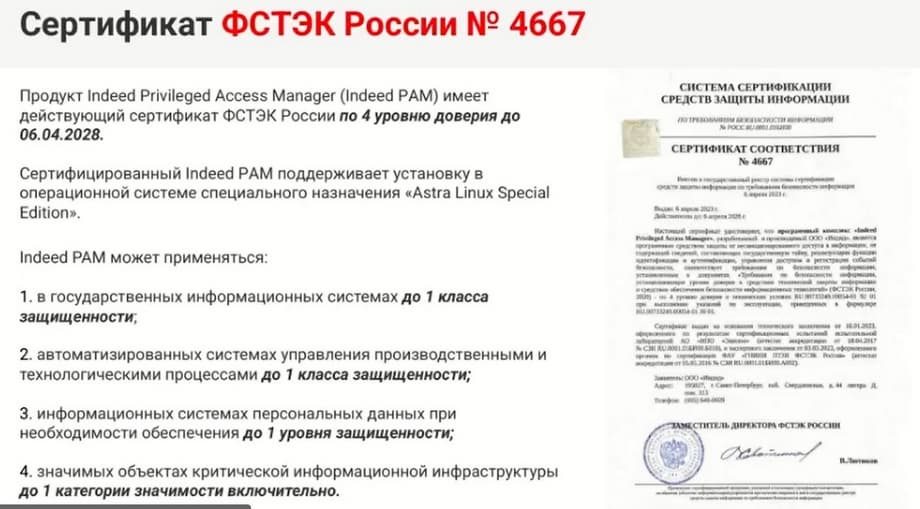

У нас самое лучшее на рынке сочетание цены и качества. У нас полностью все компоненты свои. Несмотря на то, что мы получили сертификат ФСТЭК мы тем не менее цены не повышали.

На слайде представлена примерная стоимость проектов IPAM.

Лицензируется IPAM по количеству пользователей. Ограниченное количество пользователей могут генерировать неограниченное число сессий, поэтому есть ограничение и по количеству одновременных подключений. Лицензии есть срочные и бессрочные.

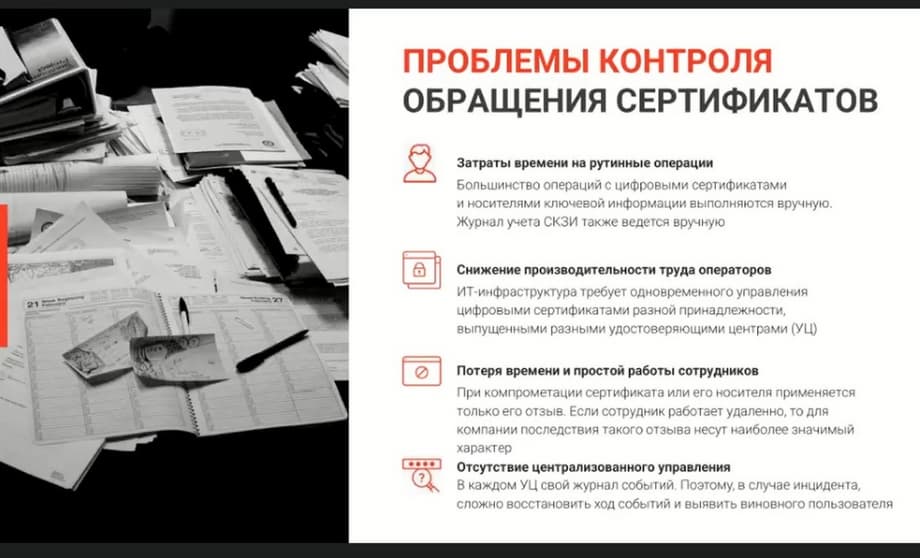

ICM – это централизованное управление инфраструктурой открытых ключей и носителями цифровых сертификатов. Есть заказчики у которых есть свои удостоверяющие центры или большое количество сотрудников с их электронными подписями и сертификатами.

Эти сертификаты необходимо контролировать. Нужно следить когда заканчиваются эти сертификаты. Если у сотрудника закончился сертификат ему необходимо срочно идти к своему администратору, вставлять ему свой токен в его компьютер и перевыпускать сертификат. Мы разработали Indeed Certificate Manager, который в автоматическом режиме собирает информацию о том какие есть сертификаты у пользователей и в полуавтоматическом режиме может такой сертификат выпустить.

Мы поддерживаем 3 удостоверяющих центра: КриптоПРО, Microsoft CA и Валидата УЦ, поддерживаем смарт-карты сторонних производителей: Рутокен, JaCarta, ESMART и другие на слайде. Соответственно, есть личный кабинет сотрудника и есть консоль администратора.

У администратора есть консоль где он видит все сертификаты, он может ими управлять, он может их перевыпускать, переносить сертификаты с одного физического носителя на другой, он может настроить уведомления о важных событиях. Можно разрешить сотруднику самостоятельно перевыпускать свой сертификат.

Сейчас на главной