На этом мероприятии был представлен новый инструмент для расследований инцидентов ИБ — интерактивный таймлайн действий сотрудников, аналогов которому нет на рынке, и другие новые возможности для онлайн-наблюдения и ретроспективных расследований, которые появились в системе мониторинга InfoWatch Activity Monitor.

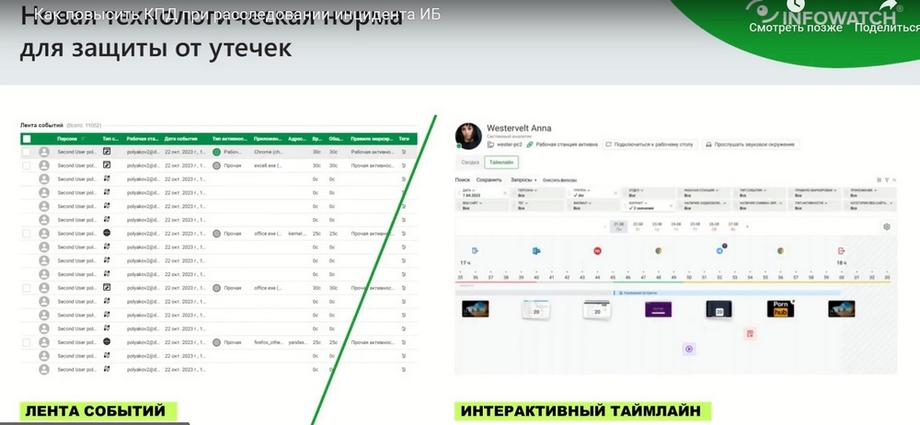

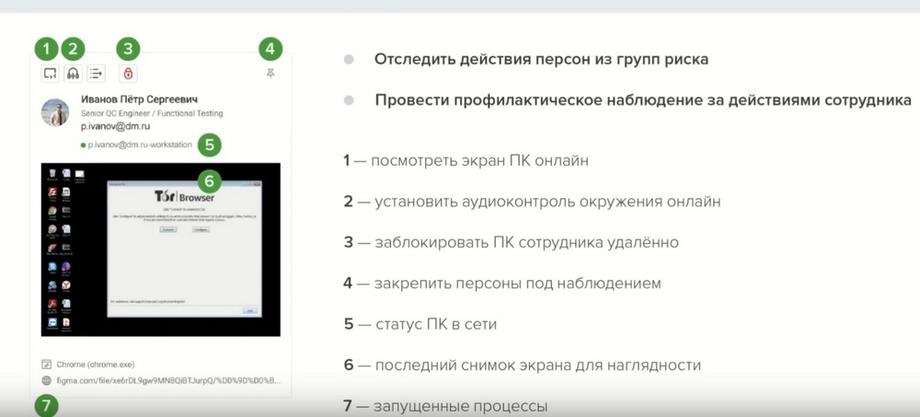

Когда время на расследование ограничено, от скорости сбора всех значимых обстоятельств инцидента ИБ зависит полнота данных, по которым предстоит квалифицировать действия сотрудника. А значит — точность результатов всего расследования. Можно искать ответы в табличной ленте событий. А можно — повысить КПД, используя наглядный таймлайн действий сотрудника: увидеть хронологию событий и контекст инцидента на интерактивной временной шкале, с возможностью углубиться в любые детали. Сегодня мы узнаем, как быстро восстановить последовательность действий сотрудника до, во время и после инцидента ИБ. Как доказать причастность, злой умысел или невиновность, выявить предпосылки инцидента ИБ и собрать доказательную базу. Расширенные возможности онлайн-наблюдения и мониторинга действий сотрудника в режиме реального времени с возможностью подключиться к экрану ПК, анализировать списки процессов и заблокировать сессию пользователя.

Сегодняшнее мероприятие ведет Сергей Кузьмин, руководитель направления InfoWatch Employee Monitoring.

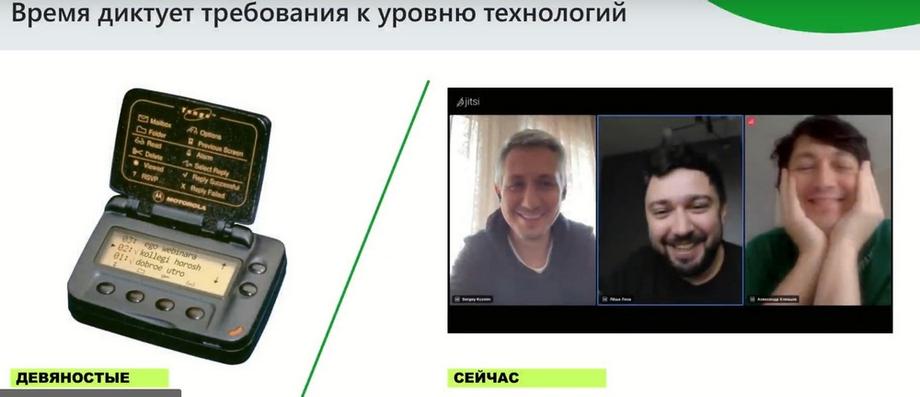

Сергей начал свой рассказ с появления нового инструментария по ИБ, который может помочь в расследовании инцидентов. Посмотрим как развивалось это направление на примере средств коммуникаций.

В 90-х годах прошлого века средства коммуникаций такие как пейджеры или первые мобильные телефоны – это была вершина прогресса, однако сейчас абсолютная рутина работы – это использование мобильного Интернета и видеосвязи. Такого же уровня развитие технологий происходит в настоящее время и в сфере информационной безопасности. Инструменты, которые раньше казались незыблемыми, они также трансформируются.

Интерактивный таймлайн – он тоже должен придать серьезный виток развитию ИБ и инициировать серьезный прогресс в расследовании инцидентов ИБ. Но, если мы сравним с тем, какая уже сложилась парадигма работы на рынке, то увидим, что это работа с событиями, разбор потока таблиц и лент событий для того, чтобы детализировать последовательность действий человека при разборе инцидентов ИБ. Стандартный паттерн нашей работы - произошло какое-то событие или мы предполагаем, что что-то произойдет, и нам необходимо углубиться в эту хронологию действий. Если мы говорить как про DLP-систему, так и про инструмент Play Monitoring, то он показывает не только события DLP, но и всю рабочую активность и активность вокруг рабочей станции применительно к персоне потенциального нарушителя. В данном случае мы рассматриваем инструмент Play Monitoring, а именно Activity Monitor в Infowatch как инструмент детализации и углубления в контекст инцидента ИБ. И мы решили посмотреть на данную проблему глазами наших пользователей. Мы понимаем, что разбор вручную большого потока событий очень трудоемкая работа, и фокус при такой монотонной и сложной работе теряется довольно быстро, часто, к сожалению, еще до того, как добыты необходимые факты и доказательства инцидента. Мы считаем, что тот же самый путь, который вы прошли, а иногда разбор ленты событий занимает часы, можно пройти за минуты или даже секунды, если предоставить вам современный инструментарий для быстрого поиска и быстрой работы с инцидентами. Мы поняли, что у нас есть огромное количество полезного контента, который связан с работой сотрудника внутри системы. И мы решили расположить это на графической временной шкале.

Нас подтолкнуло к этому понимание, что время на расследование инцидентов ограничено, ресурсов не хватает и все упирается в скорость и эффективность. Мы ставим себе задачу в этом инструменте предоставить скорость и время - те ресурсы, которые не восполнимы в любой работе. Это то, что нужно экономить, и вообще, весь современный технологический мир нас к этому склоняет.

Давайте посмотрим, какие у нас были исходные вводные. Все инструменты Play Monitoring имеют похожую структуру. Это учет рабочего времени, лента событий и какая-то минимальная визуализация, временная шкала, когда есть просто разметка, простейший классификатор в зависимости от того, в каком приложении находится человек. Как это классифицировать, как рабочую или нерабочую активность, или как какие-то другие типы активности? Для задач ИБ этого было мало применимо, скорее это история про отчетность или про некую слишком специальную ситуацию. Мы же решили сделать из этого полноценный инструмент, который наряду с другими возможностями DLP-системы, многие из вас знакомы и любят наш модуль Vision с его графом связи, и мы поставили перед собой амбициозную задачу, предоставить вам еще один подобный инструмент для ежедневной работы.

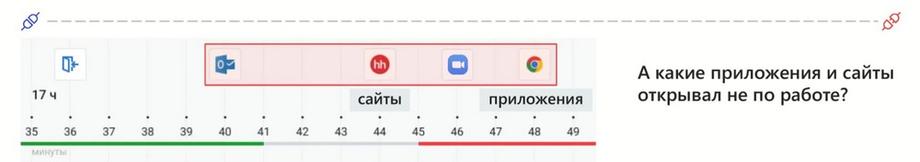

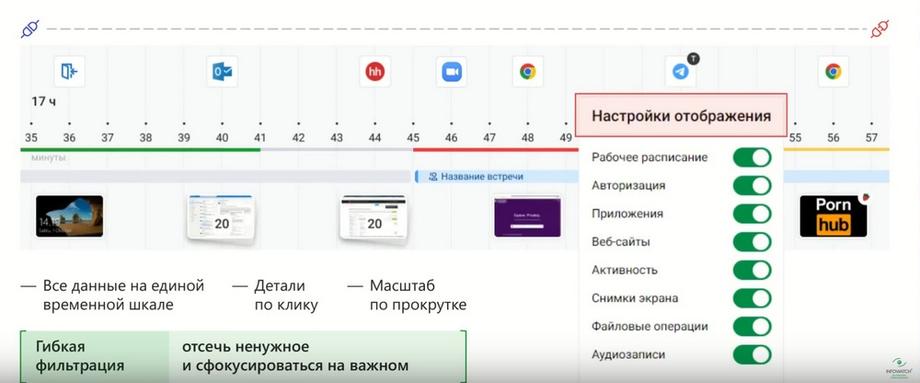

Мы начали с того, что определили какие у нас есть данные. Это вход-выход на рабочую станцию. На временную шкалу необходимо добавить понимание, когда человек начал, и когда закончил работу, и то, как он логинился, использовал ли удаленную терминальную связь, или он зашел локально. Что это было: вход или выход, блокировка или разблокировка, т.е. уже на первом этапе мы можем с использованием иконок, символики понимать и восстанавливать, визуализировать события. В каком-то смысле, если привести сравнение, мы вам вместо инструмента обычного текста или книги предоставляем что-то типа аудиокниги или видеопотока с тем, чтобы ту деятельность, которую человек вел в день инцидента. И сразу будет понятна история входов-выходов человека. Помимо истории входов-выходов, наверное, 80% всего, что нас будет интересовать в этом таймлайне, это использование приложений и web-сайтов. Поэтому следующая линия - это какие приложения и web-сайты человек посещал и в какой последовательности. Стоит только взглянуть на временную шкалу, и мы сразу понимаем, в каком порядке, куда человек заходил и какой инструментарий использовал.

Как это может пригодиться при расследовании инцидентов? Например, мы понимаем, что инцидент состоялся в 17:02, а стоит проверить, что делал человек 2 часа назад, и становится понятно, что человек использовал такие-то приложения, например, файловые менеджеры, такие-то web-сайты. например, он куда-то заливал информацию. Естественно почта, outlook, web-версии мессенджеров, все здесь будет отражено, это даст понимание о последовательности общения, работы с файлами или использование web-конференции.

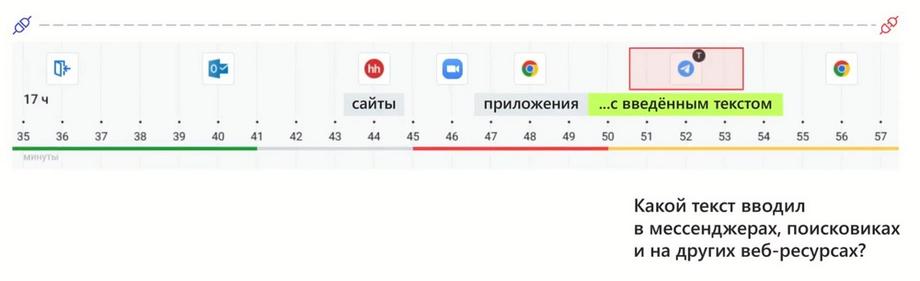

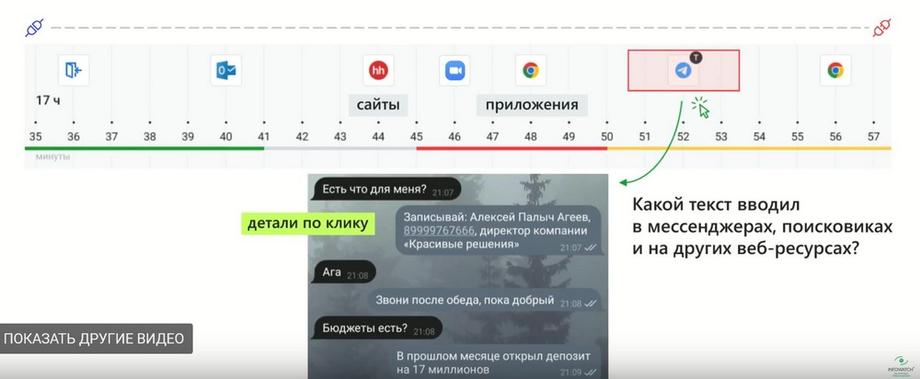

Специальным маркером помечаются события с вводимым текстом. Т.е. помимо использования просто активности, когда мы используем приложения web-сайтов, у нас будут события, где есть прикрепленный текст. Лейтмотивом всего этого инструмента является то, что вы можете сфокусироваться только на том, что важно для вашего расследования инцидента и для детализации информации.

Если он 2-3 раза в день «ходил» в Telegram и что-то смотрел, но при этом только один из них помечен буквой K, то вы можете сразу посмотреть его переписку. Я вижу в чате, что Дмитрий написал "Лучше сразу скриншот". Хорошее замечание. Мы видим, что у нас будет еще слой с действиями с файлами, будет видна последовательность, как и что сделано.

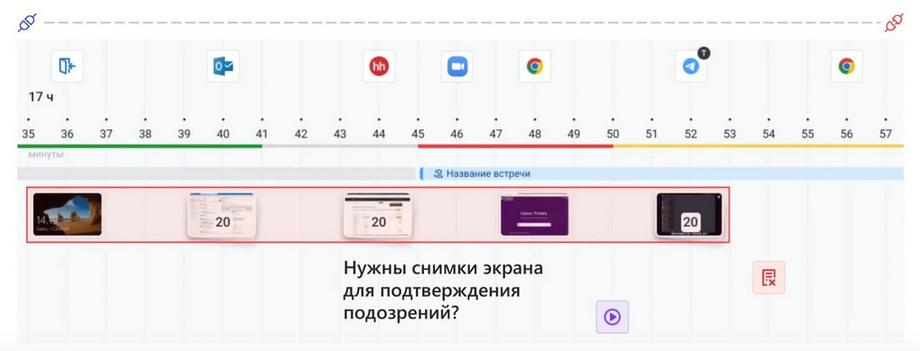

Но мы тут же обнаружили пользу в том, что именно соотнесение на временной шкале приложения web-сайтов с вводимым текстом особенно ценно как раз тогда, когда на этой же временной шкале представлены снимки экрана. Они крупные, если у нас масштаб достаточно большой или одиночные снимки, если мы разбираем небольшой отрезок, где нам необходима последовательность работы. Т.о. мы получим не только вводимый текст, но и сразу же и контекст. Т.е. на предыдущем скриншоте будет видно, в каком приложении он работал до входа, например, в Telegram, видим сам текст в Telegram, а заодно, как бонус, мы видим и контекст.

Вернусь с тем, чтобы показать другие слои. Последовательность действий с файлами - тоже самое. Очень важно, что используемые приложения и web-сайты могут быть связаны с действиями с файлом и любые сохранения, перемещения или удаления файлов также на своем временном уровне накладываются. И ту же самую последовательность, если нас интересует какой-то инцидент, связанный с файлами, тоже будет видно.

Очень часто требуется соотнести рабочую активность человека, его потенциальный умысел инцидента с его какими-то встречами. Например, человек во время видеосвязи может шарить экран, это тоже может быть связано с утечкой информации, через скриншоты, использование приложений. И та встреча из календаря Outlook, кому и как что-то человек демонстрировал. Мы здесь можем несколько вещей соединить в одну, и понять во всех ракурсах, как мы можем посмотреть на проблему или на точку инцидента. И, кроме того, собрать интерактивную доказательную базу. Потому что одно дело, когда, например, отчет руководство подает в виде череды событий, какой-то список и комментарии к нему, то здесь скриншот правильно сформированного отрезка даже руководству поможет быстро разобраться, в чем состояла суть инцидента, если он рассматривается предметно.

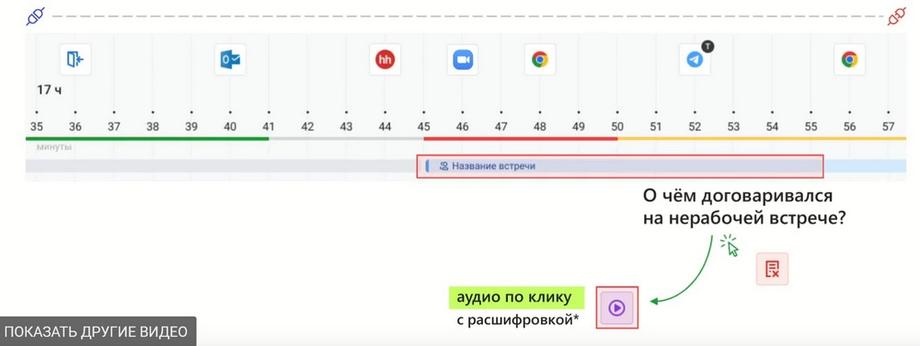

Здесь продолжение той же мысли, что понимание одновременности и представление одновременности аудиозаписи, например, если это была какая-то встреча, и была настроена аудиозапись по триггеру или в целом, если сотрудники, находящиеся под наблюдением, его слушали, то мы видим, что если ко встрече приложена аудиозапись, то ее сразу можно прослушать. У нас есть еще и скриншоты, чтобы понять, что человек во время аудиозаписи по каким сайтам он перемещался и что смотрел. А также, возможно, вводил некий текст, который нас может заинтересовать. Для исследований "под микроскопом" у нас имеется весь инструментарий.

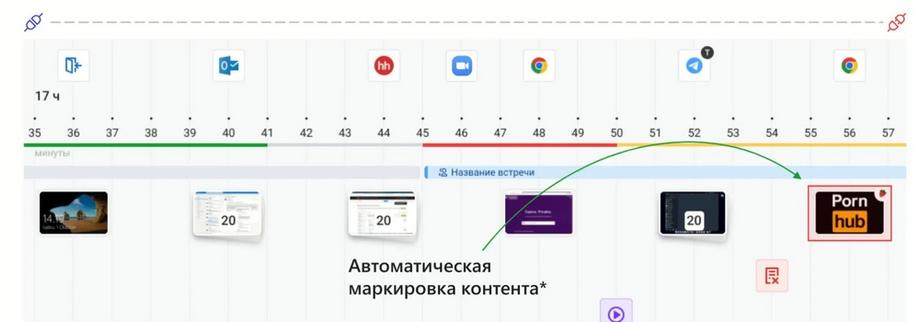

В итоге у нас получается, что все контенты расположились на таймлайне и отвечают задачам целевого детального расследования инцидента ИБ, Кроме того, мы недавно представили первую версию, прототип нашей новинки. Мы будем маркировать контент на скриншотах определенными лейблами. Мы взяли для примера нашу технологию, которая может анализировать скриншоты и маркировать наличие непристойного контента. Такого, как просмотр порнографической и эротической тематики. И мы выставляли такую метку, которая свидетельствовала о том, что такой-то человек просматривал web-сайт, связанный с данной тематикой. Или может быть в переписке у него мелькают подобного рода ссылки на такие сайты или изображения. Мы автоматически подсвечиваем офицеру ИБ дополнительный риск в том числе репутационный, для организации для того, чтобы он исследовал, что именно происходило. Думаю, что в следующем релизе у нее есть шансы появиться на рынке. И мы ее будем развивать не только в таком специфическом ракурсе, но и самом широком наборе автоматической разметки.

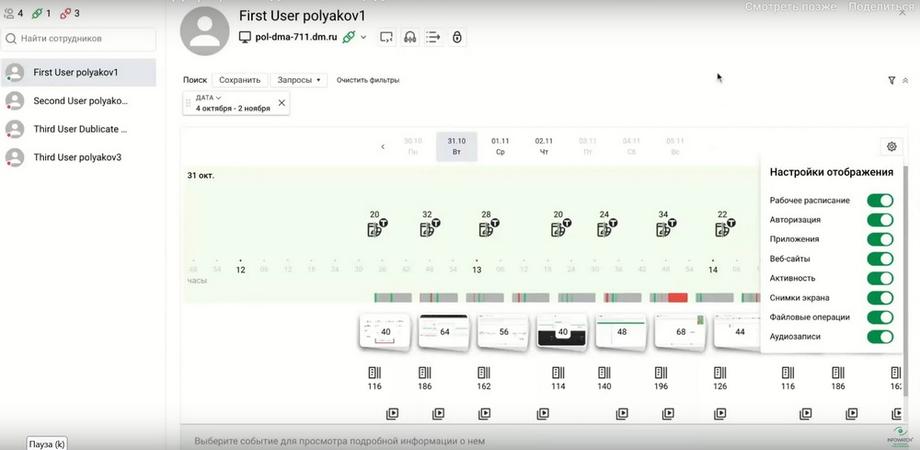

Резюмируя, все слои, которые мы сейчас последовательно прошли, имеются два аспекта. Во-первых, можно оставить только самые необходимые. Если вы исследуете последовательность действий с файлом, то вам приложения еще могут быть полезны, поэтому полезны и скриншоты. Но входы-выходы не нужны. Или не нужны аудиозаписи встречи. Вы легко можете слоями убирать или добавлять необходимые, чтобы у вас продолжалась фокусировка, о которой мы заявили в самом начале. Настройки отображений мы считаем важной частью. Но не менее важной частью мы считаем фильтрацию. Оставить только необходимое, если вы, например, отсортируете по рабочей или нерабочей активности. Если вы отсортируете по конкретному приложению, конкретному web-сайту. Т.о. это может быть не только исследованием инцидента, когда вы смотрите временной отрезок и восстанавливаете хронологию, но и поиск узких точек. Например, вы можете просмотреть, сохранив фильтр по какому-то приложению. Как человек с ним работал, в какие дни и оставив только то, что попало под фильтр и только то, что необходимо это и позволит вам сфокусироваться. И, конечно, как работает этот интерактивный инструмент с точки зрения масштабирования и прокрутки. Важный аспект - это профилактика.

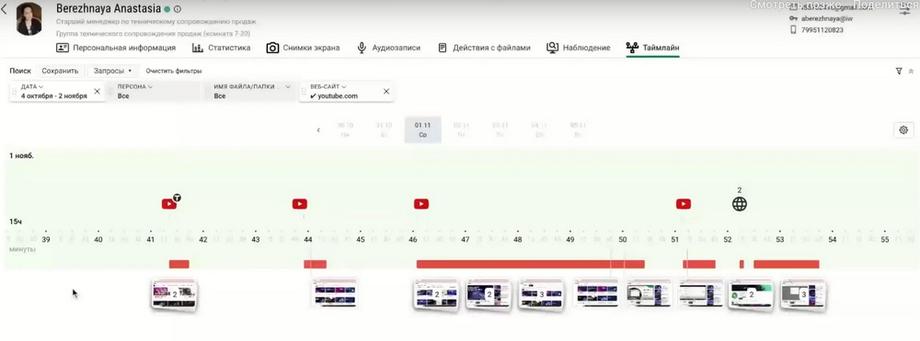

Я покажу ту часть инструментария на демонстрационном стенде, как он выглядит, и затем мы вернемся к проблематике профилактической деятельности. А сейчас мы будем визуализировать работу на стенде с инструментарием таймлайн. Здесь мы сразу видим таймлайн, отсортированный по использованию определенного web-сайта.

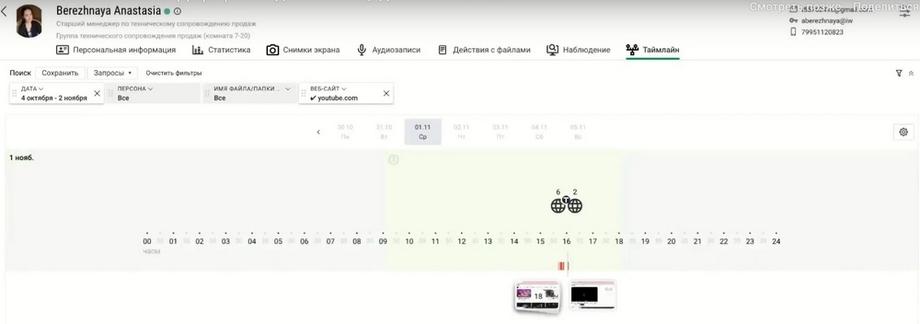

В шапке мы видим, что это за сотрудник. Сейчас мы находимся в разделе "досье". Там тоже есть доступ к таймлайну. И мы видим единый фильтр, который применен по YouTube. Мы хотим оставить только те дни и те события, которые охарактеризованы просмотром YouTube. Т.о. мы видим, что сотрудник смотрел данный web-сайт и на масштабе это можно укрупнить до атомарных событий. Здесь мы видим, что в группе 2 события. Точно то же касается и скриншотов.

Можно углубляться до того момента, когда каждый элемент станет отдельным событием. Вот мы видим, что в 15 часов 41-44 минуты человек проводил время на YouTube. И посмотрим, лишние слои убраны, только то, что отвечает моей задаче. Рабочее расписание вкл/выкл. Здесь оно включено. Зеленый цвет говорит о том, что это происходило в рабочее время. События авторизации не попали под фильтр, поэтому они не видны. Приложения меня не интересуют. Меня интересует активность. Как видите она красная, не рабочая. Меня интересуют подтверждающие снимки экрана, чтобы я мог посмотреть, что именно сотрудник смотрел на YouTube. И еще я вижу, что вводился некий текст. Давайте это детализируем на скриншот. Я нажал на группу скриншотов, они распались до двух. И мы видим, что сотрудник действительно что-то вводил на YouTube в поиске. Я могу предположить, что это слово " Infowatch" в английской раскладке. И браузер ему сразу перевел в русскоязычное название. Человек искал наше мероприятие. И смотрим дольше. У него были еще события. 6 секунд система зафиксировала, дальше 4 минуты он провел на сайте YouTube. Вот он ходил по нашим вэбинарам. Человек искал, видимо, какой-то определенный вэбинар. И т.о. мы видим, что мне не потребовалось потратить десятки минут для того, чтобы посмотреть каждое событие. Мы просто сразу видим последовательность и изучаем работу человека в YouTube. Как видите, я смотрю скриншоты после каждого события, которое привлекает мое внимание.

Я масштабирую. И у меня в большом масштабе события группируются и, чтобы докопаться до точки фокусировки этих событий, нужно просто использовать инструментарий просто нажимая на группировку. И она распадается.

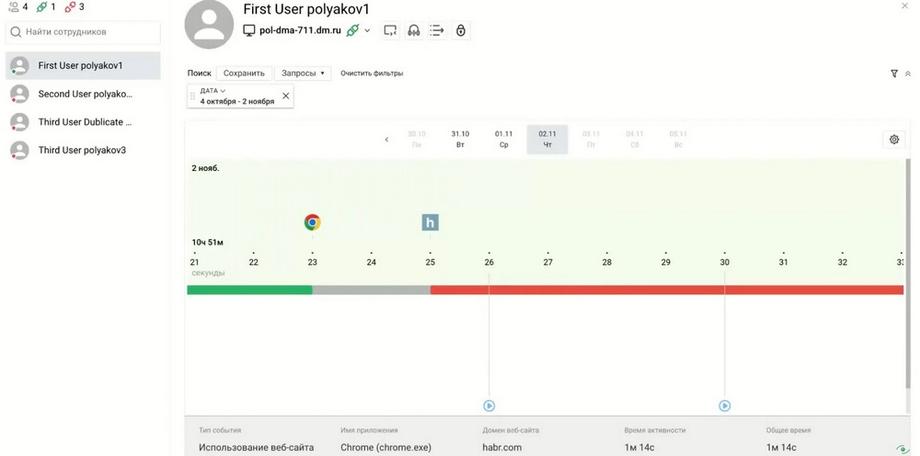

Интерактивный таймлайн находится в разделе "Наблюдения". И при клике на любого сотрудника, мы можем открыть и перейти к таймлайну. Вот мы видим, что на текущий день два события авторизации и три события использования web-сайта. Давайте еще добавим приложения. Допустим, что в нашу текущую задачу входит расследование инцидента, восстановление полной картины.

Мы понимаем, что DLP-система что-то подсветила красным цветом, какое-то важное событие. Мы видим, что человек разблокировал рабочую станцию, использовал приложение Хром. Там вводился какой-то текст, судя по всему в адресной строке. И далее мы также можем смотреть на скриншоты, если нас интересует детализация данного текста. Мы видим, что какое-то время была активность, а дальше идет активность web-сайта. Домен, стандартная пустая страница. Дальше был домен abr web-сайта, известного IT-ресурса и мы видим, что данный человек, а он, видимо, уже был взят на контроль, были инциденты, еще есть аудиозаписи, к ним можно легко перейти, они откроются в новом окне плеера.

Вот человек на Википедии уже закончил свою работу и заблокировал страницу. Судя по всему, такая восстановленная последовательность позволит нам детализировать суть инцидента. Важно отметить, что в один момент времени на таймлайне находится детализация одного рабочего дня. Есть удобная навигация по перемещению между днями.

Сейчас на главной